Антифишинг-дайджест № 196 с 6 по 12 ноября 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

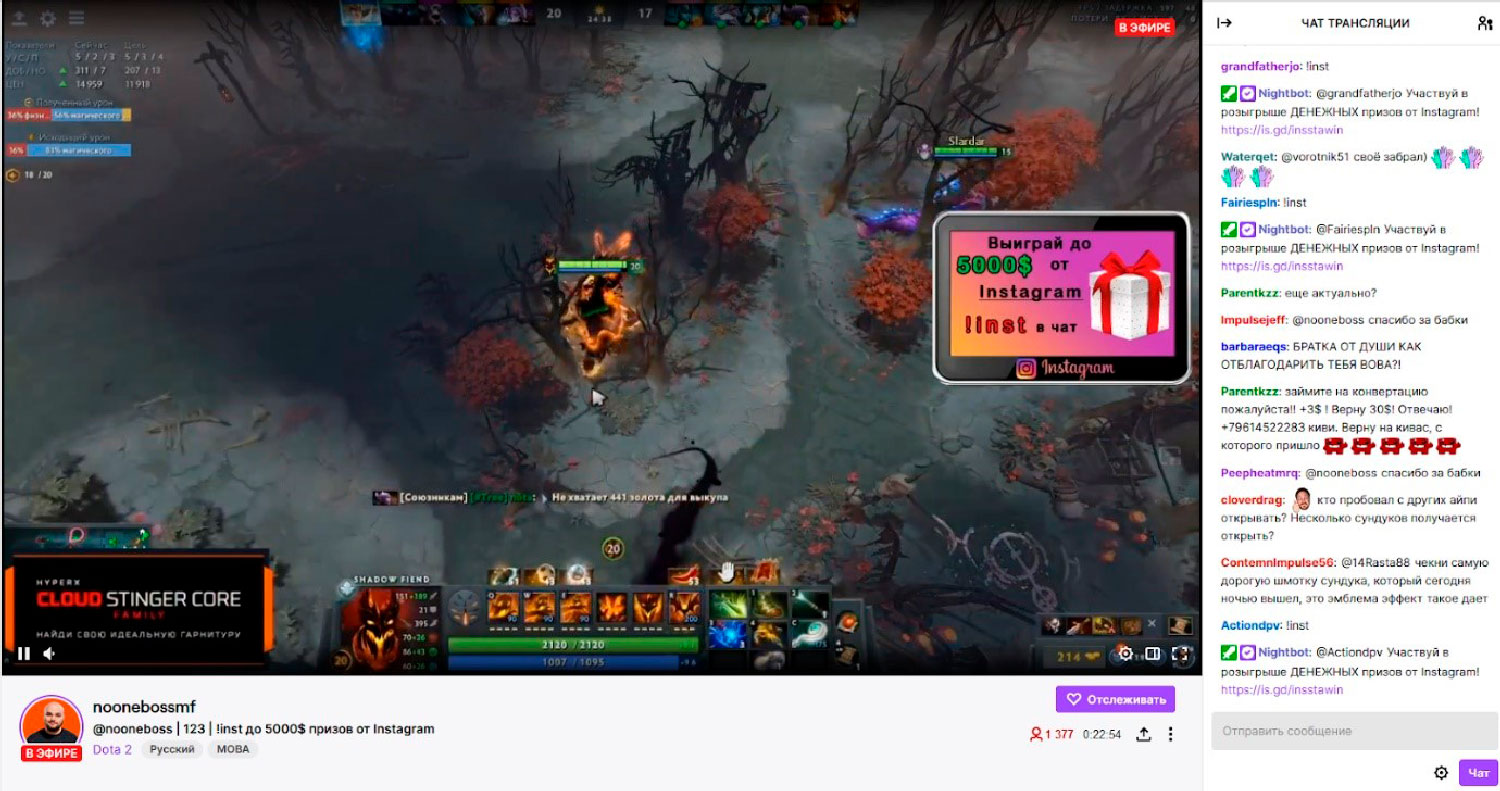

Обнаружена новая схема мошенничества с использованием стриминговой платформы Twitch.

- Злоумышленники находят каналы популярных стримеров и создают похожие по названию, и оформлению аккаунты-клоны.

- На них мошенники запускают записи стримов с оригинальных каналов, добавляя в трансляцию баннер с обещанием легкого заработка, чаще всего с розыгрышем призов.

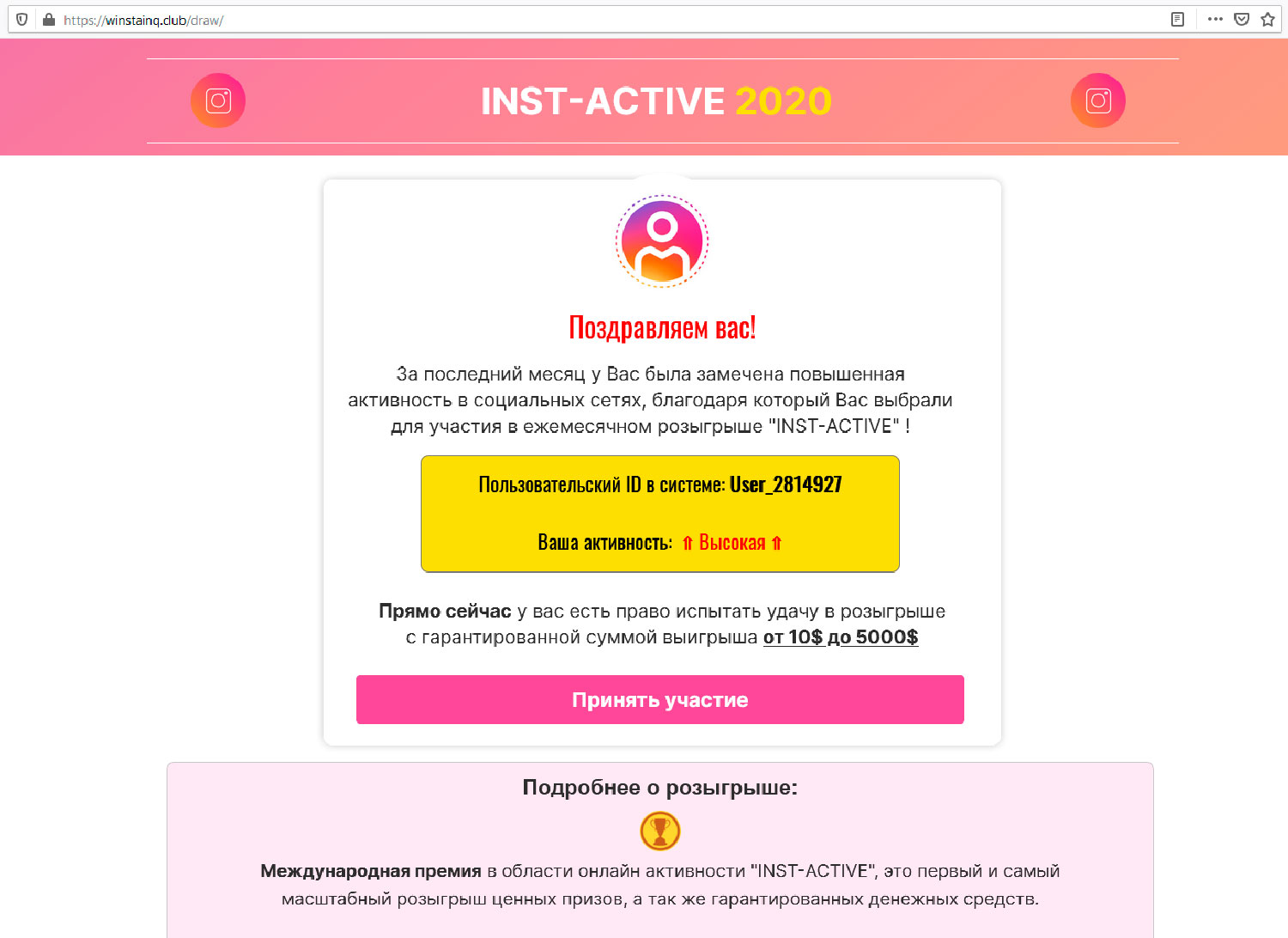

- В чате стрима публикуется специальная команда, и пользователи, кликнувшие на баннер, отправляются на мошеннический ресурс — например, https: //winstainq[.]dub/draw.

- На сайте мошенников жертве предлагается выплата до 5000 долларов США за небольшую «комиссию» по оформлению и переводу.

- Пользователь вводит на мошенническом ресурсе данные своей банковской карты (номер, имя владельца, срок действия, CVV-код), со счета жертвы списывается небольшая сумма, а все реквизиты карты остаются у злоумышленников.

Чтобы потенциальные жертвы гарантированно попадали на канал-клон, злоумышленники выводили его в топ поиска стримов, используя сервисы для накрутки. Для большей убедительности мошенники размещали фейковые отзывы от «счастливчиков», где те писали, сколько денег им удалось получить, обсуждали процесс зачисления выигрыша, советовали, какими банками лучше пользоваться для более удобного вывода денег.

Телефонные мошенники продолжают совершенствовать схемы обмана. Теперь жертву отправляют в офис банка, а по пути убеждают расстаться с деньгами.

Схема действий преступников:

- Жертве звонит фальшивый «младший менеджер банка». Он сообщает о попытке несанкционированного перевода денег и уговаривает клиента приехать в отделение банка для выяснения обстоятельств, после чего уточняет, сколько для этого требуется времени.

- На полпути в офис потенциальную жертву переводят на другого «менеджера», который сообщает, что сотрудники в отделении замешаны в мошенничестве поэтому средства необходимо прямо сейчас перевести на подставной «безопасный счет».

- Номер «безопасного счёта» в другом банке жертве сообщает уже третий «сотрудник».

- В случае блокировки операции банком жертву предупреждают, что сейчас ему позвонят те самые неблагонадежные сотрудники, и для защиты предлагают набор «правильных» ответов, которые на самом деле нужны для разблокировки операции. Инструкция направляется клиенту через мессенджер с аккаунта, который оформлен в похожем с банком стиле.

Опасность новой схемы состоит в том, что она использует психологическое воздействие сразу по нескольким направлениям, что повышает доверие к словам злоумышленников.

Мобильная безопасность

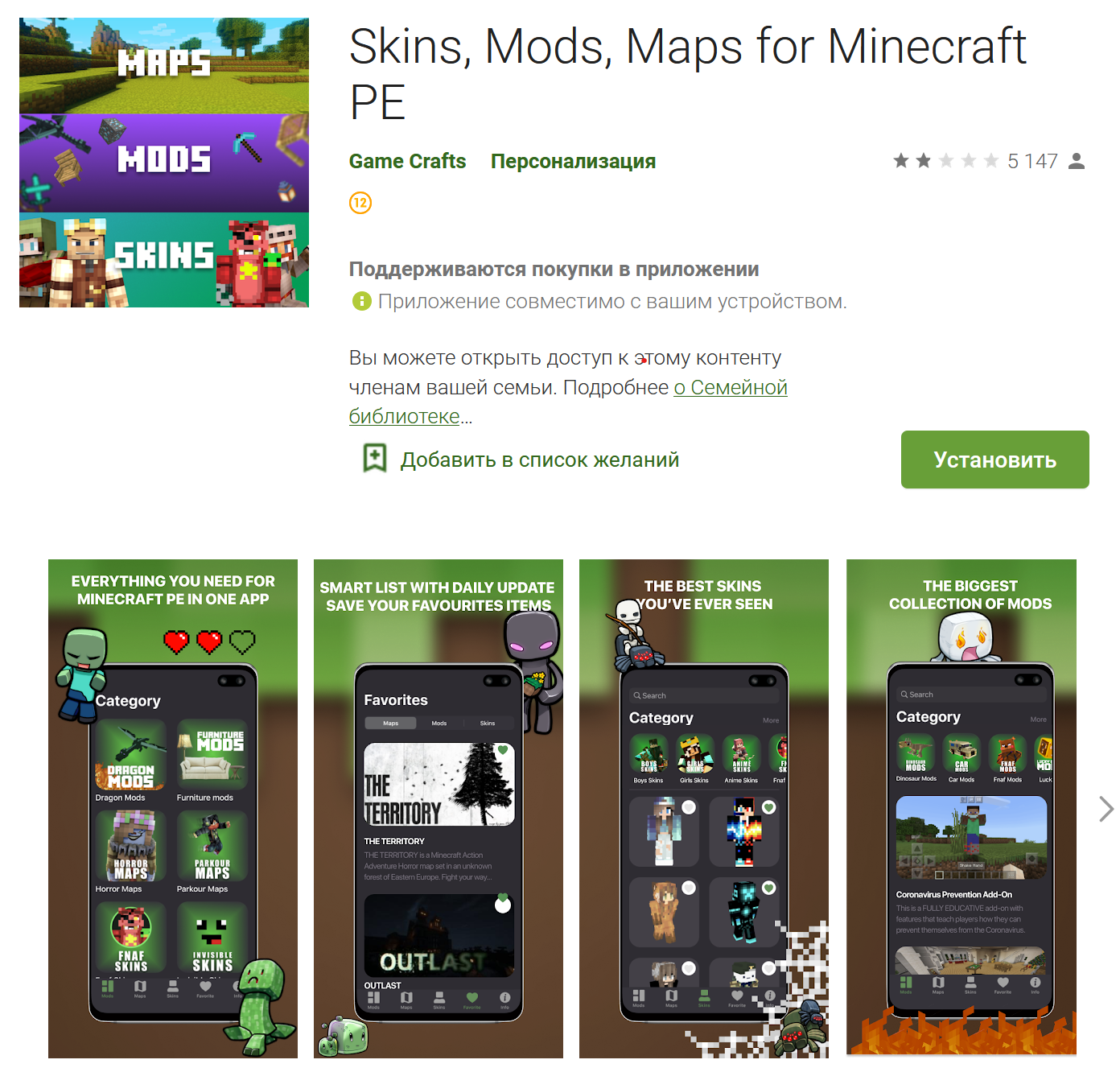

В Google Play обнаружены семь мошеннических приложений для модификации игры Minecraft, которые тайком списывали денежные средства с установивших их пользователей.

Приложения относятся к категории fleeceware. Эта разновидность ПО предлагает пользователям бесплатно пользоваться им в течение нескольких дней, после автоматически оформляется платная подписка. Злоумышленники рассчитывают, что жертва забудет об установленном приложении и его непродолжительном пробном периоде, либо не обратить внимание на списание средств с карты. При этом самые наглые представители fleeceware списывали со счетов жертв до 120 долларов США за месяц.

Примечательно, что если просто просто удалить приложения, деньги за подписку продолжат списываться. Отключить автоматические списания можно только вручную.

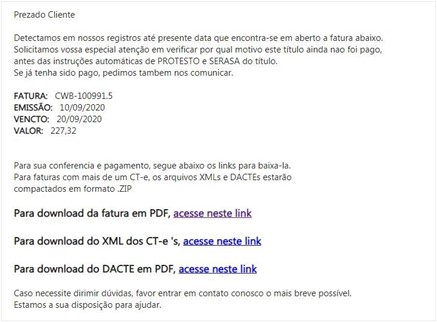

Ghimob распространяется через вредоносные письма, якобы сообщающие о долге, который числится за адресатом. Получателю предлагается пройти по ссылке, чтобы узнать о проблеме больше. Если пользователь нажимает на ссылку, в систему загружается троян удаленного доступа.

После заражения устройства злоумышленник может получить доступ к нему удаленно, выполнить несанкционированную транзакцию со смартфона жертвы, обойти встроенные в устройство средства идентификации, меры безопасности, принимаемые финансовыми учреждениями, а также все системы противодействия мошенничеству. Даже если пользователь использует графический ключ для блокирования экрана, Ghimob может записать его и позже воспроизвести, чтобы разблокировать устройство.

Во время мошеннических транзакций троян закрывает изображение на экране чёрным оверлеем, запуская в фоновом режиме банковское приложение. В общей сложности Ghimob может атаковать 153 финансовых приложения, включая системы онлайн-банкинга и криптовалютные кошельки.

Атаки и уязвимости

Название атаки представляет собой акроним от «Power Leakage Attacks: Targeting Your Protected User Secrets». В переводе на русский Platypus — это утконос, животное, которое может улавливать электрический ток своим клювом.

Атака базируется на эксплуатации RAPL-интерфейса процессоров Intel (Running Average Power Limit), который позволяет управлять энергопотреблением процессора и оперативной памяти. Используя RAPL, можно выяснить, какие данные обрабатываются в процессоре, ориентируясь на его энергопотребление. Это позволяет обнаружить ключи шифрования, пароли, конфиденциальные документы и другие данные, доступ к которым защищён с помощью рандомизации адресного пространства ядра (KASLR) и других технологий.

Видео: обход KASLR за 20 секунд путём наблюдения за энергопотреблением RAPL:

Используя Platypus, удалось извлечь приватные ключи RSA из защищенного анклава Intel SGX с помощью отслеживания значений RAPL в течение 100 минут. Для извлечения ключей шифрования AES-NI из анклава SGX и из пространства памяти ядра Linux, требуется от 26 до 277 часов.

Инциденты

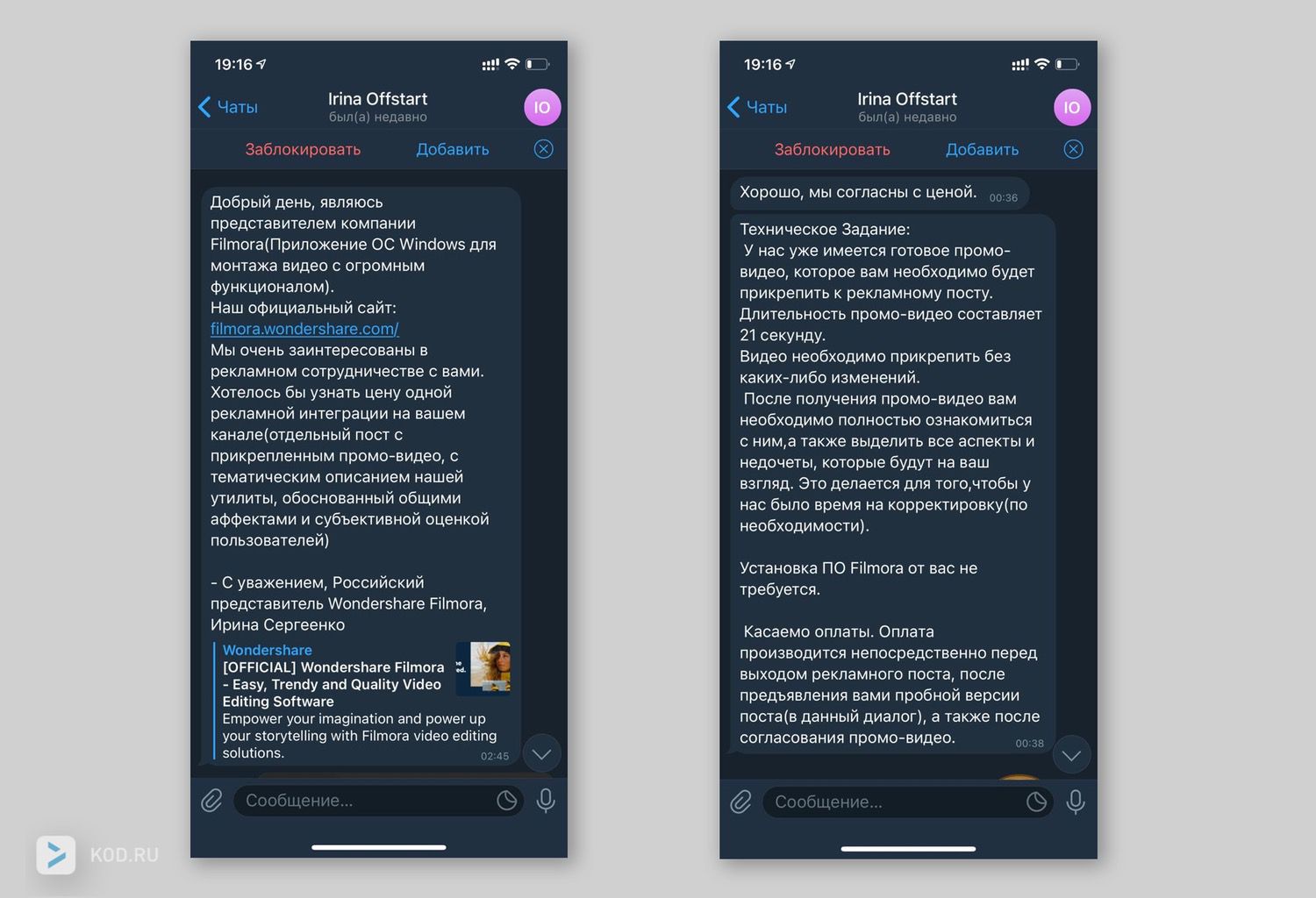

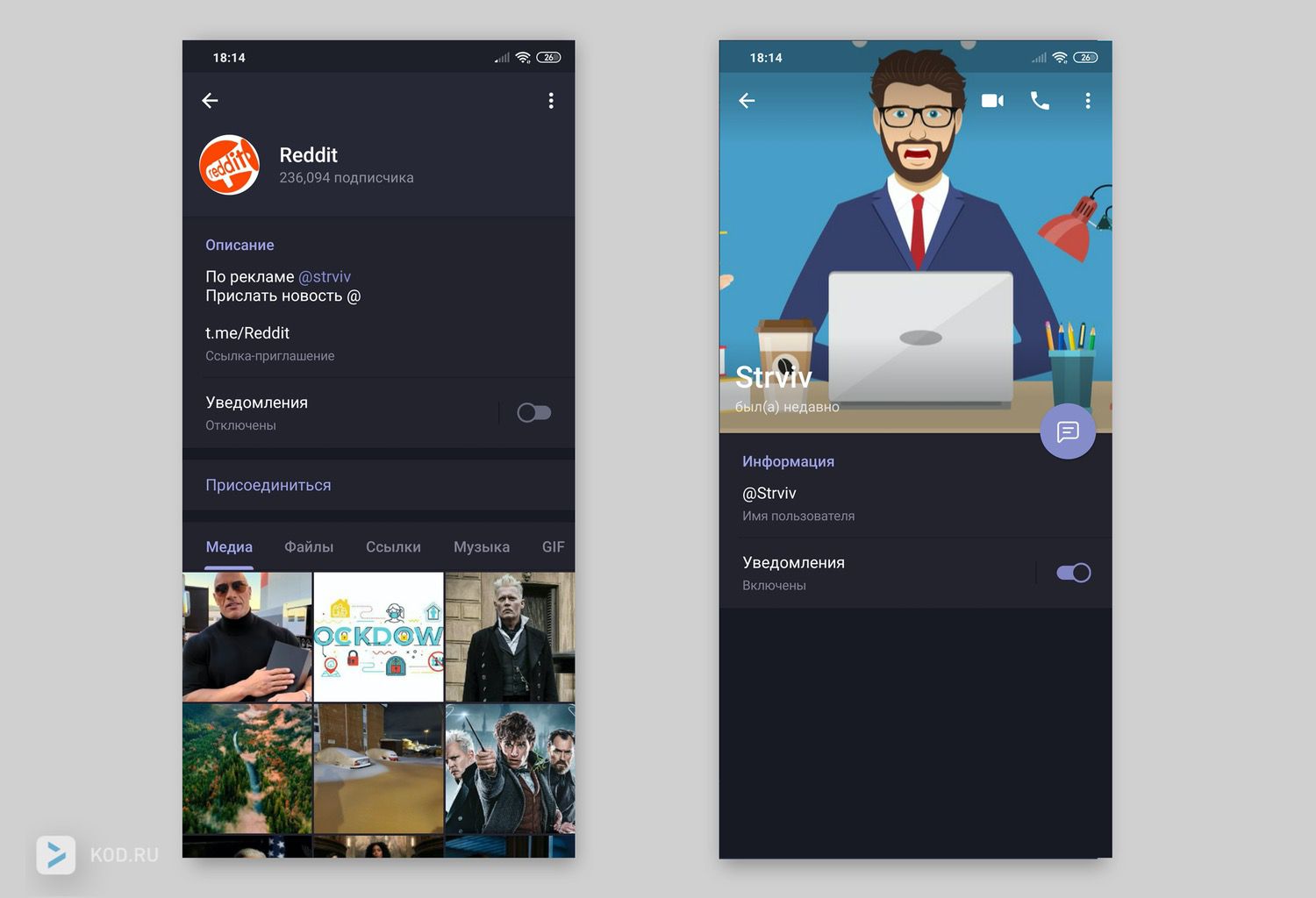

Мошенникам удалось перехватить управление крупным русскоязычным Телеграм-каналом Reddit.

Администратору канала написал некий человек, заявивший, что он представляет компанию Wondershare Filmora, и спросил, сколько стоит рекламная интеграция в видео. Администратор сообщил стоимость, с которой заказчик согласился и прислал техническое задание, уточнив, что «оплата производится непосредственно перед выходом рекламного поста», после согласования всех материалов, в том числе, видео, которое необходимо прикрепить к публикации.

Далее заказчик скинул администратору ссылку с архивом, не настаивая на установке программы. Однако администратор решил не только скачать видео, необходимое для выполнения технического задания, но и установить программу.

Установив программу, администратор несколько минут изучал её, после чего выключил свой компьютер. Вскоре он вернулся, и обнаружил, что лишился прав доступа к каналу. А в описании канала изменилась ссылка на профиль человека, которому следует писать для сотрудничества.

Пока неизвестно, каким именно образом мошенники сумели перехватить управление каналом, однако администратор заявляет, что до момента угона к его аккаунту была подключена двухфакторная аутентификация.

Более того, в своих сессиях администратор в момент кражи канала «ничего аномального» не заметил. Оказалось, что злоумышленнику каким-то образом удалось незаметно передать права основателя, а также удалить других администраторов и привязанных ботов.

Преступник использовал несколько банковских карт, и в ходе каждой операции банкомат зачислял на счет по 3 650 рублей. В результате сбоя в работе купюроприемника банкомат подсчитывал номиналы находившихся внутри купюр — 2 000, 1 000, 500, 100 и 50 рублей.

Мужчина признался, что узнал об уязвимости в ПО случайно. Используя банковскую карту на свое имя, мужчина совершил одно хищение, а потом просил у своих знакомых карты и таким же способом похитил еще часть денежных средств. В общей сложности ему удалось таким образом присвоить 21900 рублей.

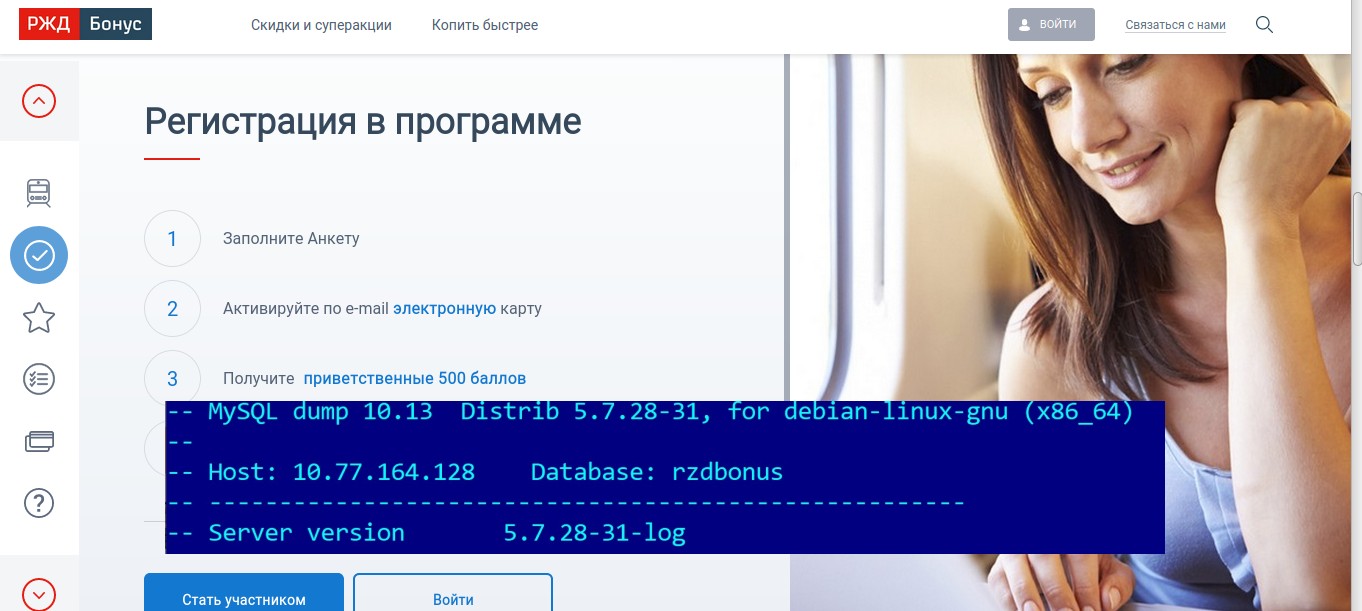

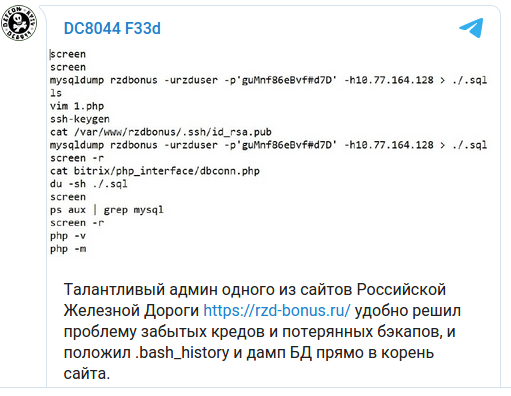

Из-за ошибки администратора в открытом доступе оказалась база данных участников программы «РЖД Бонус» объёмом 2,3 Гб.

По неустановленной причине администратор выложил в корневой каталог сайта rzd-bonus.ru резервную копию базы и bash-скрипт, в котором содержался логин и пароль пользователя, а также секретный ключ RSA.

База содержит около 1,4 млн записей с данными участников программы накопления бонусов РЖД. В каждой записи — логины и хешированные пароли, даты регистрации и последнего входа в систему (с IP-адресом, User-Agent и версией ОС), а также ФИО, дата рождения, город, паспортные данные, номер телефона, email.

По заявлению пресс-службы компании, «РЖД зафиксировали попытку взлома программы лояльности „РЖД Бонус“; злоумышленник получил доступ только к служебному файлу, а система безопасности предотвратила доступ к персональным данным участников».

Атака была обнаружена утром 8 ноября и затронула примерно 30% всего компьютерного парка Compal. Пришедших на работу в понедельник сотрудников встречало уведомление от ИТ-специалистов Compal, которые просили проверить состояние рабочих станций и сделать резервные копии важных файлов, если система не пострадала. Сообщается, что в настоящее время ИТ-персонал компании занимается восстановлением зашифрованных данных из резервных копий.

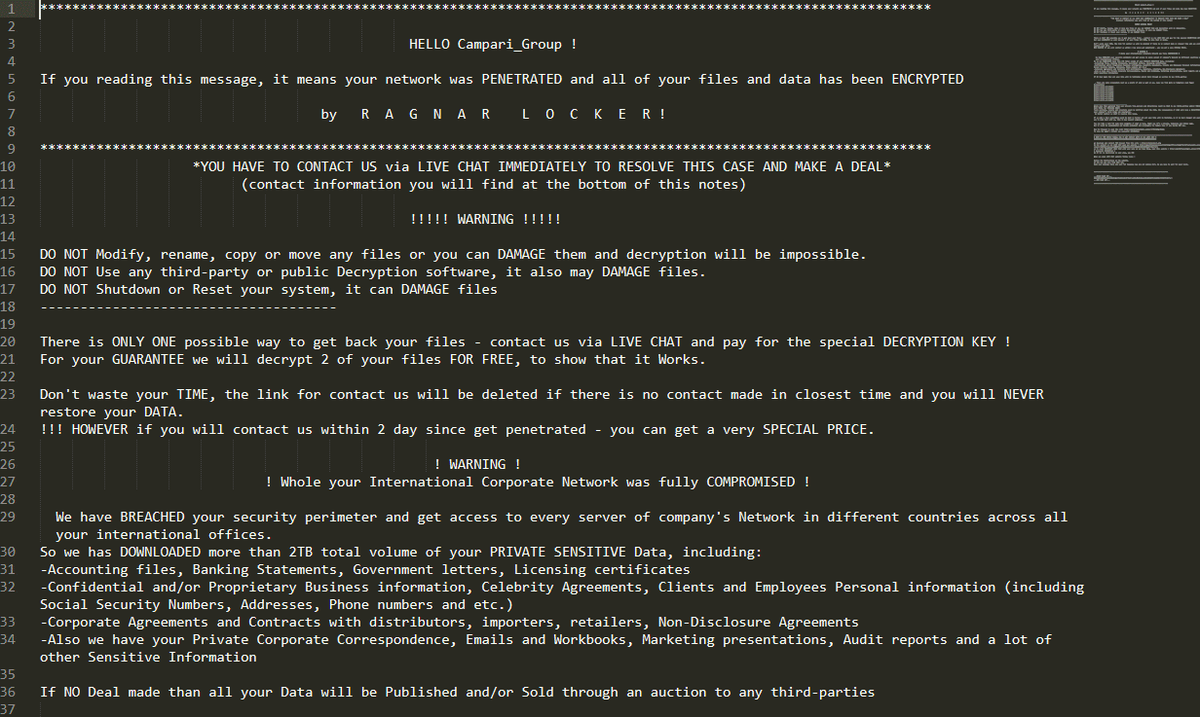

Итальянская компания Campari Group стала жертвой вымогательского ПО RagnarLocker.

Преступники зашифровали файлы в компьютерных сетях компании и потребовали за их восстановление выкуп в размере 15 млн долларов США. В записке с требованием выкупа злоумышленники сообщают, что похитили 2 ТБ конфиденциальных данных Campari Group, и если выкуп не будет уплачен в течение недели, данные будут выложены в открытый доступ.

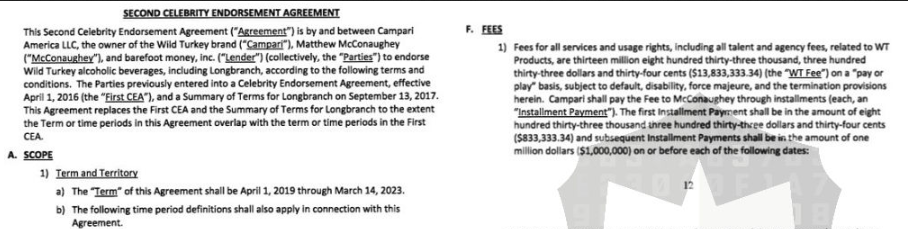

В качестве подтверждения взлома вымогатели опубликовали скриншоты внутренних сетей компании и ее корпоративных документов на своем «портале утечек». Среди скриншотов присутствует копия договора Campari Group с голливудским актером Мэттью Макконахи о его участии в рекламной кампании бурбона Wild Turkey:

Campari Group решила не платить выкуп и восстановить работу систем самостоятельно. Компания заявляет, что атака была оперативно обнаружена специалистам удалось быстро изолировать инфицированные системы, поэтому инцидент не окажет существенного влияния на работу компании.

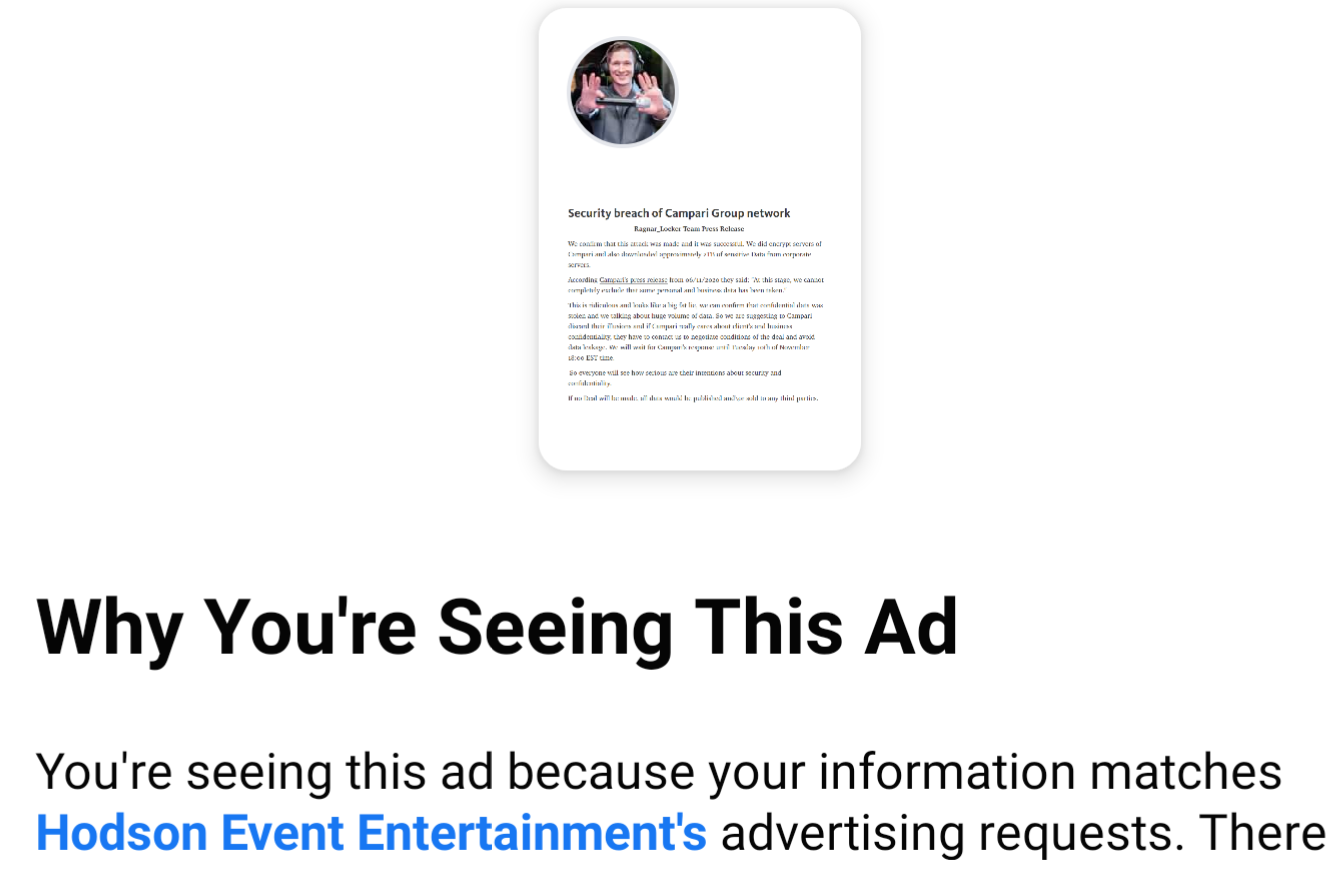

Возмущённые таким решением преступники решили оказать давление на жертву в информационном поле и разместили в Facebook рекламу, в которой сообщили, что у Campari Group большие проблемы, и компания просто скрывает правду от общественности:

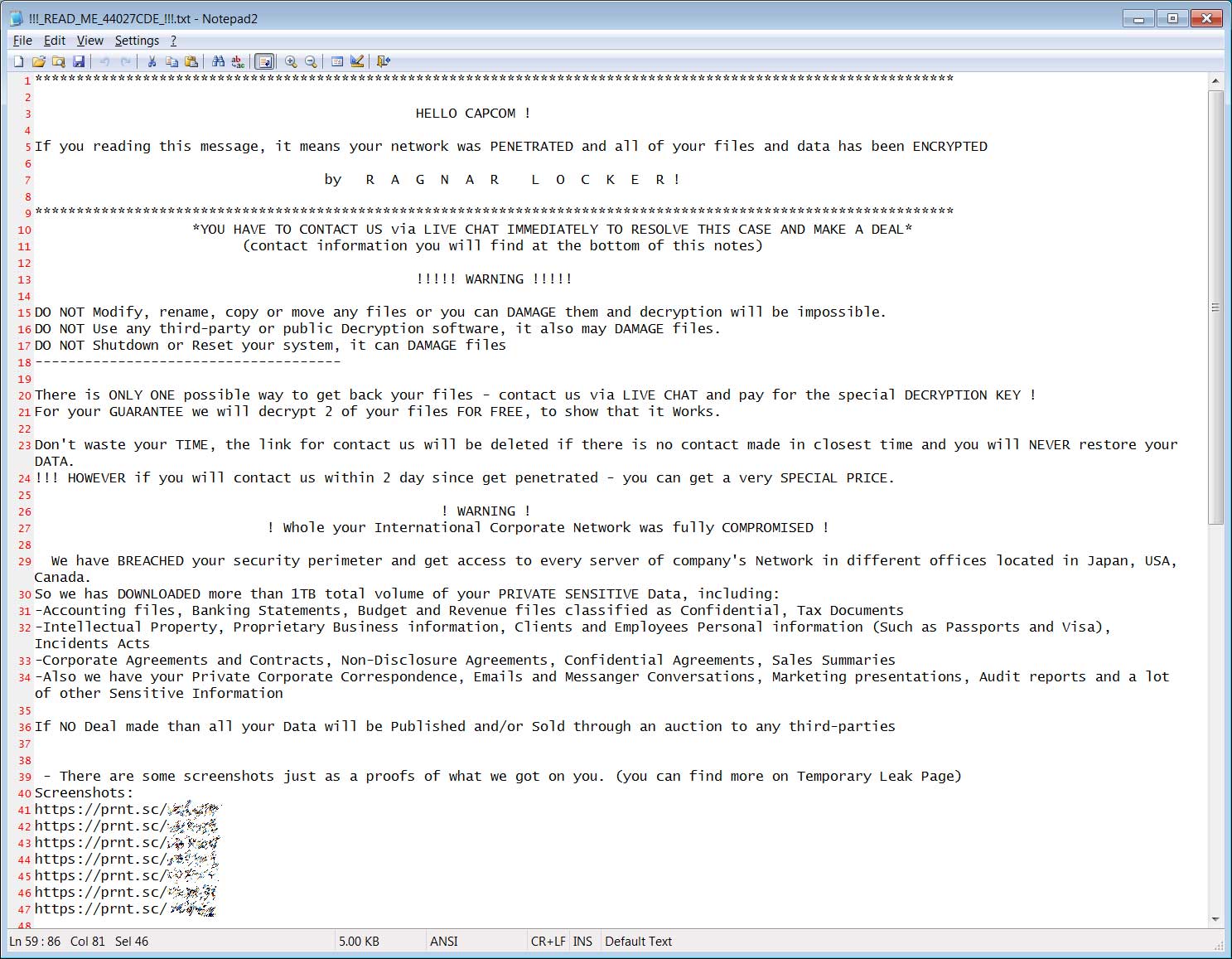

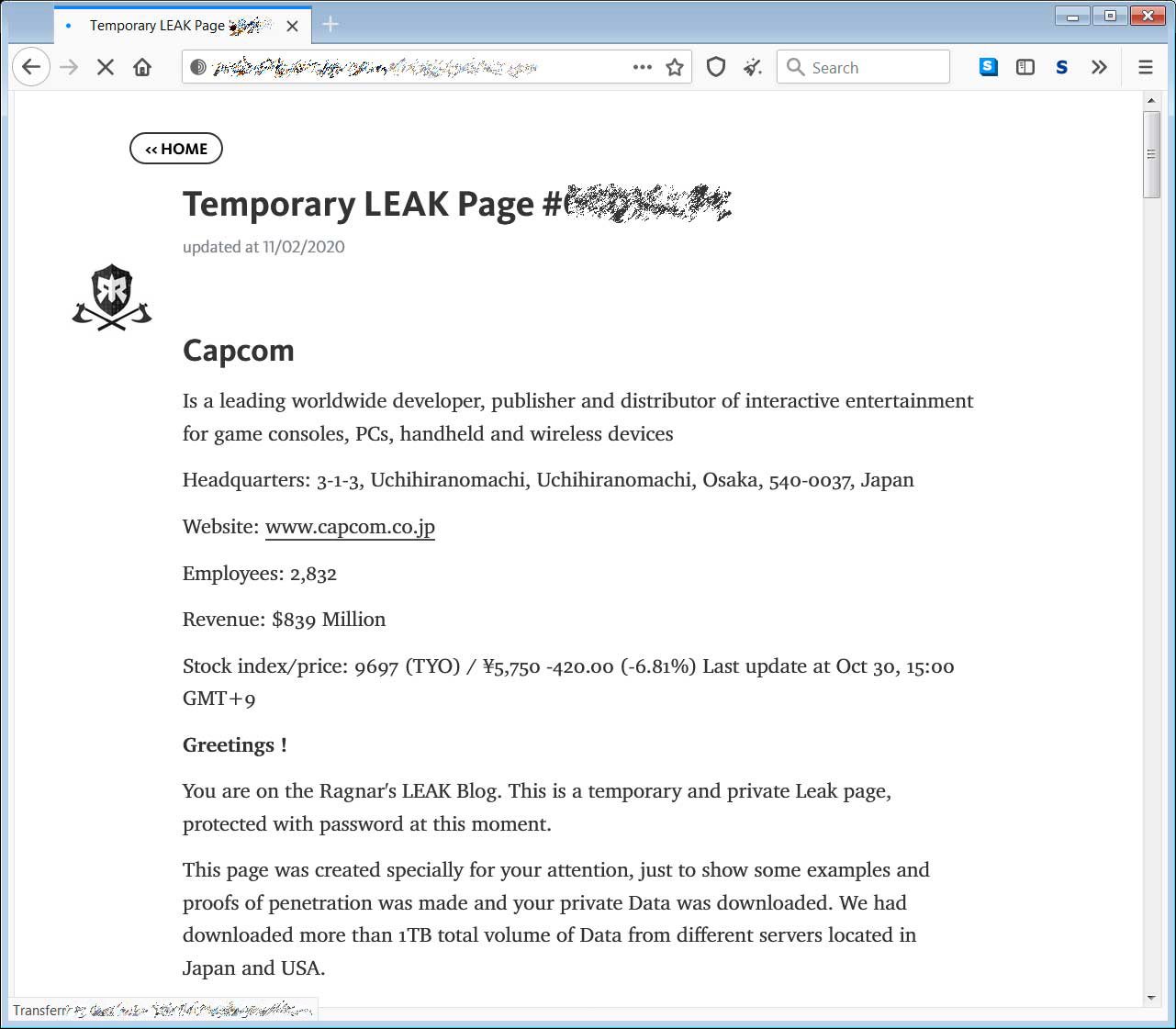

Ещё одной жертвой RagnarLocker стала японская корпорация Capcom. Преступникам удалось скачать около 1 Тб документов и зашифровать около 2 тысяч устройств в сети компании.

Среди похищенной информации бухгалтерские файлы, банковские отчеты, информация о бюджетах и доходах, налоговые документы и интеллектуальная собственность, личная информация клиентов и сотрудников. На сайте Ragnar Locker размещен архив размером 24 Мб, содержащий часть украденных документы, включая прогнозы доходов, таблицы с данными о заработной плате, соглашения о неразглашении, корпоративные сообщения.

За расшифровку файлов и удаление похищенных данных преступники требуют 11 млн долларов США в биткоинах.