Антифишинг-дайджест № 193 с 16 по 22 октября 2020 года

Мошеннические кампании

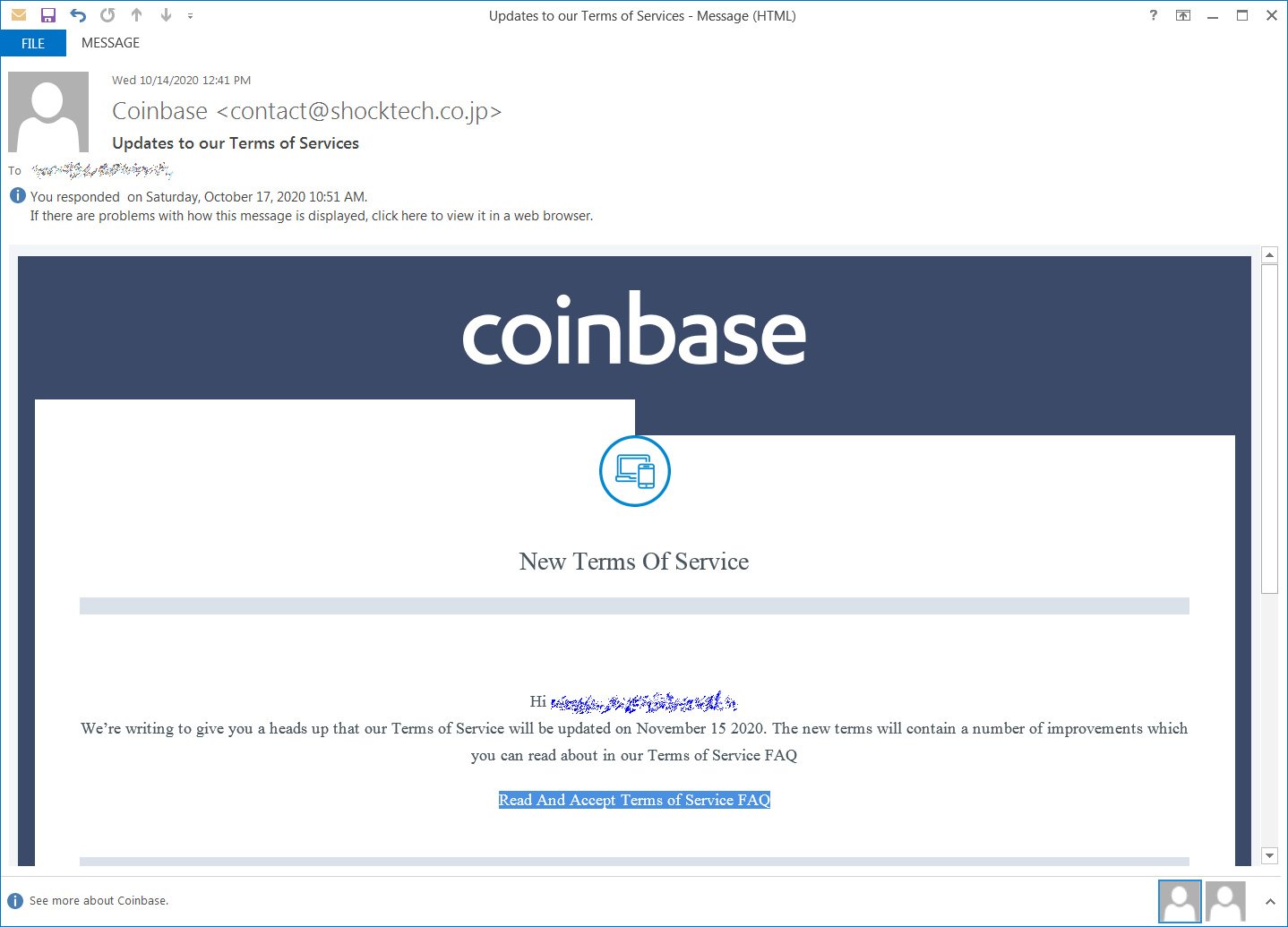

Обнаружена фишинговая атака на пользователей криптовалютной биржи Coinbase.

- Атака начинается с письма, содержащего «Новые правила использования», которые необходимо принять, чтобы продолжать использовать сервис.

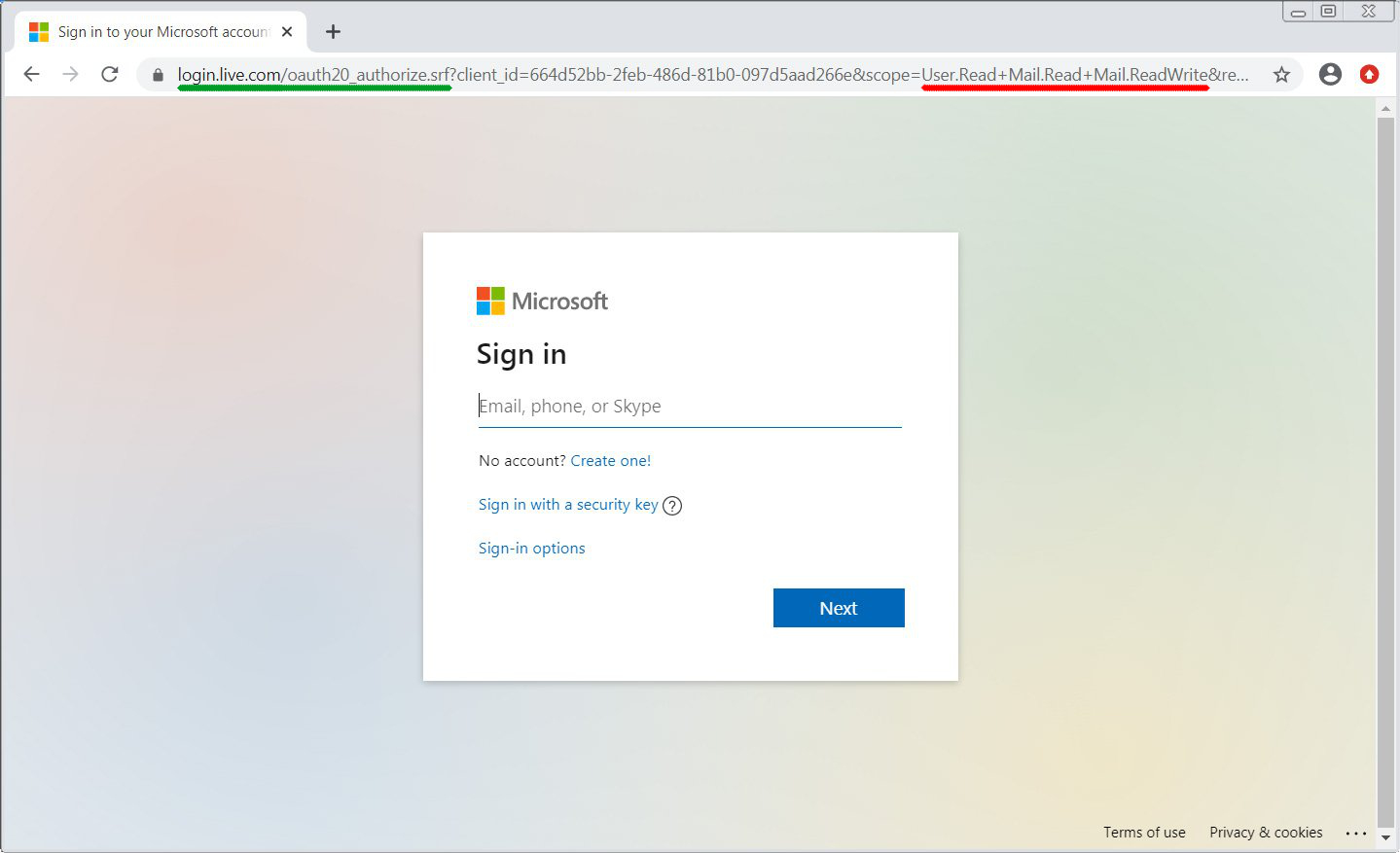

- Если пользователь кликнет на ссылку в письме, он попадёт на легитимный сайт для регистрации в учётной записи Microsoft. URL помимо запроса на авторизацию содержит запрос прав User.Read, Mail.Read и Mail.ReadWrite от имени этой учётной записи:

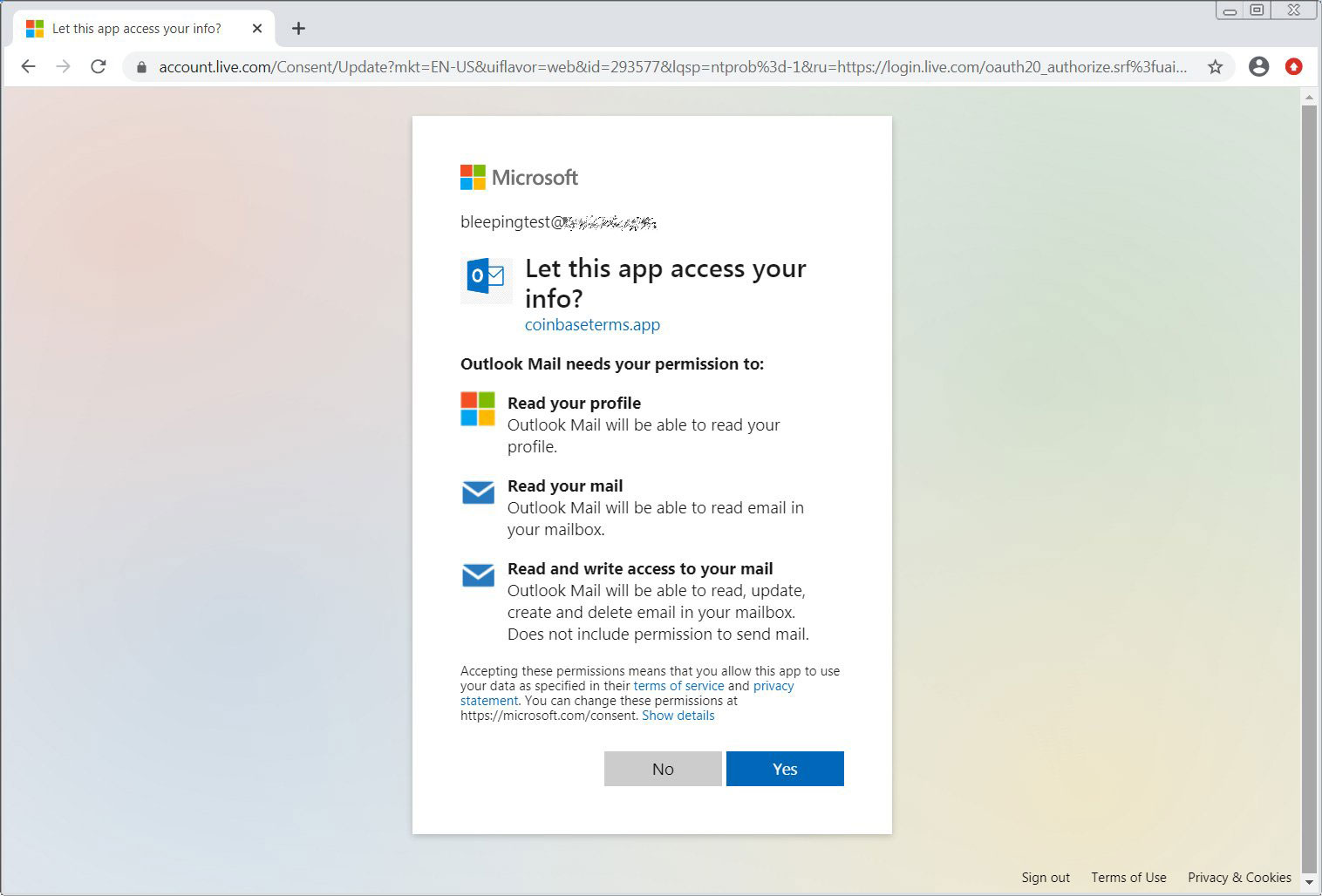

3. После того, как пользователь вводит логин и пароль, у него запрашивается доступ к его учётной записи от имени приложения coinbaseterms.app:

4. Если пользователь соглашается предоставить права приложению, токен безопасности, обеспечивающий доступ к его учётной записи Microsoft, отправляется разработчику приложения. Используя его, разработчик приложения получает доступ к сведениям о профиле пользователя, в том числе данным его организации, возможность производить любые действия с письмами в почтовом ящике кроме отправки.

Мобильная безопасность

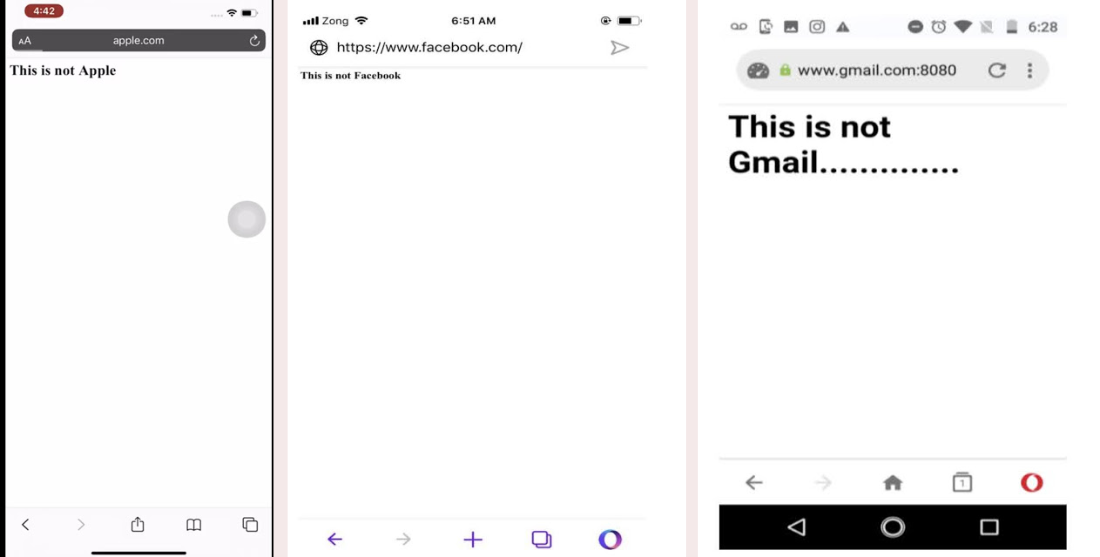

В семи мобильных браузерах обнаружены уязвимости, с помощью которых злоумышленник может подделать URL в адресной строке. Среди уязвимых браузеров — Apple Safari, Opera Touch и Opera Mini, UC Browser и Яндекс.Браузер.

Подмена адресной строки не очень опасна на десктопе, поскольку её легко обнаружить, наведя курсор на URL. Однако на мобильных устройствах эта уязвимость гораздо опаснее: на небольшом экране пользователь видит лишь часть адреса.

Видео: демонстрация подмены адреса в строке мобильного браузера

Шести уязвимостям из десяти обнаруженных присвоены идентификаторы CVE:

- CVE-2020-7363 и CVE-2020-7364 уязвимости в браузере UC Browser для Android;

- CVE-2020-7369 — уязвимость в Яндекс.Браузер для Android;

- CVE-2020-7370 — уязвимость в iOS-версии браузера Bolt;

- CVE-2020-7371 — уязвимость в Android-версии браузера RITS;

- CVE-2020-9987 — уязвимость в Apple Safari.

Атаки и уязвимости

Злоумышленники используют уязвимости CVE-2020-15507, CVE-2020-15506 и CVE-2020-15505 в сервере управления мобильными устройствами MobileIron для взломов корпоративных серверов и организации вторжений в корпоративные сети.

Сервера управления мобильными устройствами позволяют системным администраторам с одного центрального сервера развёртывать на служебные гаджеты сотрудников сертификаты, приложения, списки контроля доступа, а в случае кражи — стирать данные

и блокировать устройства.

Самая опасная из уязвимостей CVE-2020-15505 вошла в список 25 самых популярных уязвимостей, используемых китайскими правительственными хакерами. Хотя производитель сервера выпустил исправления ошибок ещё летом, многие предприятия проигнорировали опасность и так и не установили обновления.

Новый антирекорд: шифровальщик-вымогатель Ryuk проник в систему и зашифровал файлы жертвы всего за пять часов.

Добиться такой сверхскорости киберпреступникам удалось благодаря совместному использованию фишинговых писем и уязвимости Zerologon (CVE-2020-1472). Используя эту уязвимость, можно имитировать любой компьютер в сети при аутентификации на контроллере домена, отключить функции безопасности Netlogon или изменить пароль в базе данных Active Directory контроллера домена.

Схема атаки:

- Фишинговая рассылка писем, содержащих загрузчик Bazar.

- Получив управление, Bazar внедрялся в процессы explorer.exe и svchost.exe, после чего запускал системную утилиту Nltest, и повышал свои привилегии с помощью уязвимости Zerologon.

- Получив права администратора, киберпреступники сбросили пароль основного контроллера домена, а затем перешли на дополнительный контроллер домена, используя модуль PowerShell Active Directory.

- Используя созданное RDP-подключение, операторы Ryuk развернули исполняемый файл вымогателя на серверах резервного копирования. После этого вредоносная программа была загружена на другие серверы и рабочие станции.

Длительность предыдущей атаки Ryuk составляла 29 часов с момента отправки фишингового письма и заканчивая шифрованием систем. Использование Zerologon значительно упростило действия киберпреступников, поскольку для атаки уже не требовался пользователь с высокими привилегиями.

Киберпреступники используют для атак уязвимость нулевого дня CVE-2020-15999 в браузере Google Chrome.

Ошибка связана с библиотекой рендеринга шрифтов FreeType, которая входит в состав стандартных дистрибутивов Chrome. Некорректно написанный код при некоторых условиях нарушает целостность информации в памяти.

Исправление для уязвимости было включено в обновлённую версию FreeType 2.10.4. Google уже выпустила обновлённую версию Chrome и призывает других разработчиков срочно обновить своё ПО, чтобы не допустить использования ошибки злоумышленниками.

Сайты, игры, антивирусы

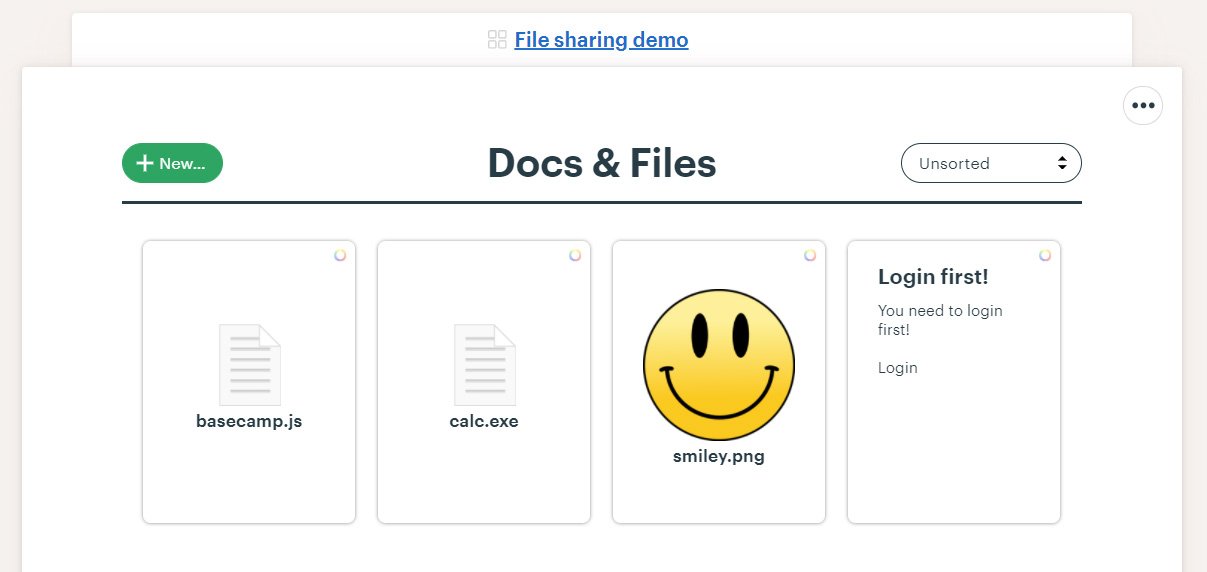

Документы, размещённые в Basecamp, могут содержать ссылки, изображения и форматированный текст. В проект могут быть загружены любые файлы, включая потенциально вредоносные JavaScript-сценарии и другие исполняемые файлы:

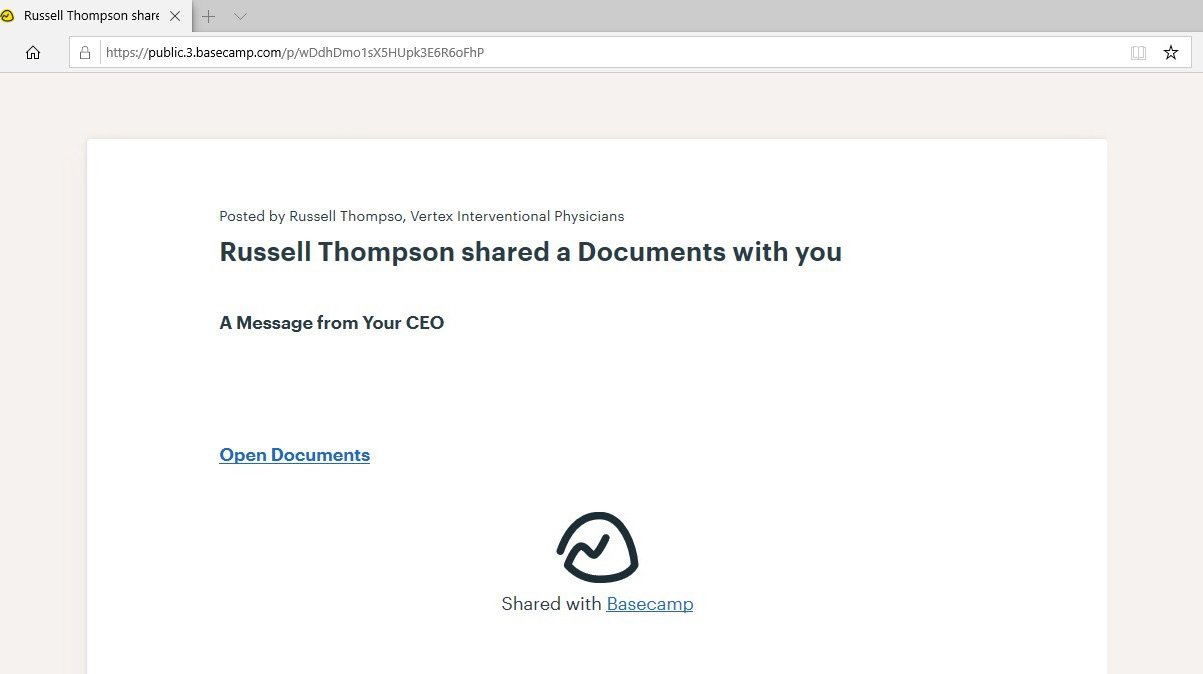

Кроме того, мошенники используют Basecamp для размещения промежуточных страниц, которые затем переадресуют жертвы на фишинговые страницы для хищения учётных данных. Basecamp считается доверенным сервисом, поэтому защитные решения не реагируют на такие URL:

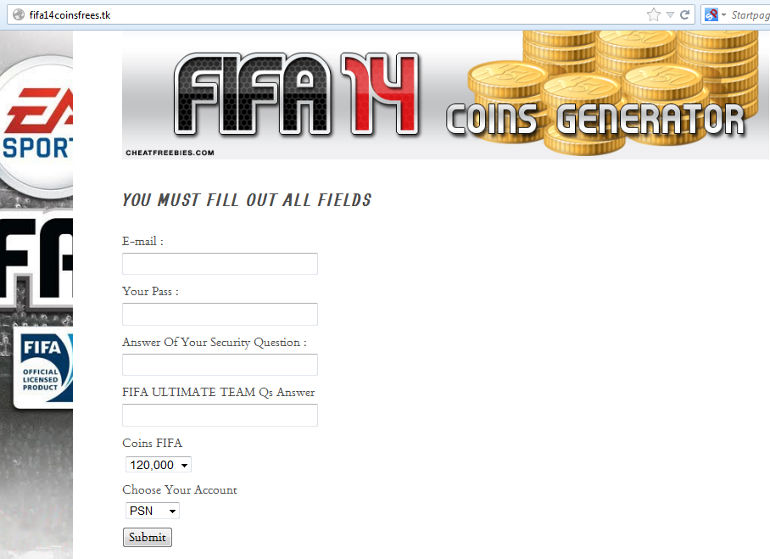

Мошенники используют внутреннюю экономику FIFA 21, чтобы заработать на доверчивых пользователях.

В игровом режиме FIFA Ultimate Team (FUT) игроки могут зарабатывать «монеты», которые используются в игре для покупки специальных «карт». В игре также есть так называемые «очки FIFA», которые можно легально купить за реальные деньги в игре или у других игроков.

Мошенники создают фальшивые «генераторы монет» и «награды» и продвигают их с помощью фальшивых рекламных объявлений, сообщений в социальных сетях и мессенджерах.

Вместо создания нелегальных монет «генераторы» похищают персональные данные пользователей: имя, адрес, логин и пароль, платёжную информацию.

Киберпреступники используют легитимный антивирус McAfee для распространения вредоносного ПО.

Схема атаки:

- Жертвы получают электронные письма со ссылкой на GitHub.

1 По ссылке на компьютер загружается легитимное антивирусное ПО McAfee. - Вместе с антивирусом без ведома жертвы на ее систему устанавливается вредоносное ПО, использующее в качестве управляющего сервера Dropbox.

Использование общеизвестных легитимных сервисов, подобных GitHub и Dropbox, затрудняет отслеживание вредоносных действий защитными решениями.

Инциденты

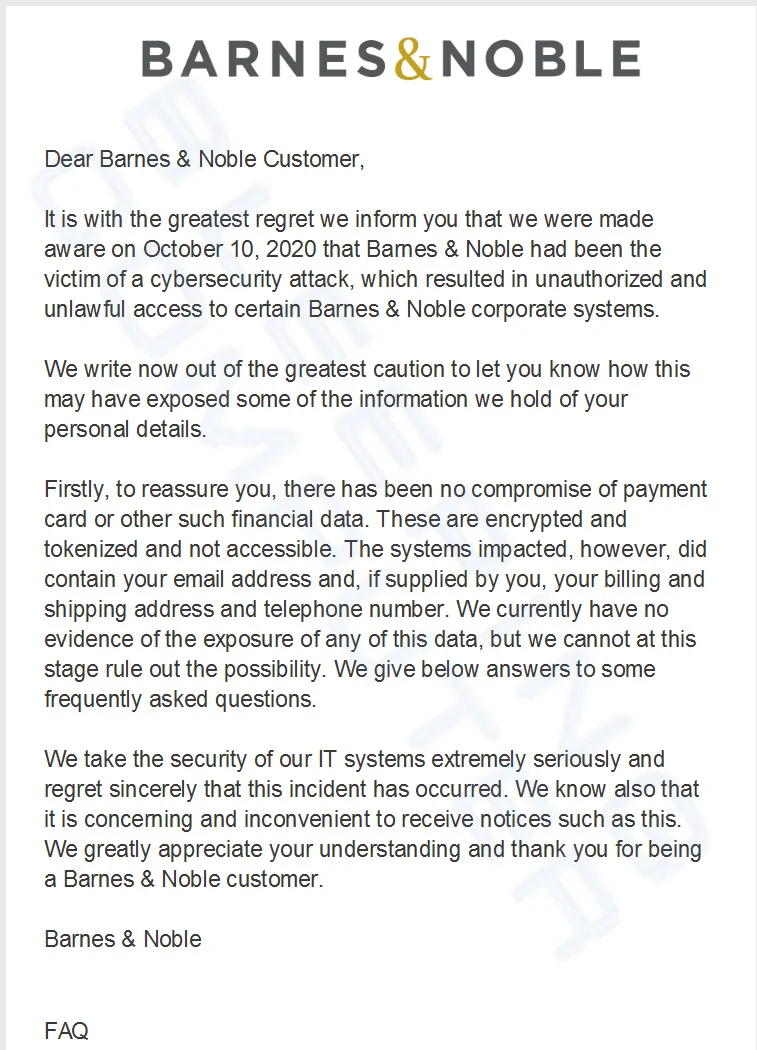

Крупнейшая в США сеть книжных магазинов Barnes & Noble подтвердила, что стала жертвой кибератаки, в результате которой злоумышленники заблокировали работу систем компании.

По заявлению Barnes & Noble платёжные данные пользователей не были раскрыты, однако адреса электронной почты, биллинг-адреса, адреса доставки и истории покупок, вероятно, были скомпрометированы.

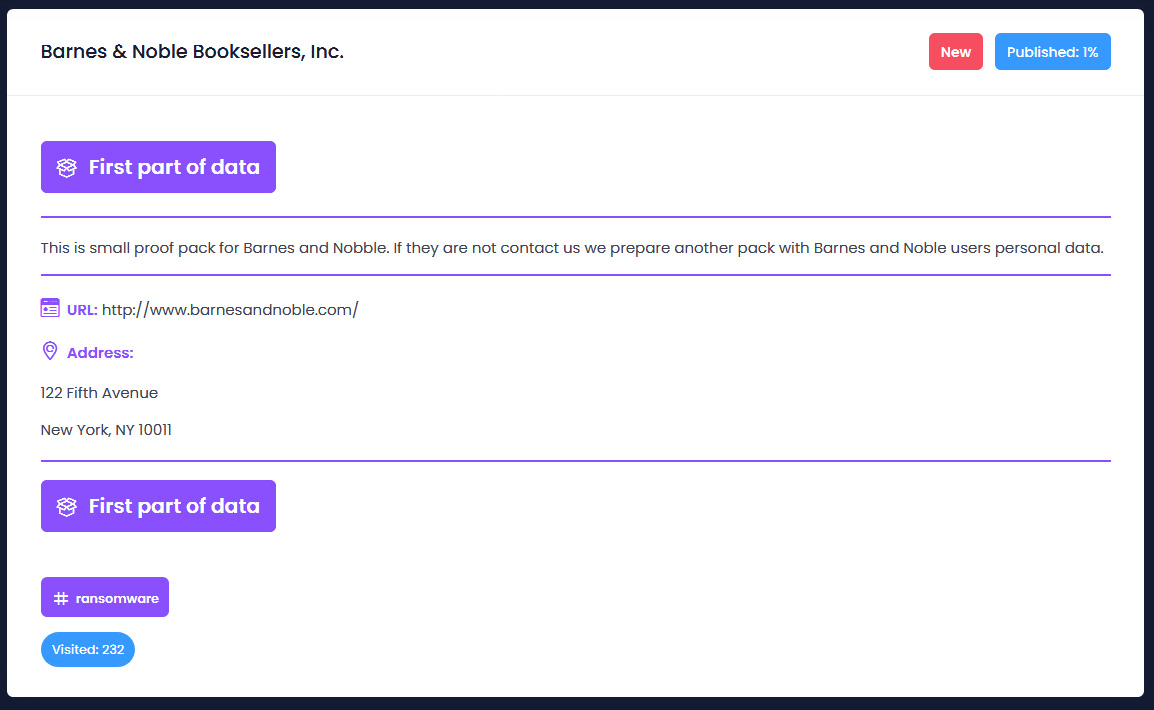

Предположительно кибератаку провела хакерская группа Egregor. Преступникам удалось получить доступ к учётной записи администратора домена, после чего они похитили у компании финансовые и аудиторские файлы, после чего зашифровали данные на сетевых дисках. Украденные файлы группировка опубликовала на своём сайте в даркнете:

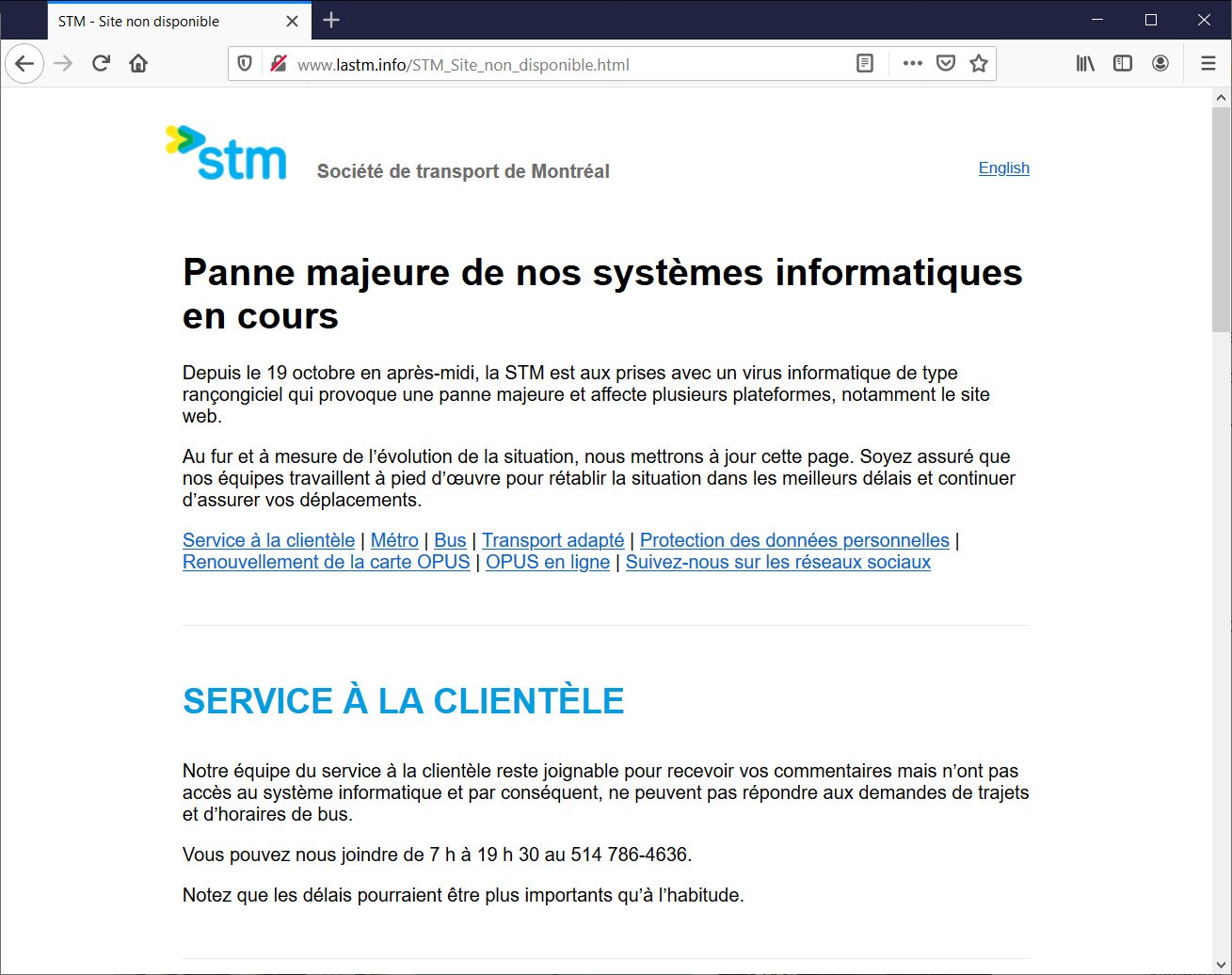

Система общественного транспорта Монреаля стала жертвой вымогательского ПО RansomExx. В результате кибератаки были отключены IT-сервисы, сайт и служба поддержки пассажиров.

При проведении атак операторы RansomExx взламывают сеть компании и по мере перемещения по системе крадут незашифрованные файлы. Получив доступ к контроллеру домена Windows, они развёртывают программу-вымогатель на всех доступных устройствах.

Получила ли администрация транспортного управления требование о выкупе, пока не сообщается.