Антифишинг-дайджест № 189 с 18 по 24 сентября 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 18 по 24 сентября 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

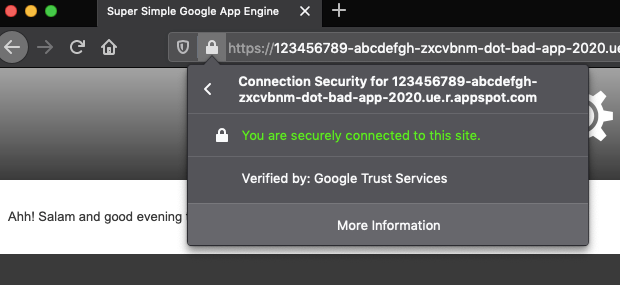

Обычно мошенники размещают фишинговые страницы на поддомене облачного сервиса. Такие URL легко отслеживать, поэтому можно легко заблокировать трафик вредоносного приложения просто блокируя запросы к определенному поддомену и от него.

Однако в случае с Google App Engine ситуация иная. Домен appspot.com, на котором размещаются приложения, имеет другую структуру URL:

ВЕРСИЯ.СЕРВИС.ПРОЕКТ_ИД.РЕГИОН_ИД.r.appspot.com.

В этом случае поддомен содержит не только название приложения, но его версию, имя службы, идентификаторы проекта и региона. Если какое-либо из полей окажется неверным, Google App Engine покажет страницу приложения по умолчанию.

Если в URL содержится действительное поле «ПРОЕКТ_ИД», остальные поля могут быть любыми и вести к одному и тому же приложению:

- hххps[:]//random123-random123-random123-dot-bad-app-2020.ue.r.appspot

- hххps[:]//insertanythingyouwanthere-xyz123-xyz123-dot-bad-app-2020.ue.r.appspot

Таким образом, использовать блокировку по URL для вредоносных приложений, использующих хостинг Google App Engine, попросту невозможно.

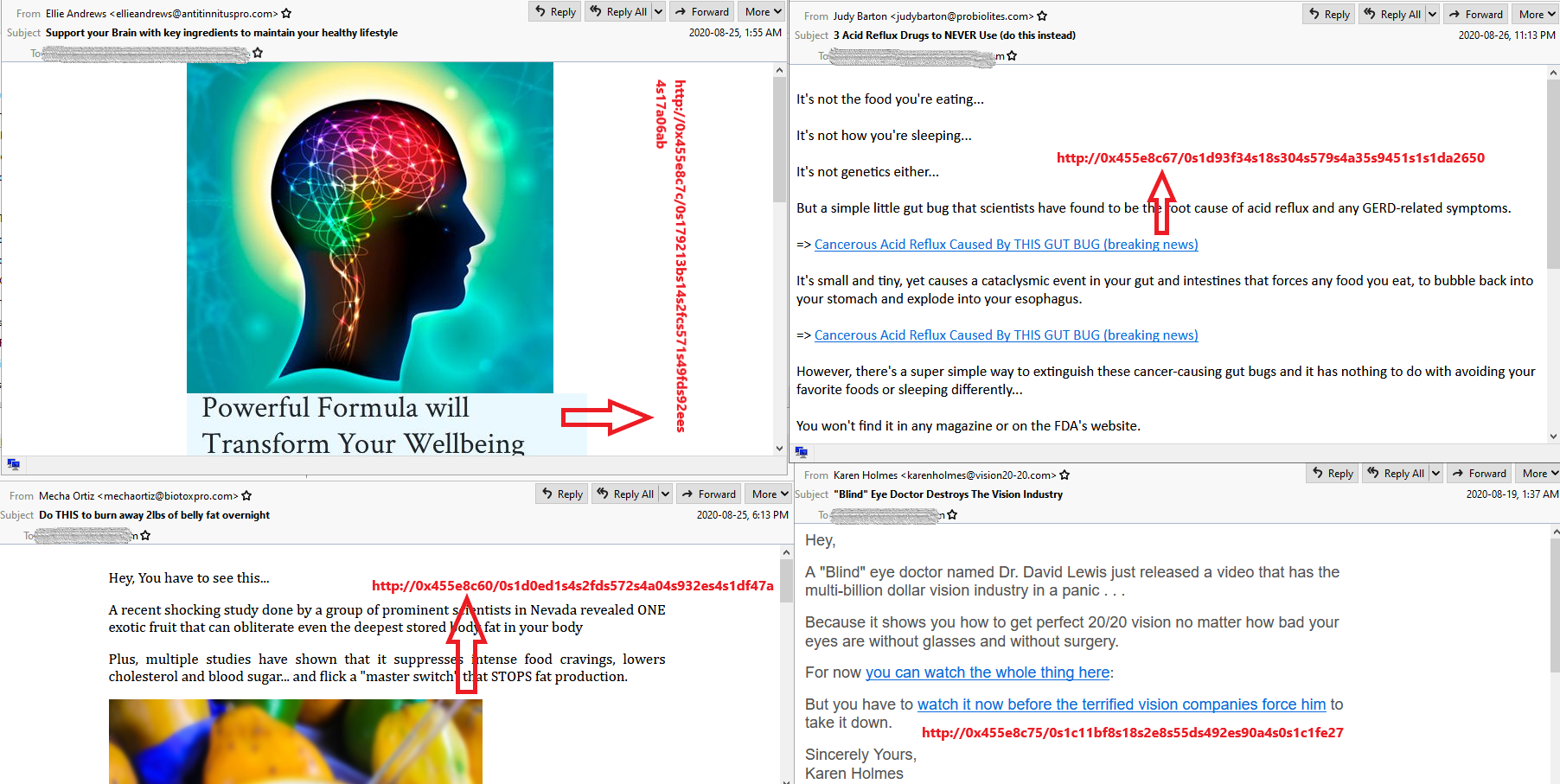

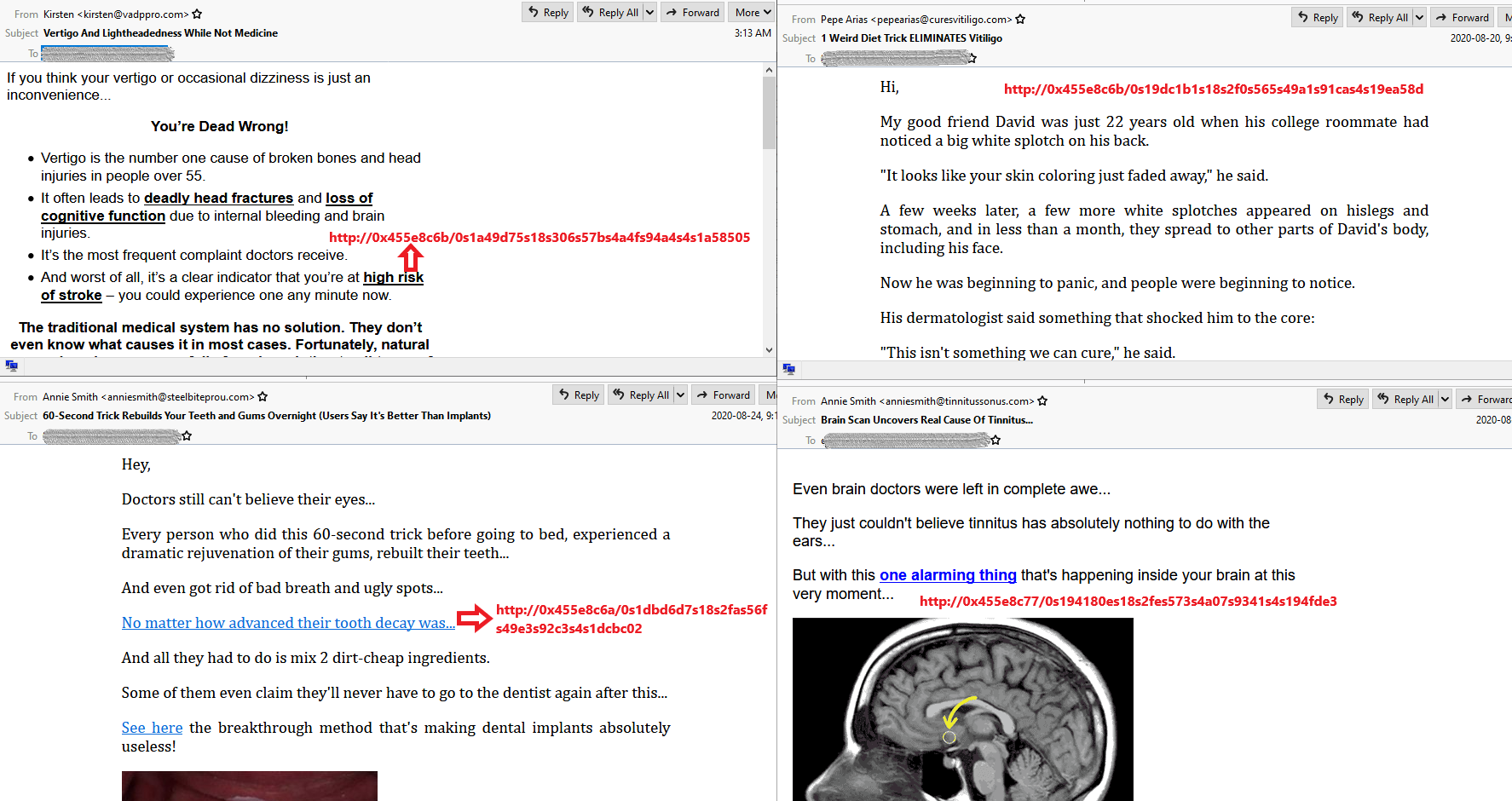

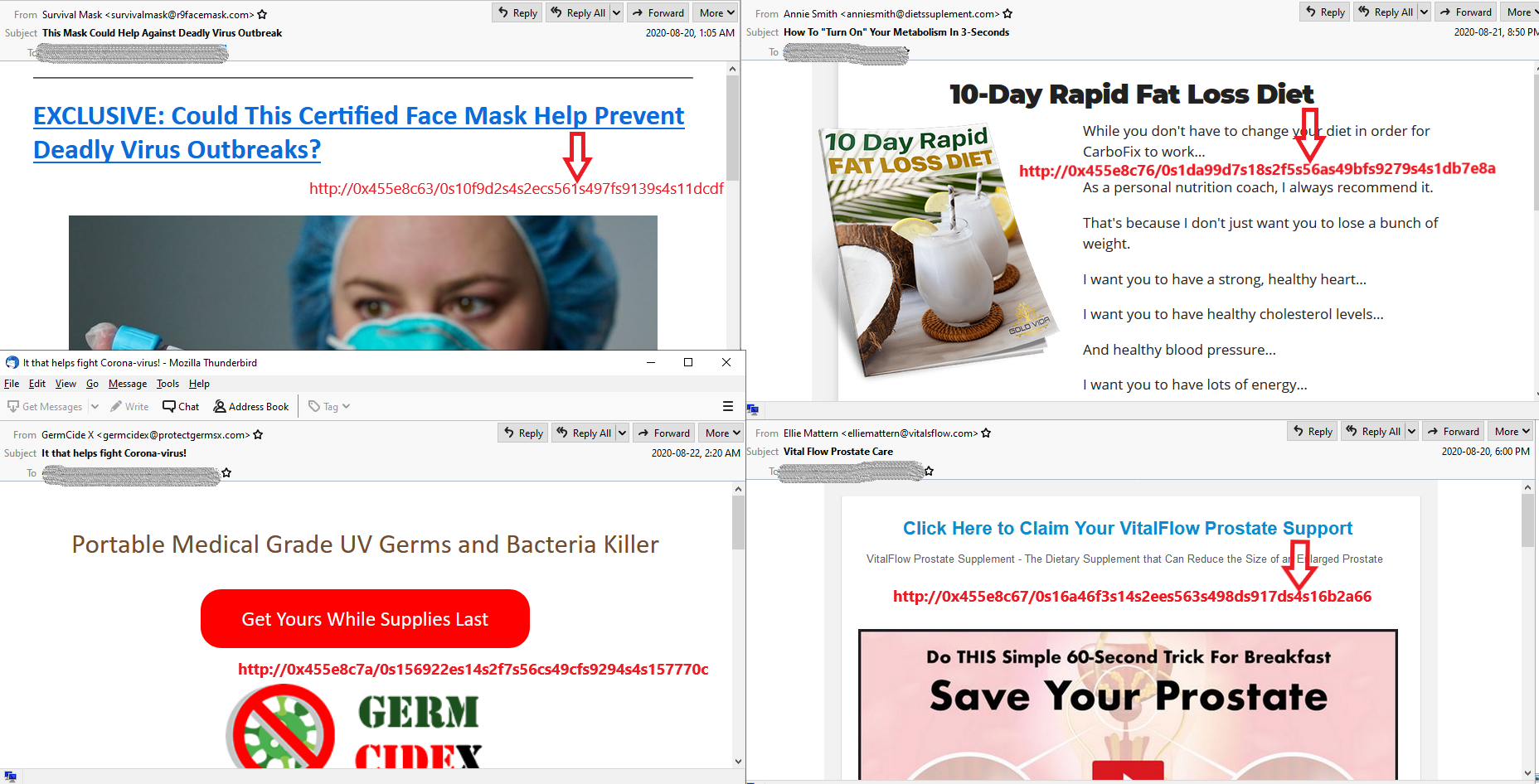

В соответствии со стандартом RFC791 любой IP-адрес может записываться не только в виде четырех десятичных цифр, разделённых точками (192.168.0.1), но и в других форматах, например:

- восьмеричный IP-адрес: https://0330.0072.0307.0116;

- шестнадцатеричный IP-адрес: https://0xD83AC74E;

- целочисленный или DWORD IP-адрес:https://3627730766.

Эту особенность и используют спамеры, что приводит к тому, что многие спам-фильтры перестают обнаруживать опасные URL, например:

- hxxp://0[x]455e8c6f/0s19ef206s18s2f2s567s49a8s91f7s4s19fd61a

- hxxp://0[x]455e8c65/0s1598270s14s2eds562s498as9151s4s15a65b2

- hxxp://0[x]455e8c6c/0s4eb49s4s2e4s557s491fs904fs4s5ccfa

- hxxp://0[x]455e8c7a/0s30360s4s2f7s56cs49d2s9293s4s3e830

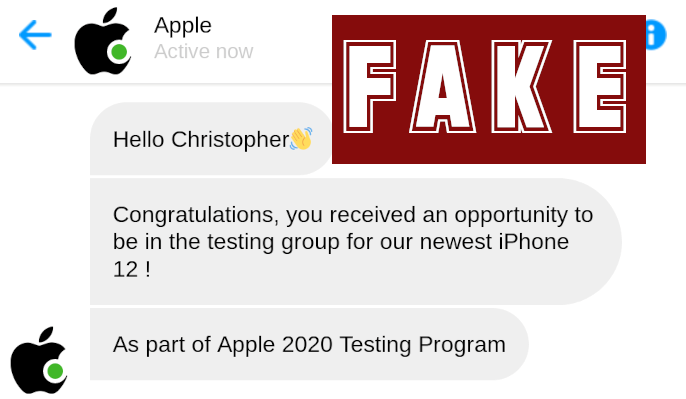

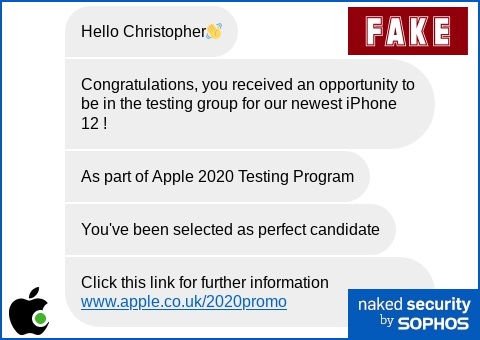

Обнаружена мошенническая СМС-кампания, авторы которой эксплуатируют тему скорого выхода iPhone 12.

Схема атаки:

- Злоумышленники рассылают СМС от имени Apple Chatbot, приглашая бесплатно попробовать ещё не выпущенное Apple устройство.

- В сообщении содержится ссылка, по которой нужно пройти, чтобы подписаться на бесплатный пробный период использования iPhone 12.

3. Ссылка замаскирована под промоадрес Apple.

4. При переходе по ссылке жертве после прохождения примитивного теста предлагается идентифицировать себя путём списания и возврата 1 € с карты. Для этого нужно ввести свои платёжные данные.

5. Если жертва сделает это, информация попадёт к мошенникам.

Атаки и уязвимости

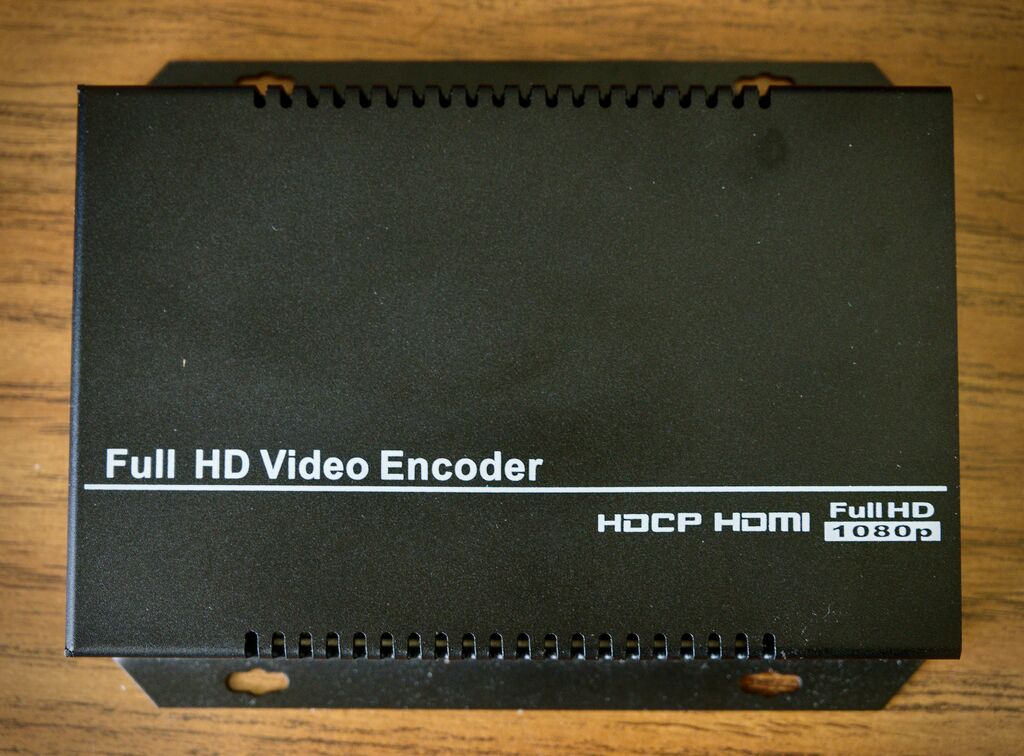

В аппаратных видеокодерах IPTV/H.264/H.265, работающих на чипсете hi3520d от HiSilicon Technologies, обнаружен ряд критических уязвимостей, используя которые, злоумышленники могут удалённо раскрыть конфиденциальную информацию, вызвать отказ в обслуживании и удаленно выполнить кода, перехватив контроль над устройством.

Среди уязвимостей присутствуют:

- CVE-2020-24215 — встроенный пароль в административном интерфейсе,

- CVE-2020-24218 — доступ с правами суперпользователя через Telnet,

- CVE-2020-24217 — загрузка файлов без аутентификации,

- CVE-2020-24214 — переполнение буфера в стеке,

- CVE-2020-24214 — доступ к видеопотокам RTSP без авторизации.

В мобильных приложениях Instagram для Android и iOS обнаружена критическая уязвимость CVE-2020-1895, эксплуатация которой позволяет удаленным злоумышленникам перехватить контроль над целевым устройством путем отправки специально созданного изображения.

Уязвимость позволяла выполнять действия от имени пользователя Instagram, получить доступ к личным сообщениям жертвы, удалять или публиковать фото, а также выполнять произвольный код на устройстве.

Для эксплуатации уязвимости достаточно отправить вредоносное изображение в формате JPEG жертве по электронной почте или в WhatsApp. Как только получатель сохраняет изображение на устройстве и запускает Instagram, эксплуатация происходит автоматически, предоставляя злоумышленнику полный контроль над приложением.

Проблема получила оценку в 7,8 балла из 10 возможных по шкале CVSS и затрагивает все версии приложения Instagram до 128.0.0.26.128.

Инциденты

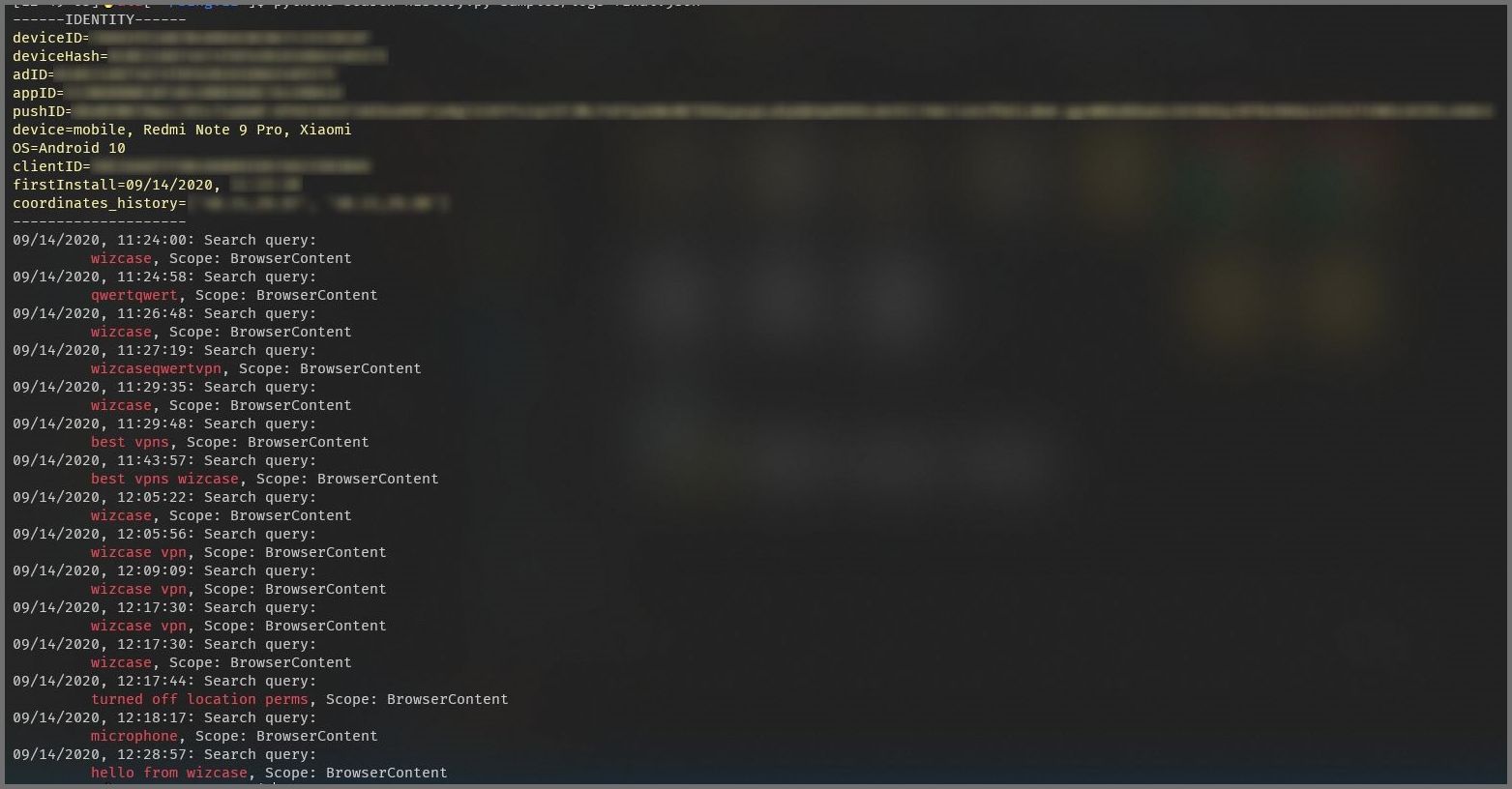

Cотрудники Microsoft по ошибке оставили в открытом доступе один из бэкэнд-серверов своего поисковика Bing. Сервер хранил более 6,5 Тб логов мобильный приложений, содержащих 13 млрд записей, полученных из поисковика.

Представители Microsoft исправили ошибку конфигурации сразу после уведомления и подчеркнули, что сервер содержал лишь технические детали: поисковые запросы, сведения о системе пользователя (устройство, ОС, браузер и так далее), сведения о географическом местоположении (если доступны), а также различные токены, хэши и коды купонов.

Итальянский производитель очков Luxottica и владелец бренда Ray-Ban остановил производство продукции в Италии и Китае из-за кибератаки. Сайты one.luxotrica.com и University.luxottica.com демонстрируют сообщения о техническом обслуживании сайтов:

Предположительно киберпреступники воспользовались критической уязвимостью CVE-2019-19781 в Citrix ADX для внедрения в сеть шифровальщика-вымогателя. Эксплуатация этой уязвимости позволяет похитить учетные данные для дальнейшего перемещения по сети.

Американская компания IPG Photonics стала жертвой вымогательского ПО RansomExx.

Кибератака остановила все производственные процессы компании. Руководству пришлось отключить компьютерные системы в своих представительствах по всему миру. В офисах были отключены телефоны и электронная почта, отсутствовала связь, на производстве остановились процессы изготовления деталей, не работала доставка.

Злоумышленники не только зашифровали все файлы в сети, но и похитили у IPG Photonics данные из репозиториев TFS и другую информацию.

В июле нынешнего года компании удалось отразить атаку вымогательского ПО, и хотя злоумышленники не смогли зашифровать файлы, им удалось украсть резервные копии файлов, содержащие данные из web-приложений ArbiterGame, ArbiterOne и ArbiterWorks, которыми пользовались спортивные лиги и школы для управления расписаниями судей и официальных лиц. Похищенные данные содержали имена, пароли, домашние и электронные адреса, даты рождения и номера социального страхования.

Компания заплатила злоумышленникам выкуп за удаление похищенных файлов и получила подтверждение удаления.