Антифишинг-дайджест № 188 с 11 по 17 сентября 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 11 по 17 сентября 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Теперь после звонка якобы от службы безопасности банка с сообщением о попытке кражи денег с карты клиенту направляется «документ» с логотипом и штампом крупного банка. Обманы с использованием фальшивых писем от имени службы безопасности финансовой организации уже фиксировались в Сбербанке, Росбанке и Ак Барс Банке. Логотип известного банка повышает доверие граждан к злоумышленникам и, как следствие, эффективность мошеннической схемы.

Киберпреступная группировка Malsmoke атакует пользователей порнографических сайтов с помощью вредоносной рекламы. Кампания затрагивают практически всю рекламную сеть на порнографических ресурсах.

С помощью JavaScript вредоносная реклама переадресовывает пользователей ресурсов «для взрослых» на сайт, содержащий набор эксплойтов для уязвимостей в Adobe Flash Player и Internet Explorer, в результате чего на компьютеры жертв устанавливается вредоносное ПО: Smoke Loader, Raccoon Stealer и ZLoader.

Нацеленность кампании на пользователей Adobe Flash Player и Internet Explorer можно рассматривать как «лебединую песню» киберпреступников, поскольку IE и Flash Player в ближайшее время будут выведены из эксплуатации.

Умные устройства

Замок 360lock управляется по Bluetooth Low Energy с помощью мобильного приложения. Разработчики заявляют о том, что реализовали в устройстве «максимальный уровень безопасности» благодаря использованию блокчейна.

Однако оказалось, что для открытия замка достаточно записать переданную по Bluetooth команду для разблокировки, а затем воспроизвести её. То есть никакой защиты от атаки повторного воспроизведения в замке не предусмотрено.

Вторая уязвимость замка проявляется уже на физическом уровне. Он изготовлен из цинкового сплава Zamak, который используется для изготовления молний и не отличается прочностью. В итоге для того, чтобы снять замок, достаточно одного удара молотком.

Атаки и уязвимости

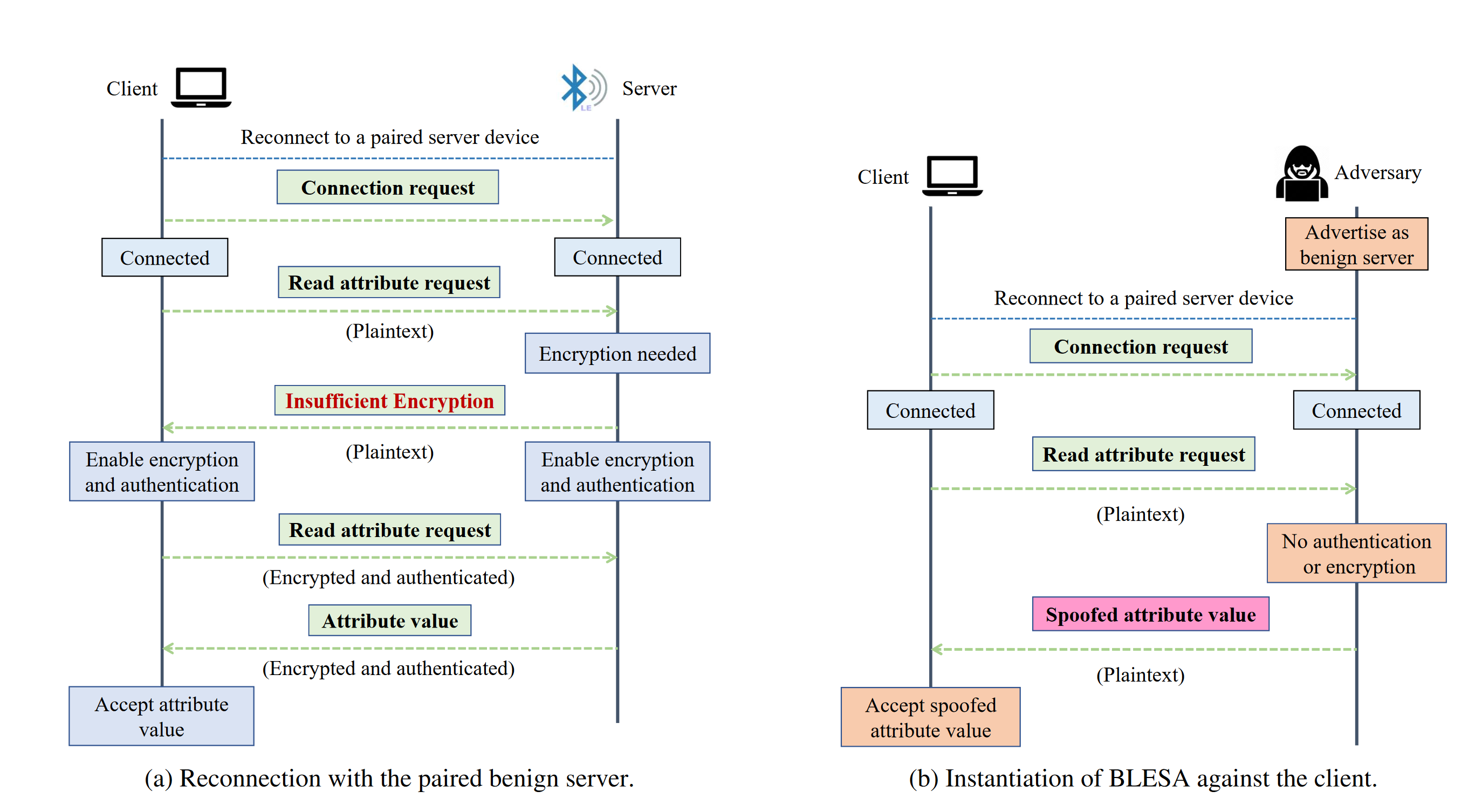

BLE — «облегченная» версия Bluetooth, созданная для экономии заряда аккумуляторов устройств. Подавляющее большинство проблем, выявленных в BLE, были связаны с механизмом сопряжения. Недавние исследования выявили ещё одну серьёзную уязвимость, связанную с реализацией повторного подключения (reconnection) устройств.

Повторное подключение выполняется после того, как два аутентифицированных BLE-устройства потеряли друг друга, а затем снова вернулись в зону доступности. При этом устройства должны повторно проверить криптографические ключи, уже согласованные во время первичного сопряжения, а затем подключиться и продолжать обмен данными. Однако из-за достаточно размытого описания повторного подключения в спецификации BLE выявились две системные проблемы:

- Аутентификация во время повторного подключения оказывается необязательной;

- Аутентификацию можно обойти, если одно из устройств отказывается от повторения процедуры.

Это делает возможным атаку BLESA — BLE Spoofing Attack, в ходе которой злоумышленник обходит проверки при повторном подключении и передает поддельные данные на BLE-устройство, подключаясь к нему под видом легитимного устройства, подключавшегося ранее.

Видео: демонстрация атаки BLESA.

Новая атака BlindSide использует уязвимости спекулятивного выполнения, чтобы обойти ASLR — Address Space Layout Randomization — механизм защиты от атак, который случайным образом меняет место выполнения приложения в адресном пространстве.

В общем случае для обхода ASLR злоумышленник должен найти уязвимость, способную привести к утечке участков памяти, либо исследовать память в поисках места, где запускается другое приложение, а затем изменить его код для атаки на это адресное пространство. Этот вариант очень сложен в реализации ,а техника BlindSide переводит атаку в сферу спекулятивного выполнения и позволяет обойти ASLR. В результате все неудачные попытки поиска адреса никак не влияют на процессор и стабильность его работы, и остаются незамеченными. Для реализации такой атаки хакеру понадобится лишь простая уязвимость, связанная с нарушением целостности информации в памяти, например, проблема переполнения буфера в ядре Linux.

Злоумышленники использовали голосовое меню банка для получения дополнительных сведений о его клиентах, чтобы впоследствии использовать эти сведения для мошенничества с применением методов социальной инженерии.

Номера телефонов клиентов и номера принадлежащих им банковских карт были ранее скомпрометированы и распространялись в интернете. Источник получения этих данных однозначно не установлен, однако, как считают в ЦБ, мошенники могли их получить в том числе из клиентской базы маркетплейса Joom, которая ранее оказалась в открытом доступе.

Схема мошенничества:

- Преступники звонили на номер интерактивного голосового меню банка, подменяя свой телефонный номер на номера реальных клиентов.

- Далее они запрашивали у системы сведения по остаткам на картах клиентов, вводя для этого последние четыре цифры номеров этих банковских карт.

- После этого мошенники, используя методы социальной инженерии, звонили своим жертвам, представляясь сотрудниками банка. Для создания доверия и успешного применения иных методов социальной инженерии они использовали полученную в банке информацию об остатках денежных средств.

Инциденты

В базе хранились 882 ГБ лог-файлов с push-уведомлениями, которые отправляли сайты своим пользователям с помощью сервиса Mailfire. В общей сложности лог-файлы содержали 66 млн уведомлений, отправленных за последние 96 часов, с персональными сведениями сотен тысяч людей. Большая их часть относилась к сайтам знакомств, которые обещают мужчинам найти молодых женщин из Восточной Европы и Восточной Азии.

В «отладочной» области сервера хранились имена, сведения о возрасте и половой принадлежности, адреса электронной почты, общие географические данные о местоположении и IP-адреса. Также в уведомлениях были ссылки на профиль пользователя с ключами аутентификации. По этой ссылке любой мог получить доступ к профилю пользователя на сайте знакомств без пароля.

В числе собранных данных — дата рождения, адреса, семейное положение, фотографии, список родственников, аккаунты в соцсетях, образование, профессиональные достижения и список преступлений. По заявлению компании основная часть информации собрана из открытых источников, однако в базе присутствуют и конфиденциальные сведения — банковские выписки и заявления о приёме на работу.

Среди людей, на которых китайская компания собрала данные имеются высокопоставленные политики, члены королевской семьи и командующие армиями. В частности, в базе есть сведения 35 тысяч австралийцев, среди которых премьер-министр Австралии Скотт Моррисон. Вcего в утёкшей базе данных имеются досье на 24 млн человек.

БД содержала:

- имя клиента,

- е-мейл,

- номер телефона,

- номера и детали заказов,

- биллинговые адреса и адреса доставки.

Из-за хакерской атаки в университетской клинике в Дюссельдорфе умерла пациентка.

По имеющейся информации 11 сентября вымогатели нарушили работу серверов клиники. Отключение систем происходило постепенно, на восстановление работы клинике потребовалось шесть дней. Срочные операции и амбулаторное лечение больных были отложены, а «тяжелую» пациентку пришлось срочно перевести на лечение в другую больницу. Во время транспортировки состояние женщины ухудшилось, и она скончалась.

Представители больницы пока не раскрывают подробности инцидента.

I must say I really enjoyed my conversations with different reps of @Razer support team via email for the last couple of week, but it did not bring us closer to securing the data breach in their systems. pic.twitter.com/Z6YZ5wvejl

— Bob Diachenko (@MayhemDayOne) September 1, 2020

Хотя база и не содержала паролей и платежных сведений, злоумышленники могли использовать содержащиеся в ней сведения для проведения фишинговых атак.