Антифишинг-дайджест № 187 с 4 по 10 сентября 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 4 по 10 сентября 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

Обнаружена очередная мошенническая схема, эксплуатирующая тему операционных выплат бизнесу.

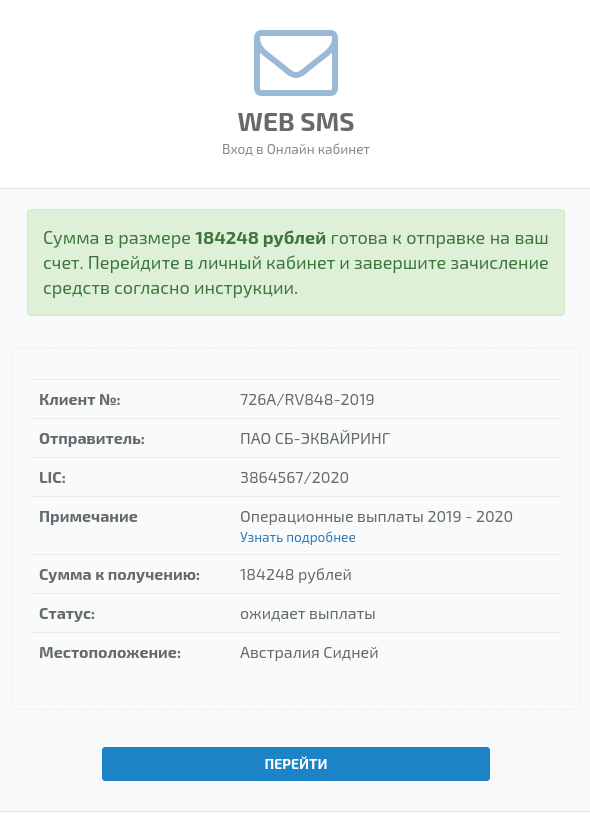

Представители малого и среднего бизнеса получают электронные уведомления о зачислении на на внутренний бухгалтерский счет пользователя нескольких сотен тысяч рублей. Письмо содержит ссылку на документ в легитимном хранилище. Такой способ размещения вредоносного файла злоумышленники используют, чтобы обойти защитные решения.

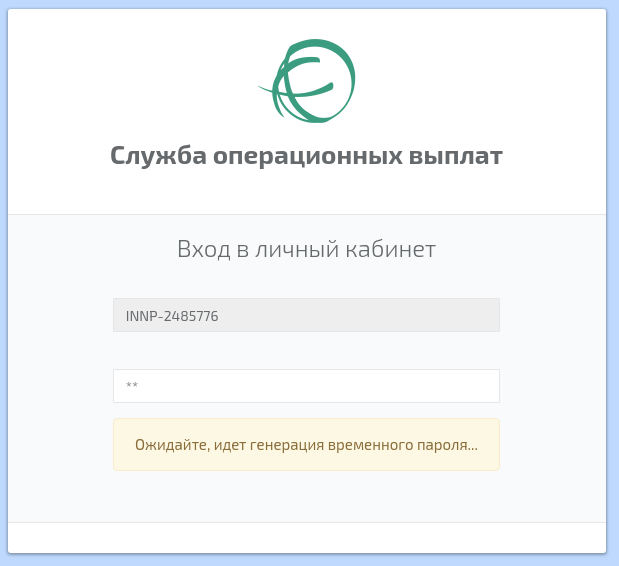

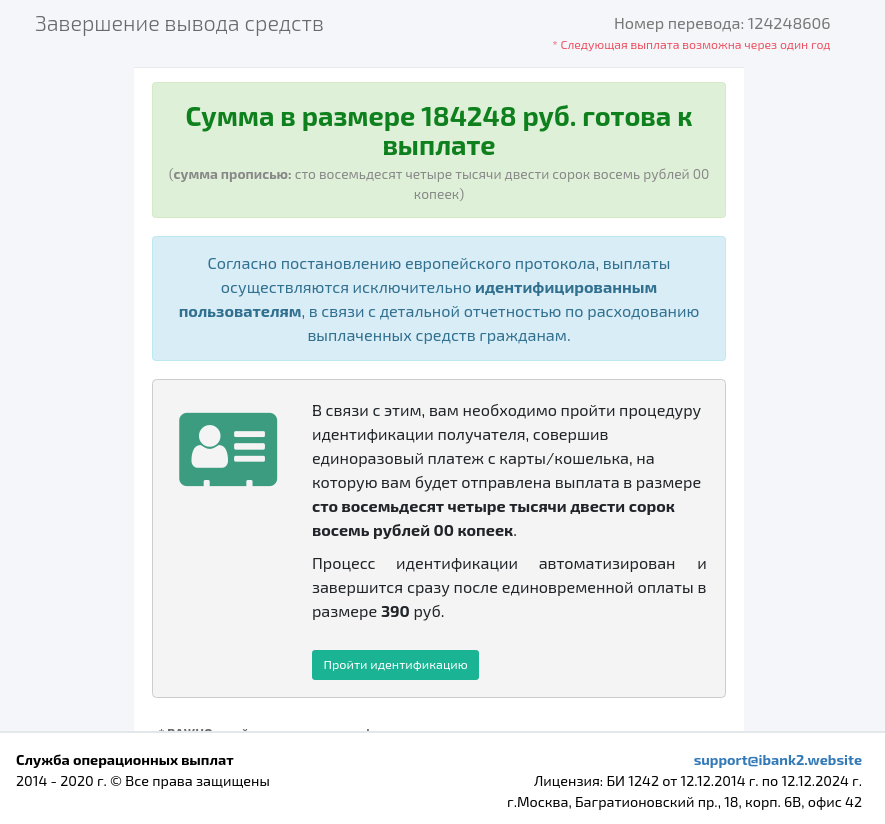

После перехода по указанной ссылке жертва видит, что ему полагаются некие «операционные выплаты» от неизвестной финансовой организации или даже от имени известного эквайринг-провайдера. После клика на форму пользователь перенаправляется на мошеннический ресурс, где ему предлагается создать личный кабинет, указав имя, фамилию и пароль. Для большей убедительности сайт периодически имитирует запросы авторизации или создания пароля.

В завершении мошеннического шоу пользователя просят оплатить 390 рублей за обязательную «идентификацию». Именно эти деньги и являются целью мошенников.

Сайты, почта и мессенджеры

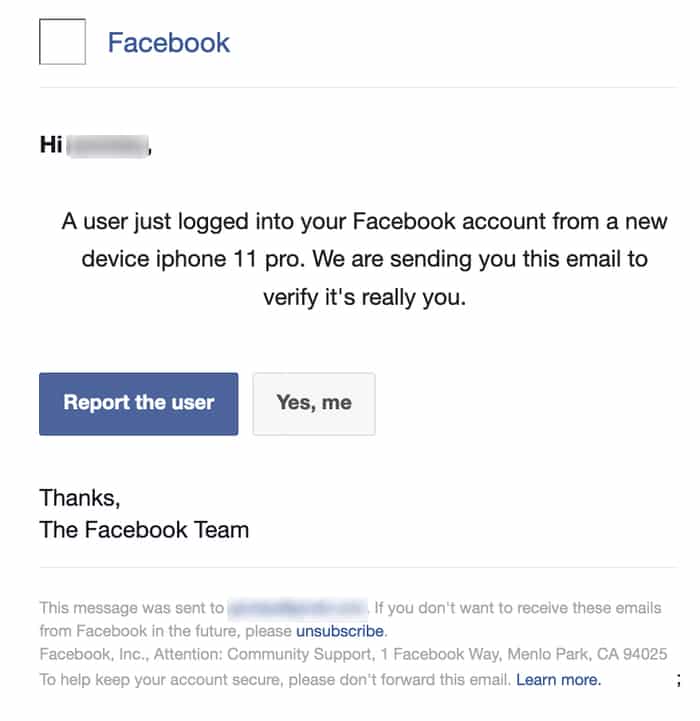

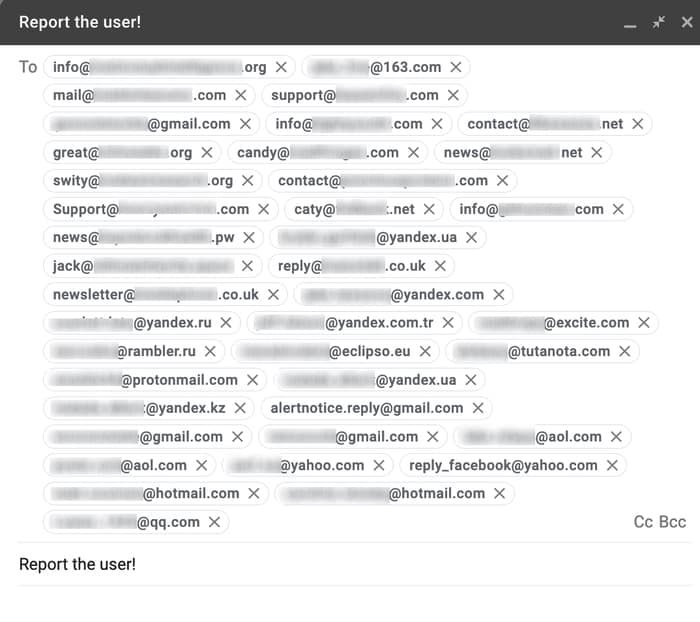

Атака начинается с фишингового уведомления от Facebook, в котором сообщается, что некто пытается зайти в учётную запись жертвы в социальной сети и предлагается подтвердить, что это жертва или сообщить о попытке взлома.

Нажатие любой кнопки приводит к тому, что вместо фишингового ресурса, запрашивающего пароль жертвы, открывается почтовый клиент с письмом, адресованным 39 получателям. При этом пользователь по-прежнему должен нажать кнопку «Send», чтобы отправить письмо.

Атаки и уязвимости

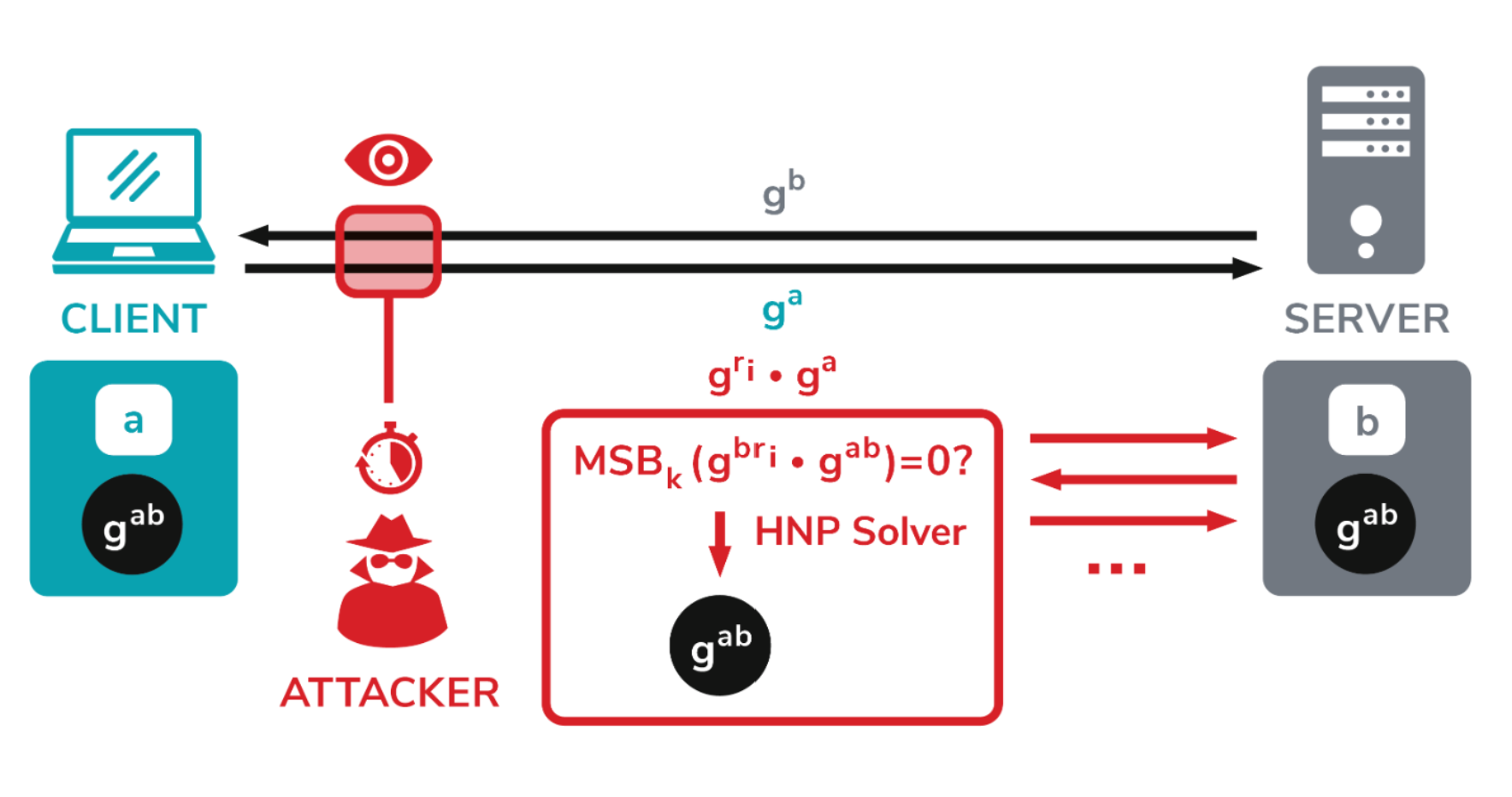

Разработана атака Raccoon на криптографический протокол TLS, которая позволяет расшифровать HTTPS-трафик между пользователем и сервером.

Raccoon — разновидность атаки по времени (timing attack), в ходе которой атакующий измеряет время выполнения известных криптографических операций, чтобы определить фрагмент алгоритма. В Raccoon объект атаки — процесс обмена ключами в протоколе Диффи-Хеллмана. Атакующий пытается восстановить несколько байтов информации для построения системы уравнений, решение которой позволяет вычислить сеансовый ключ для связи между клиентом и сервером.

Для атаки уязвимы все серверы, использующие для установки TLS-соединения протокол Диффи-Хеллмана с версией TLS 1.2 и ниже. Raccoon не может быть проведена на стороне клиента. Она должна запускаться для каждого соединения клиент-сервер и не позволяет восстановить закрытый ключ шифрования сервера и одновременно расшифровать все соединения.

Получившая название BLURtooth проблема относится к компоненту Cross-Transport Key Derivation (CTKD), который используется для аутентификации при сопряжении Bluetooth-устройств Low Energy (BLE) и Basic Rate/Enhanced Data Rate (BR/EDR). Используя BLURtooth, злоумышленник может манипулировать компонентом CTKD для перезаписи ключей аутентификации Bluetooth и таким образом получить доступ к поддерживающим Bluetooth сервисам и приложениям на устройстве.

Уязвимость затрагивает устройства с Bluetooth версий с 4.0 до 5.0.

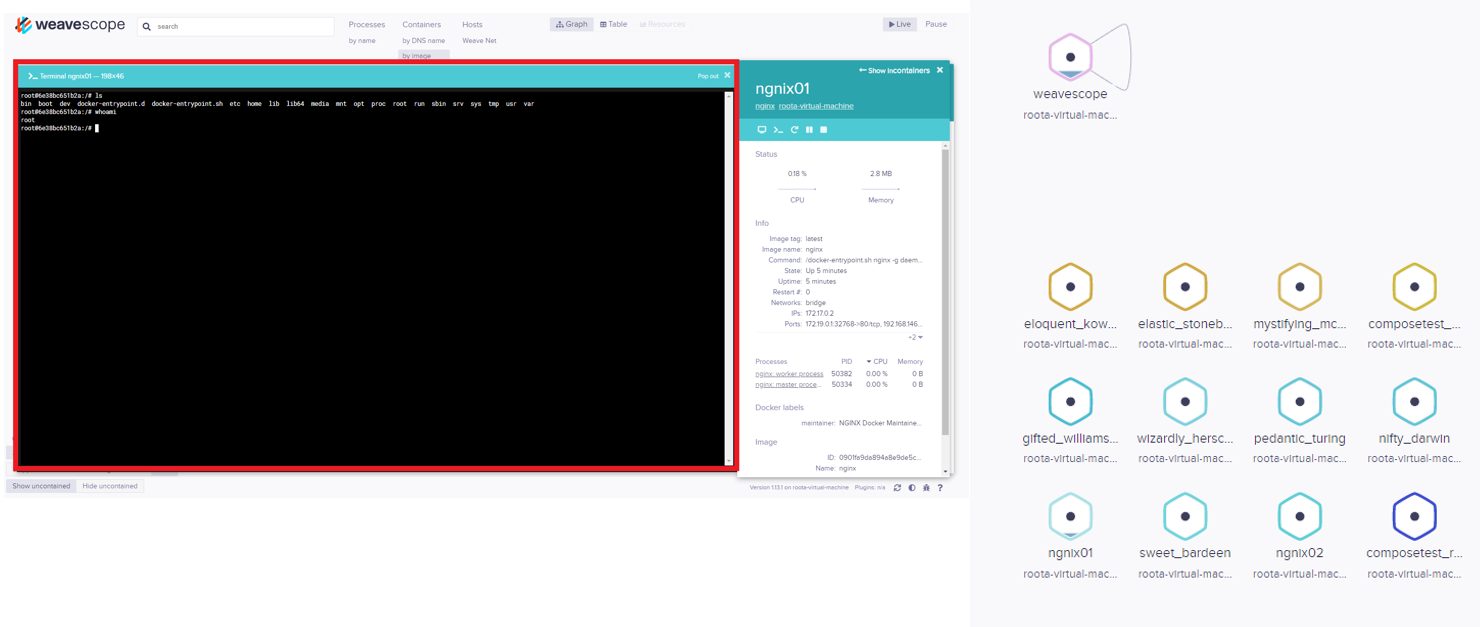

Группировка TeamTNT атакует облачные среды с помощью легитимного инструмента Weave Scope, предназначенного для визуализации и мониторинга Docker и Kubernetes, распределенных облачных операционных систем (DC/OS) и AWS Elastic Compute Cloud (ECS).

Атакв начинается с размещения в Docker Hub вредоносного образа, содержащего вредоносные скрипты для майнинга криптовалют. Через открытый порт Docker API злоумышленники создают новый привилегированный контейнер с «чистым» образом Ubuntu и настраивают его так, чтобы его файловая система была подключена к файловой системе сервера жертвы.

Затем злоумышленники запускают в контейнере майнер криптовалюты и пытаются повысить привилегии до суперпользователя путем создания привилегированного пользователя «hilde» на хост-сервере.

После этого на хост жертвы загружается и устанавливается инструмент Weave Scope. Его панель управления отображает визуальную карту инфраструктуры Docker и позволяет атакующим запускать команды оболочки без необходимости устанавливать вредоносное ПО.

Обнаружена ещё одна разновидность «текстовой бомбы», которая выводит из строя мессенджер WhatsApp.

-Anti crash integrated into official WhatsApp: There are messages designed to freeze or crash your WhatsApp. Then there are modded WhatsApp versions that have a “Crashcode protection” like a bigger Unicode database. We need this integrated into the official application. pic.twitter.com/bpyWtFUwQO

— Ian (@Ian_Oli_01) August 15, 2020

Выяснилось, что мессенджер не может «переварить» определённую строку Unicode-символов, поэтому экстренно завершает работу каждый раз, когда пользователь попытается прочитать проблемное послание.

[Credential Harvesting Trick] Using a Windows .theme file, the Wallpaper key can be configured to point to a remote auth-required http/s resource. When a user activates the theme file (e. g. opened from a link/attachment), a Windows cred prompt is displayed to the user 1/4 pic.twitter.com/rgR3a9KP6Q

— bohops (@bohops) September 5, 2020

Для проведения атаки достаточно настроить тему так, чтобы обои рабочего стола загружались с ресурса злоумышленника, тогда при попытке доступа к этому ресурсу Windows автоматически попытается авторизоваться в удаленной системе путем отправки логина и NTLM-хэша пароля пользователя. Эти данные доступны для перехвата злоумышленником, который затем сможет расшифровать пароль.

В Windows 10 обнаружена уязвимость нулевого дня, эксплуатация которой позволяет создавать файлы в защищённых областях ОС. Уязвимость работает только на компьютерах с включённой функцией Hyper-V.

Unprivileged users are not allowed to create files in system32 folder- on hyper-v hosts they finally realised that unprivileged lives matters too as anyone can now create files there , with creater as owner, just open like this: pic.twitter.com/Pd6nnqhcKZ

— Jonas L (@jonasLyk) September 1, 2020

Источник проблемы — драйвер storvsp.sys (Storage VSP — Virtualization Service Provider), который представляет собой компонент Hyper-V на стороне сервера. Некорректная обработка прав позволяет непривилегированному пользователю создать в папке System32 файл с произвольным именем, а поскольку создатель файла является его владельцем, он сможет впоследствии поместить в него произвольный вредоносный код.

Инциденты

Один из крупнейших чилийских банков BancoEstado стал жертвой вымогательского ПО REvil (Sodinokibi).

Información importante sobre nuestra red de atención pic.twitter.com/CfFeb9tCzK

— BancoEstado (@BancoEstado) September 7, 2020

Атака началась с получения одним из сотрудников BancoEstado вредоносного документа Microsoft Office. Когда сотрудник открыл его, в сеть банка внедрился бэкдор, используя который, злоумышленники установили и запустили в инфраструктуре кредитной организации вымогательское ПО.

Вымогатель зашифровал большую часть внутренних серверов и компьютеров банка, поэтому скрыть факт атаки не удалось из-за невозможности обслуживать клиентов.