Антифишинг-дайджест № 185 с 21 по 27 августа 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 21 по 27 августа 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Уязвимости и атаки

Разработана техника SpiKey, которая позволяет подобрать ключ к замку по звуку поворота ключа.

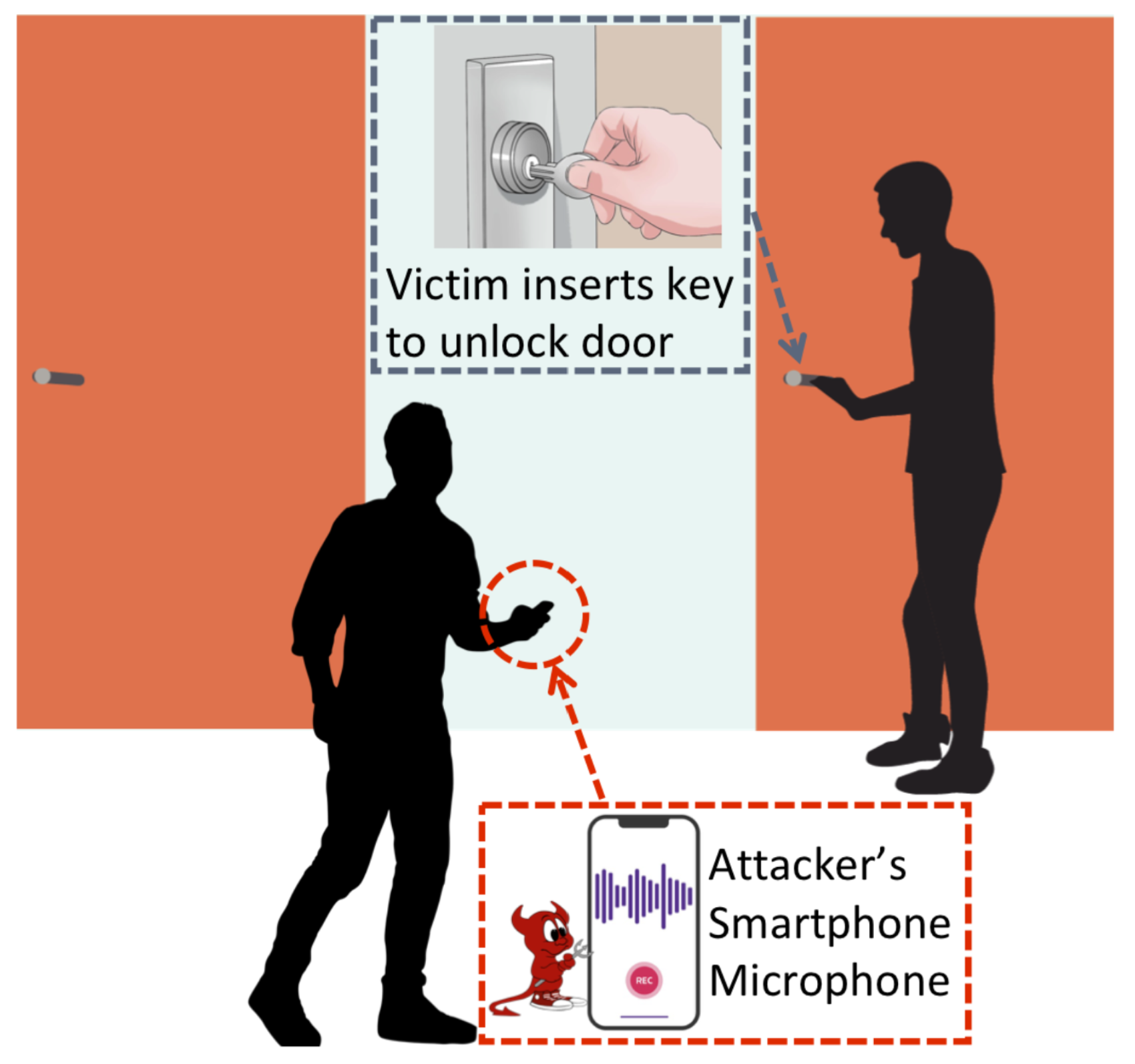

Схема атаки SpiKey.

Для проведения атаки достаточно записать на микрофон обычного смартфона звук вставки и извлечения ключа из замка. Этот звук позволяет сделать выводы о форме ключа и его бородке, а затем создать копию.

Специально разработанная программа определяет время между щелчками, которые происходят при контакте ключа со штифтами в замке, а затем, основываясь на этих данных, воссоздает сам ключ. Полученные данные можно использовать для создания копии ключа с помощью 3D-принтера.

На текущий момент программа предлагает несколько подходящих ключей-кандидатов, а не единственный готовый вариант. Однако такой «акустический» анализ обычного ключа с шестью выступами позволяет отбраковать более 94% ключей и оставить не более 10 ключей-кандидатов.

Чтобы получить максимально хороший результат, требуется постоянная скорость при повороте ключа в замке. Это ограничение можно обойти, записав звук открывания/закрывания замка несколько раз. К примеру, атакующий может установить малварь на смартфон или умные часы жертвы или собрать данные с дверных датчиков, если те укомплектованы микрофонами.

Запись щелчков должна производиться на расстоянии примерно 10 сантиметров от замка, для более дальних дистанций понадобится направленный микрофон.

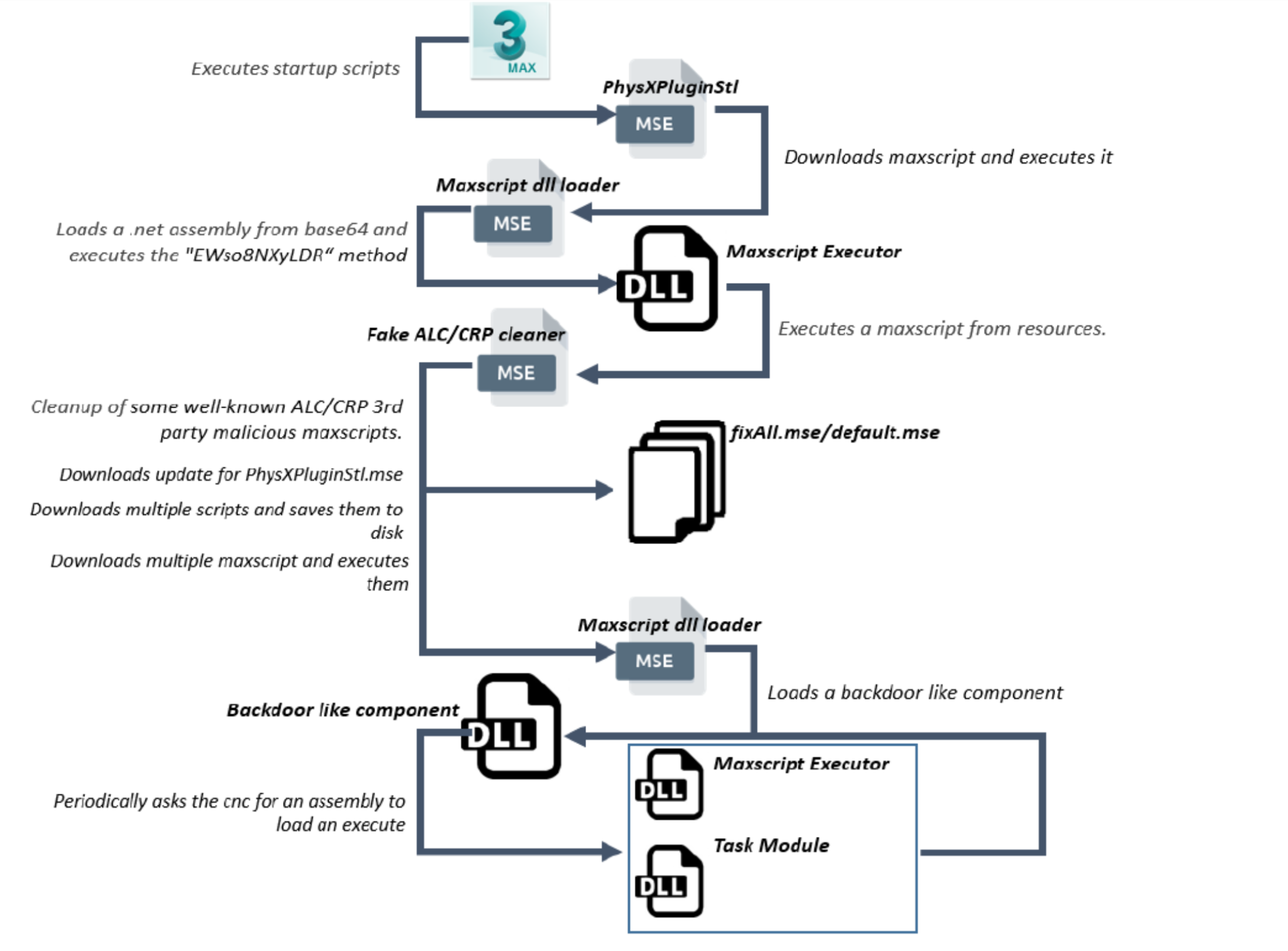

Для атак использовался вредоносный плагин PhysXPluginMfx, эксплуатирующий утилиту MAXScript из комплекта поставки 3Ds Max. При загрузке в 3Ds Max плагин изменяет настройки, запускает вредоносный код и заражает другие файлы *.max в системе Windows для распространения на другие компьютеры.

Настоящей целью вредоносного кода было развертывание бэкдор-трояна, который атакующие использовали для поиска на зараженных машинах конфиденциальных файлов и последующей кражи важных документов. Управляющие серверы для этой кампании расположены в Южной Корее.

В системах мониторинга Xorux LPAR2RRD и STOR2RRD Virtual Appliance обнаружена опасная уязвимость CVE-2020-24032, эксплуатация которой может привести ко взлому корпоративной сети.

Источник уязвимости — недостаточная фильтрация данных в параметрах POST-запроса при установке временной зоны. Для эксплуатации уязвимости необходим доступ к функции set timezone через веб-интерфейс продукта. В результате злоумышленники смогут выполнять команды на сервере системы.

Источник проблемы — функция «Управление версиями». Она позволяет пользователям загружать различные версии файла и управлять ими. Теоретически «Управление версиями» должно предоставлять пользователям возможность заменить старый файл новой версией, имеющей то же расширение, однако в действительности сервис позволяет загружать в качестве новой версии файл с любым расширением. Google просто не проверяет, тот ли это тип файла и имеет ли он то же расширение, что и «старая» версия.

Таким образом, злоумышленник может подменить любой файл вредоносным вариантом, причем при предпросмотре он будет казаться совершенно безобидным.

Вредоносные кампании

Обнаружена фишинговая кампания, в рамках которой преступники из группировки Lazarus Group с помощью поддельного объявления о вакансии в LinkedIn обманули системного администратора криптовалютной организации.

В качестве приманки использовалась тема Общего регламента по защите данных (General Data Protection Regulation, GDPR). Файл с вредоносным ПО, отправленный в виде вложения к сообщению LinkedIn, побуждал системного администратора открыть его для получения подробной информации о новой интересной работе. Документ был якобы защищен GDPR, поэтому для его открытия нужно было разрешить выполнение макросов.

Умные устройства

Источник уязвимости — открытые на устройствах telnet-порты. В протоколе telnet, которому больше 50 лет, защита не предусмотрена. В результате атакующий с лёгкостью может получить удалённый доступ к приставкам и использовать их в атаках ботнетов: запускать DDoS и реализовывать другие вредоносные схемы.

Ещё одним фактором, усугубляющим риск, является использование в устройствах Thomson и Philips ядра Linux 3.10.23, поддержка которого прекратилась в ноябре 2017 года. Поскольку обновления не выпускаются уже почти три года, накопилось множество уязвимостей, которые также можно использовать для компрометации устройств.

Мобильная безопасность

Китайские смартфоны производства Transsion Holdings «из коробки» содержат вредоносное ПО, которое похищает персональные данные, демонстрирует рекламу и тайно подписывает пользователей по всему миру на платные услуги.

Пользователи смартфона Tecno W2 обнаружили, что их устройство показывает рекламные объявления поверх окон приложений и даже во время разговоров по телефону. С мобильных счетов списывались деньги, несанкционированно подключались платных услуг.

Оказалось, что телефон поставляется с завода со встроенными вредоносами xHelper и Triada, загружающими сторонние приложения в фоновом режиме. При этом удалить вредоносное ПО невозможно, поскольку оно является частью прошивки.

В общей сложности зафиксировано 19,2 млн подозрительных транзакций, в рамках которых вредоносы тайно подписывали пользователей более чем 200 тыс. устройств на платные услуги.

Инциденты

В мобильном банке одной из кредитных организаций возможности переводов по СБП была оставлена уязвимость, связанная с открытым API-интерфейсом. Через нее мошенники смогли подменять счета отправителя.

Злоумышленник через уязвимость в одной из банковских систем получил данные счетов клиентов. Затем он запустил мобильное приложение в режиме отладки, авторизовавшись как реальный клиент, отправил запрос на перевод средств в другой банк, но перед совершением перевода вместо своего счета отправителя средств указал номер счета другого клиента этого банка. ДБО, не проверив, принадлежит ли указанный счет отправителю, направило в СБП команду на перевод средств, который был успешно исполнен. Так мошенники отправляли себе деньги с чужих счетов.

Обнаружена утечка данных 55 тыс. карт клиентов маркетплейса Joom. База данных содержит первые шесть и последние четыре цифры номера карты, срок ее действия, указание платежной системы и банка, который выпустил карту, а также ФИО, контактные данные (телефон и электронную почту) и адрес проживания.

«Подтвердить информацию об объеме в 55 тысяч мы не можем: сперва нам нужно изучить опубликованную базу и проанализировать ее на предмет соответствия нашим данным.»

Представитель Joom

В качестве доказательства журналистам были переданы 40 Гб файлов, в которых, разоблачаются целые кампании по мониторингу социальных сетей и дезинформации. Например, в одной из презентаций компания сообщает о «тесном сотрудничестве со спецслужбами на протяжении 8 лет», а также о том, что её клиенты — спецслужбы, службы безопасности, военные и полиция.