Антифишинг-дайджест № 184 с 14 по 20 августа 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 14 по 20 августа 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Вредоносные кампании

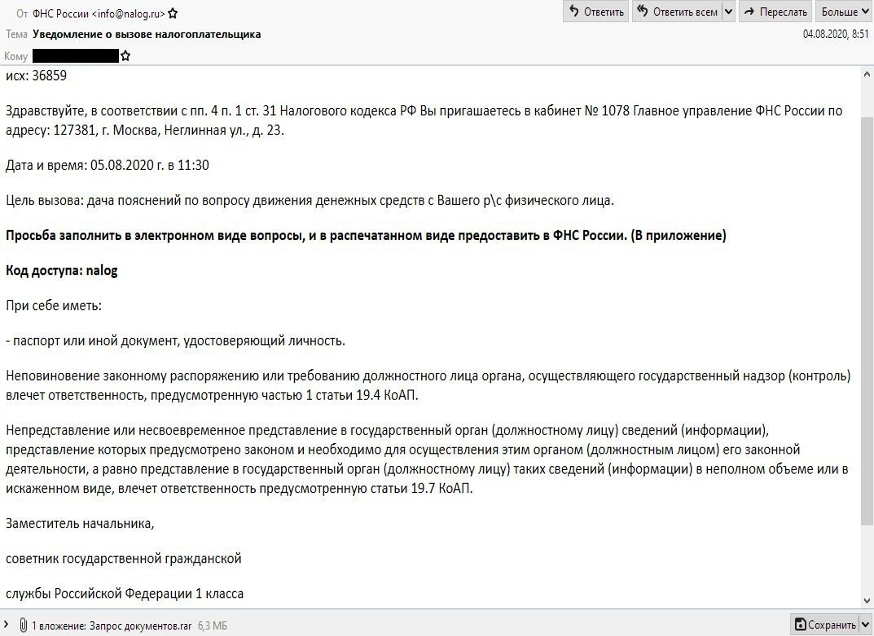

- Жертве приходит письмо с адреса info@nalog.ru

- На самом деле письма рассылались с публичных почтовых сервисов, технические заголовки были подделаны.

- Жертве предлагалось явиться в «Главное Управление ФНС России» для «дачи показаний по движению денежных средств», а также распечатать и заполнить документы, находящиеся во вложении к письму. В случае неповиновения, отправитель «обещал» санкции, предусмотренные УК РФ.

- Ни организации, фигурирующей в подписи к письму, ни сотрудников, от имени которых были отправлены эти сообщения, не существует.

- Во вложении к поддельному письму находился архив «zapros-dokumentov.rar», в котором был другой запароленный архив и текстовый файл с паролем от него.

- При открытии архива на компьютер жертвы загружалась легитимная программа для удалённого администрирования и управления компьютером, RMS (Remote Manipulator System), модифицированная так, что при запуске исполняемого файла преступники получали полный удаленный контроль над рабочей станцией.

Работа межсетевых экранов, прокси-серверов и песочниц базируется на изучении файловых объектов, например, исполняемых файлов, архивов и других потенциально вредоносных типов.

Организаторы Duri используют генерируют полезную нагрузку «на лету», загружая файлы непосредственно из браузера с помощью техники HTML smuggling, представляющую собой комбинацию JavaScript, HTML5 и data: URL. Поскольку вся полезная нагрузка собирается в браузере на стороне клиента, никакие объекты не передаются в песочницу для проверки.

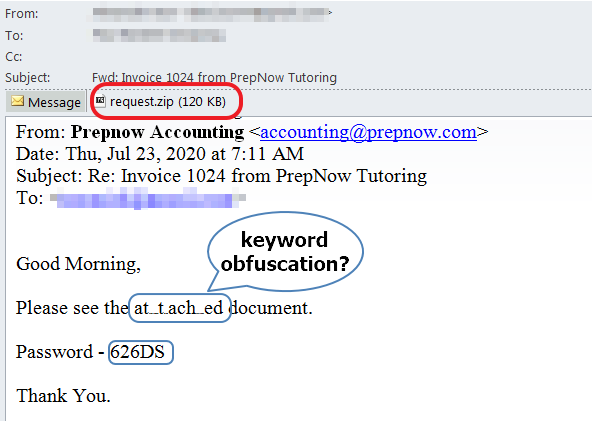

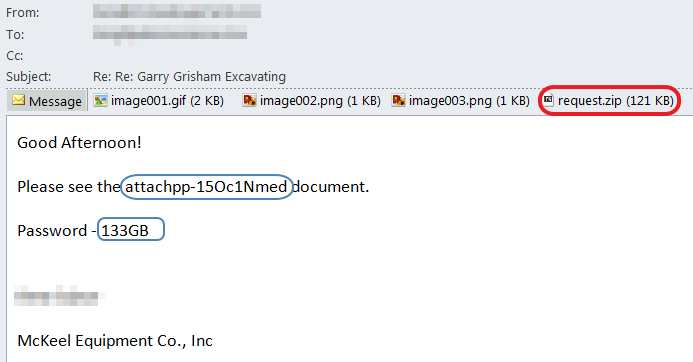

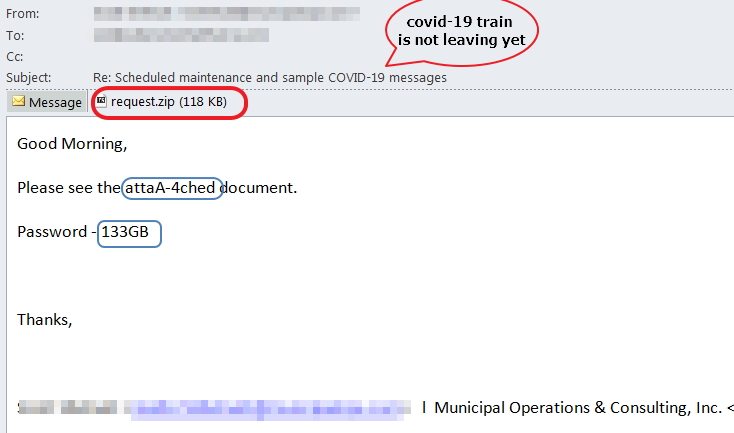

Вредонос рассылался со взломанных учетных записей сотрудников PrepNow.com. Жертва получала фишинговое письмо от бухгалтерии со вложенным «счётом». На самом деле документ представлял собой защищенный паролем вредоносный ZIP-файл. Запароленный архив успешно обходил антивирусные решения, при этом пользователь мог открыть архив, поскольку пароль был указан в письме.

Злоумышленники также применили различные варианты обфускации слова «attached» («приложенный») в письме, чтобы обойти спам-фильтры, настроенные на выявление массовых спам-кампаний.

Для обхода спам-фильтров Gmail злоумышленники с помощью Unicode-символов развернули задом-наперед имя файла внутри ZIP-файла

Уязвимости и атаки

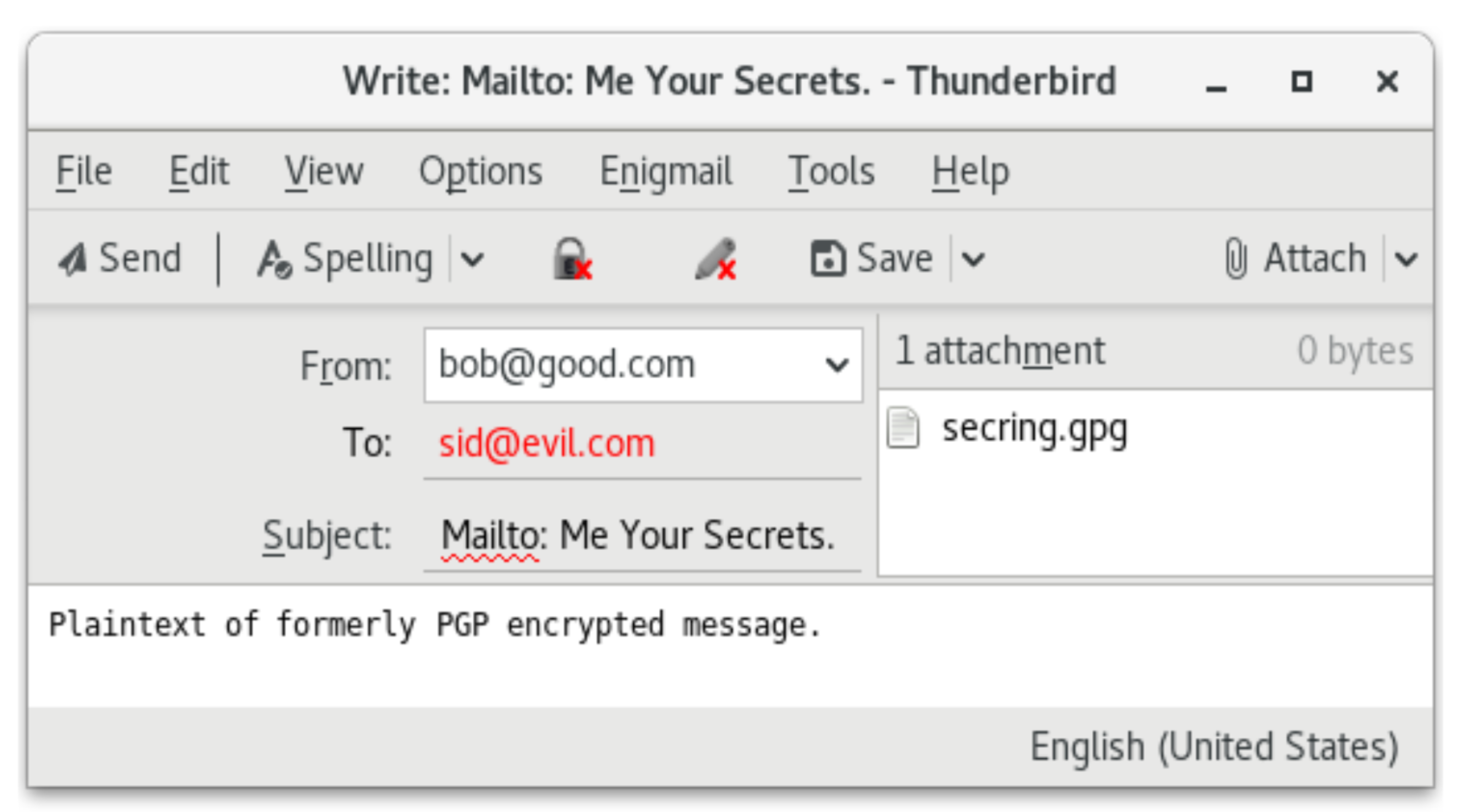

Некоторые клиенты электронной почты содержат уязвимость, которая может привести к хищению локальных файлов.

Причина проблемы в том, как в уязвимых приложениях реализован стандарт RFC6068, описывающий URI-схему mailto. Нажатие на такие ссылки приводит к открытию нового окна для составления электронного письма. Согласно RFC6068, ссылки mailto могут поддерживать различные параметры, которые могут использоваться для предварительного заполнения полей нового письма.

Например, ссылка вида

<a href="mailto:bob@host.com?Subject=Hello&body=Friend">Click me!</a>откроет новое окно для создания письма, в котором адрес электронной почты получателя будет bob@host.com, темой будет значиться «Hello», а текст будет начинаться с «Friend». В соответствии с RFC6068 ссылка mailto может иметь параметр attach или attachment, который позволяет открывать окна создания нового письма с уже вложенным файлом.

Злоумышленник может отправить жертве письмо, содержащее замаскированные ссылки mailto, или разместить такие ссылки на сайте. При нажатии на них к письму автоматически добавится конфиденциальный файл. Если пользователь не заметит прикрепленный файл, атакующий может получить конфиденциальные данные, включая ключи SSH и PGP, файлы конфигурации, файлы криптовалютных кошельков, пароли или важные бизнес-документы при условии, что пути для этих файлов известных.

Возможные сценарии такой атаки:

- использование точных путей к нужным файлам;

- использование знаков «*» для кражи сразу нескольких файлов;

- использование URL-адресов для внутренних сетевых ресурсов (\\company_domain\file );

- использование URL-адресов, приводящих жертву на SMB-сервер злоумышленника, из-за чего у жертвы утекает хэш NTLM (\\evil.com\dummyfile);

- использование IMAP-ссылок для кражи всей электронной почты из IMAP-ящика пользователя (imap:///fetch>UID>/INBOX).

Из 20 проверенных почтовых клиентов четыре оказались уязвимы перед атаками через ссылки mailto:

- Evolution, дефолтный почтовый клиент GNOME (CVE-2020-11879);

- KMail, дефолтный почтовый клиент KDE (CVE-2020-11880);

- IBM/HCL Notes для Windows (CVE-2020-4089);

- старые версии Thunderbird для Linux.

Инциденты

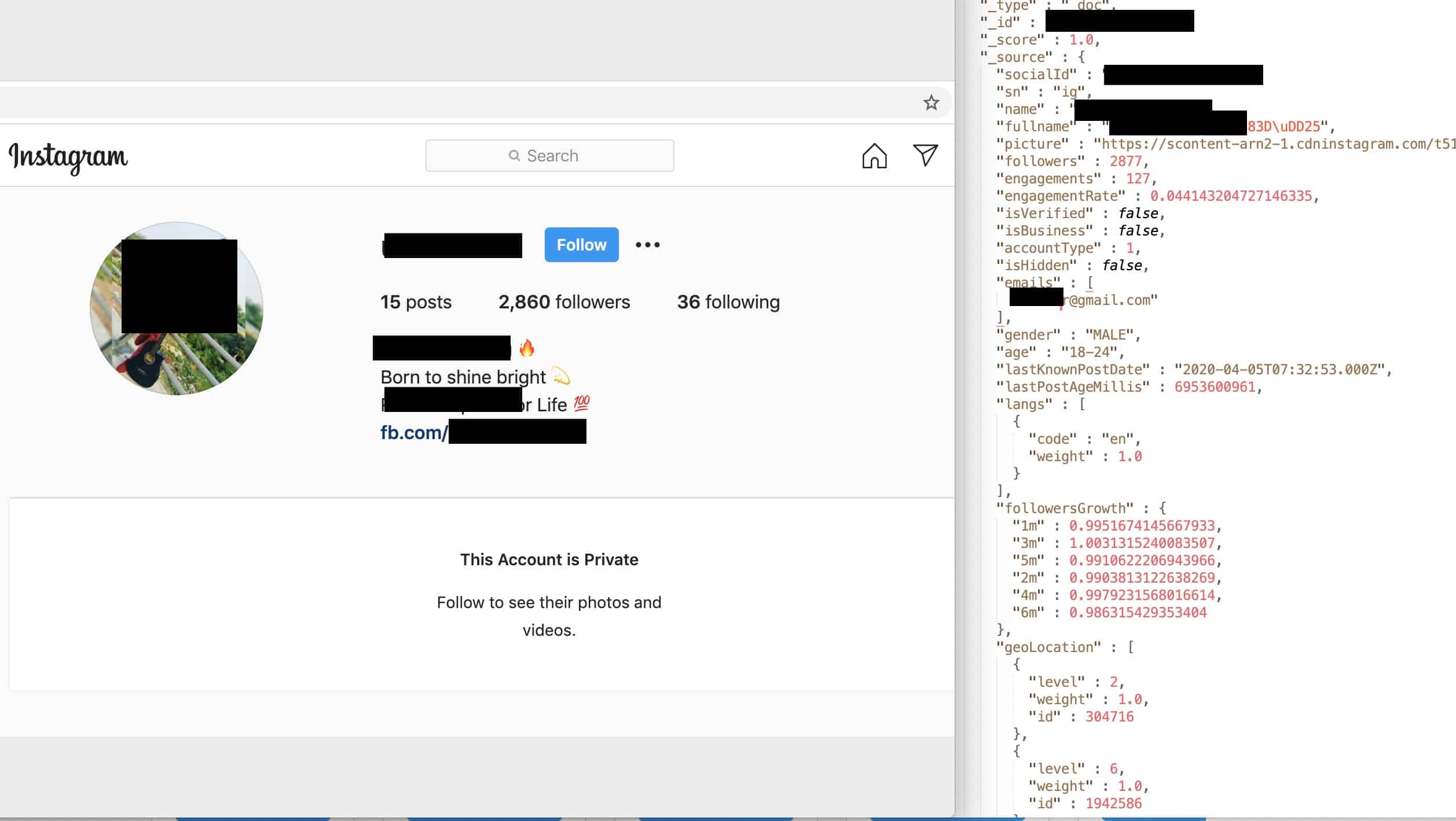

Найденная БД принадлежит компании Deep Social, которую в 2018 году забанили на площадке Facebook за недобросовестны сбор данных профилей пользователей.

Содержимое базы делится на несколько блоков:

- 96 млн записей о пользователях Instagram,

- ещё 95 млн записей с данными Instagram-пользователей,

- 42 млн записей о пользователях TikTok,

- около 4 млн записей о пользователях Youtube.

Записи содержат следующую информацию:

- Имя профиля,

- Полное имя пользователя,

- Фото профиля,

- Описание профиля,

- Категория профиля — бизнес или реклама,

- Статистика по подписчикам — количество, частота подписок, скорость роста, половая принадлежность аудитории, возраст и страна, а также количество лайков;

- Дата последней публикации,

- Возраст,

- Пол.

Около 20% записей также содержали телефонный номер владельца аккаунта и адрес его электронной почты.

Крупнейший круизный оператор Carnival Corporation пострадал от кибератаки, в результате которой оказались похищены данные клиентов компании.

В ходе атаки 15 августа злоумышленники проникли в сеть компании с помощью уязвимости CVE-2019-19781 на серверах Citrix, загрузили вымогательское ПО, зашифровали часть информационных систем одного из брендов компании и скачали внутренние файлы.

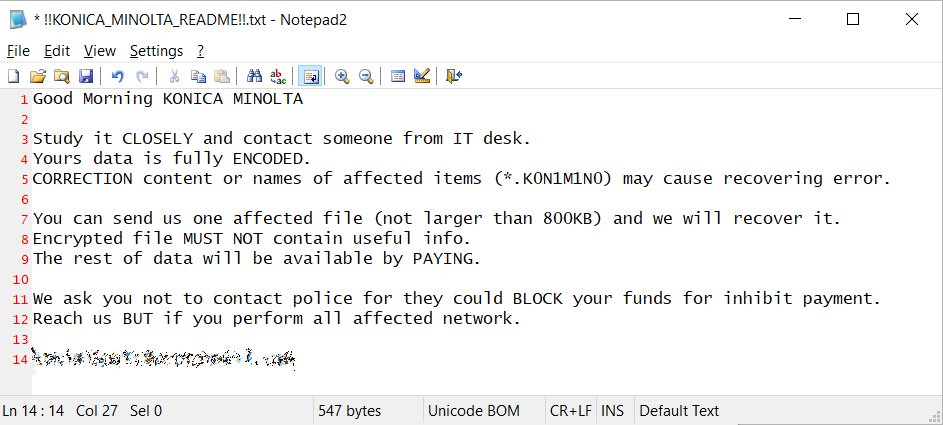

Начиная с 30 июля пользователи не могли зайти на портал поддержки MyKMBS. Они получали сообщение, что сервис временно недоступен без указания причины сбоя. Сайт не работал около недели.

По данным некоторых источников компания стала жертвой нового шифровальщика RansomEXX. В результате атаки файлы на устройствах Konica Minolta оказались зашифрованы. Пока неизвестно, какую сумму потребовали преступники за восстановление доступа к файлам, а также какие действия предприняла в ответ компания.

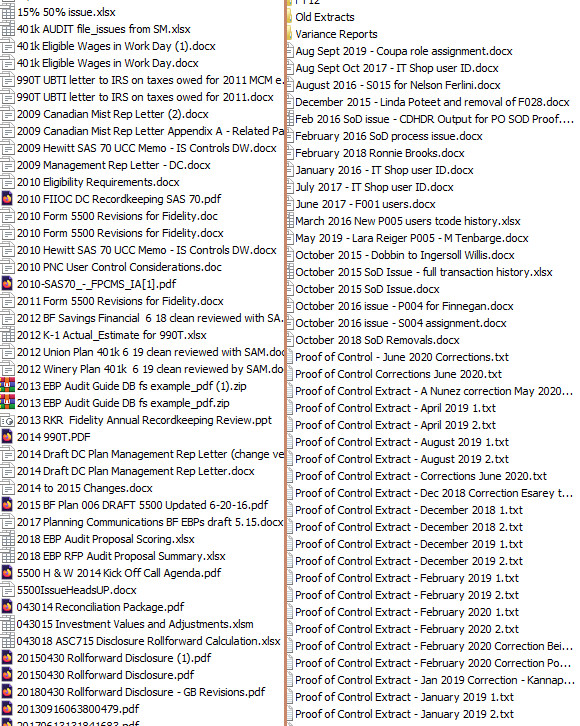

Преступникам удалось похитить 1 ТБ конфиденциальных данных из сети компании, среди которых были сведения о сотрудниках, контрактах, финансовых документах и внутренней корреспонденции. Хакеры заявили, изучали внутреннюю компьютерную инфраструктуру компании в течение месяца.

В качестве доказательства взлома киберпреступники опубликовали фрагменты похищенных документов и скриншоты,папок,с украденными файлами.

Представители компании Brown-Forman признали факт кибератаки, однако сообщили, что шифрование систем удалось предотвратить. Сумма требуемого выкупа не указывается. В переговоры со злоумышленниками Brown-Forman не вступает.

Когда клиент отеля делал заказ в ресторане, злоумышленники звонили ему по телефону, представлялись сотрудниками отеля, в точности повторяли сделанный заказ и просили подтвердить платежные данные. Когда жертва сообщала эту информацию, мошенники пытались оформить заказы по каталогу товаров Argos.

Пока неизвестно, как злоумышленники узнавали заказы клиентов Ritz и как им удавалось звонить клиентам с настоящего телефонного номера Ritz.