Антифишинг-дайджест №18 c 25 мая по 1 июня 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 25 мая по 1 июня 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Сайты, мессенджеры и почта

Веб сайты могут тайно записывать аудио и видео с веб-камеры, используя недокументированную особенность браузера Google Chrome:

![]()

Chrome показывает значок в виде кружка с красной точкой при записи аудио и видео, однако во вспомогательном окне иконка не отображается, то есть пользователь не знает, идет запись или нет.

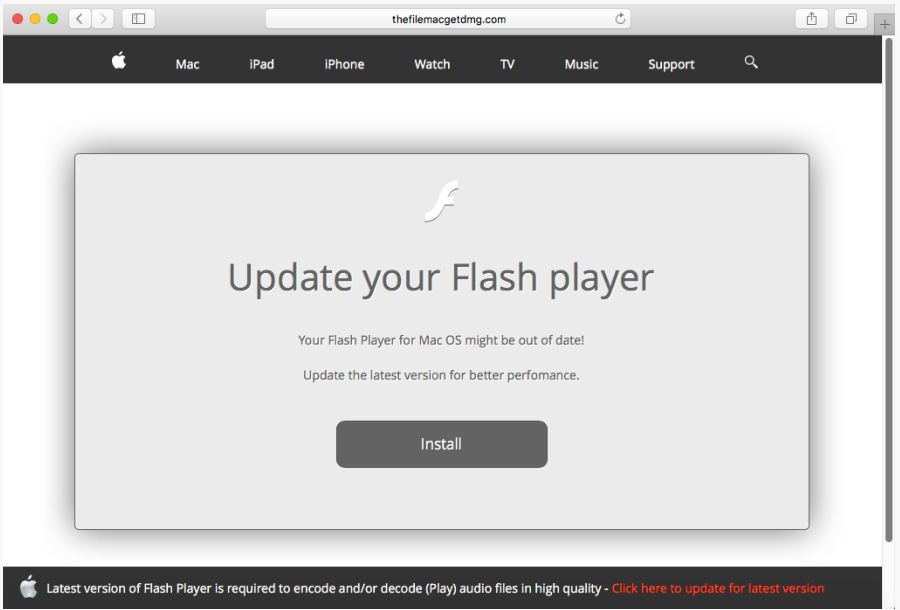

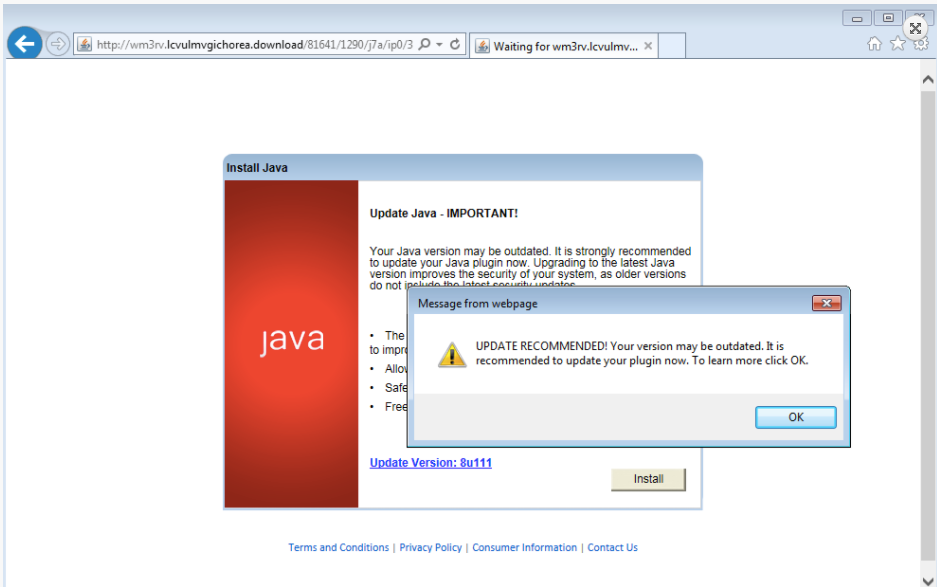

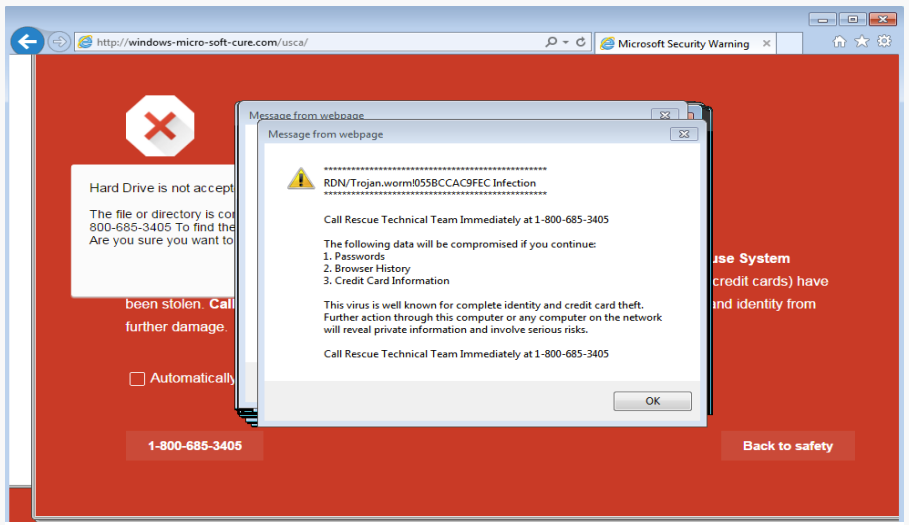

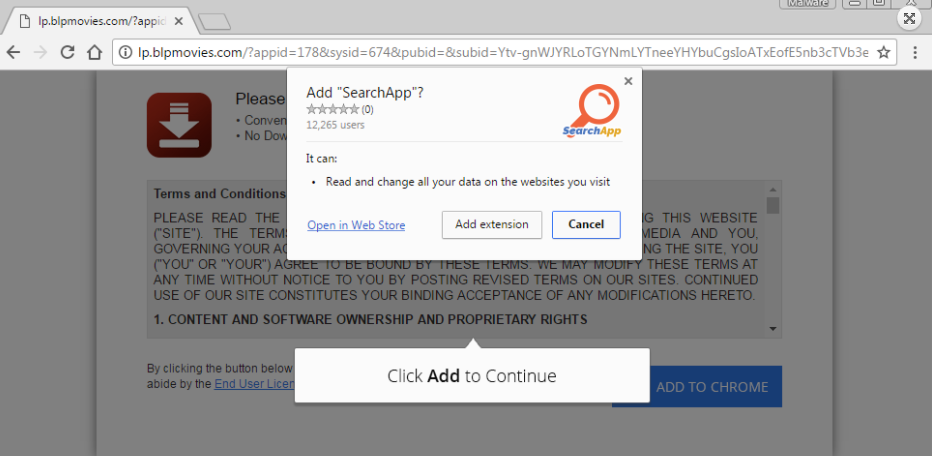

С помощью сети рекламных объявлений мошенники распространяли множество вредоносной «полезной нагрузки» для различных платформ: наборы эксплоитов, фальшивые пугающие предупреждения о вирусах и настоящие вредоносные программы.

В качестве векторов доставки на различные платформы использовались:

- мошеннические предупреждения об обновлениях программ или проблемах с компьютером;

- фальшивые расширения Chrome;

- страницы для загрузки рекламного ПО для Mac и Windows;

- несанкционированные редиректы на iTunes/app store.

За три месяца страницы с вредоносной рекламой посетило более 500 млн. человек.

Код вредоносных объявлений при этом успешно обходит блокировщики рекламы, такие как Adblock Plus, uBlock или AdGuard.

Рост курса биткоина привёл к повышенной активности мошенников по этому направлению.

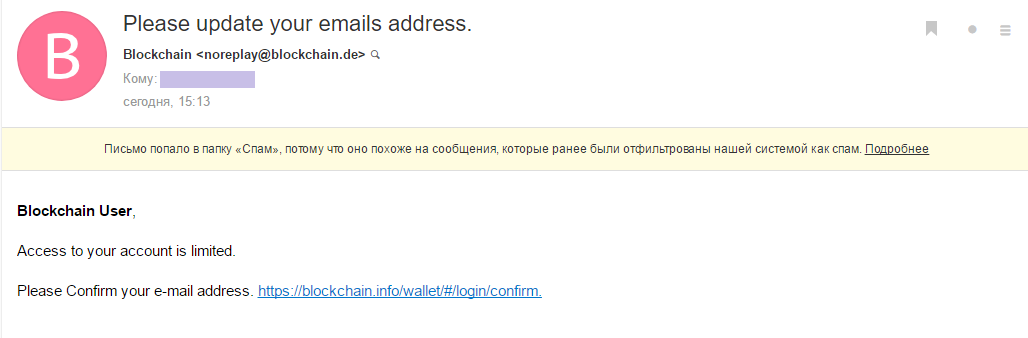

Наши специалисты отмечают появление фишинговых атак с информацией об «ограничениях, наложенных на учётную запись Blockchain». Для снятия ограничений предлагается перейти по ссылке:

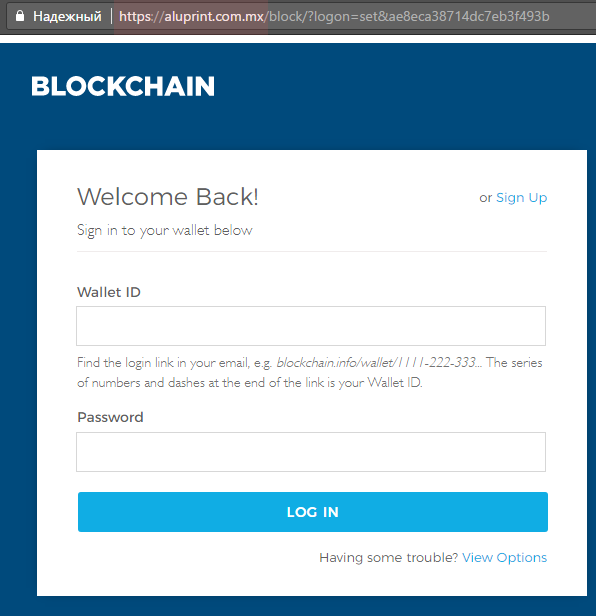

которая на самом деле ведёт на сайт мошенников:

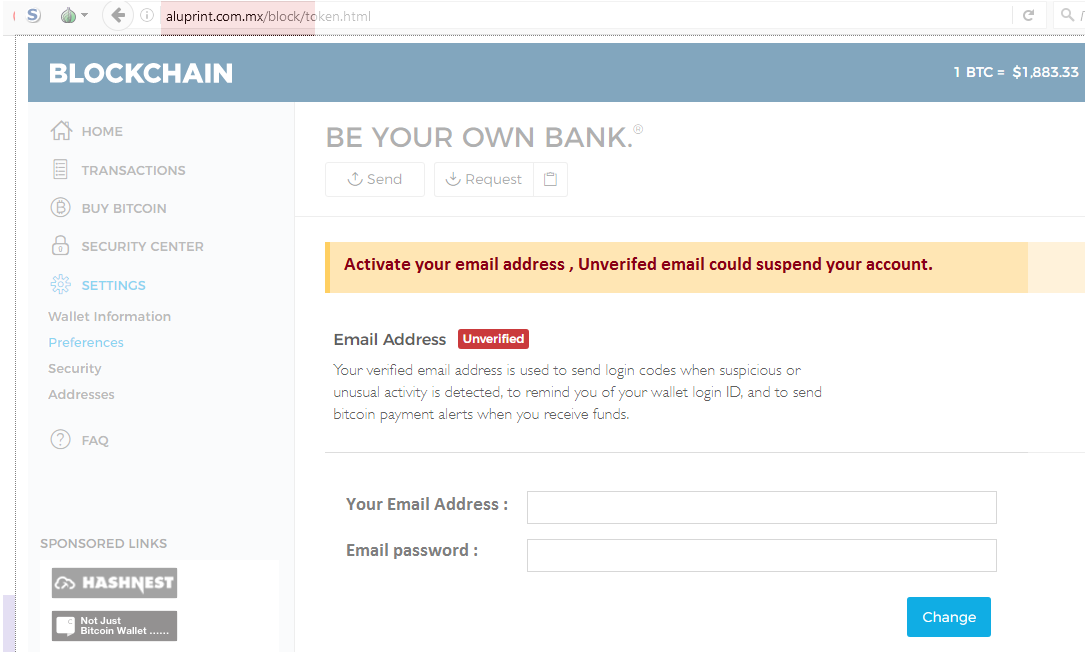

После входа жертве предлагают ввести адрес электронной почты и пароль от нее, якобы для подтверждения владения почтовым ящиком:

Получив доступ к ящику, мошенники могут вывести средства с биткоин-кошелька жертвы.

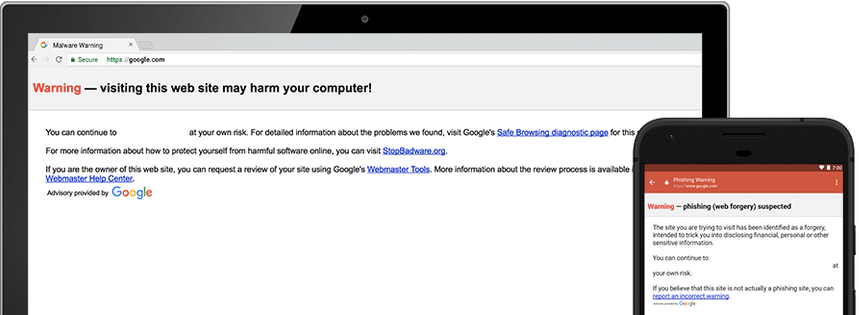

Google принимает новые меры для борьбы с фишингом. Первым шагом будет задержка сообщений, которые имеют признаки фишинговых:

Кроме того, над письмами, полученными из неизвестных источников, будет отображаться предупреждение о возможных рисках:

Смартфоны, банкоматы и «умные» устройства

Более 40 приложений в Play Market оказались заражены вредоносной программой Judy, которая тайно запускала браузер, открывала определенный URL и с помощью JavaScript находила и кликала баннеры, а также сама отображала навязчивую рекламу.

Почти все заражённые приложения разработала южнокорейская компания Kiniwini (в Play Market — ENISTUDIO corp.) Большую часть времени приложения оставались «чистыми» и не содержали вредоносного кода. Опасные обновления начали появляться в апреле 2016 года, и не совсем ясно, добавляли вредоносный код сами разработчики Kiniwini, или же компанию скомпрометировали злоумышленники.

Общее количество загрузок заражённых приложений достигло 36,5 миллионов.

Атака методом «Плащ и кинжал» позволяет вредоносному приложению незаметно перехватить управление устройством и похить приватную информацию жертвы, включая пароли, списки контактов, PIN-коды, логи чатов и многое другое:

Еще один и и еще один вариант атаки.

Атака злоупотребляет системой выдачи прав приложениям, используя безобидные на первый взгляд разрешения: SYSTEM_ALERT_WINDOW (позволит злоумышленникам перекрывать окна других приложений легитимным оверлее) и BIND_ACCESSIBILITY_SERVICE (позволяет управлять устройством с помощью голоса, а также прослушивать, а не просматривать контент).

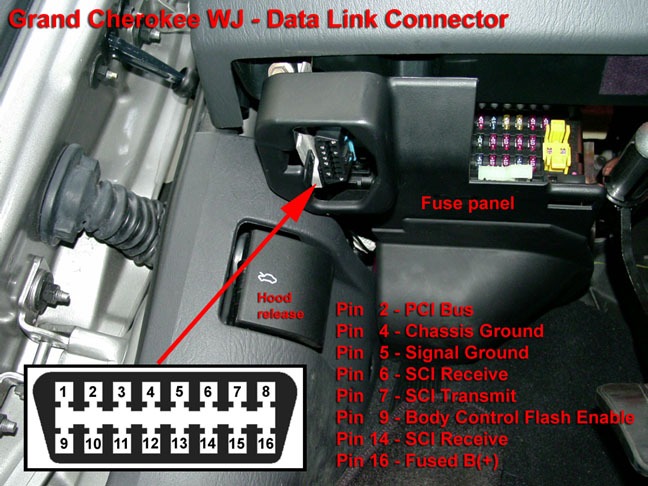

Задержаны девять членов банды, угнавшей в общей сложности около 150 автомобилей Jeep Wrangler.

- Угон начинался с выяснения номера VIN автомобиля-жертвы.

- Номер передавали члену банды, у которого был доступ к базе данных с кодами замены потерянных ключей для Jeep Wrangler.

- Специалист скачивал из базы два кода. С помощью первого кода он изготавливал физический ключ зажигания с чипом для Jeep Wrangler и вместе со вторым кодом передавал его членам банды, которые осуществляли угон:

В ходе угода один из хакеров подключал ноутбук к порту Onboard Diagnostics System в салоне — и с помощью второго кода из базы активировал полученный ключ замены, синхронизируя его с автомобилем:

В течение нескольких минут злоумышленники создавали действующий ключ, отключали сигнализацию и уезжали на автомобиле в Мексику, где его разбирали на запчасти.

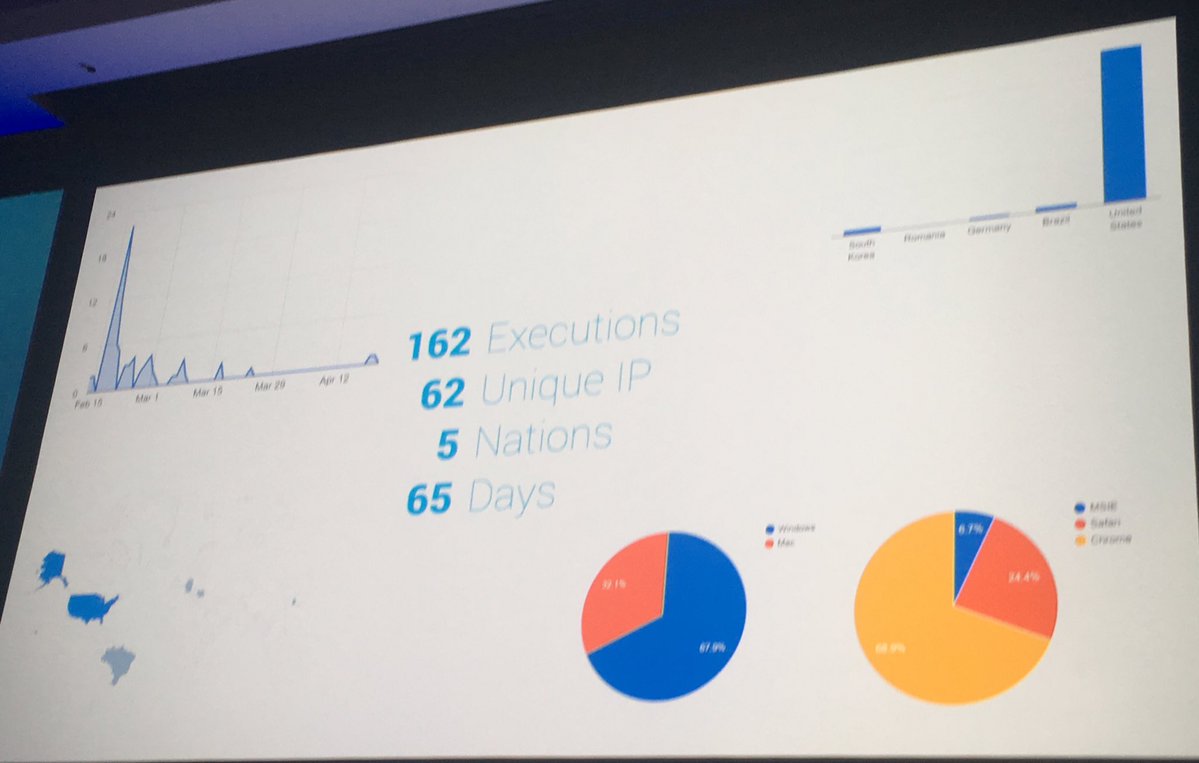

Исследователи поделились результатами классического социально-инженерного эксперимента: на конференции были оставлены 100 USB-флешек. Каждая из них содержала специальное ПО, которое сообщало авторам о факте запуска и фиксировало публичный IP-адрес устройства.

Оказалось, что программу запускали 162 раза, и ответы приходили с 62 уникальных IP-адресов:

Антифишинг помогает проверить сотрудников в том числе по этому вектору атаки. Мы готовим набор USB-устройств, которые можно оставить в офисах и определить, кто, когда и откуда подключит их в свой компьютер.

Пикантной подробностью эксперимента стало то, что эксперимент проводился на конференции RSA, и набор «жертв» составили профессиональные специалисты по безопасности.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных имитированных атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.