Антифишинг-дайджест № 178 с 3 по 9 июля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 3 по 9 июля 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Противодействие дипфейкам

Разработан алгоритм защиты изображения от использования в качестве основы дипфейков.

Алгоритм накладывает на изображение или видео невидимый фильтр, и если кто-то попытается использовать нейронную сеть для модификации этих файлов, они либо останутся без изменений, либо станут полностью искаженными, поскольку фильтр изменяет пиксели таким образом, что видео и изображения становятся непригодными для изготовления дипфейков.

Видео: демонстрация работы алгоритма

Умные устройства

Выяснилось, что пассивное отслеживание трафика IP-камеры видеонаблюдения позволяет злоумышленникам получить конфиденциальную информацию о владельце устройства.

С помощью мониторинга трафика камер видеонаблюдения можно даже установить, находится ли кто-то дома. Используя относительно простые программные средства, злоумышленник может определять, когда камера загружает движение в доме, и отличать один тип движения от другого, например, сидение от бега. Для этого не придётся изучать сам видеоконтент, достаточно лишь зафиксировать частоту, с которой камера загружает видео через интернет.

Уязвимости и атаки

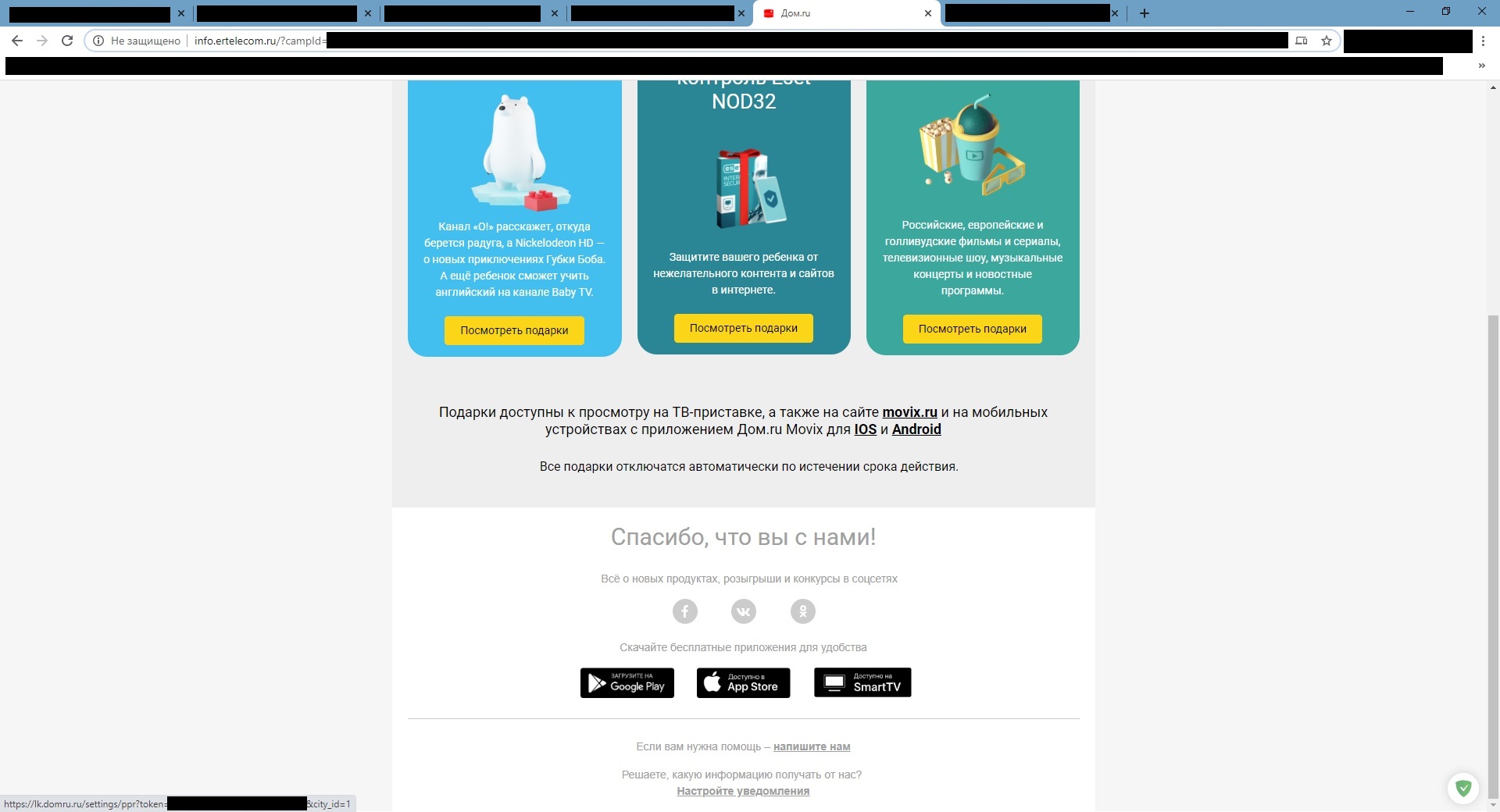

Описание уязвимости

- Интернет-провайдер Дом.ru перехватывает http-трафик пользователя и, время от времени, переадресует его на свою рекламную страницу вместо целевой.

- В теле рекламной страницы содержится ссылка для настройки или отписки от рекламных уведомлений, которая ведет на личный кабинет пользователя.

- Эта ссылка открывает полный доступ к личному кабинету пользователя без ввода логина и пароля и позволяет делать это из любой точки мира.

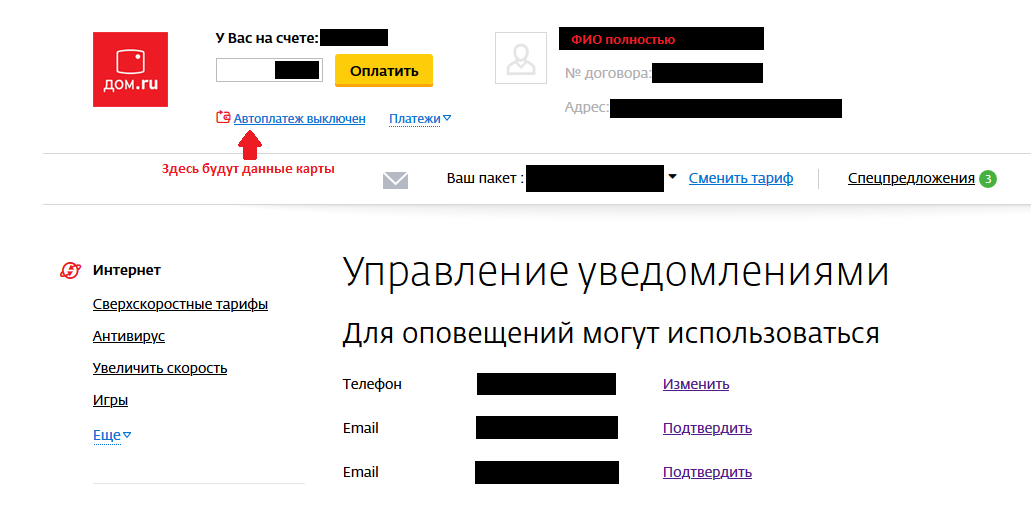

- При переходе по ссылке открывается полный доступ к личному кабинету

Среди данных, к которым потенциально может получить доступ злоумышленник:

- ФИО полностью

- Адрес проживания с точностью до квартиры

- Полный номер банковской карты, если карта была добавлена в кабинет, маскированный всего двумя звездочками

- Маскированный четырьмя звездочками номер телефона, который легко привязать к существующей базе телефонов по городу, имени

- Баланс счета клиента

- Телевизионные предпочтения владельца личного кабинета — пакеты каналов и дополнительных услуг.

Обычный способ определения расположения операторов беспилотников предполагает использование радиочастотных методов, использующих множество датчиков вокруг зоны полета. Данные, полученные с датчиков затем обрабатывают и с помощью триангуляции устанавливают, где находится оператор. Однако эта задача чрезвычайно сложно решаема из-за множества других сигналов Wi-Fi, Bluetooth и IoT-устройств в воздухе, которые искажают сигналы дронов.

Однако анализ траекторий полёта дронов выявил, что поведение беспилотника в воздухе различается в зависимости от того, каким образом оператор наблюдает за ним — как внешний наблюдатель или через встроенную камеру. В результате обучения нейросеть смогла определять местоположение оператора с точностью 78%.

Инциденты

Киберпреступники использовали защищенный файлообменный сервис Firefox Send для хранения и распространения вредоносного ПО.

Сервис был запущен в марте 2019 года и позволял безопасно хранить и обмениваться файлами, которые хранились на портале send.firefox.com в зашифрованном виде, причём пользователи могли устанавливать период хранения и количество разрешенных загрузок перед их исчезновением. Эти возможности привлекли операторов вредоносного ПО, которые стали использовать Firefox Send для хранения вредоносного ПО, ссылка на которое рассылалась в фишинговых письмах.

Количество вредоносного ПО, загружаемого с сервиса, стало настолько большим, что компания закрыла его.

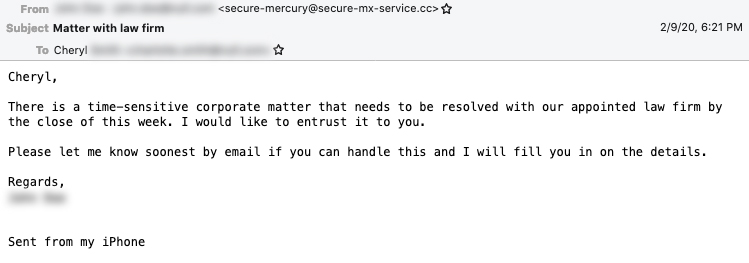

Специализирующаяся на атаках с компрометацией деловой переписки группировка Cosmic Lynx провела в 2019 году более 200 BEC-атак, направленных на кражу денег у крупных компаний в 46 странах мира.

- Участники Cosmic Lynx маскируются под руководителей фиктивной азиатской фирмы, якобы предлагающей юридические консультации по вопросам приобретения и слияния компаний.

- В письмах злоумышленники эксплуатируют тему пандемии COVID-19, предлагая жертве «посмотреть за пределы кризиса» и купить активы проблемных компаний по выгодной цене.

- Если преступникам удается выманить деньги у жертвы, средства отправляются на счета в Гонконге, Венгрии, Португалии и Румынии, где их выводят из банков «денежные мулы» — люди, которые получают деньги на свой банковский счет, а затем либо переводит деньги по назначению, либо снимают и передают преступникам наличные.

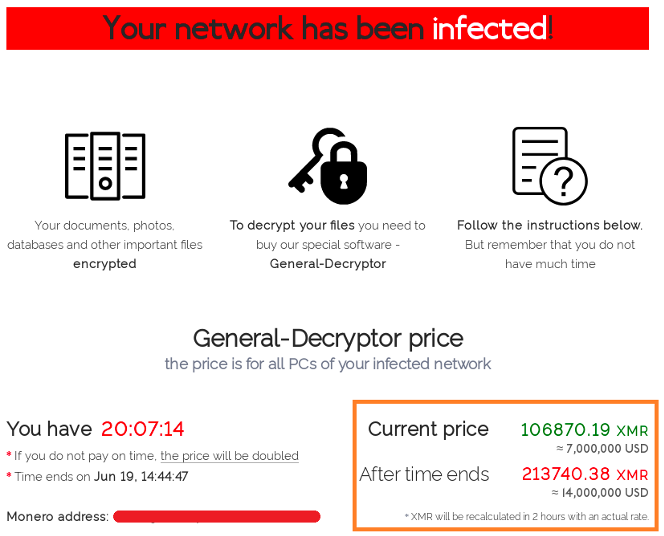

Компания подтвердила факт кибератаки, однако не представила никаких подробностей. Анализ образца вредоносного ПО позволил выяснить данные о его операторах, идентификатор вредоносной кампании и адрес сайта, через который жертвы должны получить дальнейшие инструкции. По информации на этой странице до 19 июня жертва должна была заплатить вымогателям 106 870,19 XMR (Monero) — сумму, эквивалентную 14 млн долларов США.

Вредоносное ПО

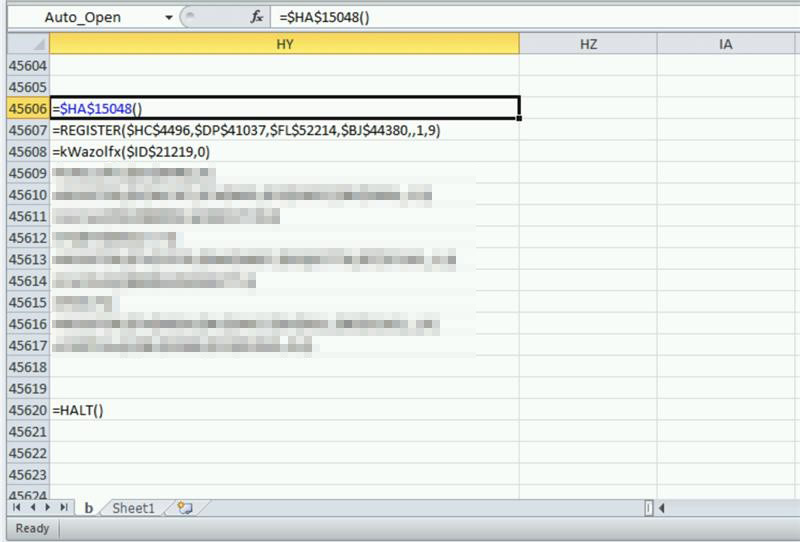

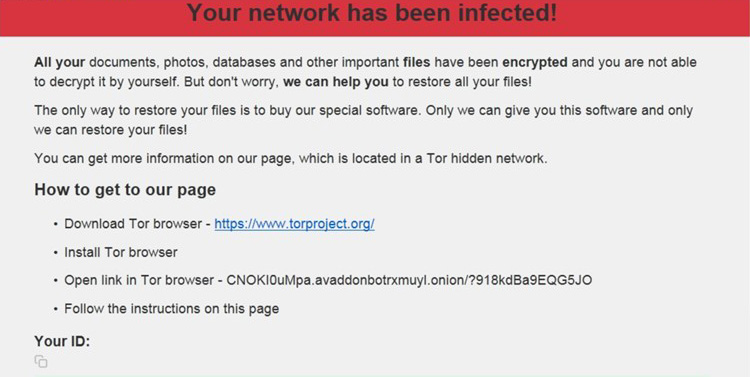

Новое вымогательское ПО Avaddon загружается на атакуемую систему с помощью макросов Excel 4.0.

- Для распространения Avaddon использует фишинговые письма от Инспекции по защите труда, адресованные представителям малого бизнеса.

- В теме письма указано, что адресата ожидают штрафы и судебные иски за нарушения ограничительных норм для работников во время карантина.

- К письму приложен ZIP-архив с названием «Официальное уведомление».

- Внутри архива находится документ Excel 4.0 с макросами, до сих пор совместимыми с современным ПО, где вместо них уже используется код VBA.

- После запуска макросы загружали Avaddon непосредственно на систему без использования загрузчика-посредника.

- Получив управление, вредонос шифровал все файлы с использование сильной криптографии и требует выкуп.

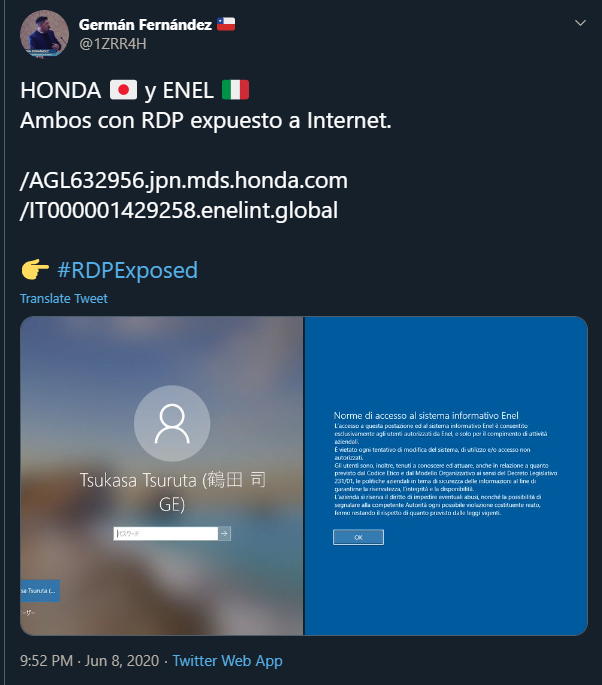

Вымогатель Snake (EKANS) атакует промышленные системы управления, похищает и шифрует информацию, а затем требует от компаний выкуп. Недавно от атаки этого шифровальщика пострадала компания Honda.

Особенность Snake состоит в том, что он тщательно готовит почву для своей работы, не полагаясь на случайности:

- удаляет запущенные процессы из заранее подготовленного списка, включая процессы, связанные с ICS,

- изолирует зараженные машины, добавляя с помощью netsh блокировку нежелательных подключений в правила брандмауэра Windows, чтобы никто не помешал процессу шифрования файлов.

- перед началом шифрования удаляет теневые копии, чтобы максимально затруднить восстановление данных.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.