Антифишинг-дайджест № 177 с 26 июня по 2 июля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 26 июня по 2 июля 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошенничество

Авторы кампании против владельцев сайтов используют в качестве приманки DNSSec — расширение протокола DNS, позволяющее с помощью криптографической защиты минимизировать риск атак, связанных с подменой DNS-адреса.

1. Владелец сайта получает письмо, в котором сообщается, что его ресурса имеется обновление, позволяющее защитить его с помощью DNSSec. В письме содержится ссылка, по которой можно загрузить обновление.

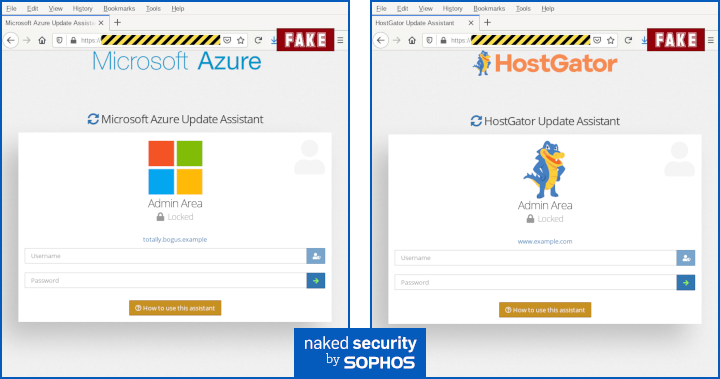

2. После перехода по ссылке жертва попадает на фишинговый сайт, который брендируется в зависимости от хостинг-провайдера:

3. Фишинговая страница убедительна, на ней даже работает кнопка «Помощь»

4. Если ввести логин и пароль для доступа в админку своего сайта, данные будут направлены преступникам, а жертве продемонстрируют имитацию процесса обновления, после чего переадресуют её на страницу с сообщением 404 Not found.

Мобильная безопасность

Новая версия Android-вредоноса FakeSpy распространяется с помощью фишинговых SMS-сообщений.

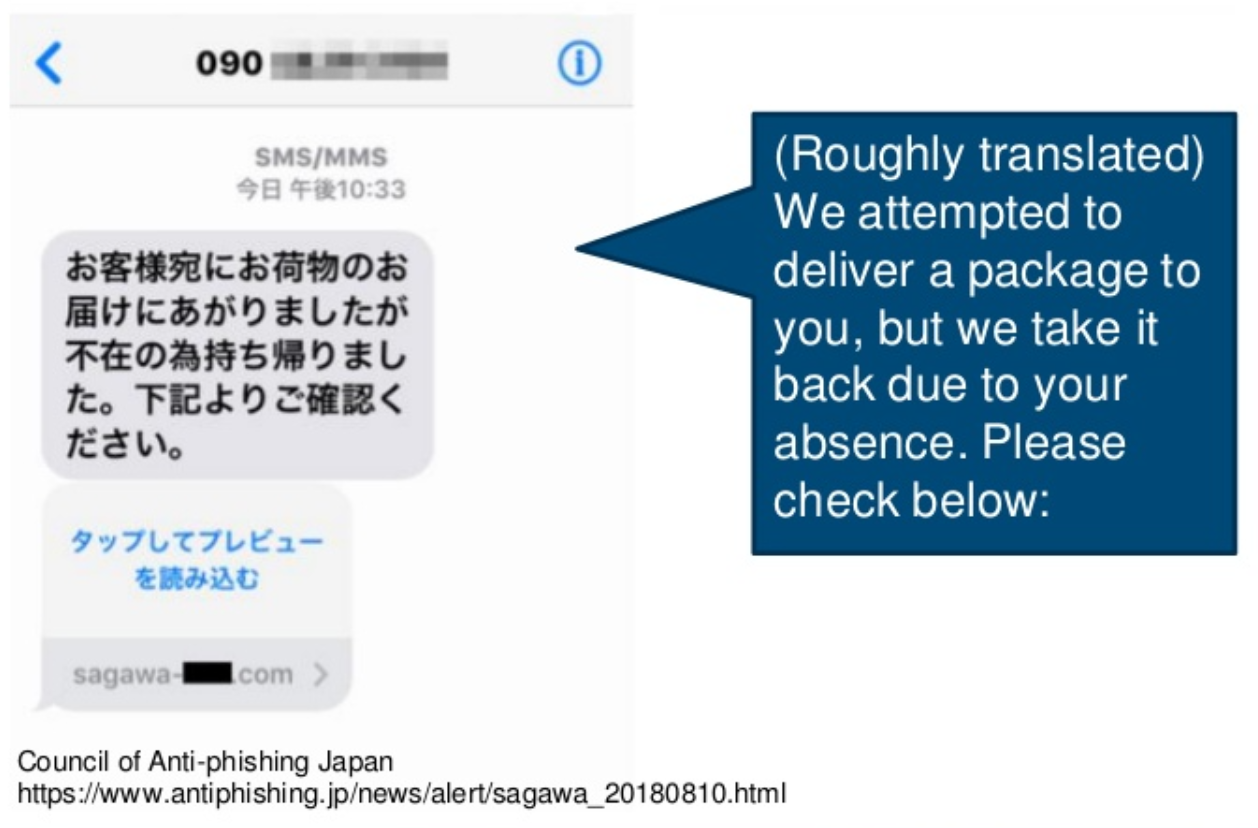

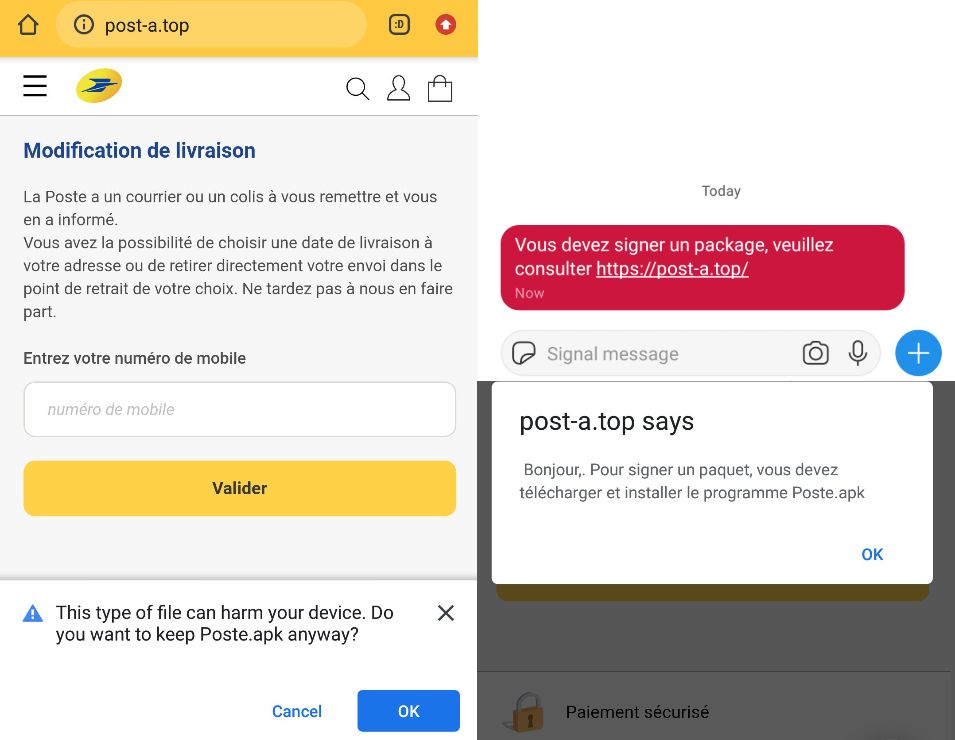

1. Фишинговое сообщение маскируется под обычное уведомление о доставке от локальной почтовой службы и содержит ссылку, по которой пользователь должен перейти, чтобы узнать подробности:

2. Перейдя по ссылке, пользователь попадает на фишинговый сайт, который предлагает ему загрузить APK-файл с приложением.

3. Если жертва скачивает и устанавливает файл, получивший управление FakeSpy похищает и передаёт преступникам её банковские реквизиты, персональные данные и личную переписку в мессенджерах.

4. Чтобы создать доверие, вредонос маскируется под цвета и оформление локальных почтовых служб в соответствии со страной пребывания пользователя.

Из официального магазина Google Play удалено 25 вредоносных приложений, похищавших учётные данные пользователей Facebook.

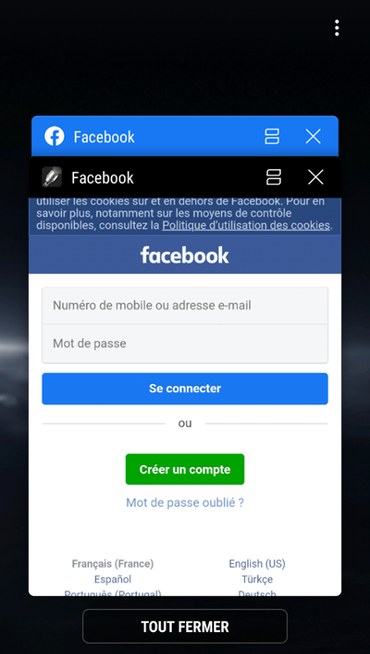

Приложения были созданы одной группой разработчиков и имели довольно разнообразную «официальную» функциональность: шагомеры, графические редакторы, видеоредакторы, обои, фонарики, файловые менеджеры и мобильные игры, однако все они содержали код, который определял, какое приложение запустил пользователь. Если обнаруживалось, что это Facebook, приложение накладывала фальшивую страницу входа в социальную сеть поверх реального приложения Facebook.

Если жертва не замечала подлога и вводила учётные данные, вредонос пересылал их сервер преступников, размещённый на домене airshop[.]pw.

Сайты

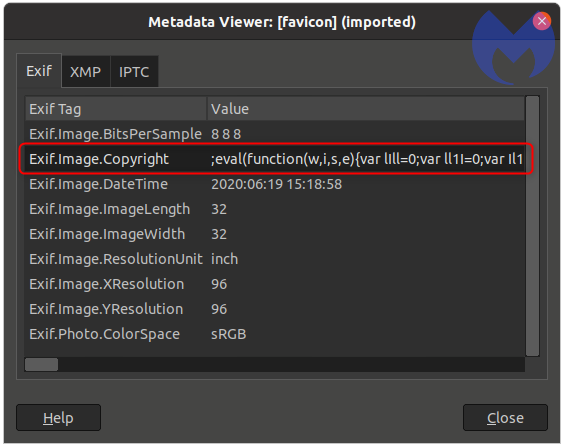

В рамках новой вредоносной кампании киберпреступники внедряли код для хищения данных банковских карт в EXIF-метаданные значков сайтов (favicon) и загружали его на страницы скомпрометированных интернет-магазинов.

Вредоносный скрипт внедрялся внутри поля Copyright EXIF-метаданных файла favicon.ico:

Скиммер похищал содержимое полей ввода, включая имена пользователей, платежный адрес, данные кредитных карт и пр. Похищенная информация кодировалась в Base64, а затем преобразовывалась в изображение и отправлялась на сервер преступников.

Уязвимости и атаки

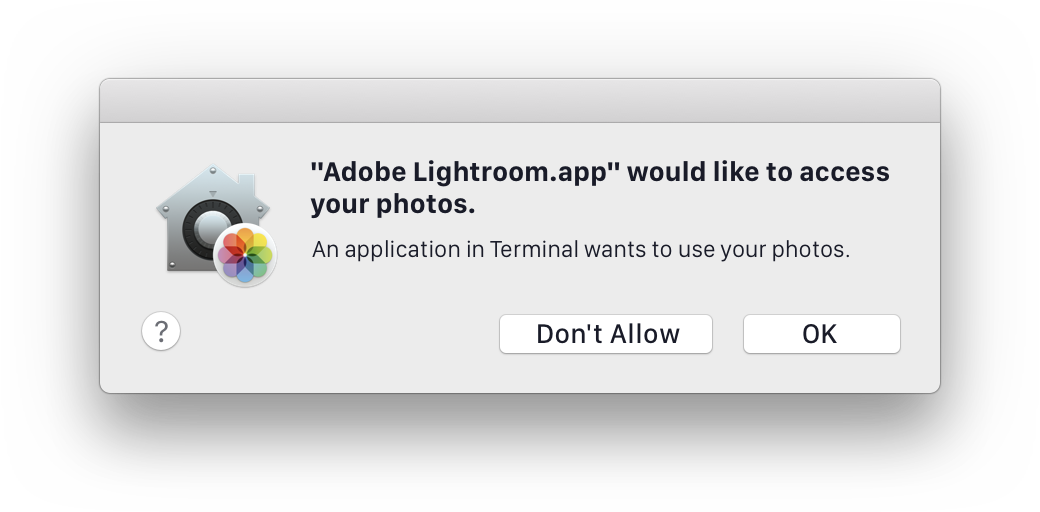

Обнаруженные в macOS уязвимости позволяют обходить механизм защиты конфиденциальности TCC (Transparency, Consent and Control), блокирующий неавторизованным приложениям доступ к системным файлам.

Из-за ошибок в реализации защиты вредоносное ПО, например, может получить доступ к файлам в ~/Library/Safari, обычно доступным только для Safari, Finder и приложений, которым были даны специальные разрешения. Для этого нужно создать копию приложения в другом месте на диске, а затем изменить двоичные ресурсы копии. При этом у копии будут такие же права доступа к файлам, что и у исходного приложения, хотя внутри будет содержаться совершенно другой исполняемый код.

Используя эту технику, обойти TCC может любое загруженное из интернета приложение.

В Windows Codecs Library обнаружены уязвимости CVE-2020-1425 и CVE-2020-1457, используя которые злоумышленник может запустить на компьютере произвольный код.

Для эксплуатации уязвимостей достаточно специально подготовленной картинки. Если открыть её в в приложении, которое использует Windows Codecs Library, атакующий получит возможность собрать информацию о системе, запустить произвольный код и перехватить контроль над устройством.

Microsoft уже выпустила исправления для уязвимостей в библиотеке кодеков и распространяет их через Windows Store.

Инциденты

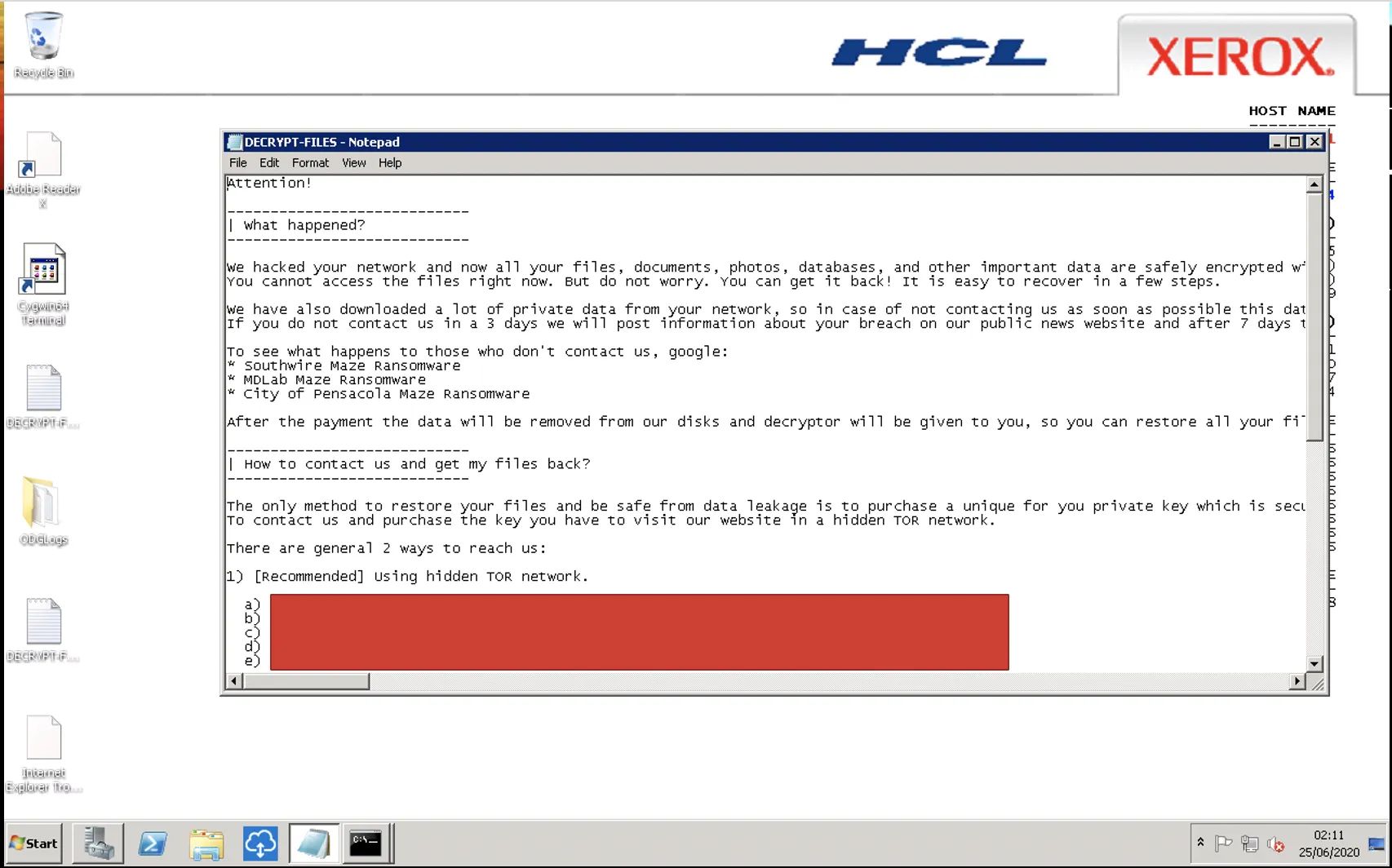

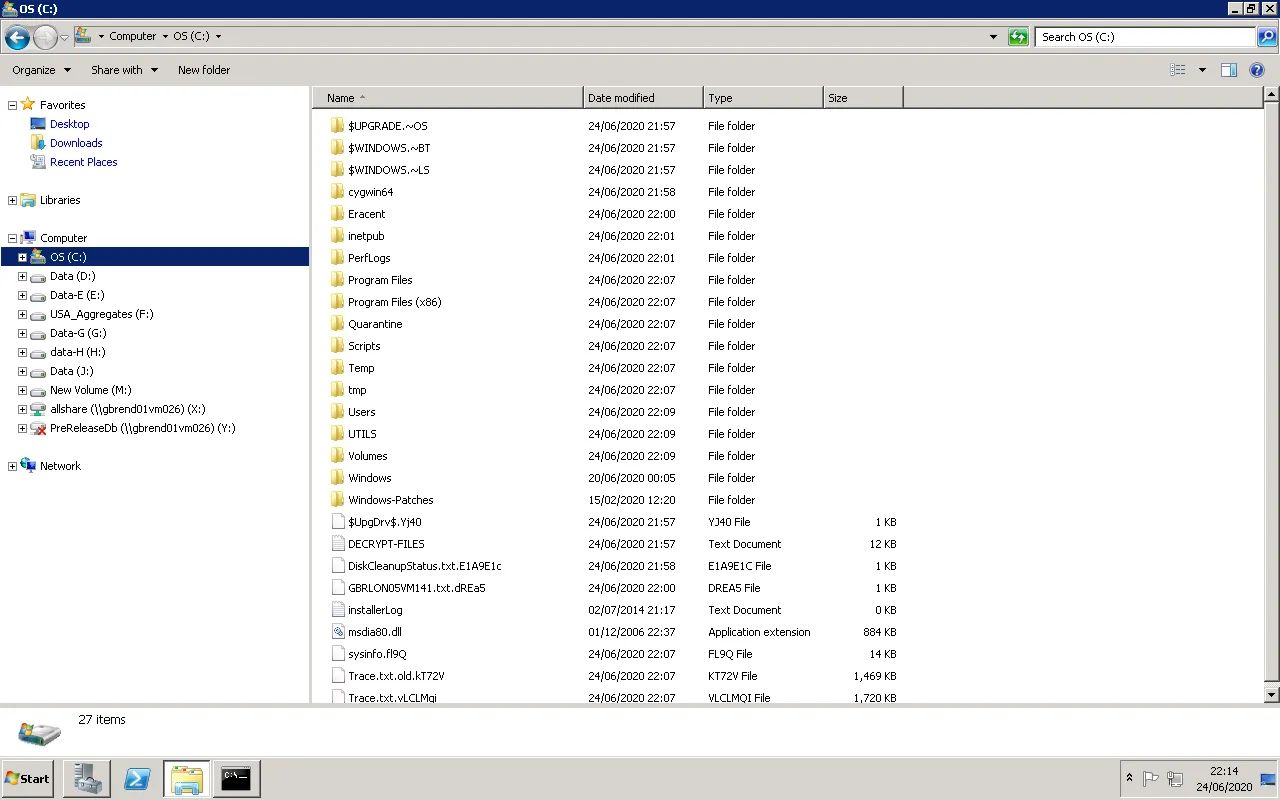

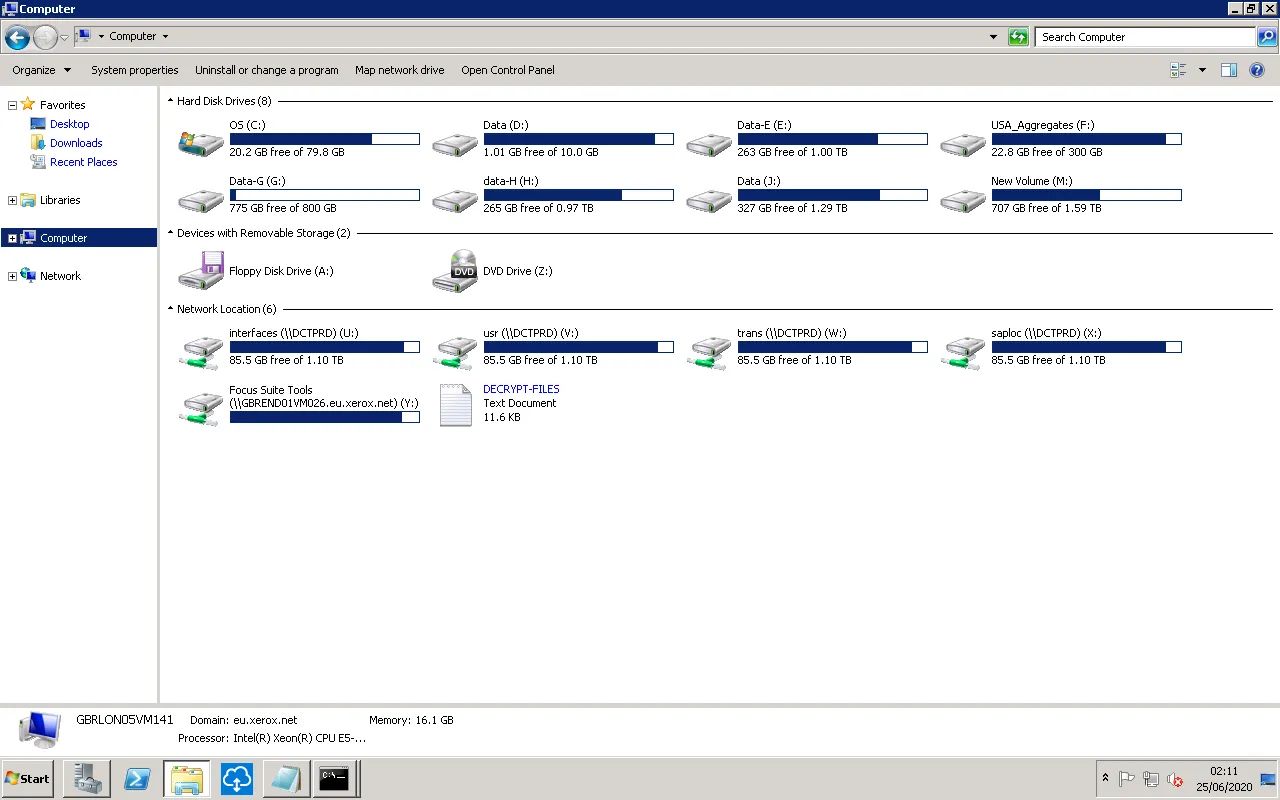

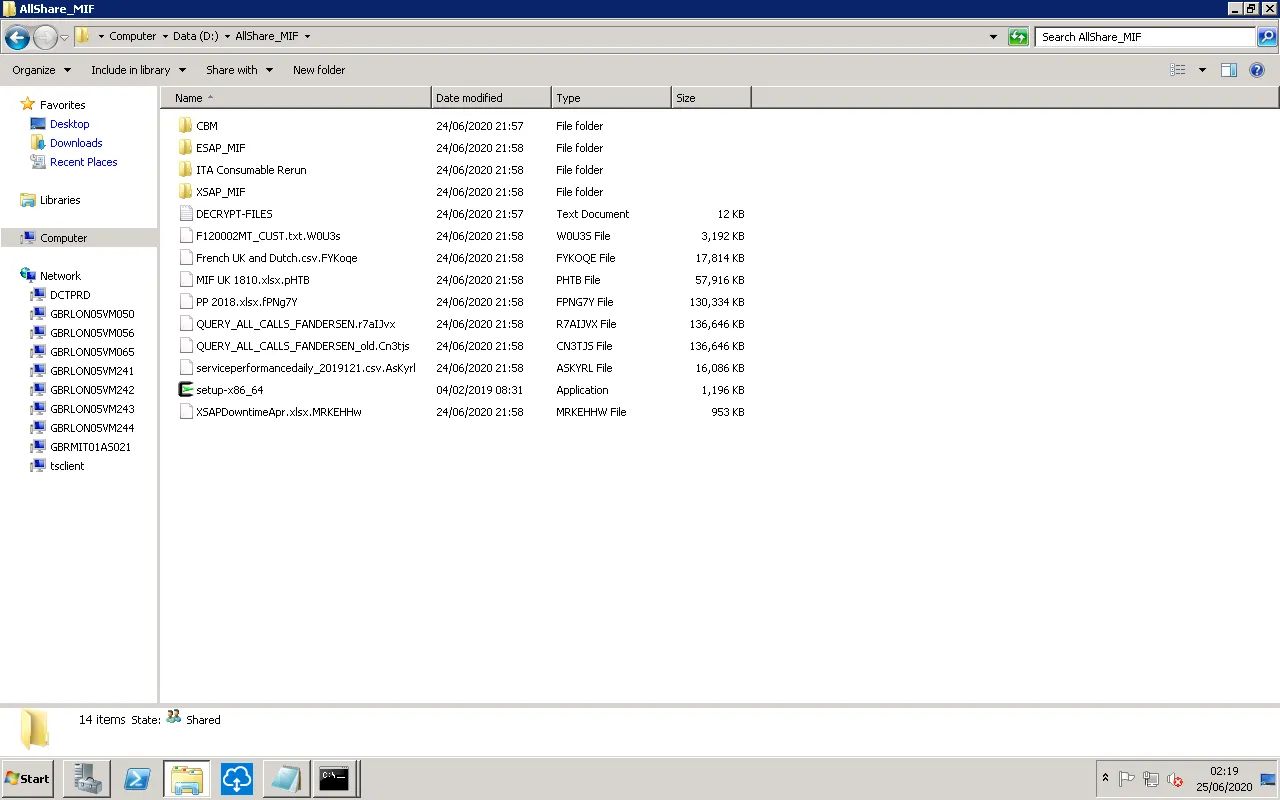

Операторы вымогателя Maze продолжают рапортовать о проникновении в сети крупных компаний. На этой неделе их жертвой стала компания Xerox.

Xerox Corporation Allegedly Struck by Maze Ransomware — Data Encrypted!! (Blog Link) https://t.co/u2S9gE67LL

— Cyble (@AuCyble) June 30, 2020

По заявлению киберпреступников им удалось похитить и зашифровать более 100 Gb файлов. Если Xerox заплатит выкуп, они готовы предоставить расшифровщик и удалить похищенные данные со своих дисков.

В качестве подтверждения инцидента к публикации приложены скриншоты:

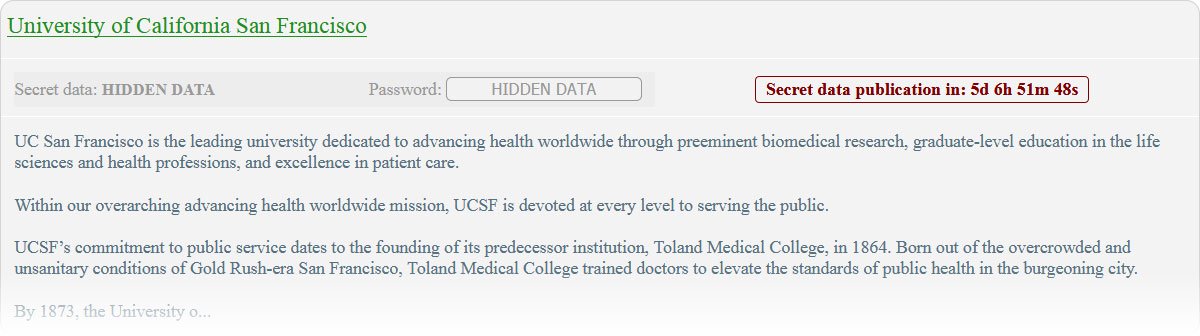

Руководство Калифорнийского университета в Сан-Франциско (UCSF) сообщило об уплате выкупа в размере 1,14 млн долларов США за восстановление данных, зашифрованных в ходе атаки вымогателя NetWalker в начале июня 2020 года.

Изначально хакеры потребовали 3 млн долларов США, однако руководство университета, сославшись на убытки от пандемии коронавируса, попросили преступников ограничиться 780 тыс долларов. Преступники не согласились, после чего торг продолжился. В итоге через несколько дней переговоров университет перевёл 116,4 биткоина — 1,14 млн долларов США — на электронные кошельки Netwalker и получил программу для расшифровки данных .

Вредоносное ПО

Вымогатель EvilQuest, атакующий устройства под управлением macOS, не только шифрует файлы, но и устанавливает кейлоггер и реверс-шелл, обеспечивая злоумышленникам полный контроль.

#macOS #ransomware impersonating as Google Software Update program with zero detection.

MD5:

522962021E383C44AFBD0BC788CF6DA3 6D1A07F57DA74F474B050228C6422790 98638D7CD7FE750B6EAB5B46FF102ABD@philofishal @patrickwardle @thomasareed pic.twitter.com/r5tkmfzmFT— Dinesh_Devadoss (@dineshdina04) June 29, 2020

EvilQuest распространяется через опубликованный на торрент-трекерах пиратский софт. В частности, экземпляры вредоноса обнаружили в пиратских версиях диджейского ПО Mixed In Key и в инструменте для защиты macOS Little Snitch.

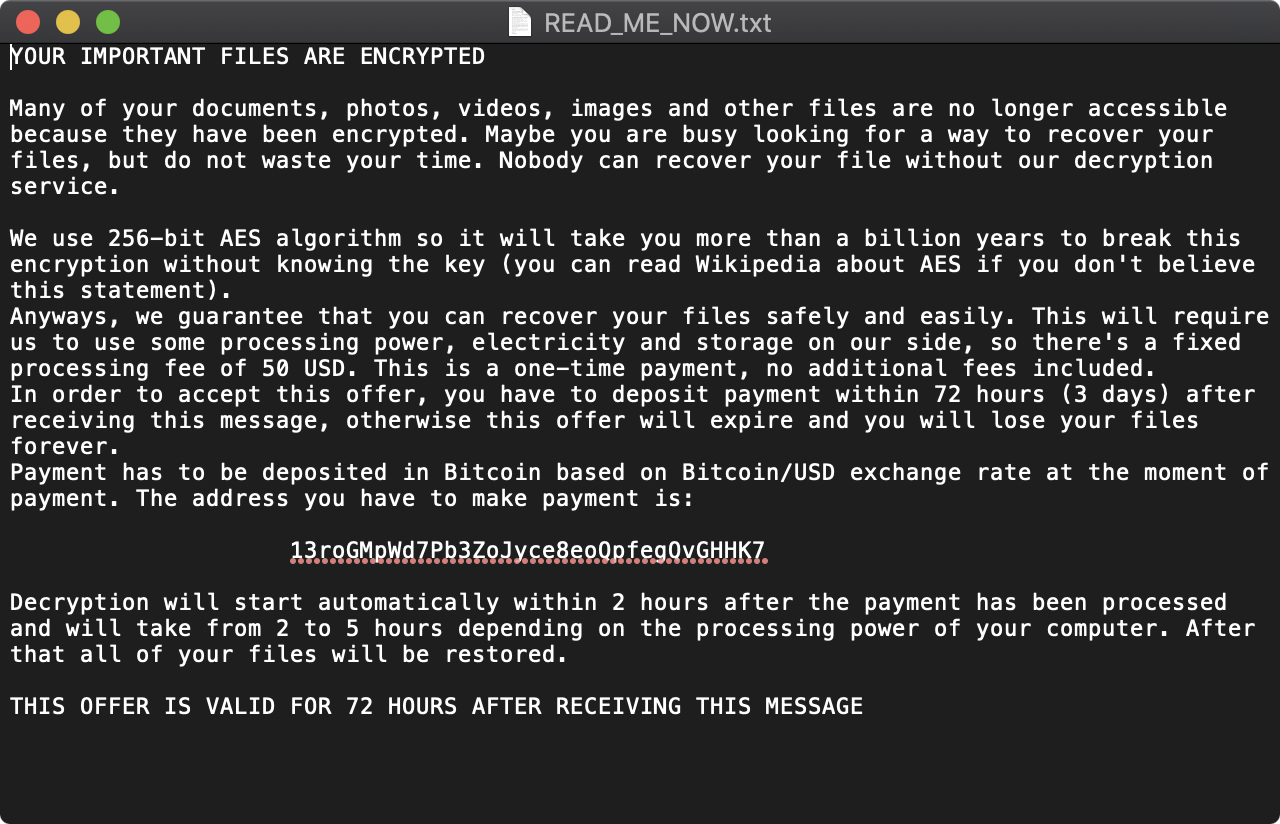

Зашифровав все файлы, вымогатель оставляет файл с вымогательским сообщением:

А чтобы пользователь точно понял, что его файлы зашифрованы, дополнительно выводит модальное окно и зачитывает написанный на нём текст вслух, используя средства операционной системы:

«Противодействие социальной инженерии: взгляд психолога»

Открыта регистрация на вебинар, который пройдет 9 июля в 11 часов по Москве.

О вебинаре

Киберпреступники активно используют в атаках социальную инженерию. Это создаёт риски в сфере информационной безопасности для любой компании. Проблему уязвимости людей к воздействию уловок мошенников можно и нужно решать системно, но что мы знаем о реальных причинах этой проблемы?

Ольга Лимонова, психолог, руководитель исследований, Антифишинга ответит на следующие вопросы:

- Почему психологически успешны и как работают цифровые атаки на людей.

- Как с помощью классификации и модели Антифишинга понятно и наглядно разбирать атаки.

- Как максимально эффективно выстроить процесс обучения и тренировки сотрудников.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью

имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии

и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.