Антифишинг-дайджест № 171 с 15 по 21 мая 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 15 по 21 мая 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта

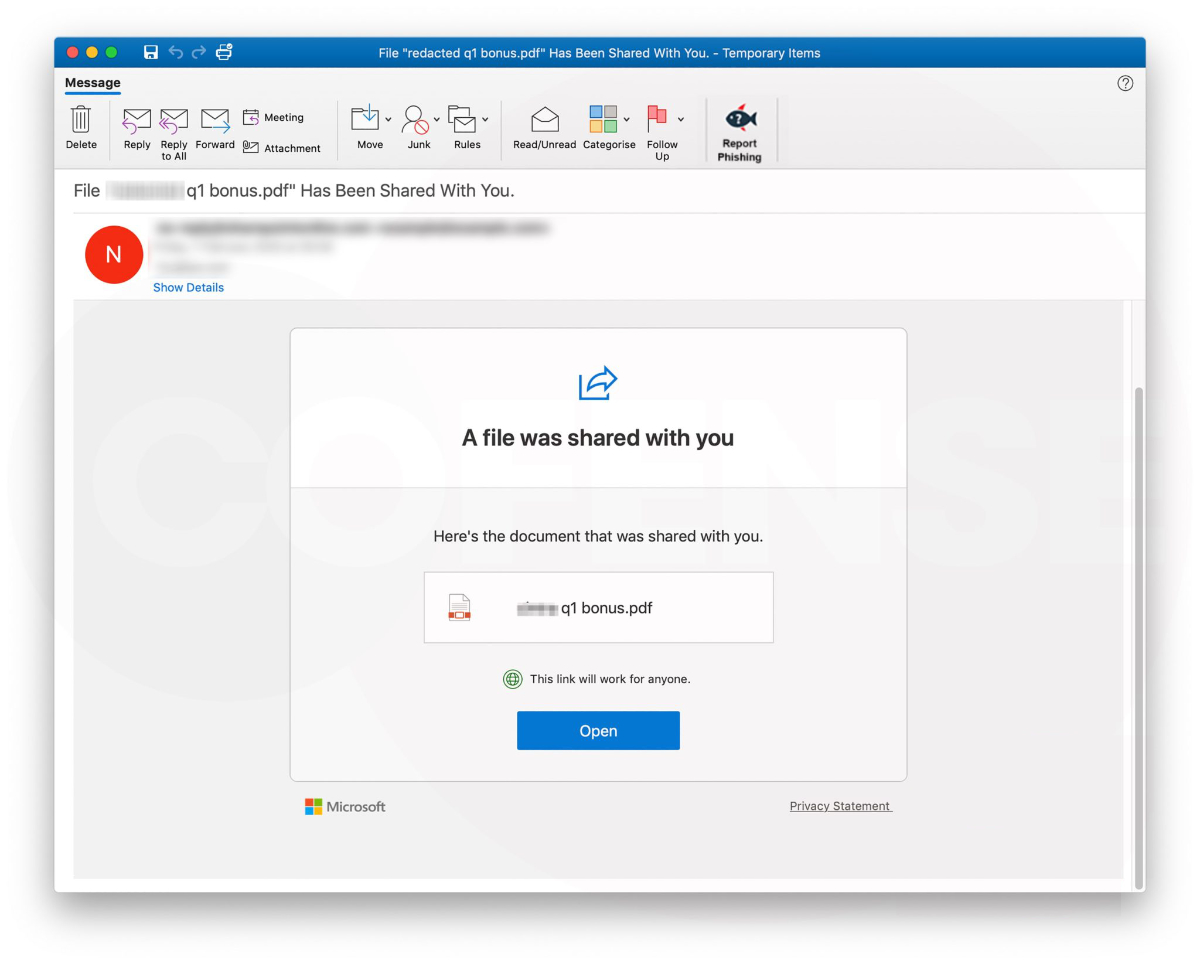

В тексте писем содержится упоминание о зарплатном бонусе, а для просмотра подробностей предлагается перейти по ссылке, которая выглядит как типичное приглашение SharePoint.

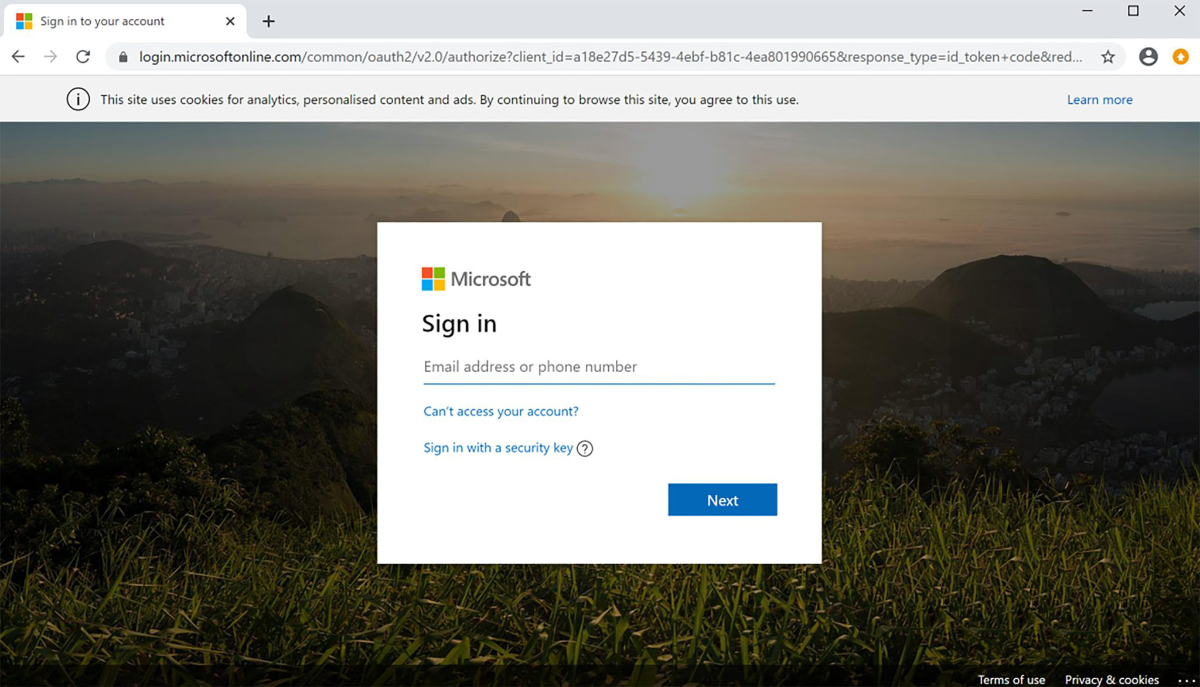

После нажатия на ссылку пользователи переходят на легальную страницу входа в Microsoft Office 365 по адресу https://login.microsoftonline.com. В ссылке используются обращения к OAuth2 и OpenID, с помощью которых злоумышленники выдают разрешения мошенническим приложениям.

Смысл атаки в том, что приложения, которые хотят получить доступ к данным Office 365 от имени пользователя, сначала должны получить маркер доступа с платформы Microsoft Identity Platform. После того, как пользователь введёт свои учётные данные, произойдёт его аутентификация по протоколу OpenID, после чего с помощью OAuth2 делегирует доступ к данным пользователя вредоносному приложению в соответствии с запрошенными параметрами:

- contacts.read позволяет программе читать контакты пользователя;

- notes.read.all — даёт программе ко всем блокнотам OneNote, доступным пользователю;

- Files.ReadWrite.all позволяет читать все доступные пользователю файлы;

- offline_access позволяет получать обновлённые токены доступа, пройдя аутентификацию всего один раз, и иметь таким образом бессрочный доступ к данным жертвы.

Атаки и уязвимости

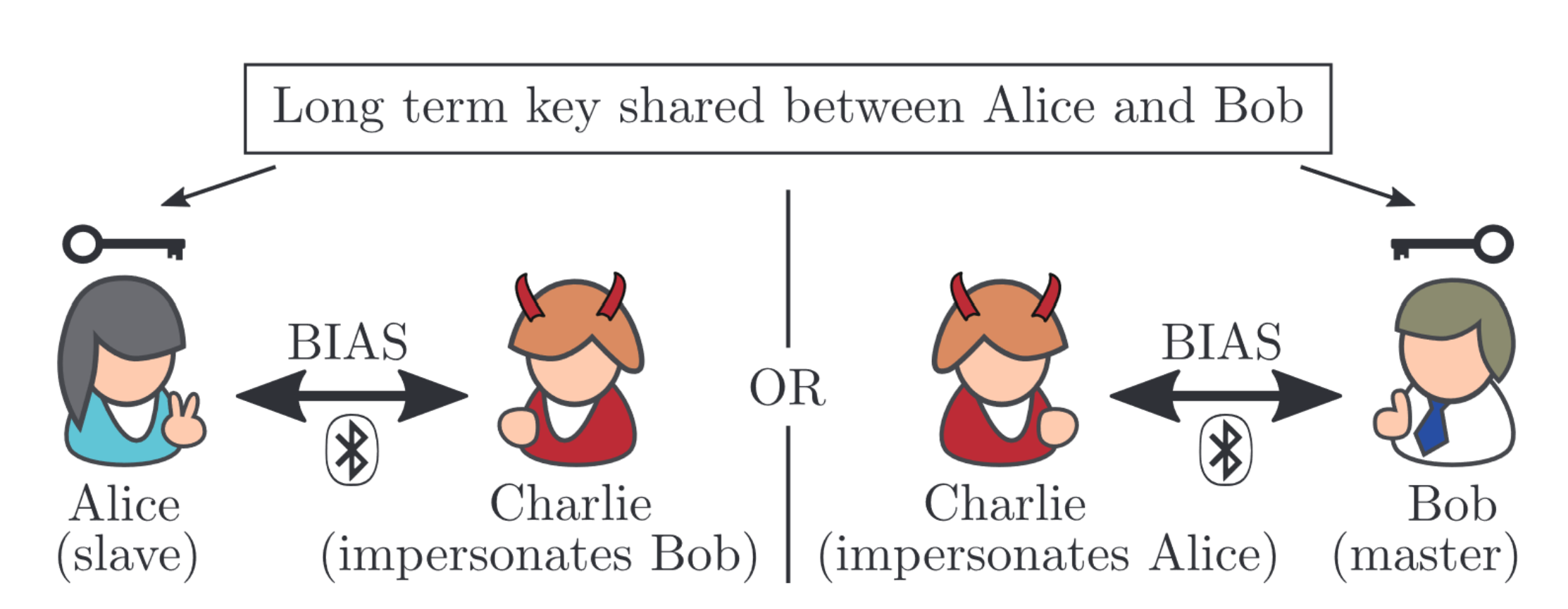

Новая уязвимость BIAS в протоколе Bluetooth позволяет получить контроль над Bluetooth-устройством.

BIAS — Bluetooth Impersonation AttackS — атака имперсонации Bluetooth — становится возможной в связи с тем, как Bluetooth обрабатывает ключ долговременного пользования.

Этот ключ генерируется при первом сопряжении двух устройств по Bluetooth. С его помощью оба устройства в дальнейшем получают сеансовые ключи при будущих подключениях без необходимости заново проходить сопряжение.

Выяснилось, что злоумышленник может подделать ранее подключавшееся по Bluetooth устройство, пройти аутентификацию, подключиться к атакуемому гаджету без ключа долговременного пользования и захватить над ним контроль.

Атака работает на смартфонах iPhone, Samsung, Google, Nokia, LG, Motorola, планшетах iPad, ноутбуках MacBook, HP и Lenovo, наушниках Philips и Sennheiser, а также на системах Raspberry Pi и Cypress.

Чтобы получить геолокацию пользователя из контакт-листа, достаточно позвонить ему в Signal. Информацию о местоположении и IP-адрес можно узнать, даже если адресат не ответит на звонок. Если звонящего нет в списке контактов, звонок через мессенджер позволяет определить приблизительное местоположение адресата.

Причина такой деанонимизации в том, используемая в Signal реализация протокола WebRTC устанавливает соединение. В процессе поиска правильного пути для соединения используются промежуточные «сигнальные» сервера, через которые производится обмен публичными и частными IP-адресами абонентов.

Весь процесс происходит до того, как пользователь ответит на звонок, и это позволяет получить информацию о звонящем даже если он скрыл свой IP-адрес.

Вредоносное ПО

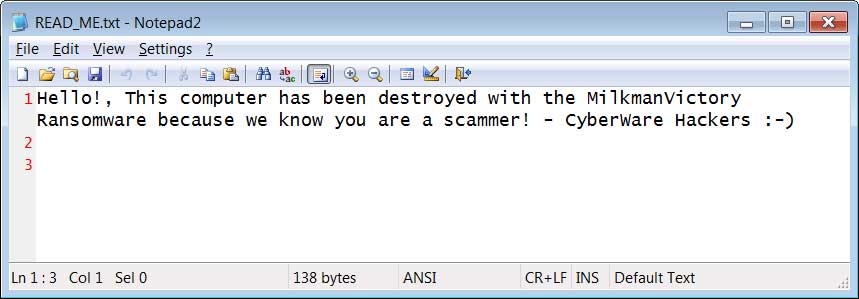

New #MilkmanVictory #Ransomware extension .paradox!

Rnsom note;READ_ME.txt

Hello!, This computer has been destroyed with the MilkmanVictory Ransomware because we know you are a scammer!

— CyberWare Hackers :-)

@LawrenceAbrams @BleepinComputer @Amigo_A_ pic.twitter.com/TLNC8mdvE8— GrujaRS (@GrujaRS) May 16, 2020

Разработчики «благородного» вредоноса — группировка CyberWare, — утверждают, что основной целью их кампании являются фирмы, практикующие кредитное мошенничество: они обещают своим жертвам кредит, но потом оказывается, что сначала нужно заплатить мошенникам некоторую сумму, а в результате не получить ничего.

В рамках своей деятельности они провели DDoS-атаку на немецкую компанию Lajunen Loan, а также направили в адрес компании фишинговые письма, содержащие ссылки на вредоносные исполняемые файлы, замаскированные под файлы PDF.

После успешной атаки MilkmanViktory оставляет сообщение, уведомляющее мошенника о том, что его файлы уничтожены.

Мобильная безопасность

Для заражения WolfRAT использует фальшивые обновления популярных программ — Adobe Flash Player и Google Play. Функциональность трояна включает

- фотографии и запись видео на камеру смартфона;

- перехват СМС и запись аудио;

- хищение файлов и истории браузеров;

- запись сеансов работы с мессенджерами.

Инциденты

Источником сведений для мошенников служит объёмная база данных с похищенной личной информацией и номерами страхования сотрудников служб реагирования, государственных служащих и школьных работников. Главной целью преступников был штат Вашингтон, однако до этого они уже провели несколько успешных кампаний во Флориде, Массачусетсе, Северной Каролине, Оклахоме, Род-Айленде и Вайоминге.

Для проведения операции мошенники нанимают в качестве «мулов» жителей США, оставшихся без работы или ставших жертвами других мошенников. Они получают выплаты, причитающиеся другим людям, а затем пересылают основную их часть нигерийским «коллегам», оставляя себе часть выручки в награду за «труды».

Энергетическая компания Elexon из Великобритании стала жертвой кибератаки.

На сайте компании сообщается, что инцидент затронул внутреннюю сеть и ноутбуки сотрудников, а также почтовый сервер. На работоспособность систем подачи электроэнергии кибератака не повлияла.

Предположительно кибератака была проведена через уязвимость CVE-2019-11510 в корпоративном VPN-сервере Pulse Secure, который Elexon использовала для предоставления доступа удалённым сотрудникам к корпоративной сети. Судя по косвенным признакам, злоумышленники воспользовались уязвимостью для внедрения в сеть и установки вымогательского ПО.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.