Антифишинг-дайджест № 167 с 17 по 23 апреля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 17 по 23 апреля 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки и уязвимости

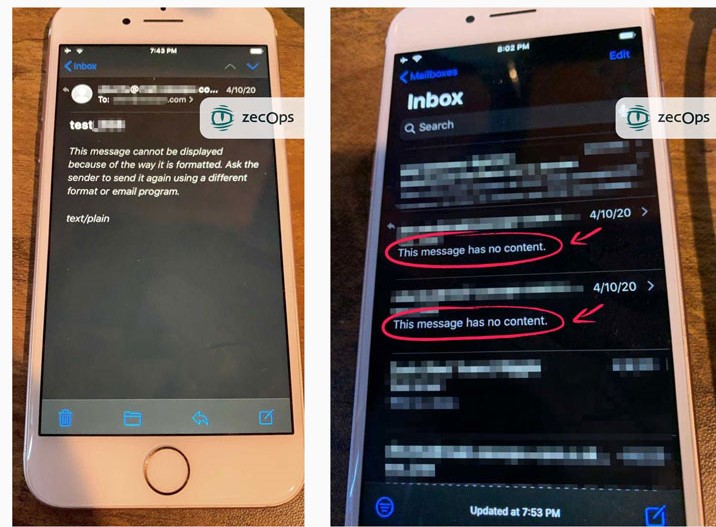

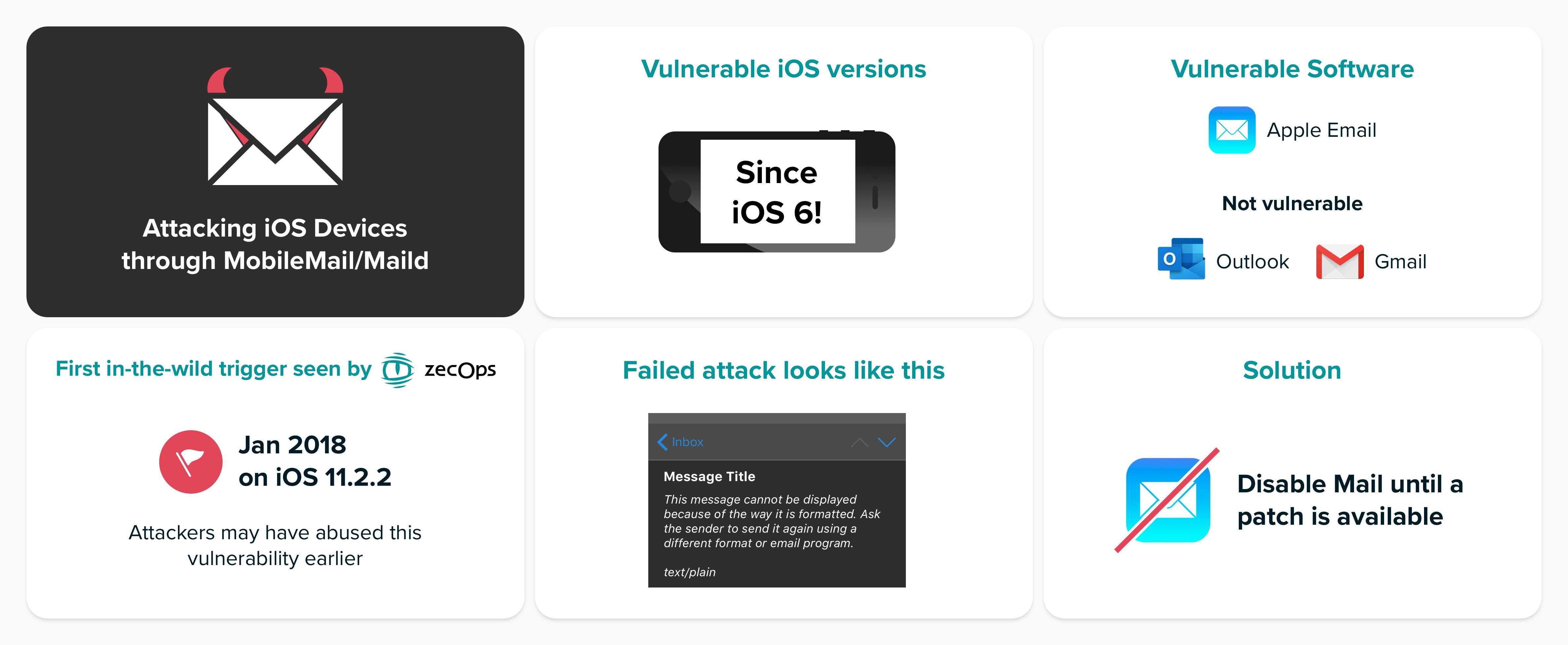

Обе уязвимости находятся в библиотеке приложения «Почта». Для проведения атаки злоумышленникам достаточно отправить жертве вредоносное письмо. Как только Apple Mail получит почту в фоновом режиме или пользователь откроет Apple Mail, вредоносный код сработает.

У пользователя нет возможности узнать, что он стал жертвой атаки, поскольку злоумышленники удаляют вредоносные письма сразу после успешной атаки и получения удаленного доступа к устройству.

Gmail и другие почтовые клиенты атаке не подвержены, поэтому пока Apple не выпустила исправление для ошибки, рекомендуется отключить Mail в настройках устройства.

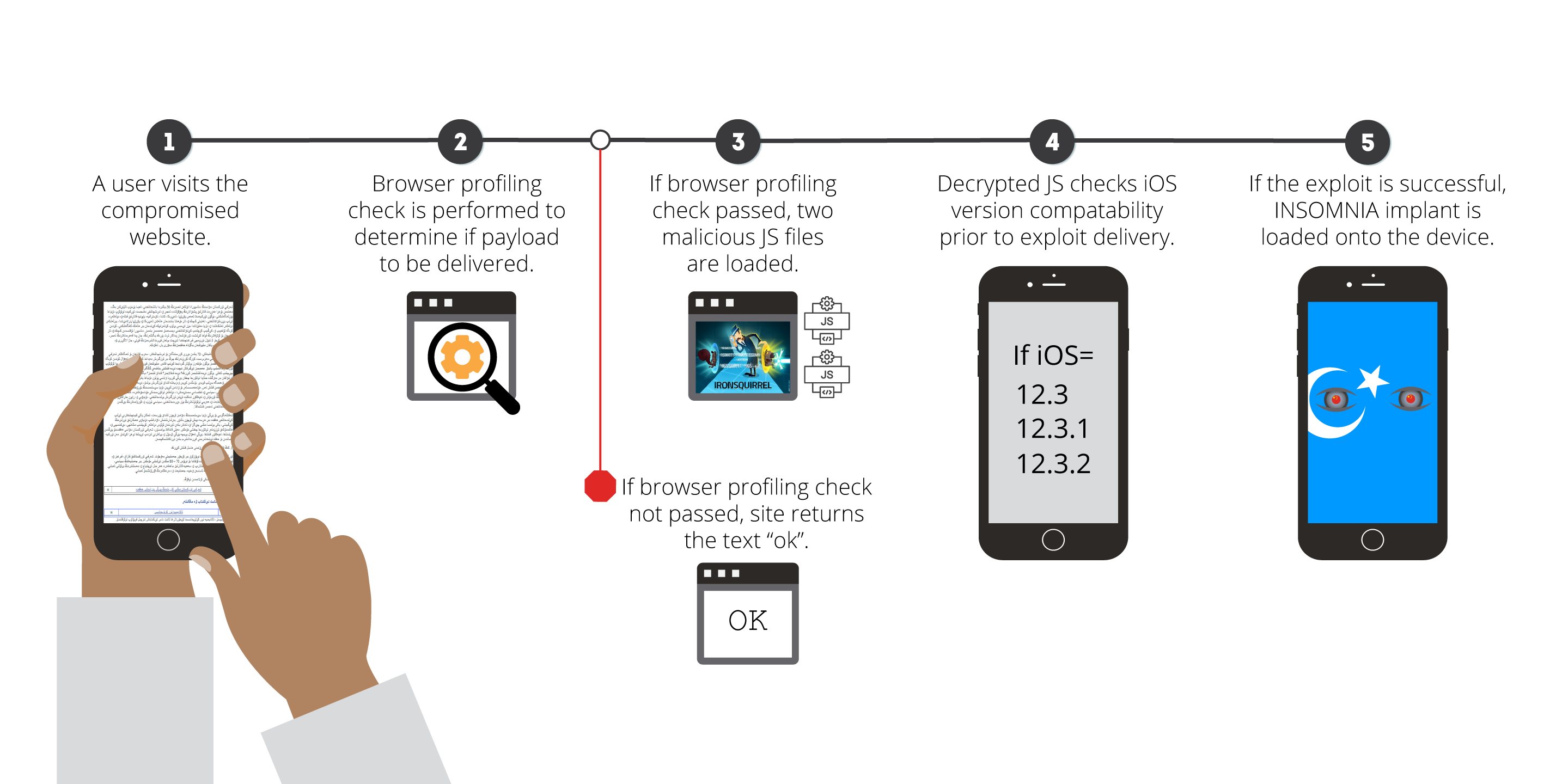

Для заражения достаточно было посетить вредоносный сайт, код которого эксплуатировал уязвимость в движке WebKit, который используют мобильные браузеры Apple Safari, Google Chrome и Microsoft Edge. Получив доступ к устройству, злоумышленники похищали незашифрованные сообщения из различных мессенджеров и электронной почты, фотографии, списки контактов и данные о местоположении.

Insomnia работает против iOS версий 12.3, 12.3.1 и 12.3.2. Компания Apple исправила уязвимость в июле 2019 года в iOS 12.4.

Для атаки используется тот факт, что в большинстве реализаций Bluetooth устройства отвечают на Bluetooth-пинг. Но даже если устройство не даёт ответа, оно всё-таки принимает соединения, адресованные ему. Таким образом, получив адрес устройства и используя утилиту l2ping, которая устанавливает L2CAP-соединение, достаточно отправить эхо-запросы c фрагментированными пакетами большого размера, чтобы вызвать переполнение буфера и выполнить код, причём владелец устройства ничего не заметит.

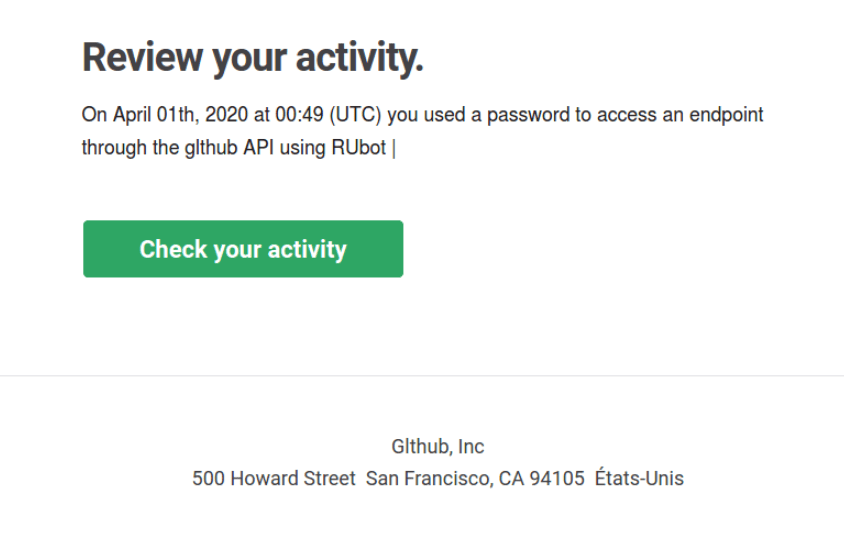

- В качестве цели выбираются активные пользователи из крупных технологических компаний.

- Атака начинается с фишингового письма с фальшивым предупреждением о подозрительной активности учётной записи или о странных изменениях в репозитории.

- Письма обычно приходят с легитимных доменов, которые были взломаны. В списке присутствуют: git-hub[.]co, githb[.]co, glthub[.]net, glthubs[.]com и corp-github[.]com.

- Чтобы разобраться с ситуацией, нужно перейти по ссылке в письме.

- Ссылка ведёт на фальшивую страницу входа в GitHub, которая собирает учётные данные жертвы и отправляет их злоумышленникам.

- Страница перехватывает коды двухфакторной аутентификации, созданные с помощью TOTP-приложения (time-based one-time password). Пользователи, использующие аппаратные ключи безопасности, для атаки неуязвимы.

Письма содержат вложения в формате Word, при открытии которых возникают различные сложности. Например, текст документа может быть размыт, а для того, чтобы прочитать его, необходимо разрешить макросы. Когда жертва делает это, на компьютер загружается и устанавливается программа для удалённого управления компьютером PoetRAT, которая даёт оператору полный контроль над системой, позволяя копировать конфиденциальные документы, перехватывать нажатия клавиш, пароли и снимки веб-камеры.

Хроники киберпандемии

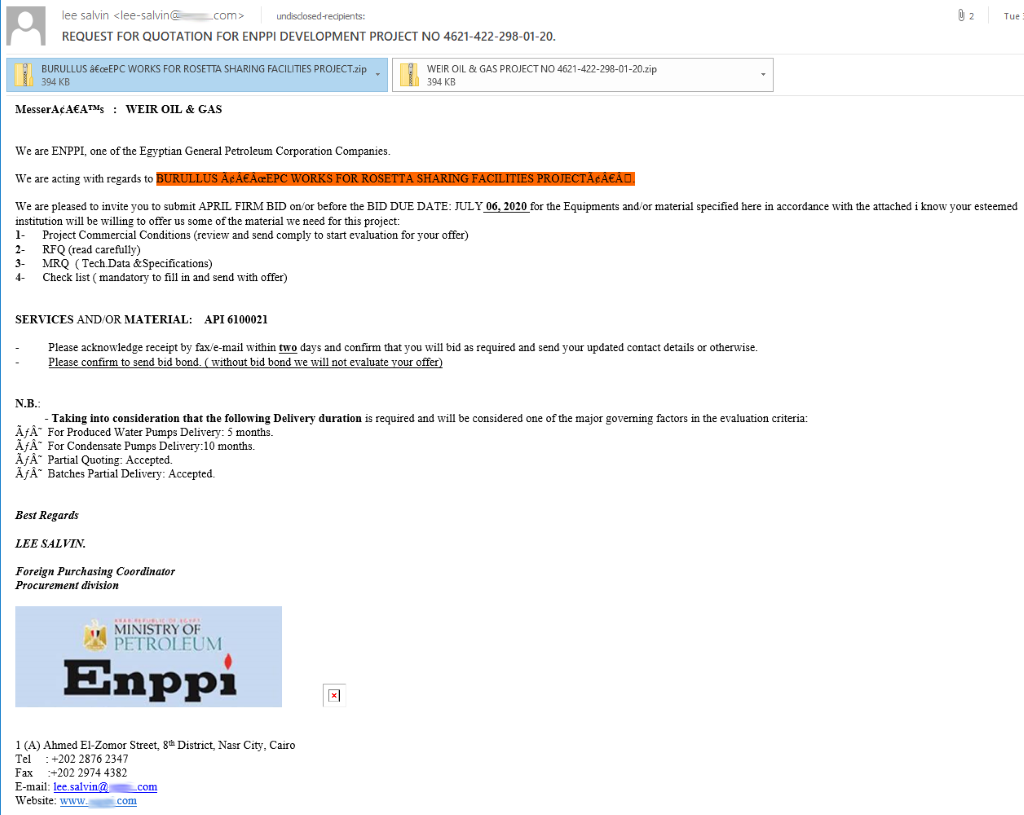

Инфостилер Agent Tesla использует целевой фишинг для атак на нефтегазовые предприятия.

Злоумышленники отправляют жертвам электронные письма от имени логистических компаний и инженерных подрядчиков. После успешного заражения Agent Tesla собирает информацию о системе, похищает данные из буфера обмена, отключает антивирусы решения и «убивает» другие процессы, которые могут представлять для него угрозу.

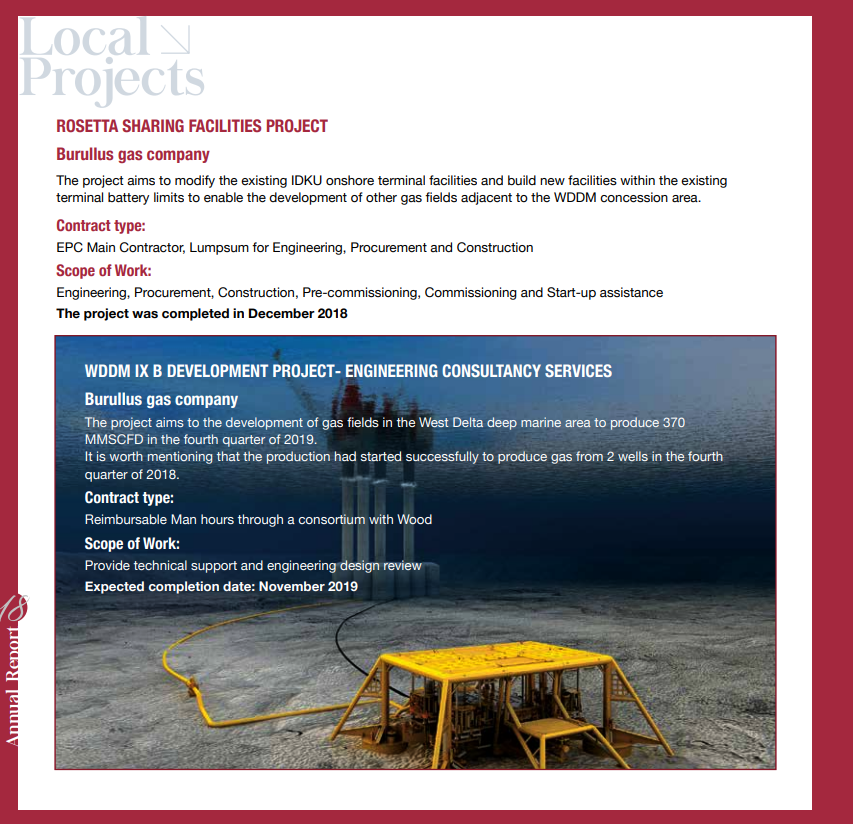

В одном из случаев злоумышленники отправляли жертвам фишинговые письма от имени египетской государственной нефтяной компании ENPPI (Engineering for Petroleum and Process Industries).

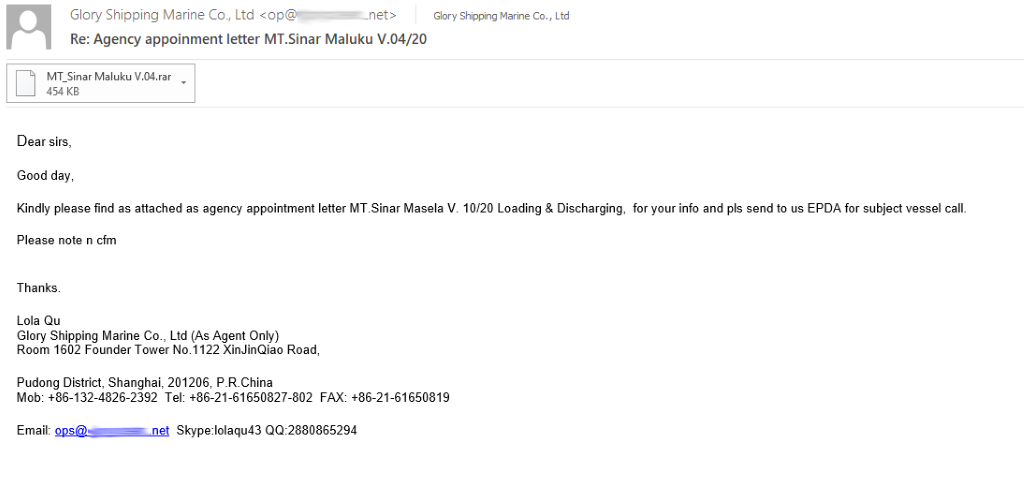

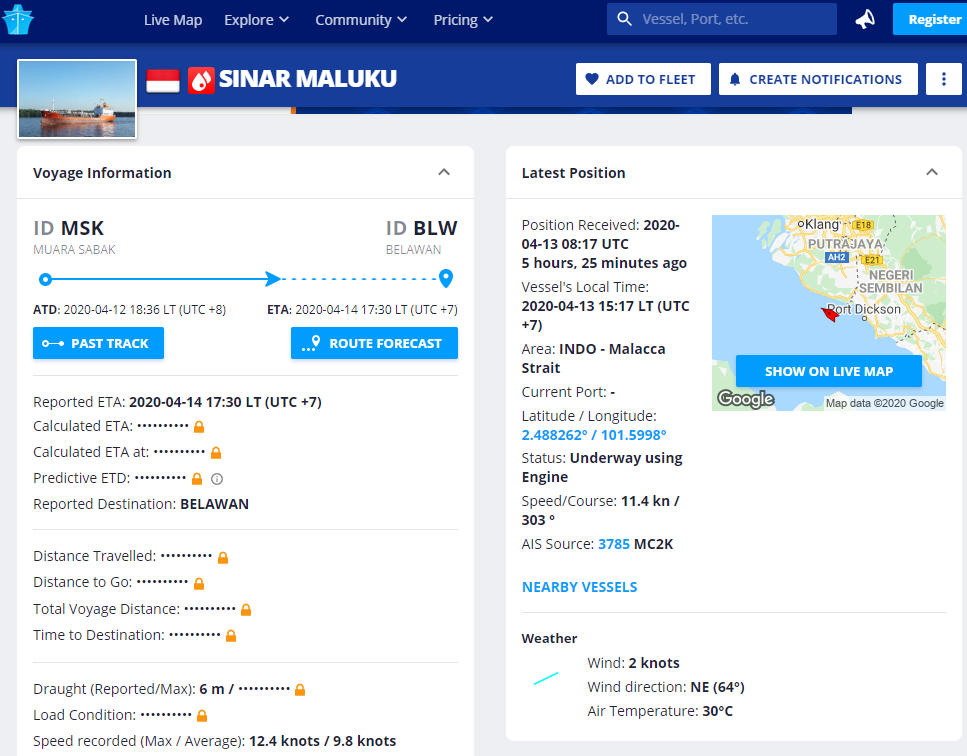

В другом случае фишеры имитировали компанию-перевозчика, использовав в письме достоверную информацию о танкере и профессиональный жаргон.

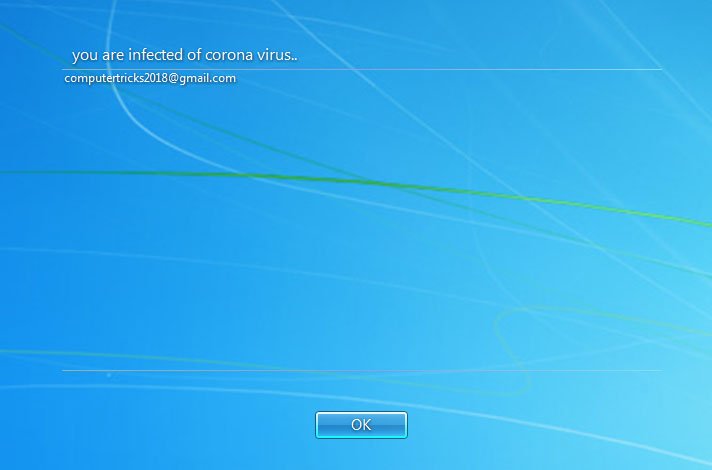

Блокировщик CoronaLocker распространяется вод видом программы для взлома Wi-Fi.

После загрузки и запуска файла winhacker.exe на компьютер извлекается множество VBS-файлов, обеспечивающих целый набор раздражающих функций CoronaLocker. Например, файл speakwh.vbs использует синтез речи для постоянного повторения слова «coronavirus». После установки компьютер перезагружается и блокировщик сообщает, что «вы заражены коронавирусом»:

Инциденты

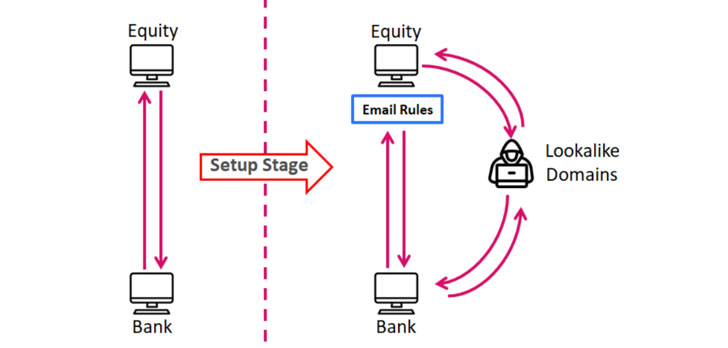

В результате целевой атаки с компрометацией деловой переписки (BEC) три британские инвестиционные компании перевели мошенникам 1,3 миллиона долларов США.

В процессе атаки преступники направляли руководителям компаний письма с доменов, имена которых похожи на домены нескольких перспективных стартапов, а затем, используя социальную инженерию, убедили их перевести деньги на свои счета.

Злоумышленники успели получить лишь 700 тыс. долларов США, перевод остальных средств был заблокирован.

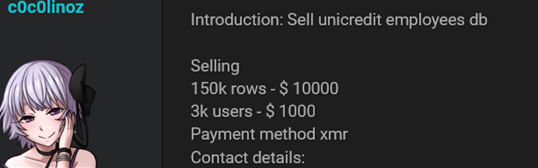

На продажу в Даркнете выставлена база с данными тысяч сотрудников банка UniCredit.

Тестовый фрагмент, предлагаемый неизвестным румынским хакером «для ознакомления» за 1000 долларов США, содержит сведения о 3000 сотрудников. За все 150 тыс. записей преступник требует 10 тыс. долларов США.

Каждая запись включает имена, адреса электронной почты, номера телефонов и зашифрованные пароли.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.