Антифишинг-дайджест № 165 с 3 по 9 апреля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 3 по 9 апреля 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

Эксплуатируя тему пандемии, мошенники выманивают данные банковских карт, предлагая приобрести дорогостоящие медицинские маски OxyBreath Pro со скидкой 50%.

Кампания организована предельно просто.

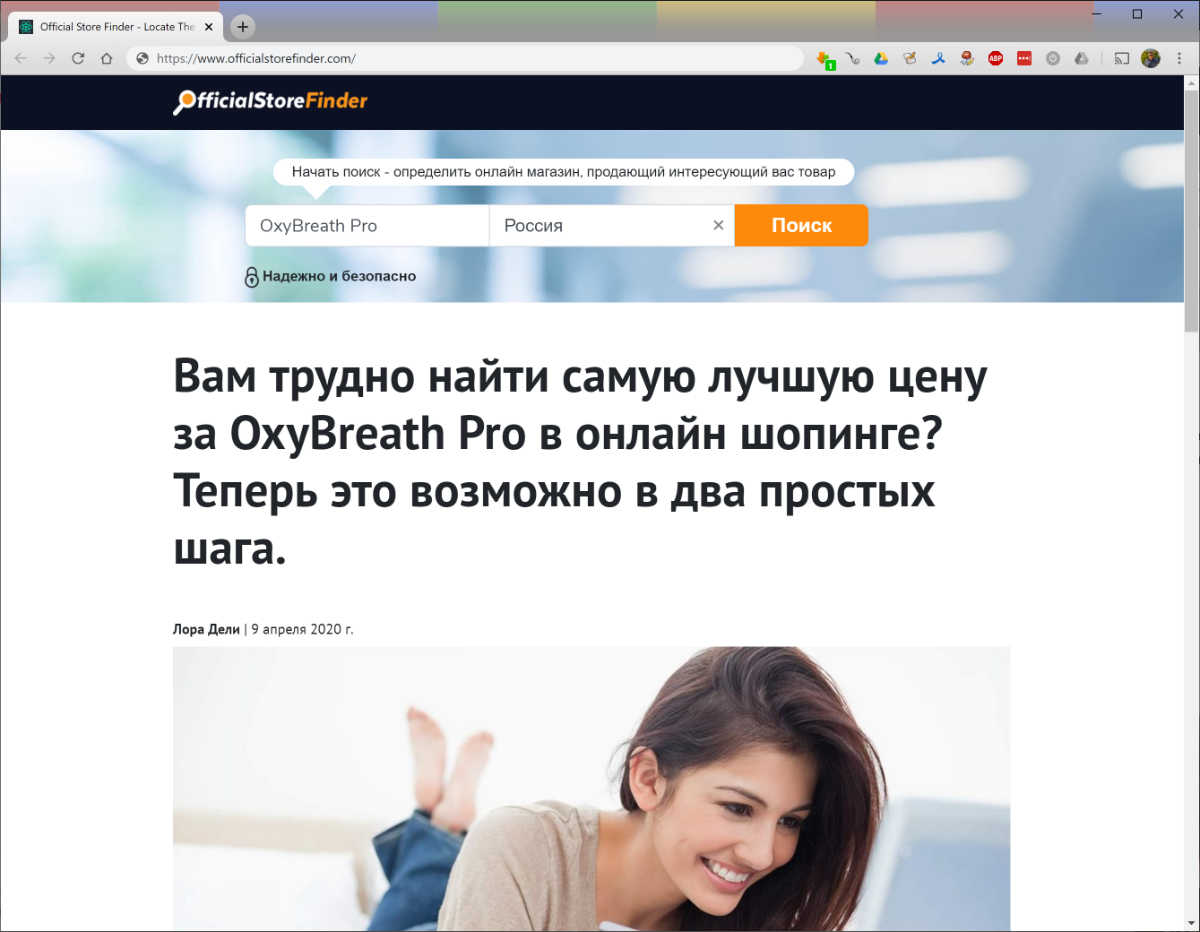

1. В поисках надёжной маски OxyBreath Pro люди попадают на сайт Official Store Finder, который предлагает найти лучший магазин для покупки:

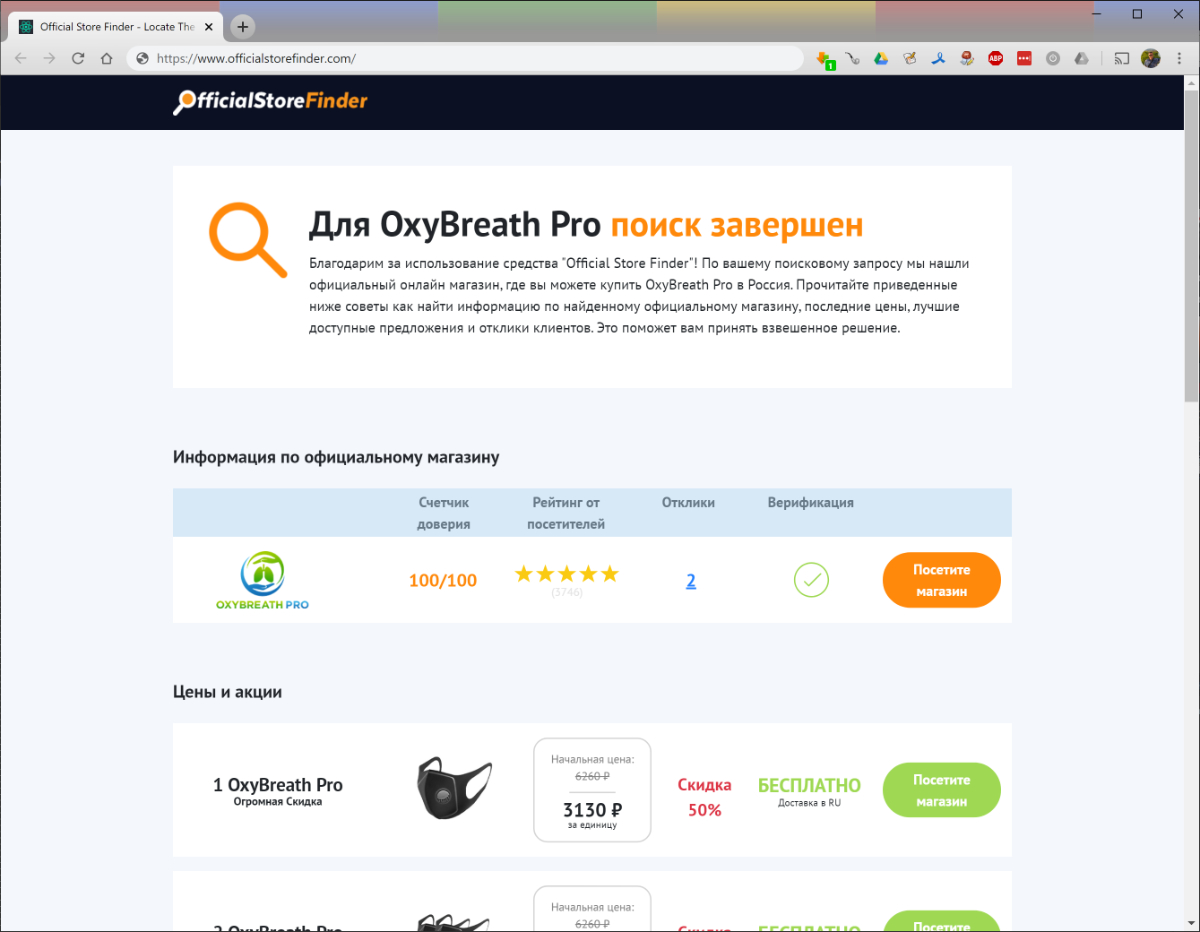

2. После нажатия кнопки «Поиск» выводится результат — единственный магазин с максимальным рейтингом, причём он предлагает скидку 50%:

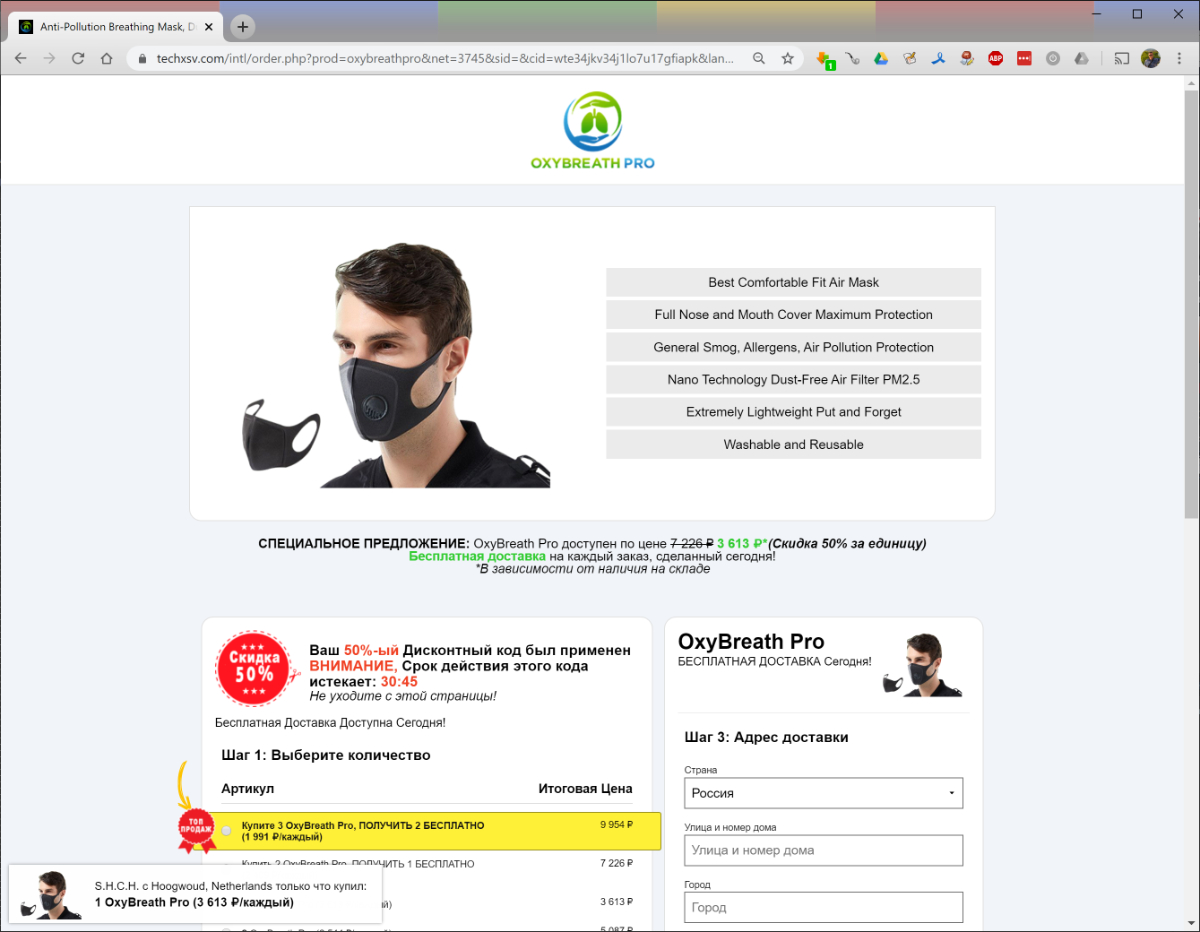

3. После перехода на сайт магазина предлагается указать данные банковской карты и личные данные для доставки маски:

4. Введённые на сайте данные отправляются злоумышленникам, заказанный товар не доставляется.

В рамках новой кампании на теме COVID-19 мошенники обзванивают граждан, обещая отсрочки по выплате кредитов, компенсации и пособия, а также диагностику заражения коронавирусной инфекцией.

В ходе разговора преступники просят гражданина сообщить данные банковской карты и пароль из СМС. Особо впечатлительным жертвам предлагается даже самостоятельно перевести деньги злоумышленникам.

Кроме звонков преступники используют электронные письма, содержащие ссылки на фишинговые сайты. Стиль и оформление таких писем максимально напоминает официальные уведомления от Минздрава, Роспотребнадзора, Банка России и ВОЗ.

Схема атаки выглядит следующим образом:

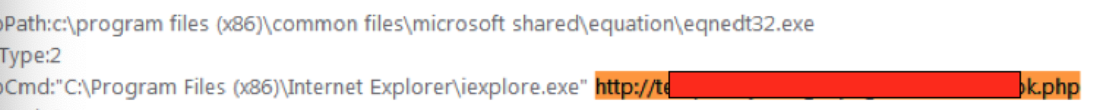

1. Атака начинается с фишинговой рассылки, содержащей вредоносный документ MS Word, эксплуатирующий уязвимость в редакторе формул CVE-2017-11882:

2. Когда жертва откроет документ, редактор формул выполнит код, который откроет страницу, эксплуатирующую уязвимость в браузере:

3. После загрузки страницы выполняется шеллкод, который устанавливает на компьютер вредоносное ПО — фальшивое обновление для VPN-клиента Sangfor VPN, которое сотрудники китайских государственных органов используют для подключения к рабочим сетям.

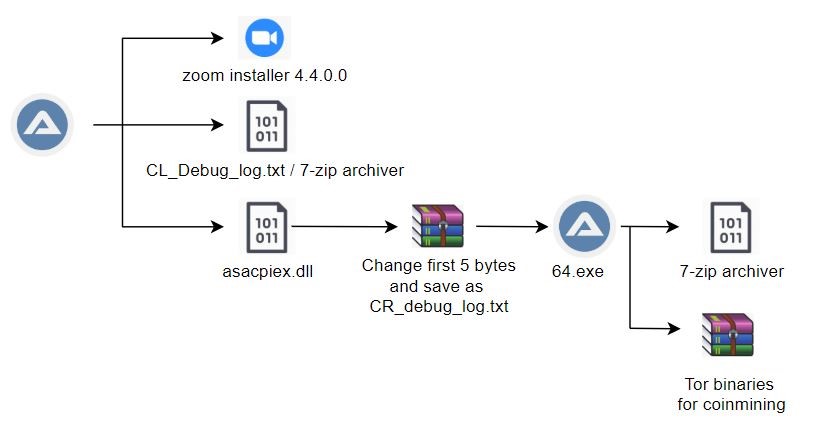

Для распространения вредоносного файл используется сеть мошеннических сайтов. После запуска фальшивый дистрибутив запускает оригинальный установщик Zoom, параллельно извлекая файлы майнера. Для затруднения обнаружения антивирусами первые 5 байт файла содержат нули, которые затем меняются на оригинальное содержимое.

Сотрудники и подрядчики NASA, работающие из дома, в два раза чаще нажимают на вредоносные ссылки, которые присылают им по электронной почте или в текстовых сообщениях.

Согласно официальным данным с начала апреля 2020 года в космическом агентстве

- удвоилось количество фишинговых атак по электронной почте;

- экспоненциально выросло количество вредоносных атак на системы;

- вдвое больше стало попыток заблокировать или смягчить активность систем, предотвращающих доступ к вредоносным сайтам.

Атаки и уязвимости

Amazing, 7 zero-days!

Just visiting a site — not only malicious but any 'legit site unknowingly loading bad ads' as well — over #Safari browser could have let remote hackers secretly access your #iPhone or macbook camera or microphone.

Read ? https://t.co/MHccw4kZV2#infosec pic.twitter.com/WrV33L6qYh— The Hacker News (@TheHackersNews) April 3, 2020

Всего зафиксированы семь уязвимостей в браузере Apple и движке Webkit: CVE-2020-3852, CVE-2020-3864, CVE-2020-3865, CVE-2020-3885, CVE-2020-3887, CVE-2020-9784 и CVE-2020-9787.

Совместное использование трёх из них позволяет злоумышленникам выдавать вредоносный сайт за легитимный и получать разрешение на доступ к микрофону и камере, предоставляемое только доверенным доменам. Всё, что для этого требуется — заманить пользователя на сайт, имитирующий сервис для конференцсвязи Skype, Zoom или Google Meet, либо показать вредоносную рекламу на вполне добропорядочном ресурсе.

Среди уязвимостей присутствуют

- пять локальных ошибок повышения привилегий,

- две ошибки произвольного удаления файлов,

- три ошибки удаленного выполнения произвольного кода.

Удалённое выполнение кода:

Это позволяет злоумышленнику разместить вредоносный файл на системном разделе, а затем выполнить его с системными привилегиями с помощью подписанного процесса HP. Файл будет выполнен, даже если проверка подписи не удалась, а злоумышленник сможет затем записатьб вредоносную нагрузку в любое место системы.

В мессенджере Telegram обнаружена ошибка, которая позволяет ввести в заблуждение пользователя и подтолкнуть его неосознанно поделиться геолокацией и номером телефона.

Схема атаки:

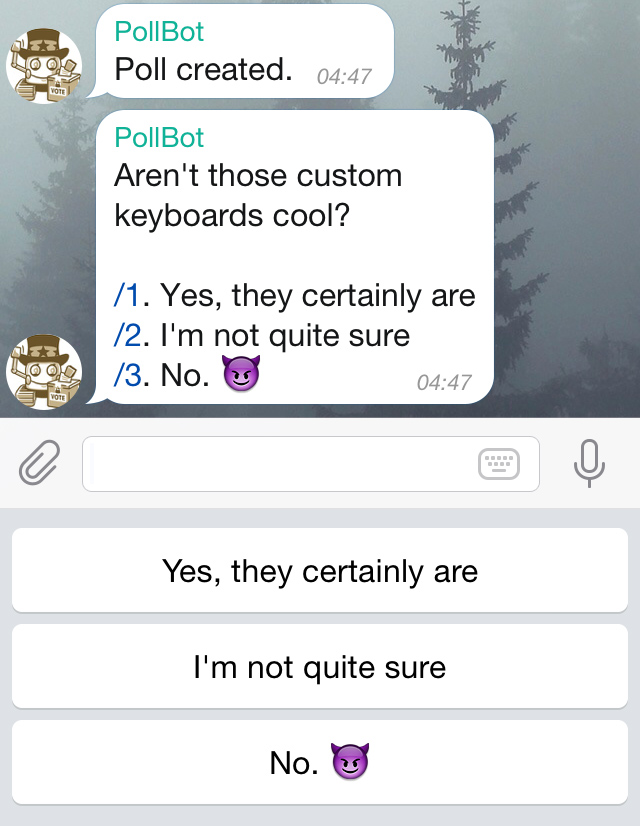

1. В Telegram создаётся бот, в котором могут использоваться кнопки. При этом текст на кнопках может быть любой:

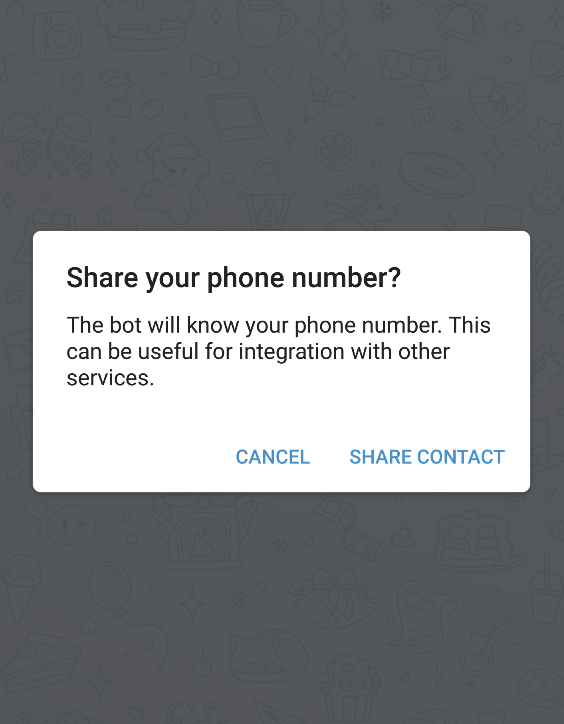

2. После нажатия на кнопку пользователь получает предупреждение что сейчас его контакт будет отправлен боту:

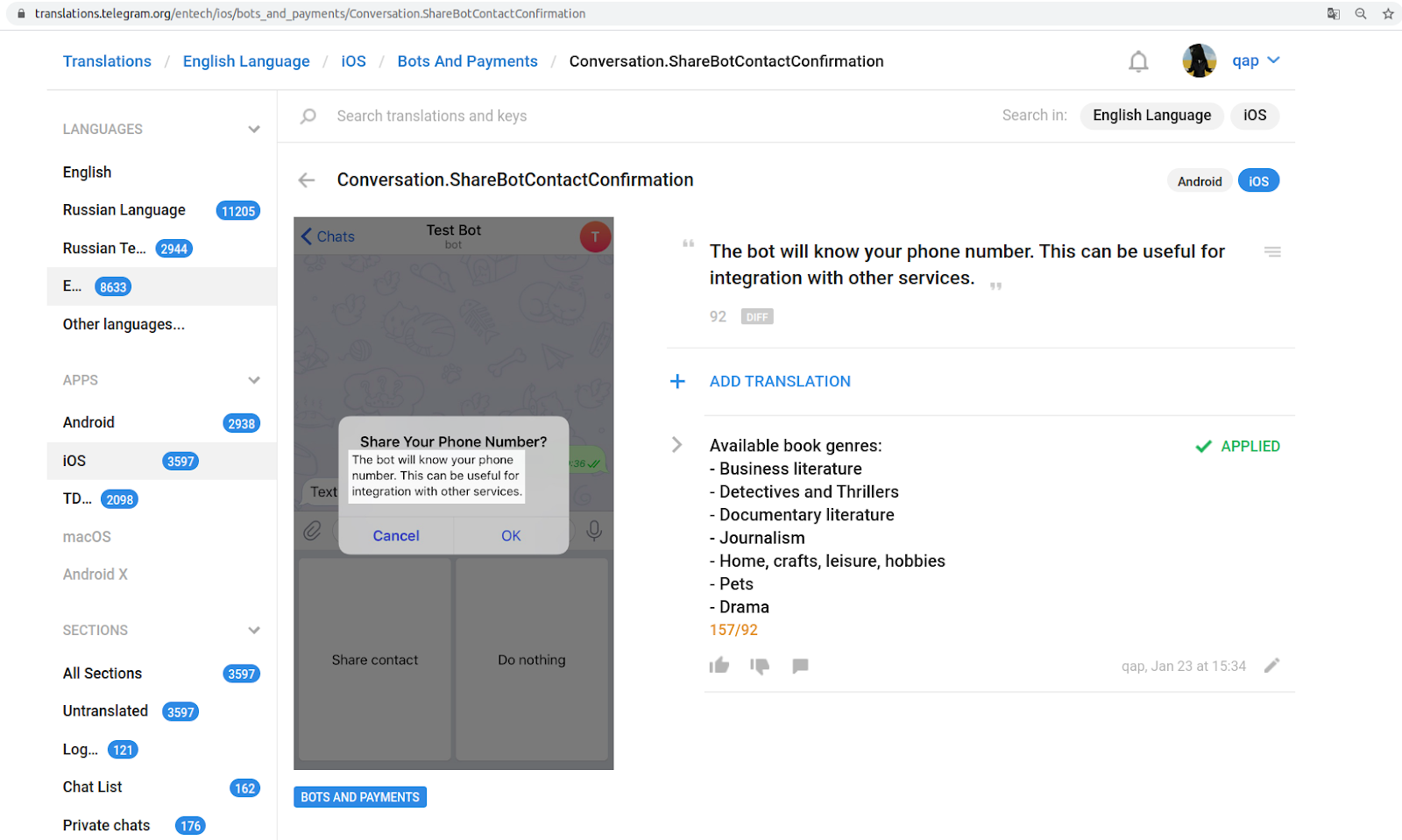

3. Стандартный текст предупреждения в окне можно изменить на что-то не вызывающее подозрений путём создания своего файла локализации для мессенджера на translation.telegram.org :

4. Пользователя под каким-либо предлогом убеждают установить «ядовитый» файл локализации.

5. После нажатия в кнопке в боте пользователь видит безобидное сообщение, подтверждает действие и отправляет боту номер телефона и геолокацию.

Усиливая безопасность файлов Office, Microsoft в 2017 году запретила использовать выполнение программы в качестве действия для ссылки в презентации. Однако если вместо «Выполнить программу» использовать действие «Перейти по гиперссылке», атакующий может запустить исполняемый файл с удаленного WebDAV-сервера

Для обхода потребовалось

- Получить отпечаток пальца с поверхности, к которой он прикасался

- Распечатка слепка отпечатка на 3D-принтере

- Заполнение слепка недорогим клеем для ткани. После засыхания клеевая масса использовалась в качестве замены пальца.

Тестирование рукотворного отпечатка с оптическими, ёмкостными и ультразвуковыми сканерами показало, что в 80% случаев подделка успешно проходит верификацию, причём ультразвуковые сканеры поддавались чаще.

Сканер Apple MacBook Pro принял подделку в 95% попыток, в то время как устройства на Windows 10, использующие Windows Hello, ни разу не поддались на обман.

Мобильная безопасность

Используя эти скрытые механизмы, злоумышленники могут получить несанкционированный доступ к учёным записям пользователей, а при наличии физического доступа к устройству, на которое установлено одно из таких приложений установлено, разблокировать телефон и запустить на нём код с повышенными привилегиями.

Примеры:

- Приложение для блокировки экрана с 5 млн установок использует ключ доступа для сброса паролей произвольных пользователей, чтобы иметь возможность разблокировать экран и войти в систему.

- Приложение для потокового вещания с 5 млн установок содержит ключ доступа для входа в интерфейс администратора, с помощью которого злоумышленник может изменить настройки приложения и разблокировать дополнительные функции.

- Популярное приложение для перевода с 1 млн установок содержит секретный ключ, который позволяет отключить плату за расширенную функциональность и удалить рекламу.

Инциденты

Неизвестные загрузили тысячи записанных видеозвонков Zoom на видеохостинги YouTube и Vimeo.

Cреди опубликованных видео записи психотерапевтических сеансов, школьных занятий, приёмов врачей и корпоративных совещаний. Большинство роликов хранились в облачном хранилище Zoom без пароля.

Причина инцидента состоит в том, что сервис Zoom присваивает видеоконференциям открытые идентификаторы и не шифрует подключение, поэтому используя online-поиск можно найти несколько тысяч подобных записей.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.