Антифишинг-дайджест № 163 с 20 по 26 марта 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 20 по 26 марта 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и приложения

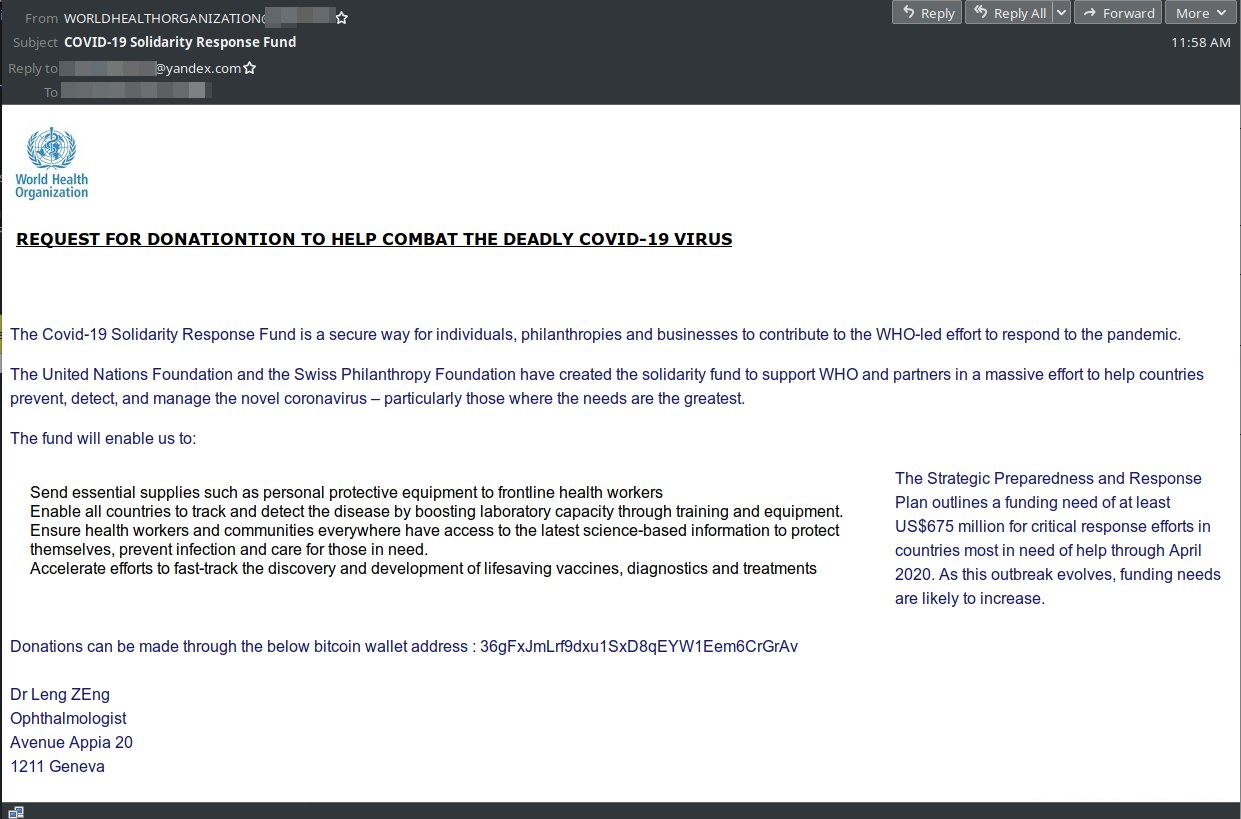

После того, как 11 марта 2020 года ВОЗ официально признала пандемию коронавируса, был создан Фонд солидарности и реагирования по борьбе с COVID-19 (COVID-19 Solidarity Response Fund). Цель фонда — подготовить к борьбе с вирусом все страны мира, а в особенности — государства со слабой системой здравоохранения.

Преступники просят пользователей сделать пожертвование, отправив биткоины напрямую на адрес, указанный в письме, в качестве адреса отправителя которого для большей убедительности указан donate@who(.)int.

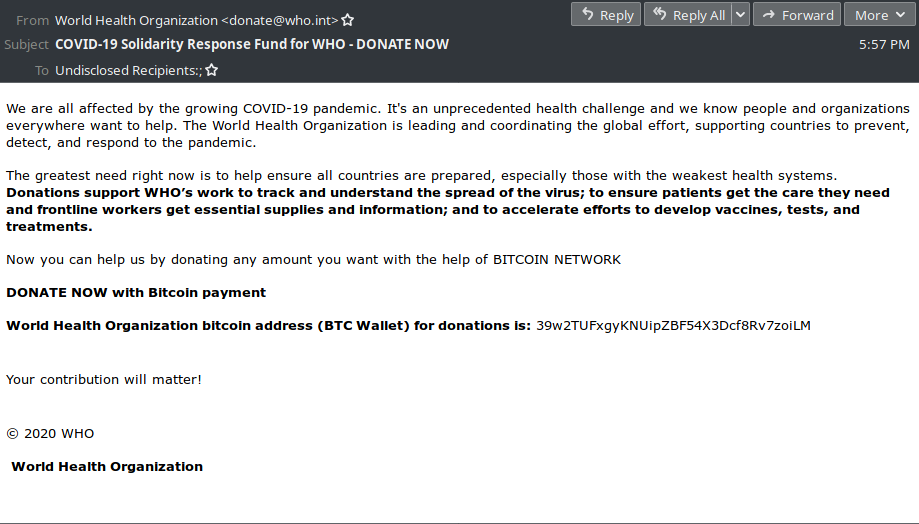

Преступники наживались на всеобщей панике, полагая, что невысокая стоимость пересылки создаст ажиотажный спрос и принесёт значительный доход.

По решению суда домен мошеннического сайта был разделегирован.

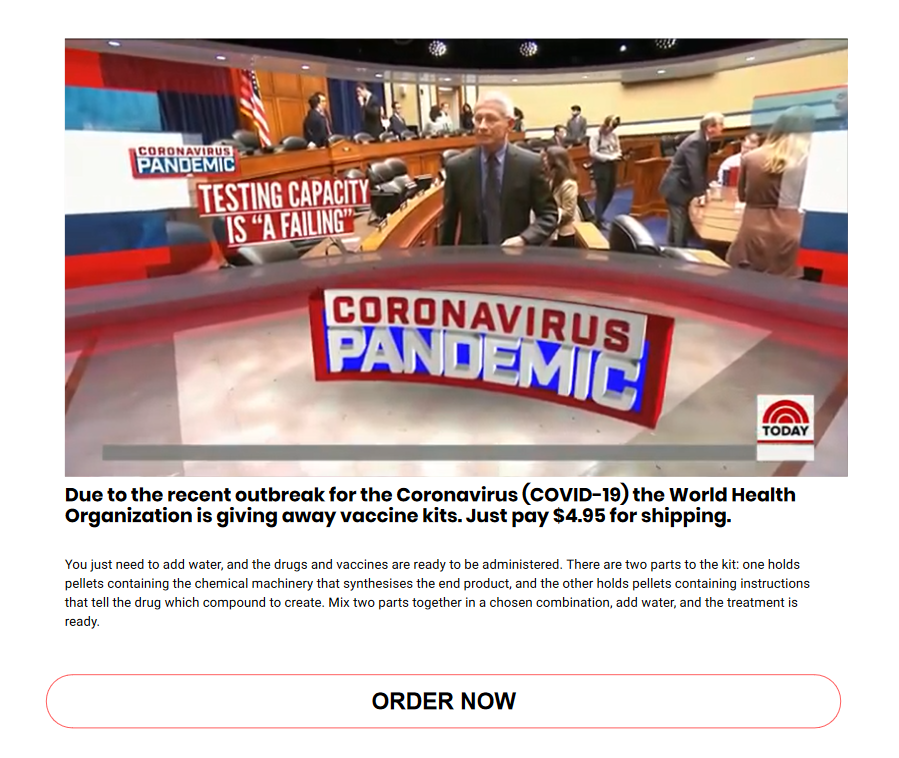

Чтобы послание выглядело убедительнее, преступники добавляют в письмо логин и пароль пользователя, полученный из общедоступных баз скомпрометированных учётных записей, и сообщают, что скрыться от них невозможно, они найдут свою жертву повсюду.

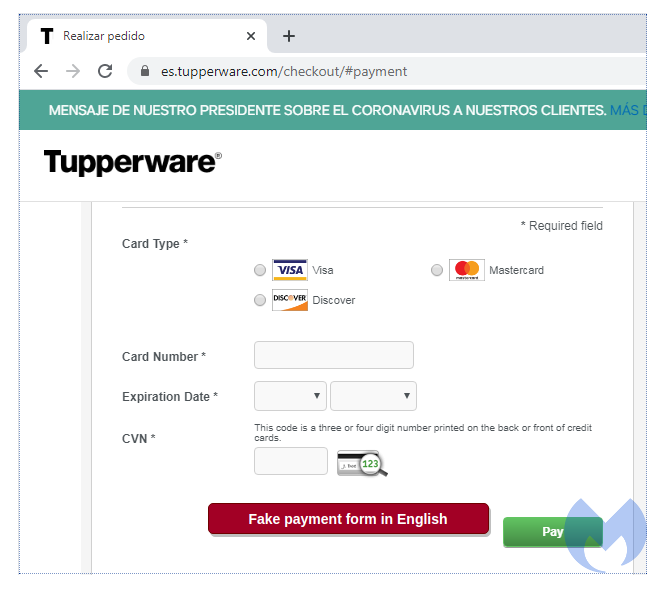

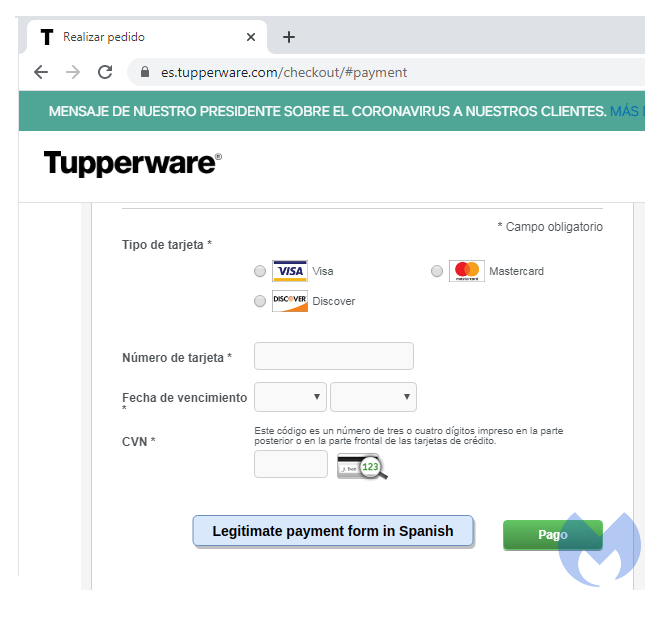

На сайте онлайн-магазина Tupperware обнаружен скиммер, похищавший данные банковских карт покупателей.

Мошенники взломали официальный сайт Tupperware и модифицировали его, добавив через iframe вредоносный код.

При попытке оплатить заказанный товар посетитель видит фальшивую форму оплаты. После ввода данных они отправляются мошенникам, а пользователь получает сообщение о таймауте, после чего выводится настоящая форма оплаты.

Мошенники не позаботились о локализации скиммера, поэтому фальшивая форма всегда «говорит» по-английски в отличие от настоящей.

Эксплуатация темы коронавируса иногда принимает совершенно удивительные формы. Например, обнаружен сайт, предлагающий скачать и установить Corona Antivirus, который «поможет защититься от нового коронавируса COVID-19».

Всё, что делает «антивирус» — устанавливает на компьютер жертвы бэкдор BlackNET, открывающий преступникам полный доступ к устройству.

Атаки и уязвимости

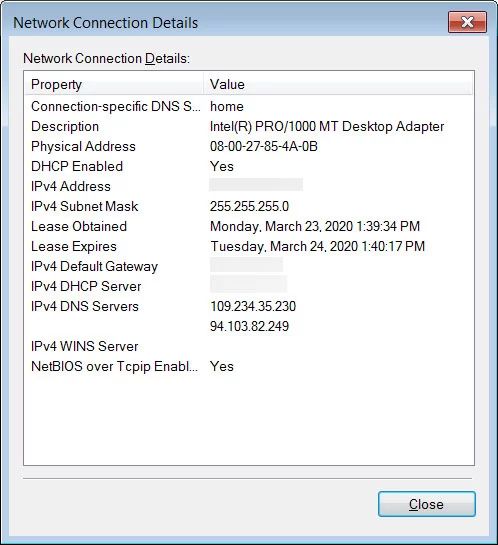

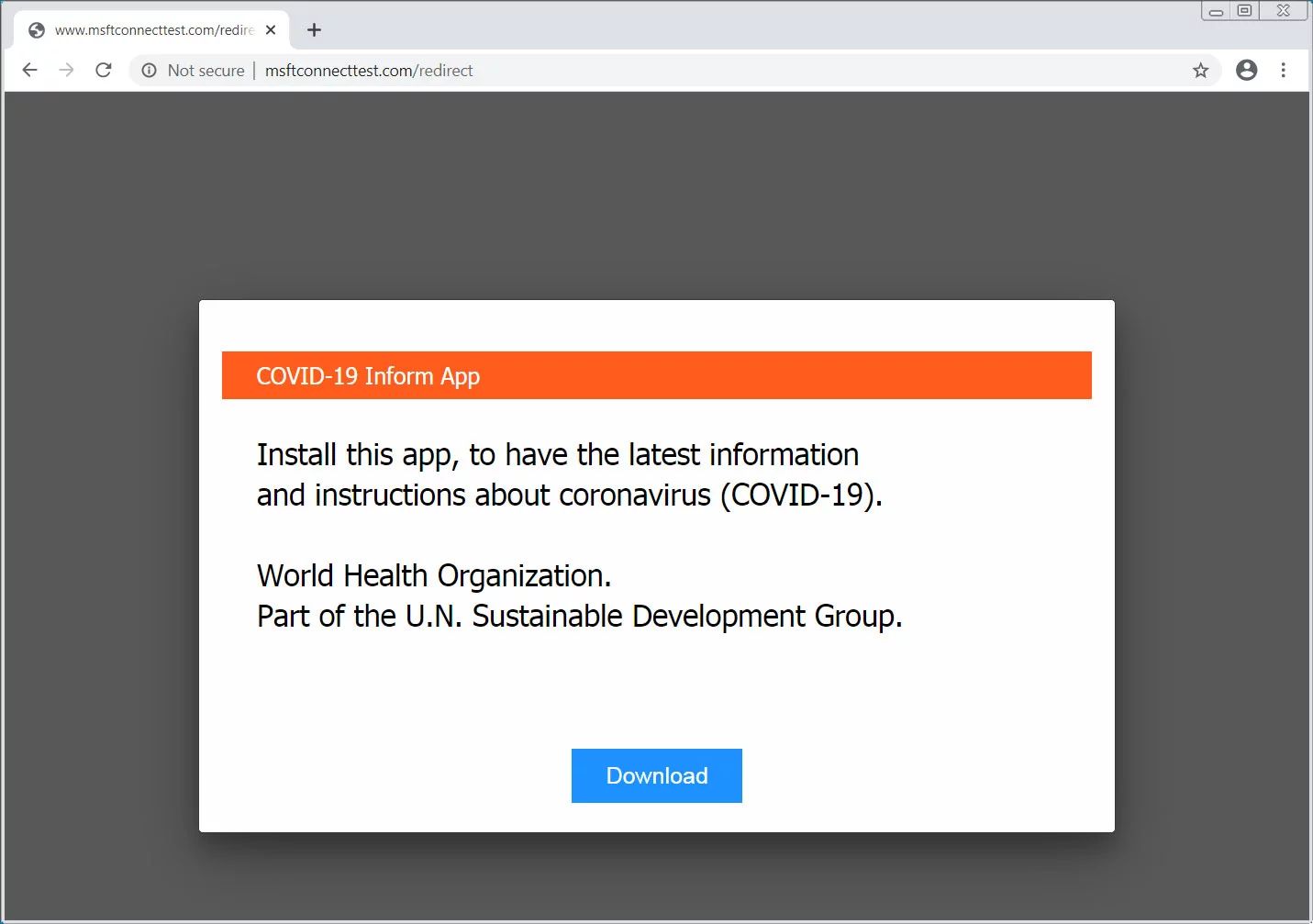

В качестве объектов атаки преступники выбирали маршрутизаторы D-Link и Linksys, у которых был включен удалённый доступ к управлению настройками, а затем путём перебора подбирали пароль.

После успешного взлома IP-адреса в настройках DNS маршрутизатора изменялись на вредоносные.

Поскольку подключающиеся к маршрутизатору компьютеры используют IP-адреса DNS-серверов, полученные от него, подконтрольные злоумышленникам DNS-серверы переадресовывали пользователей на вредоносный контент. В результате при открытии браузера пользователя получали уведомление с предложением скачать приложение от ВОЗ.

Вместо полезной программы доверчивые пользователи устанавливали на компьютеры вредонос Oski, который похищает и передаёт преступникам

- cookie-файлы;

- историю браузера;

- платежную информацию из браузера;

- сохраненные учетные данные;

- данные криптовалютных кошельков;

- текстовые файлы;

- данные автозаполнения для форм в браузере;

- БД 2ФА идентификаторов Authy;

- скриншоты рабочего стола в момент заражения.

WhatsApp хранит коды безопасности для двухфакторной аутентификации в незашифрованном виде, что подвергает пользователей мессенджера опасности: завладевший кодами злоумышленник может получить доступ к переписке жертвы.

A user has recently discovered that WhatsApp stores the 2FA passcode in plain text in a file in their sandbox.

Being into the sandbox, no other apps can read that file, but there are some cases (in particular the second one) that should force to encrypt the 2FA Code. https://t.co/nmrNSGkKSU— WABetaInfo (@WABetaInfo) March 22, 2020

На устройствах с iOS-устройствах коды хранятся в файле /var/mobile/Containers/Data/Application/Whatsapp/Library, на Android — в /data/data/app/com.whatsapp/shared_prefs/com.whatsapp_preferences.xml.

Хотя файл с кодом хранится в песочнице, и другие приложения в обычной ситуации не могут получить к нему доступ, на смартфонах, где включены права суперпользователя (root) или произведён джейлбрейк, содержимое файла можно прочитать.

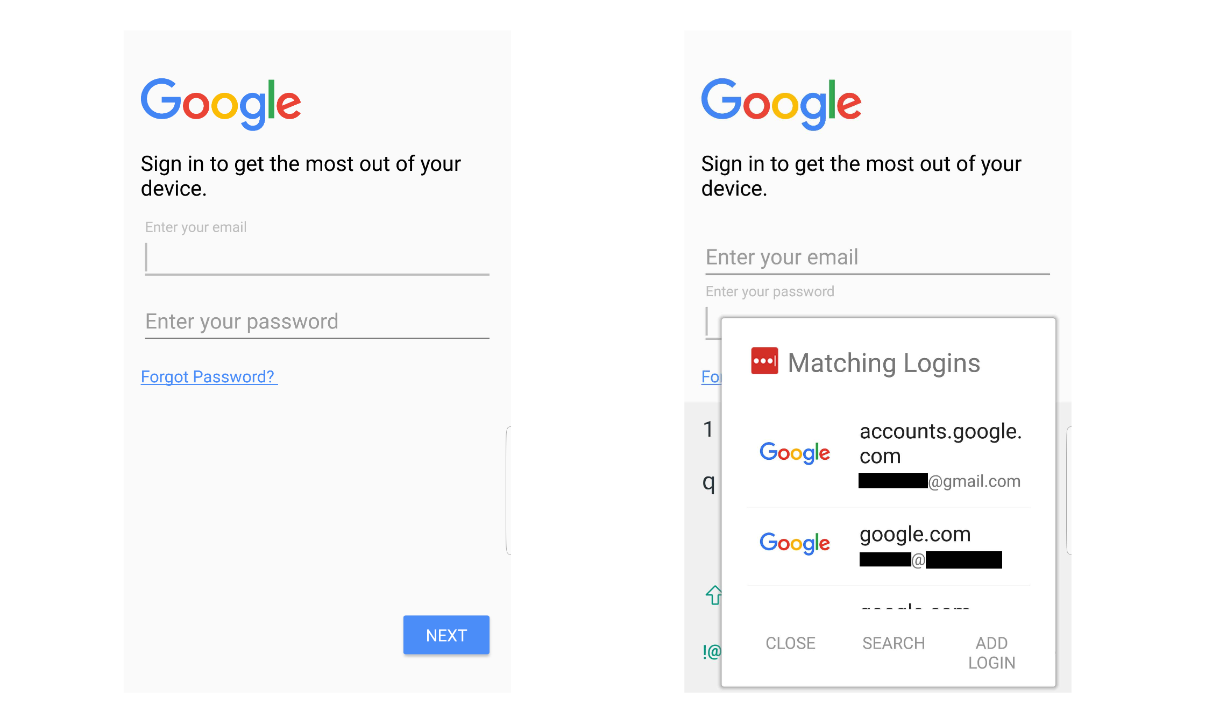

Справа: LastPass без сомнений выдаёт учётные данные.

- Android-версии 1Password и LastPass имеют уязвимый механизм автозаполнения паролей: если имя пакета вредоноса соответствует легитимной программе, он получит сохранённые в менеджерах логины и пароли.

- Менеджеры LastPass, Dashlane, Keeper и RoboForm не защищают учётные данные при копировании в буфер обмена, поэтому на компьютерах с Windows 10 логины и пароли можно скопировать из буфера в виде простого текста.

Мобильная безопасность

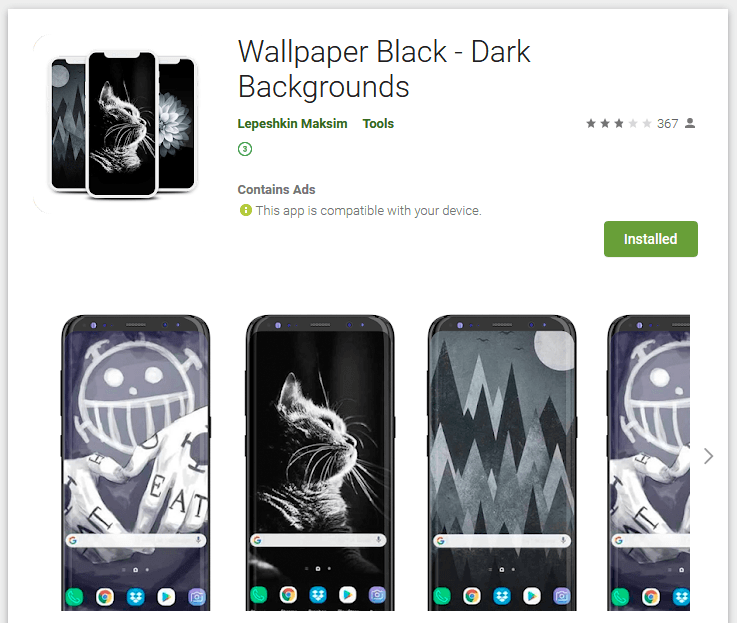

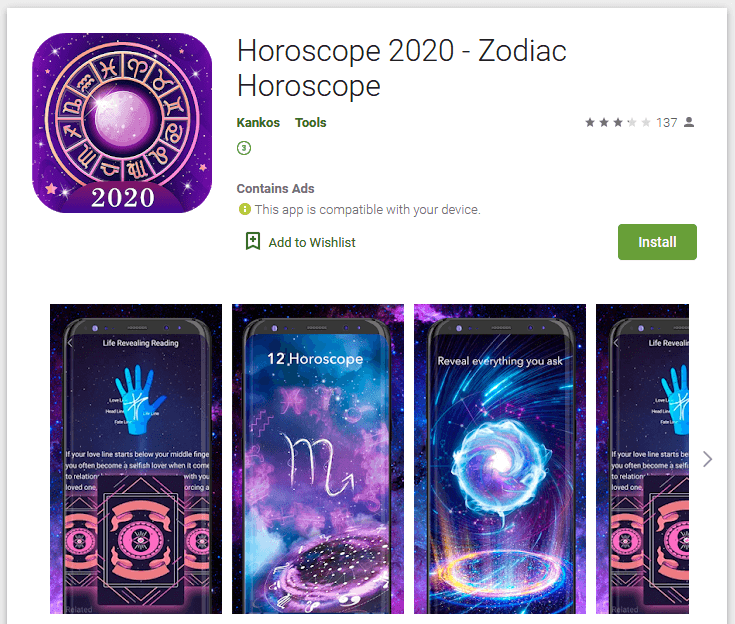

Приложения выполняли заявленные в описании функции, поэтому у пользователей не было причин заподозрить в них угрозу. Некоторые из них после установки выдавали себя за важный системный компонент, что обеспечивало им дополнительную защиту от возможного удаления.

При запуске вредоносная программа подключается к управляющему серверу, передает на него сведения об инфицированном устройстве и ожидает поступления заданий.через сервис Firebase. Среди заданий были отмечены:

- удалить значок троянского приложения из списка ПО в меню главного экрана;

- удалить значок троянского приложения и загрузить в веб-браузере заданную в команде ссылку;

- выполнить нажатие (клик) на загруженном сайте;

- показать рекламный баннер.

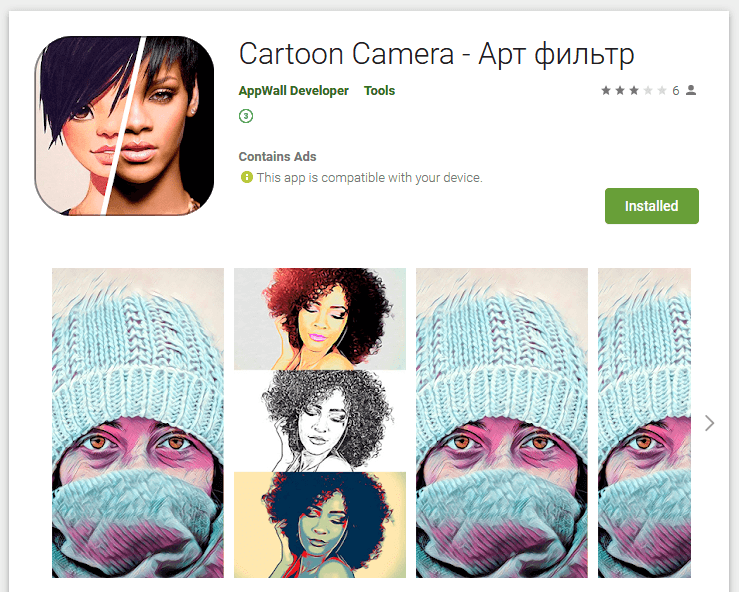

Примеры рекламных баннеров:

Основное предназначение Circle — показ рекламы и загрузка различных сайтов, на которых имитируются действия пользователей: переходы по ссылкам, нажатия на рекламные баннеры или другие интерактивные элементы.

Вредоносное ПО

Aufgepasst beim #Online #Banking:#Emotet l?dt #Trickbot nach. Auf infizierten PCs blendet Trickbot beim Online-Banking eine Abfrage nach der Mobiltelefonnummer und des Ger?tetyps ein und fordert Nutzer anschlie?end zur Installation einer angeblichen Sicherheits-App auf. pic.twitter.com/QHfmYojZxK

— CERT-Bund (@certbund) September 20, 2019

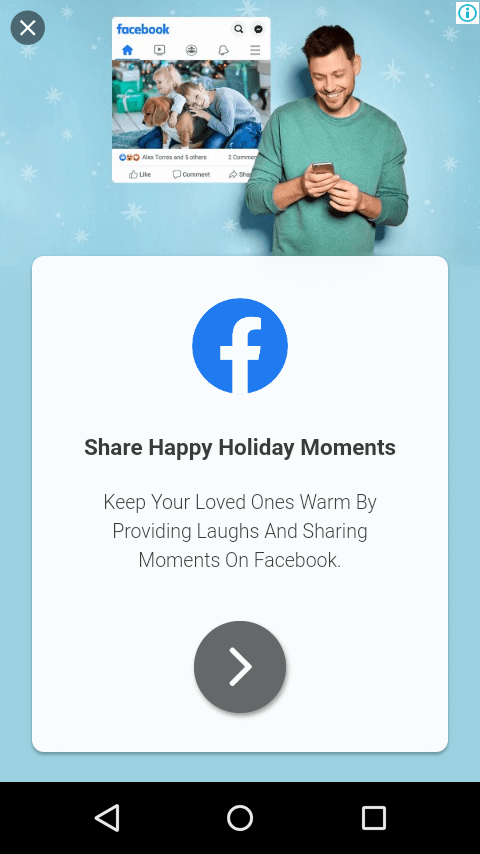

TrickMo распространяется через внедрение контента в браузер заражённого TrikBot пользователя:

- Обнаружив, что пользователь обращается к сайтам определенных банков, TrikBot предлагает ему загрузить и установить решение, для «защиты учетных записей».

- На самом деле приложение, которое прикидывается мобильным антивирусом Avast, содержит TrickMo.

- После установки поддельный антивирус запрашивает доступ к службе специальных возможностей (Accessibility service) Android.

- Полученные привилегии позволяют TrikMo взаимодействовать с устройством жертвы без ведома пользователя и генерировать любые нажатия на экран.

- TrickMo устанавливает себя как приложение для работы с SMS по умолчанию, что позволяет ему перехватывать любые SMS, поступающие на устройство, в том числе и от банков.

Умные устройства

Используя ошибку, можно отключить спидометр, климат-контроль, сигналы поворота, навигацию, уведомления автопилота, уведомления о пропущенных звонках и другие функции

Для проведения атаки достаточно заставить пользователя перейти на специально созданную веб-страницу, которая вызывает сбой в работе интерфейса браузера на основе Chromium, через который производится управление системами автомобиля на центральном экране.

Управлять движением Tesla можно управлять даже при отказавшем дисплее, а чтобы вернуть дисплей в нормальное состояние, нужно «перезагрузить» автомобиль, выключив его и снова включив.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.