Антифишинг-дайджест № 158 с 14 по 20 февраля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 14 по 20 февраля 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

- Под видом молодых девушек они знакомились с солдатами в Facebook, Instagram, WhatsApp и Telegram. Фотографии и персональные данные женщин были взяты с реальных аккаунтов.

- «Девушки» отправляли солдатам текстовые и голосовые сообщения и предлагали загрузить по ссылке приложение для обмена фотографиями по типу Snapchat.

- На самом деле ссылки вели на три вредоносных приложения — Catch & See, ZatuApp и GrixyApp

- Данное вредоносное ПО было связано с серверами ХАМАСа, и по крайней мере один из профилей злоумышленников в социальных сетях уже использовался в предыдущих вредоносных кампаниях.

- После установки приложения ХАМАС получал доступ к хранящейся на смартфоне информации, а само устройство начинало использоваться для прослушки.

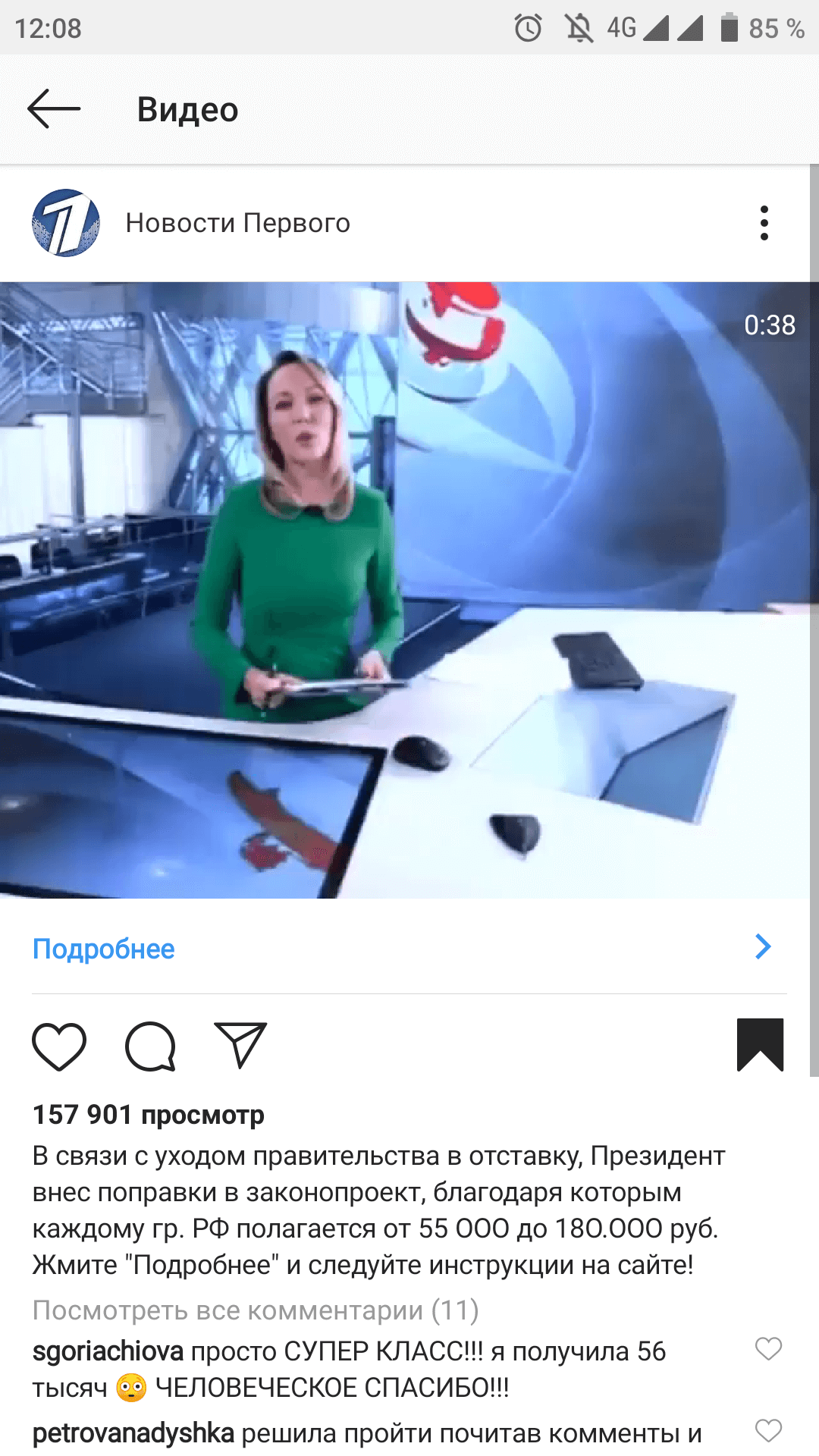

- Злоумышленники ссылаются на несуществующий указ Президента РФ № 1122В от 11 февраля 2020 года о социальных контрактах, якобы предполагающих единовременную выплату на начало собственного дело каждому россиянину.

- Фото и видеоролики распространяются с помощью таргетированной рекламы через поддельные аккаунты федеральных телеканалов: Первый канал, телеканал Россия-1 и Россия-24.

- Все записи сопровождаются поддельными комментариями от пользователей, якобы получивших указанную выплату.

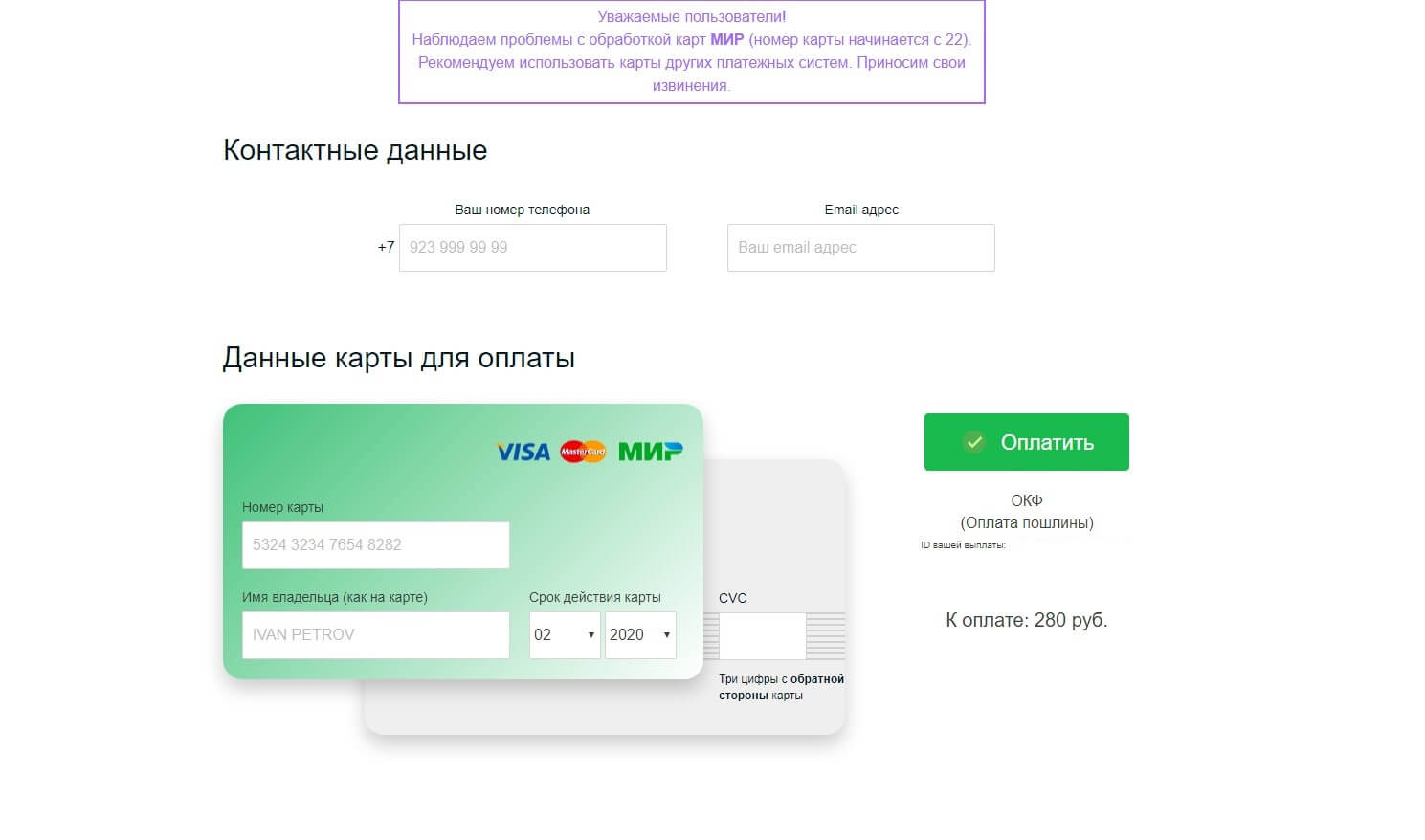

- Для получения выплаты нужно перейти на сайт мошенников, ввести ФИО и дату рождения.

- Сайт покажет случайную сумму, как правило, превышающую 100 тыс. рублей.

- Чтобы получить деньги, нужно оплатить пошлину за регистрацию заявления, размер которой не превышает 300 рублей.

- Страница оплаты содержит поля для ввода номера телефона, ФИО и данных банковской карты, включая CVC-код.

- После оплаты пользователь теряет перечисленную сумму, а все данные карты передаются злоумышленникам.

Разработана технология, позволяющая определять номера посетителей, зашедших на сайт с мобильных устройств. Вскоре после визита на такие сайты людей начинают атаковать звонками с предложениями о покупке.

Узнать номер тех, кто заходит с мобильных устройств, технически несложно. На сайте устанавливается специальный код, который позволяет определить номер телефона и воздействовать на потребителя не через контекстную рекламу, а через непосредственное общение. Ведь если вы заходите на сайт, например, застройщика, это значит, что вы интересуетесь покупкой недвижимости, и обращение будет целевым и более эффективным.

Владимир Ульянов, руководитель аналитического центра Zecurion

Атаки и уязвимости

В компьютерных системах морских судов и нефтяных платформ обнаружены критические уязвимости.

Некоторые из уязвимостей позволяют получить контроль над установками для глубоководного бурения. Другие позволяют управлять кораблями, давая возможность остановить двигатель, запустить систему динамического позиционирования, изменить положение руля, испортить навигацию и просто вывести из строя компьютерные системы.

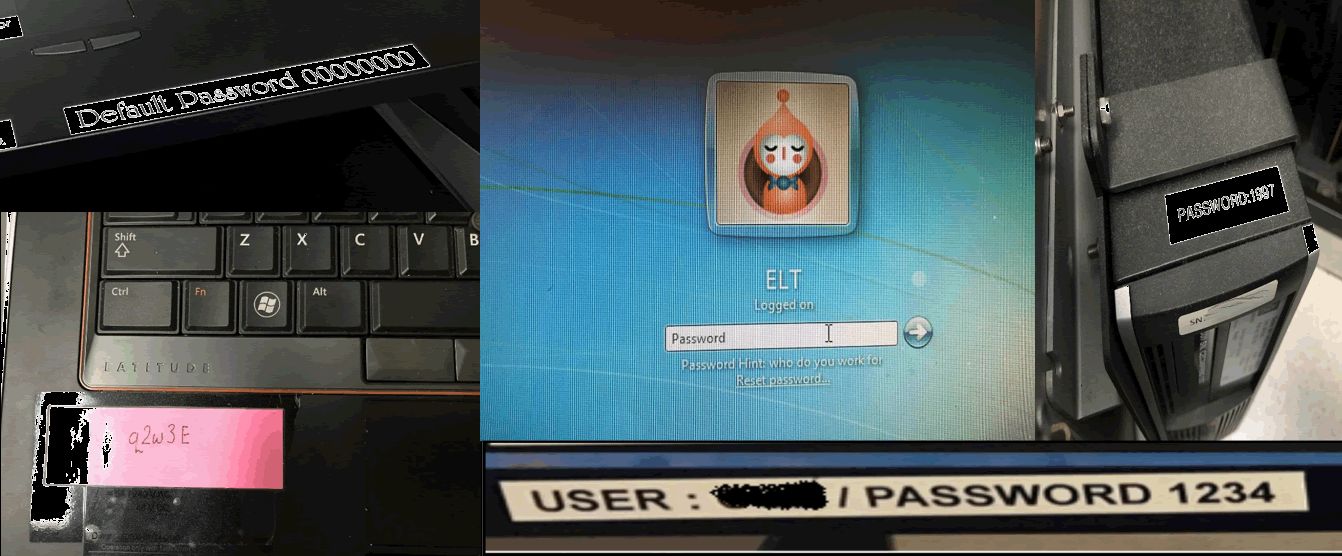

В зонах без Wi-Fi на кораблях обнаружены тайные точки доступа Wi-Fi и компьютеры с двойными подключением к сети. Многие из устройств имели пароли по умолчанию типа admin/admin или blank/blank. На компьютерах были прикреплены листочки с паролями для критически важных элементов, в том числе для бортового спутникового блока. В результате

любой пассажир корабля мог авторизоваться системе и бесплатно воспользоваться платным интернетом или вовсе отключить его.

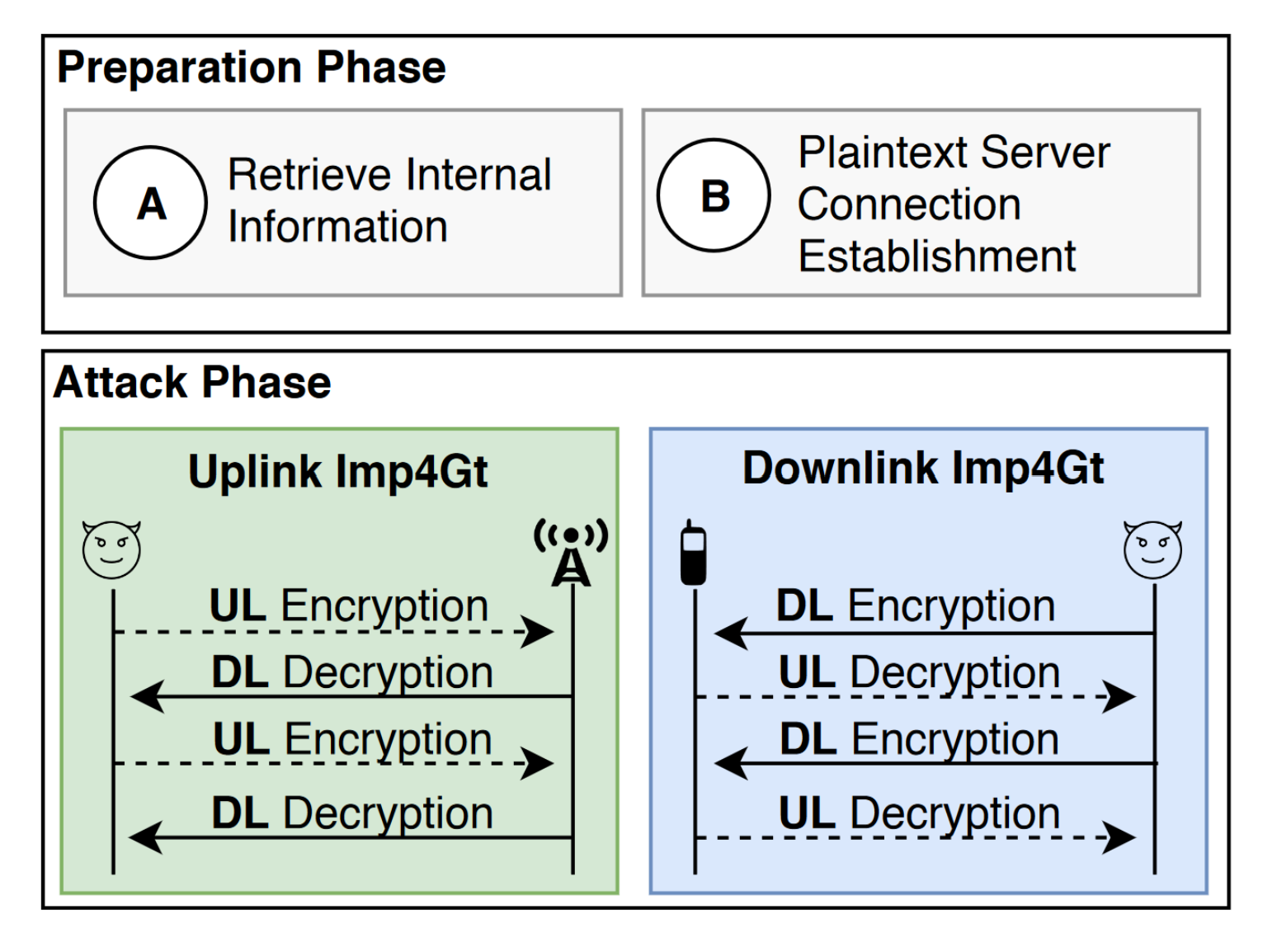

В момент подключения к мобильной сети запускается процедура аутентификации абонента. В LTE-сетях взаимная аутентификация выполняется в плоскости контроля, однако на уровне пользователя проверка целостности данных не производится. Этим и может воспользоваться злоумышленник для манипуляции и перенаправления IP-пакетов.

Атака IMP4GT (IMPersonation Attacks in 4G NeTworks) использует недостающую защиту целостности и расширяют с её помощью механизм атаки на третьем уровне, что позволяет выдавать себя за любого пользователя сети.

Описаны два сценария атаки — с использованием входящего и исходящего каналов. В первом случае атакующий притворяется легитимным устройством в сети и может использовать любой сайт под видом жертвы. При этом весь генерируемый злоумышленником трафик будет связан с IP-адресом жертвы.

Во втором случае атакующий может установить TCP/IP соединение с телефоном и обойти любой механизм межсетевого экрана LTE-сети.

Отсутствие проверки подписи прошивки позволяет злоумышленник внедрить в устройство вредоносный или уязвимый образ, и он будет принят как доверенный. Подобный принцип использовали в своих атаках киберпреступники Equation Group — они компрометировали прошивки на жёстких дисках. Таким образом, входной точкой для атаки могут стать веб-камеры, точки доступа или принтеры.

https://t.co/XAJfbsE4ht

This kind of stuff, this is what you get by putting subdomain takeover out of scope, and don't fix critical subdomain takeover from good peoples, rarely thanks them and generally not respond to them. Great job, @msftsecresponse— Michel Gaschet (@Michel_Gaschet) February 18, 2020

Проблема заключается в том, что многие поддомены Microsoft имеют ошибки в конфигурации записей DNS. Самая распространенная проблема: забытая запись DNS, указывающая на несуществующий ресурс.

Прежде эти ошибки не создавали сложностей, хотя в теории злоумышленник мог захватить один из таких поддоменов и разместить на нем фишинговые страницы для сбора учетных данных сотрудников Microsoft, деловых партнеров компании или даже конечных пользователей. Однако недавно на четырех легитимных поддоменах Microsoft, включая portal.ds.microsoft.com, perfect10.microsoft.com, ies.global.microsoft.com и blog-ambassadors.microsoft.com появилась реклама индонезийских казино.

Инциденты

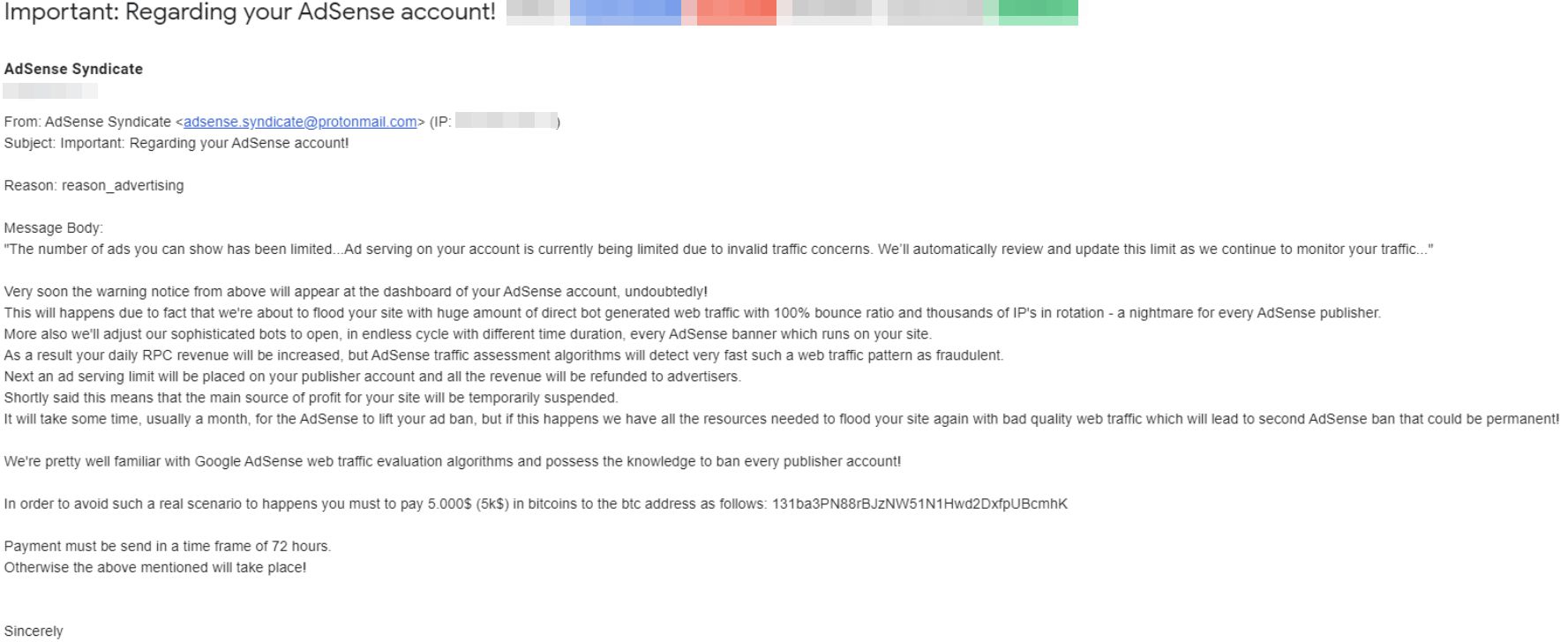

Неизвестные присылают владельцам письмо, в котором угрожают с помощью ботов сгенерировать фальшивые просмотры баннеров и спровоцировать блокировку сайта в рекламном сервисе. Но они готовы оставить адресата в покое за выкуп, размер которого в некоторых случаях может составлять до 5 тыс. долларов США в биткоинах.

В результате фишинговой атаки инфраструктура американского оператора газопровода оказалась заражена шифровальщиком-вымогателем. Произошел сбой в работе компрессорной установки, и работа компании оказалась парализована на два дня.

Злоумышленники использовали целевой фишинг для получения первоначального доступа к сети организации, а затем и доступа к её оперативной сети, в том числе к рабочим станциям для управления критически важным заводским оборудованием и другими производственными процессами.

Проникнув в оперативную сеть, преступники запустили вымогательское ПО, которое зашифровало данные компании, и потребовали выкуп. Была нарушена работа человеко-машинных интерфейсов и хранилищ архивных данных. Операторы лишись возможности нормально взаимодействовать с оборудованием, включая упомянутую компрессорную установку.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.