Антифишинг-дайджест №152 с 27 декабря 2019 по 9 января 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 27 декабря 2019 по 9 января 2020 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

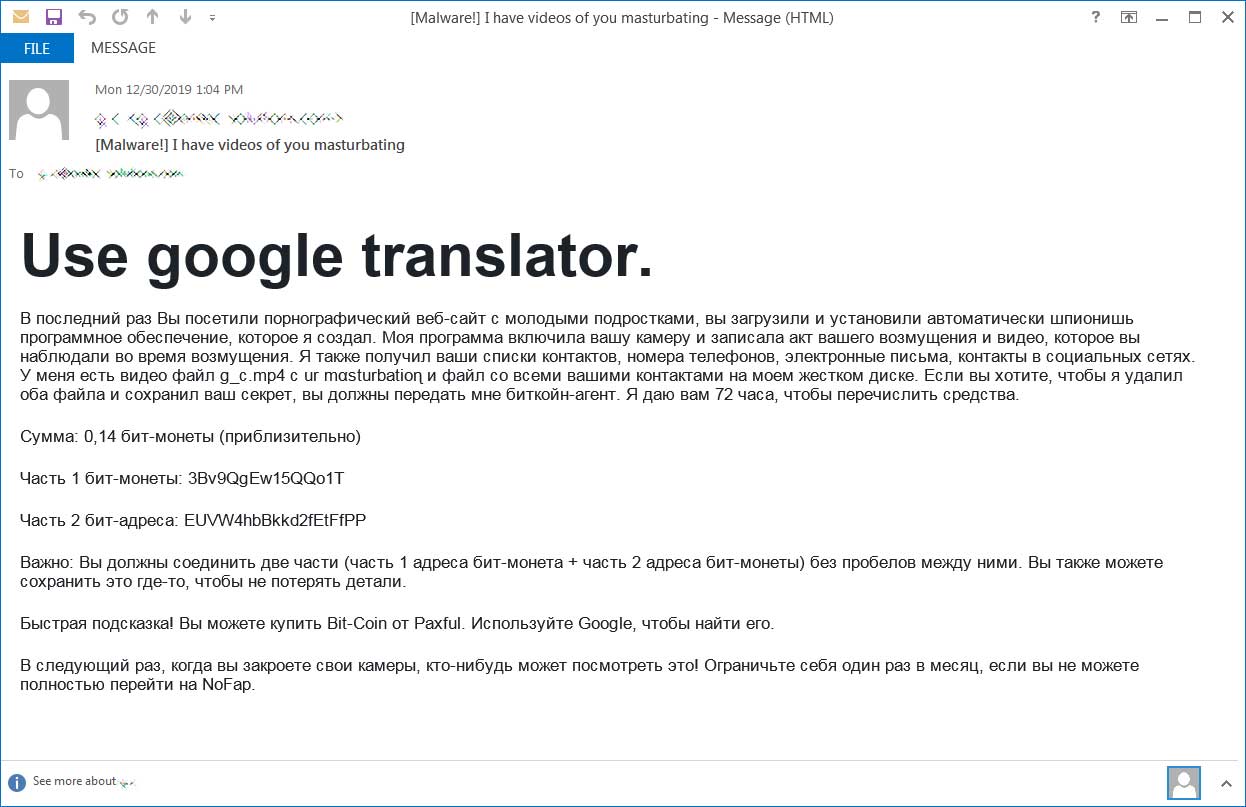

Вымогатели используют письма на иностранном языке, чтобы обходить спам-фильтры и защитные шлюзы.

Sextortion — онлайн-вымогательство, в процессе которого мошенники убеждают жертву, что в их распоряжении есть видео того, как жертва посещала порнографические сайты. Чтобы запись никуда не попала, нужно заплатить выкуп. Защитные email-шлюзы и спам-фильтры научились быстро вычислять и перехватывать такие письма, и перевод на иностранный язык решает эту проблему.

Для чтения послания жертве предлагают воспользоваться онлайн-переводчиком, а адреса кошельков для перевода делят на две части.

Ролик содержал подробные инструкции по получению возврата НДС за все покупки. Чтобы вернуть НДС, нужно было перейти на фишинговый ресурс, адрес которого указан в комментариях к видео. Далее пользователям предлагалось заполнить анкету и внести свои персональные данные и сведения о банковской карте.

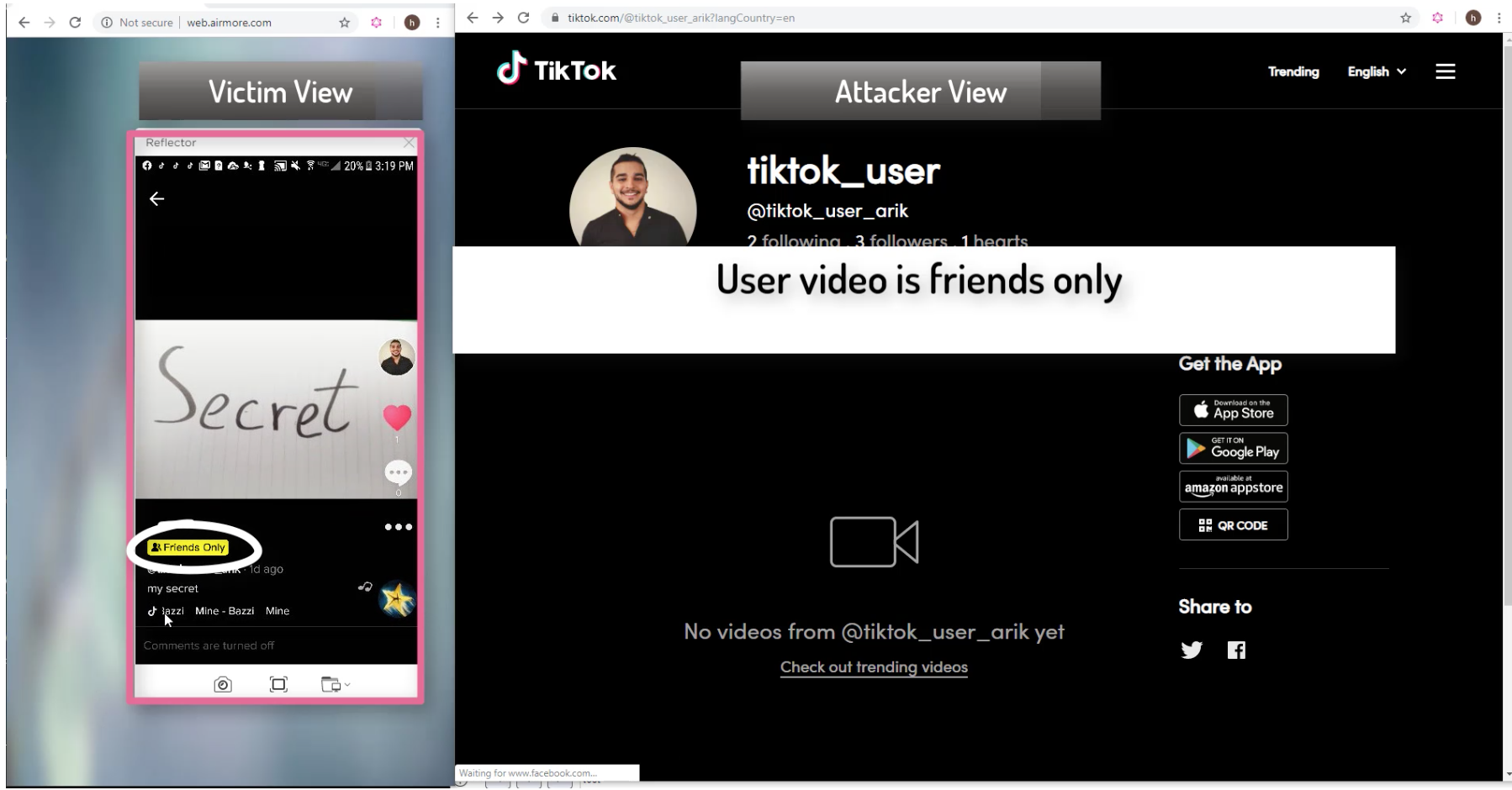

Уязвимости

Приложение позволяет пользователю отправить самому себе текстовое сообщение со ссылкой на загрузку приложения. Но из-за ошибки злоумышленник, знающий телефонный номер жертвы, может отредактировать ссылку в сообщении, заменив её вредоносным URL. Получив такое SMS, жертва пройдёт по ссылке, так как не подозревает об атаке, после чего на устройство будет установлена вредоносная программа.

Вредоносное ПО

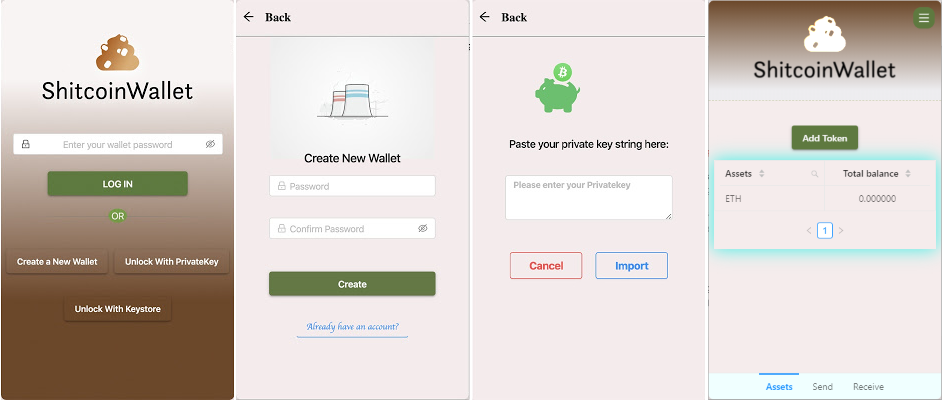

Разработчики Shitcoin Wallet утверждают, что расширение позволяет пользователям управлять цифровой валютой Ether (ETH), а также токенами Ethereum ERC20 прямо из браузера. Как выяснилось, расширение содержит вредоносный код и опасно для пользователей браузера Chrome по двум причинам:

- все доверенные расширению средства могут быть легко украдены,

- в некоторые посещаемые веб-страницы внедряется вредоносный JavaScript-код.

?? A browser crypto wallet is injecting malicious JS to steal secrets from @myetherwallet @idexio @binance @neotrackerio @SwitcheoNetwork

Extension-native wallet create also sends secrets to their backend!

Bad guys: erc20wallet[.]tk

ExtensionID: ckkgmccefffnbbalkmbbgebbojjogffn pic.twitter.com/TE2iw5d8Md— harrydenley.eth ? (@sniko_) 31 декабря 2019 г.

Закрытые ключи всех кошельков расширение отправляет на ресурс мошенников — erc20wallet[.]tk, а, когда пользователь заходит на сайты сервисов для управления криптовалютой, крадёт учётные данные и закрытые ключи.

Инциденты

I take a freaking nap and this happens?

— Mariah Carey (@MariahCarey) 1 января 2020 г.

Компания Wyze, производящая умные устройства, сообщила об утечке данных 2,4 млн пользователей.

Источником утечки стала внутренняя БД Elasticsearch, которая оказалась доступна извне. В ней содержались email-адреса, которые клиенты использовали для создания учетных записей Wyze, имена камер Wyze, идентификаторы SSID, и токены 24 000 пользователей, использующиеся для подключения устройств Wyze к устройствам Alexa.

В 2013 году несколько друзей запустили IT-стартап, но по мере его роста и развития между партнерами стали появляться разногласия. Спустя три года один из руководителей был со скандалом уволен и уехал за границу.

После этого с декабря 2018-го по январь 2019-го года было проведено несколько подозрительных переводов криптовалюты с кошельков компании на общую сумму 182 биткоина. Поскольку размер каждого перевода был ниже установленного порога, автоматические системы тревоги не срабатывали. Это позволило сделать вывод, что злоумышленник знаком с организацией процессов компании.

В базе присутствуют ФИО, дата рождения, СНИЛС и ИНН, номер телефона, электронная почта, информация о детях и другие сведения.

Утечка произошла из-за ошибочной настройки программного обеспечения одного

из серверов портала, в результате чего данные оказались доступными для свободного скачивания. В Минкомсвязи сообщили, что в настоящий момент системы работают

в штатном режиме. По факту возможного инцидента начата проверка.

Источником заражения стало вредоносное письмо, полученное одним из сотрудников пострадавшего предприятия.

«Когда сотрудник кликнул по встроенной в письмо вредоносной ссылке, вымогатель смог получить доступ к большому количеству корпоративных файлов и зашифровать их, не давая предприятию получить доступ к этим критически важным файлам».

— представители Береговой охраны США

Вредоносная программа сумела распространиться на промышленные системы управления, которые отслеживают и контролируют передачу грузов. Пострадала вся ИТ-сеть предприятия, в том числе за пределами изначально зараженного морского объекта. Работа порта остановилась более чем на 30 часов.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.