Антифишинг-дайджест №145 с 8 по 14 ноября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 8 по 14 ноября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

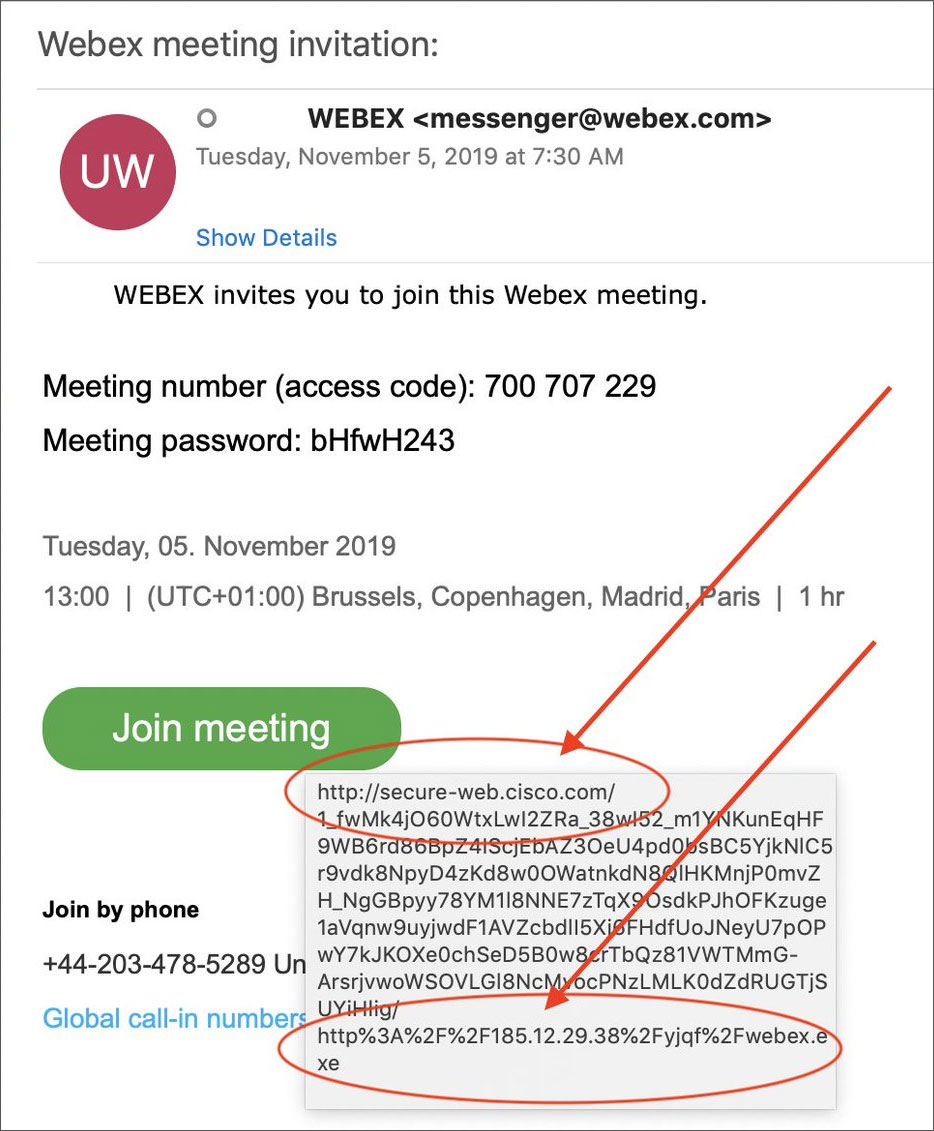

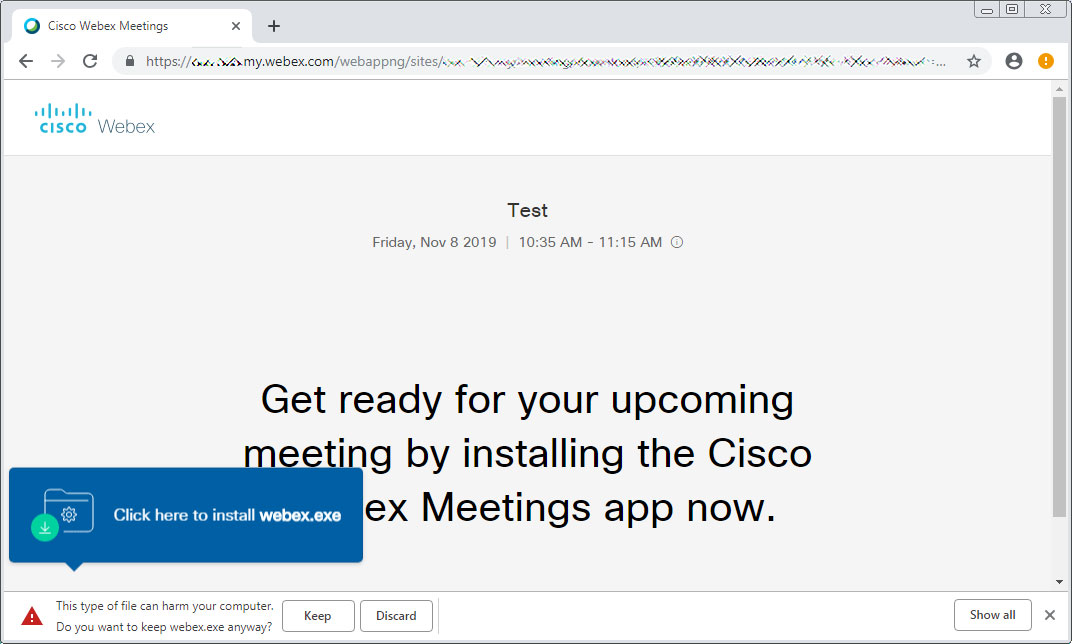

Атака начинается с письма, содержащего приглашение на WebEx-конференцию. В качестве отправителя указан официальный сайт системы, а внешний вид сообщения соответствует легитимным образцам. В тексте размещена ссылка, по которой жертва якобы может присоединиться к беседе.

Киберпреступники используют механизм открытого редиректа, который позволяет отправить посетителя на сторонний ресурс через легитимный сайт. В результате ссылка из фальшивого приглашения включает в себя официальный домен Cisco, но открывает страницу злоумышленников.

Вместо утилиты на компьютер попадает троян WarZone, который умеет:

- загружать, удалять и запускать файлы;

- перехватывать ввод с клавиатуры;

- активировать службы удаленного доступа к машине;

- дистанционно управлять видеокамерой;

- похищать сохраненные пароли из Firefox и Chrome.

#Youtube Video pushing #predator #stealer.

AV: 1/ 70

c2: http://198.199.124[.]10/login

hash: e1c89acf2bbe555687b7c98af63c891a @mal_share https://t.co/eD6Bpl6U4i@James_inthe_box @JAMESWT_MHT @BleepinComputer @P3pperP0tts @MisterCh0c @malwrhunterteam @JayTHL @JRoosen @fumik0_ pic.twitter.com/dD0VHSs4FJ— hxFrost (@0xFrost) November 11, 2019

- Первое видео на канале демонстрирует, как пользователь вставляет некие символы в исходный код страницы на сайте по управлению криптовалютами. После этого количество денег в кошельке на экране начинает расти.

- На втором месте по количеству просмотров — руководство по работе с программой, якобы позволяющей вытаскивать криптовалюту из любых BTC- и ETH-кошельков. Мошенники уверяют, что пользователям достаточно ввести желаемую сумму и адрес отправителя. После оплаты транзакционной комиссии деньги придут на указанный кошелек.

Под всеми опубликованными видео указаны одинаковые ссылки на несколько файлообменных сервисов, содержащих ZIP-архив с тремя папками и файлом setup.exe, которые представляют собой троян-инфостилер Predator.

Инциденты

Продавец сообщил, что 3000 строк из 5000 — информация «из первых рук», поэтому она обойдётся по 10 рублей за строку. Сведения об оставшихся 2000 клиентах получены из другого источника, поэтому предлагаются по льготной цене в 6 рублей за строчку.

В «пробном» фрагменте базы данных содержались персональные сведения о 21 вкладчике ВТБ, включая ФИО, домашний адрес, индекс, номер телефона, информацию о сумме вклада, а также адресе электронной почты.

Проверка 10 записей через мобильное приложение банка показала, что номера телефонов действительно привязаны к счетам ВТБ, а доступные персональные данные совпадают с указанными в дампе. Четыре вкладчика из пробного фрагмента подтвердили свои ФИО и наличие депозита в финансовой организации на данный момент, а один из клиентов сказал, что сумма вклада действительно совпадает с указанной в похищенных данных.

Записка с требованием выкупа указывала на сайт вымогателя DoppelPaymer. Злоумышленники потребовали от Pemex в течение 48 часов заплатить выкуп в размере 565 биткоинов, что составляет около 5 млн долларов США* .

По словам представителей Pemex кибератака была своевременно «нейтрализована» и затронула менее 5% компьютеров. Вредонос никак не нарушил процессы нефтедобычи, однако сотрудникам пришлось отключиться от сети и использовать резервные копии критических данных.

Мобильная безопасность

Приложение Facebook для iOS включает камеру устройства, когда пользователь пролистывает ленту новостей.

Found a @facebook #security & #privacy issue. When the app is open it actively uses the camera. I found a bug in the app that lets you see the camera open behind your feed. Note that I had the camera pointed at the carpet. pic.twitter.com/B8b9oE1nbl

— Joshua Maddux (@JoshuaMaddux) November 10, 2019

О проблеме стало известно благодаря тому, что захватываемое камерой изображение видно через тонкую полоску с левой стороны экрана, когда пользователь открывает фото в приложении и смахивает вниз.

Шпионское поведение Facebook удалось воспроизвести на пяти iPhone под управлением iOS 13.2.2. На устройствах с iOS 12 зафиксировать проблему не удалось, поскольку полоски в левой части экрана не видно. Однако это не означает, что приложение не включает камеру.

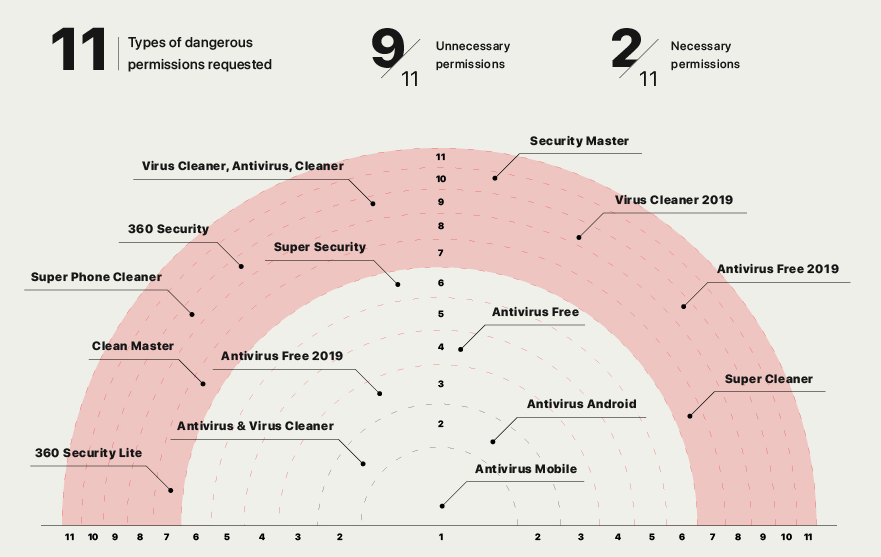

В числе приложений со шпионской функциональностью

- Security Master — антивирус, VPN, AppLock, бустер (500 млн загрузок);

- Antivirus Free 2019 — сканирование и удаление вирусов, очистка памяти (10 млн загрузок);

- Virus Cleaner 2019 — антивирус, очистка памяти и бустер (50 млн загрузок);

- Virus Cleaner, Antivirus, Cleaner (MAX Security) — 50 млн загрузок;

- Super Phone Cleaner: Virus Cleaner, Phone Cleaner — 50 млн загрузок;

- Clean Master — антивирус, Applock и очистка памяти (1 млрд загрузок).

Уязвимости

Проблема связана со спекулятивным выполнением, позволяющим процессору работать быстрее, и представляет собой новую версию уже известной уязвимости ZombieLoad. Новая уязвимость связана с использованием технологии Intel Transactional Synchronization Extensions (TSX) и асинхронного прерывания. Злоумышленник может запустить вредоносный код для создания конфликта между операциями чтения внутри ЦП и вызвать утечку данных, обрабатываемых процессором.

Атака работает даже против машин с аппаратными исправлениями для уязвимости Meltdown, если процессор имеет аппаратную поддержки Intel TSX. Эта технология доступна по умолчанию во всех процессорах Intel, выпущенных после 2013 года.

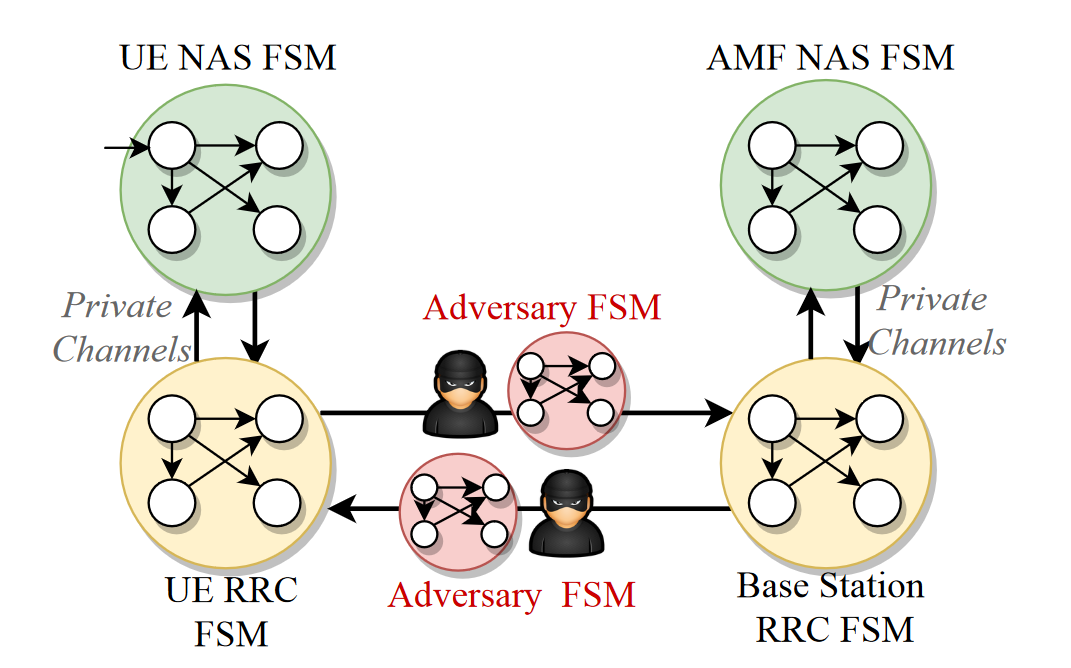

В рамках исследования была создана вредоносная базовая станцию, а затем с помощью инструмента 5GReasoner проведены несколько атак на подключенный к 5G смартфон. Выяснилось, что

- DoS-атака на телефон приводит к полному отключению соединения от сотовой сети.

- местоположение устройства можно отслеживать в режиме реального времени;

- имеется возможность использовать пейджинговый канал телефона для трансляции поддельных оповещений о чрезвычайных ситуациях;

- стандарт сотовой связи можно понизить до менее безопасного, что обеспечивает правоохранительным органам и злоумышленникам возможность отслеживать пользователей.

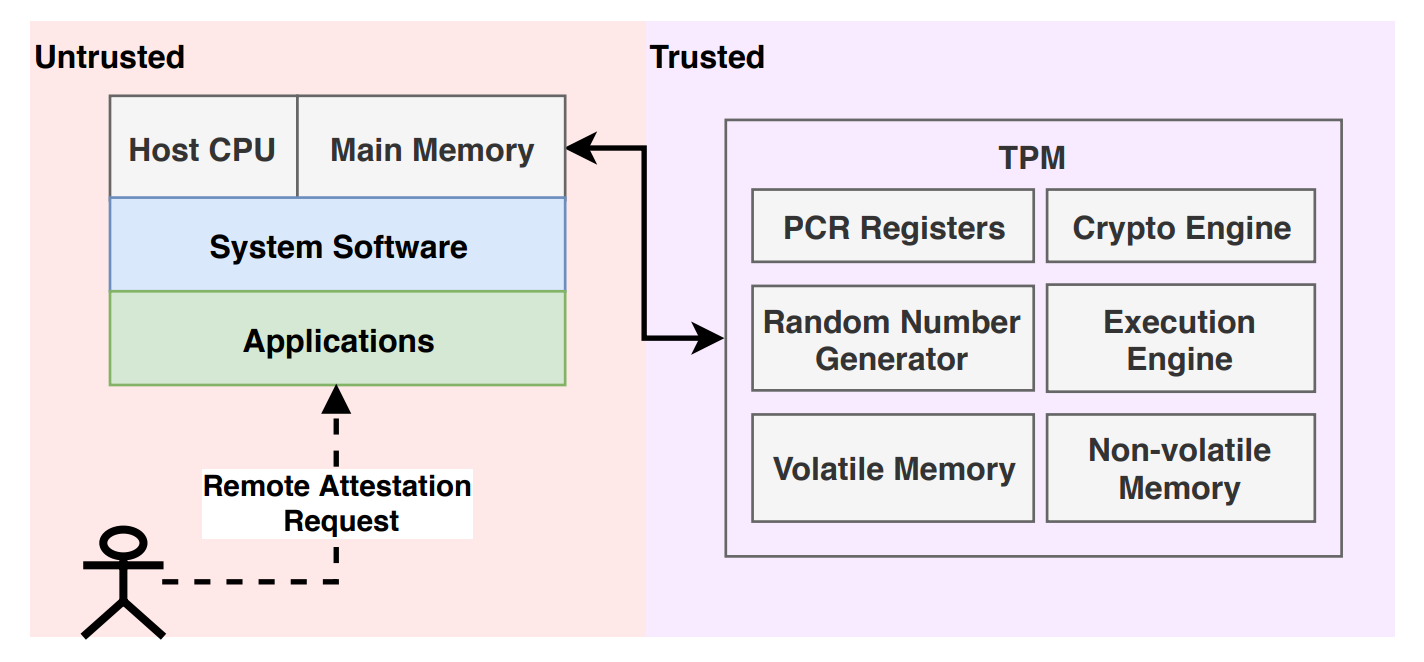

- Уязвимость CVE-2019-11090 выявлена в Intel Platform Trust (PTT) — программном TPM-решении от Intel fTPM, которое применяется в серверах, ПК и ноутбуках.

- Уязвимость CVE-2019-16863 содержится в чипе ST33 TPM производства STMicroelectronics, который используется в сетевом оборудовании, облачных серверах и является одним из немногих процессоров, получивших классификацию CommonCriteria (CC) EAL 4+, поскольку поставляется со встроенной защитой против атак по сторонним каналам.

Для проведения атак используется тот факт, что атакующий может определить разницу во времени при выполнении TPM повторяющихся операций, и «просмотреть» обрабатываемые внутри защищенного процессора данные. Таким образом можно извлечь из TPM 256-битные закрытые ключи, алгоритмов цифровой подписи на базе эллиптических кривых, таких как ECDSA и ECSchnorr.

Для восстановления ключ ECDSA из Intel fTPM локальному злоумышленнику требуется от 4-20 минут в зависимости от уровня доступа. Атаку можно также провести удалённо. При этом для восстановления ключа аутентификации VPN-сервера требуется 5 часов.

Такая атака включает в себя создание 45 тыс. handshake-соединений с удаленным VPN-сервером и запись ответов. Проанализировав время отклика, злоумышленник может восстановить закрытый ключ, используемый VPN-сервером для подписи и проверки процессов авторизации, и получить доступ к защищенной сети VPN.

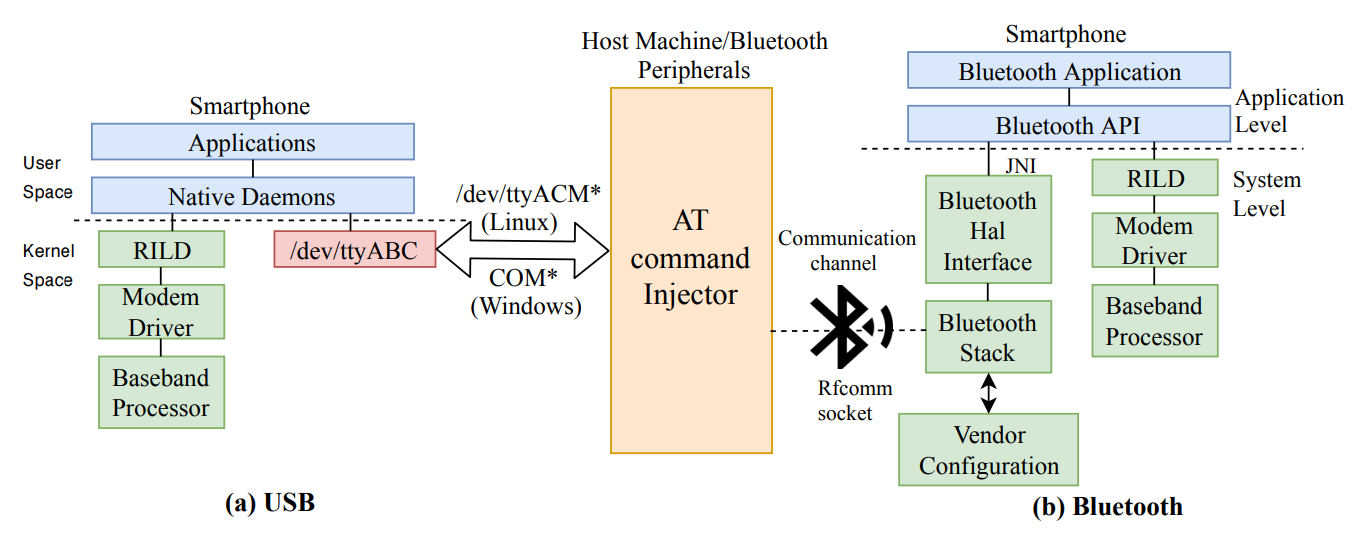

Компонент для взаимодействия с радиомодулем обеспечивает обмен данными с сотовыми вышками для звонков и выхода в интернет. Для корректной работы ему требуются неограниченный уровень привилегий, который обеспечивает полный доступ к другим аппаратным элементам смартфона и приложениям.

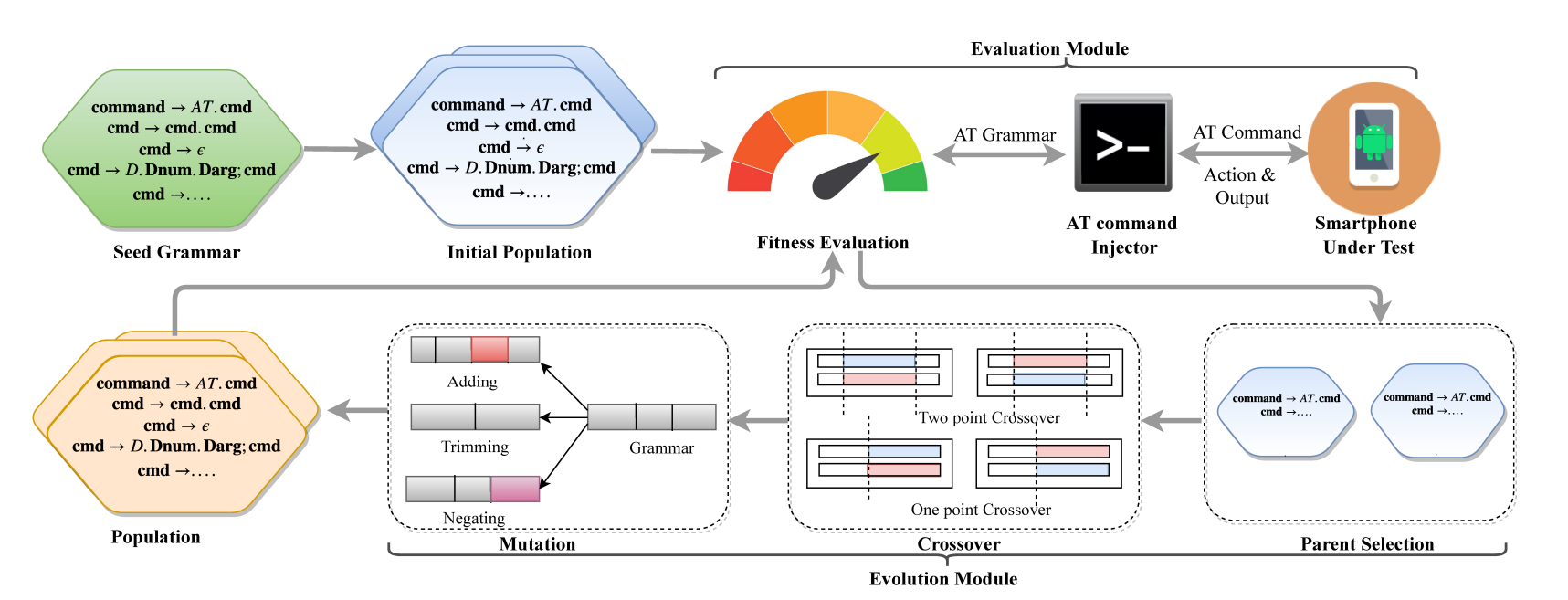

Перехватить контроль над радиомодулем удалось с помощью потенциально опасных AT-команд, выявленных с помощью оригинальной утилиты ATFuzzer. В результате были выявлены четыре команды, которые используются при Bluetooth-подключении и тринадцать — при соединении по USB. Таким образом, для проведения атаки необходимо установить USB или Bluetooth-подключение к целевому смартфону.

Угроза актуальна для владельцев как минимум 10 моделей телефонов, среди которых Google Pixel 2, Huawei Nexus 6P и Samsung Galaxy S8+.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.