Антифишинг-дайджест №144 с 1 по 7 ноября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 1 по 7 ноября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Умные устройства

Мошенники используют смарт-телевизоры для хищения денег с банковских карт пользователей Amazon.

Злоумышленникам каким-то образом удается добавлять в учетные записи Amazon Android-устройства, не отображающиеся в списке привязанных устройств и авторизованные делать online-покупки через скомпрометированную учетную запись без ведома жертвы и сотрудников техподдержки. Через это фантомное устройство киберпреступники делают online-покупки с помощью банковской карты жертвы, даже если она сменила пароль и включила двухфакторную аутентификацию.

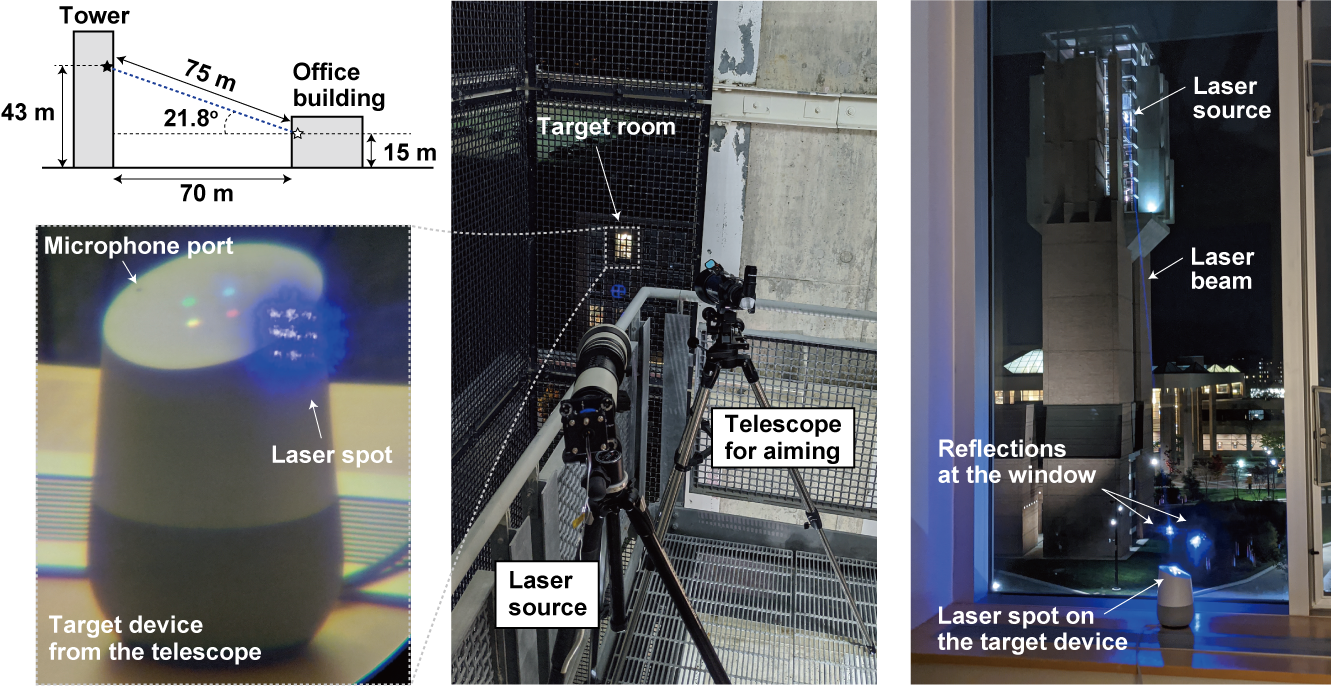

Атака Light Commands использует тот факт, что микрофоны MEMS во многих современных устройствах настолько чувствительны, что могут реагировать на источники света так же, как реагируют на звуковые волны. В результате злоумышленник может подавать системе с голосовым управлением произвольные беззвучные аудиокоманды, направляя свет непосредственно в отверстие микрофона. Умные помощники, как правило, не требуют, чтобы пользователи проходили аутентификацию, поэтому атаку можно провести без пароля или PIN-кода.

В ходе экспериментов удалось провести атаки Light Commands с расстояния до 110 метров, в том числе, расположившись в другом здании, напротив комнаты с целевым устройством, или в другом конце очень длинного коридора.

Для проведения атак использовались

- лазерная указка стоимостью 18 долларов США — три штуки,

- коммутатор лазерных светодиодов Wavelength Electronics LD5CHA — 339 долларов США,

- аудиоусилитель — 27,99 доллара США.

Обзор атаки Light Commands:

Открытие ворот гаража через помощника Google Home

Спросить у Google Home, который час с расстояния 110 м

Передача команды «OK, Google, открой ворота гаража» из здания напротив

Компрометация деловой переписки (BEC)

Медиакомпания Nikkei стала жертвой атаки с компрометацией деловой переписки (BEC), потери от которой составили 29 млн долларов США.

Ошибку совершил сотрудник американского филиала компании, который выполнил перевод денег на основании мошеннического письма от имени «руководителя компании» Nikkei America.

Ещё одна BEC-атака принесла злоумышленникам 742 тысячи долларов США, которые перечислила им администрации американского города Окала, получив фальшивый счёт от имени компании, выполняющей работы по строительству терминала аэропорта.

Обман обнаружился лишь когда подрядчик стал выяснять причины, по которым к нему не поступила оплата по договору.

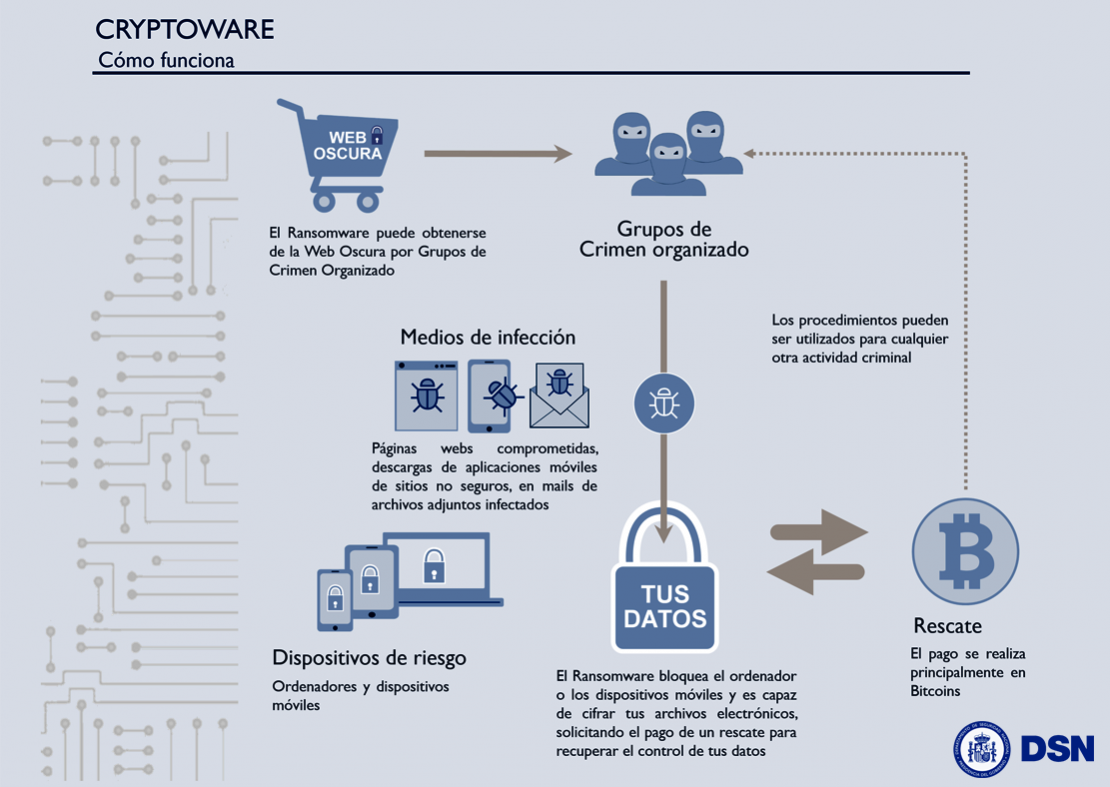

Инциденты

Как сообщает испанская ежедневная газета ABC, атака началась утром 4 ноября. В результате системы компаний оказались заражены вымогательским ПО, которое зашифровало все файлы и потребовало выкуп. В случае с Everis за ключ для расшифровки злоумышленники потребовали выкуп в размере 750 тыс. евро.

Какой именно вредонос поразил радиосеть Cadena SER, пока не сообщается.

Продавец предлагает бесплатный «пробник», включающий 13 договоров клиентов Альфа-банка и десять договоров клиентов «АльфаСтрахования». Данные содержат ФИО, номера мобильных телефонов, паспортные данные, адреса регистрации, суммы кредитного лимита или оформленной страховки, предметы страхования, а также даты заключения договоров.

В похищенных договорах не указаны номера карт и CVV-коды, поэтому злоумышленники не смогут похитить деньги, однако утекших данных вполне достаточно для того, чтобы мошенники попытались обмануть жертв с помощью социальной инженерии.

Приблизительно утечкой затронуты данные 70 тысяч пользователей — менее 1% от общего количества клиентов компании, 12 миллионов. Среди украденных данных были: имена, адреса электронной почты, идентификаторы при обращении в поддержку и телефонные номера. Отдельные клиенты сообщили Trend Micro о поступающих звонках от людей, представляющихся сотрудниками компании.

Мобильная безопасность

Для получения дохода троян рекламировал и продвигал другие приложения в Google Play, а также незаметно загружал любые сайты, в том числе с рекламой и другим сомнительным содержимым.

К настоящему моменту обнаружено и заблокировано более 14 млн подозрительных запросов на осуществление транзакций, исходивших с 110 000 уникальных устройств, на которые была загружена клавиатура ai.type. Если бы эти запросы не блокировались, без ведома жертв происходила бы покупка цифровых услуг премиум-класса, что в общей сложности обошлось бы пользователям в 18 млн долларов США.

Вредоносное ПО

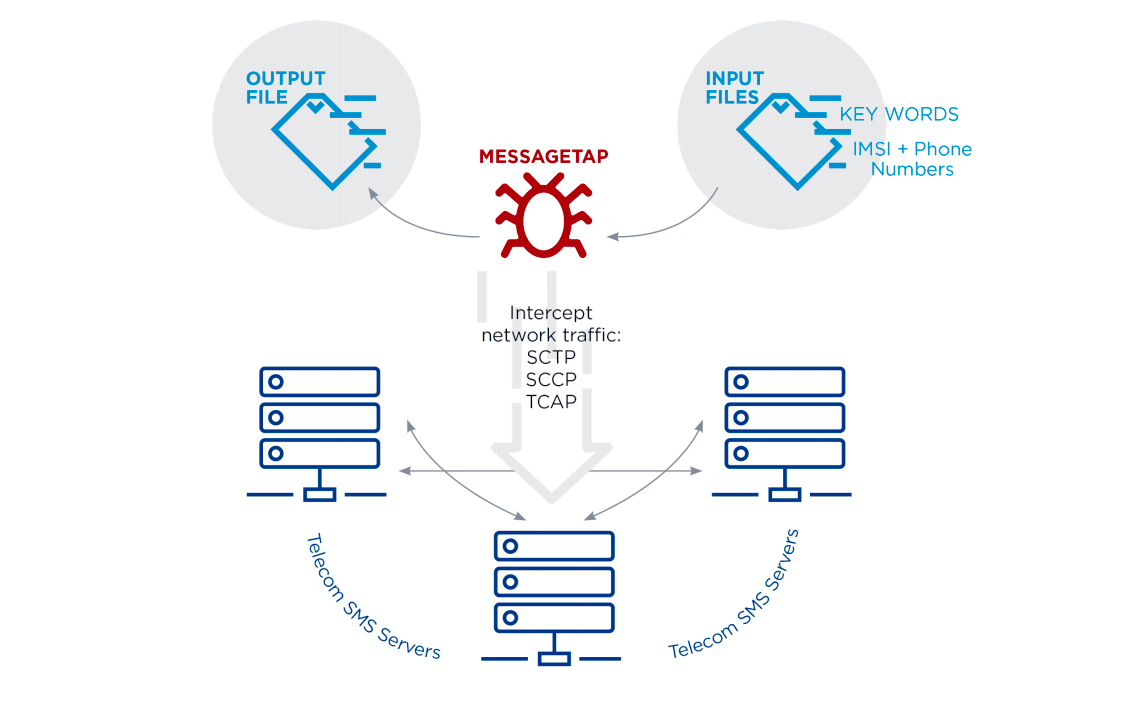

Messagetap умеет «откладывать» SMS-сообщения для последующей кражи, если тело сообщения содержит определенные ключевые слова. Также вредонос интересуется сообщениями, отправленными на определенные номера или с этих номеров, а также конкретными устройствами, опираясь на их IMSI. В момент обнаружения Messagetap отслеживал тысячи телефонных номеров и IMSI одновременно.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.