Антифишинг-дайджест №143 с 25 по 31 октября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 25 по 31 октября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

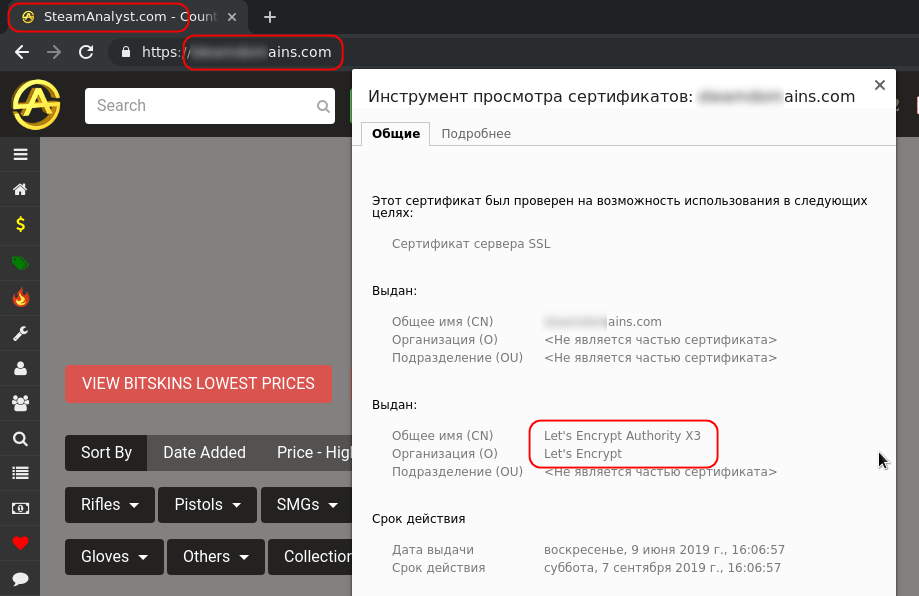

Копии оригинальных магазинов выполнены очень качественно, на них есть предупреждения о cookie и используется https-подключение:

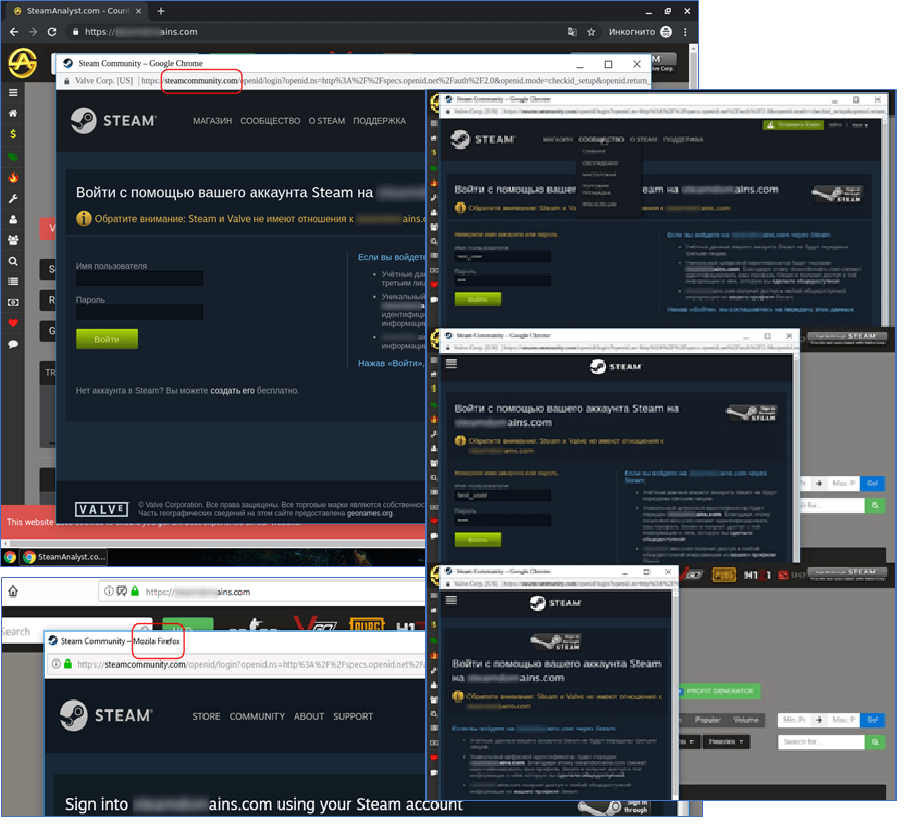

При нажатии на любую кнопку или ссылку у пользователя запрашиваются учётные данные Steam:

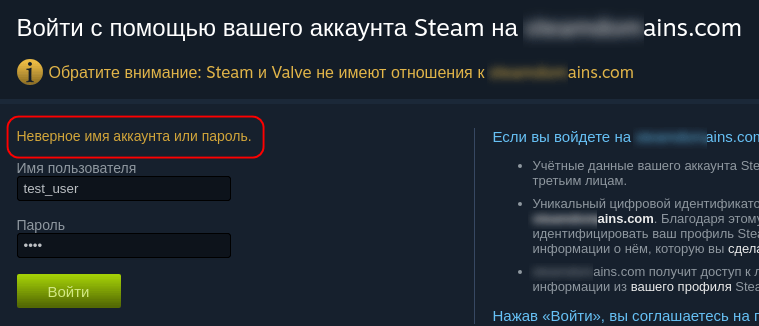

Мошеннический сайт проверяет корректность логина и пароля с помощью оригинальных сервисов Steam.

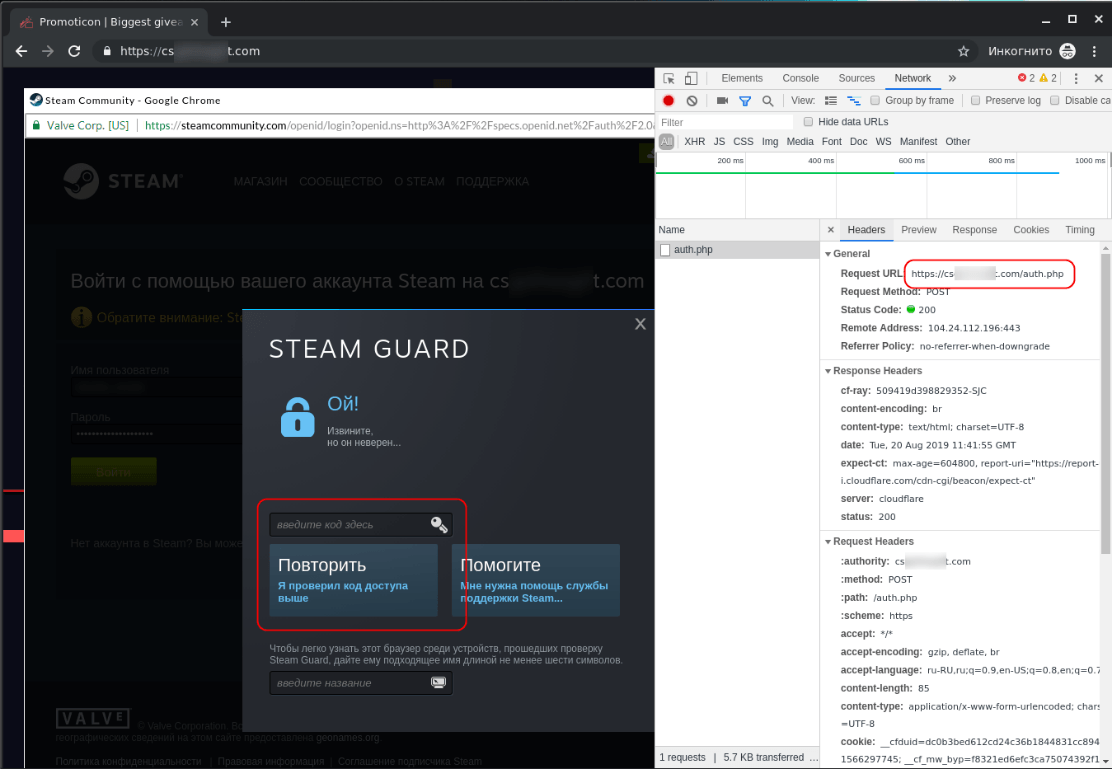

После ввода действительных учётных данных Steam Guarg пришлёт пользователю код для двухфакторной аутентификации, который также необходимо ввести на мошенническом сайте:

Как только жертва введёт его, он отправится злоумышленникам, которые получат полный контроль над аккаунтом.

Инциденты

Банк UniCredit сообщил об утечке данных 3 млн пользователей.

Как именно произошла утечка, пока не сообщается. Сообщается, что скомпрометирован один файл от 2015 года, в котором содержатся сведения об итальянских клиентах UniCredit:

- имена,

- информация о городах проживания,

- номера телефонов,

- адреса электронной почты.

По заявлению банка записи не содержали никаких других личных данных или банковских реквизитов, которые могли бы позволить злоумышленникам получить доступ к учетным записям клиентов и проводить несанкционированные транзакции.

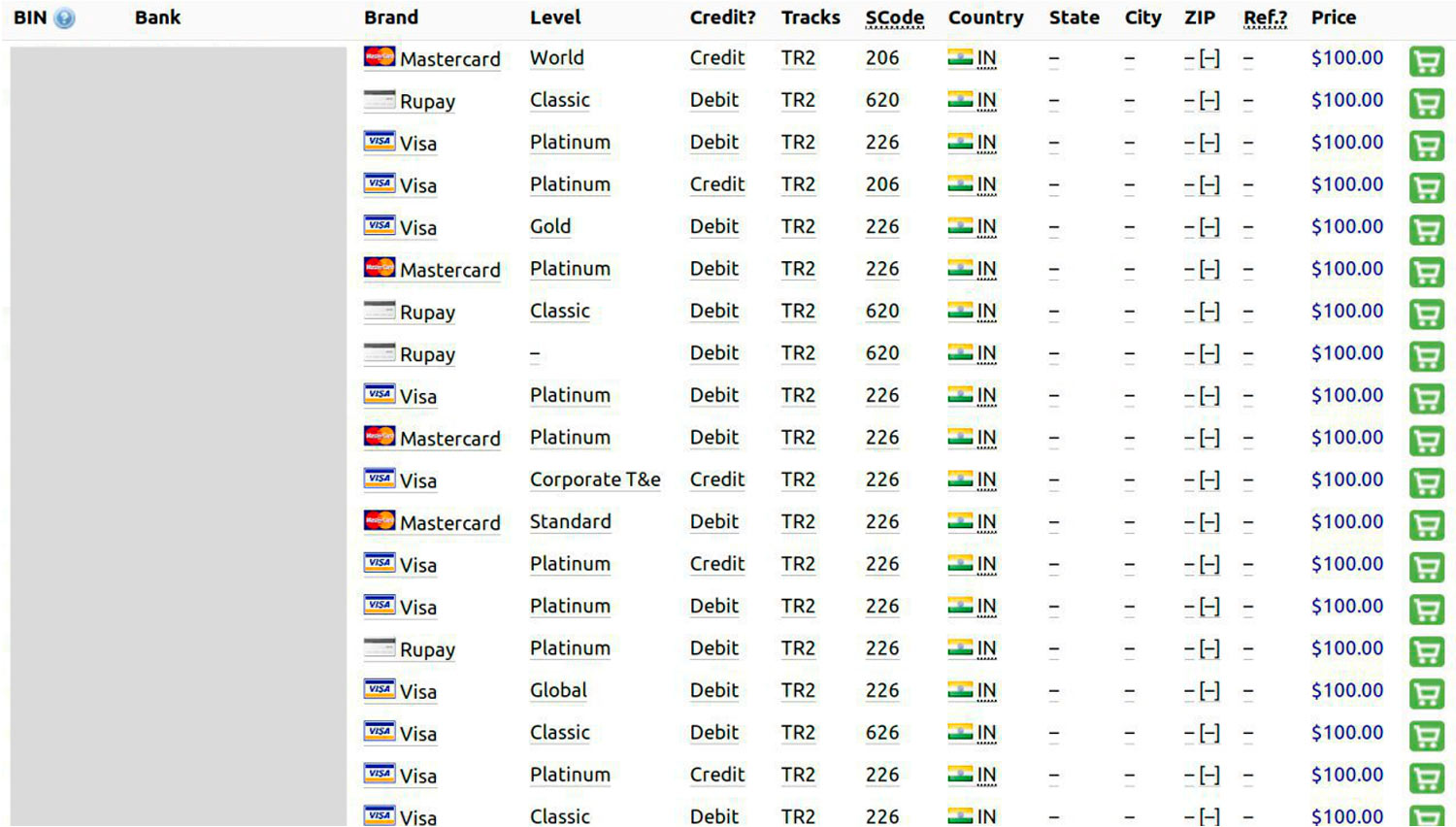

- Информация о каждой карте в наборе оценивается в 100 долларов, то есть общая стоимость базы данных составляет примерно 130 миллионов долларов.

- Это одна из самых больших и дорогих баз данных, выгруженных на черный рынок.

- Более 98% записей в базе принадлежат индийским банкам, ещё 1% — колумбийским банкам.

- Предположительно, информация о картах была похищена либо при помощи скиммеров, установленных в банкоматах, либо через вредоносное ПО для PoS-терминалов.

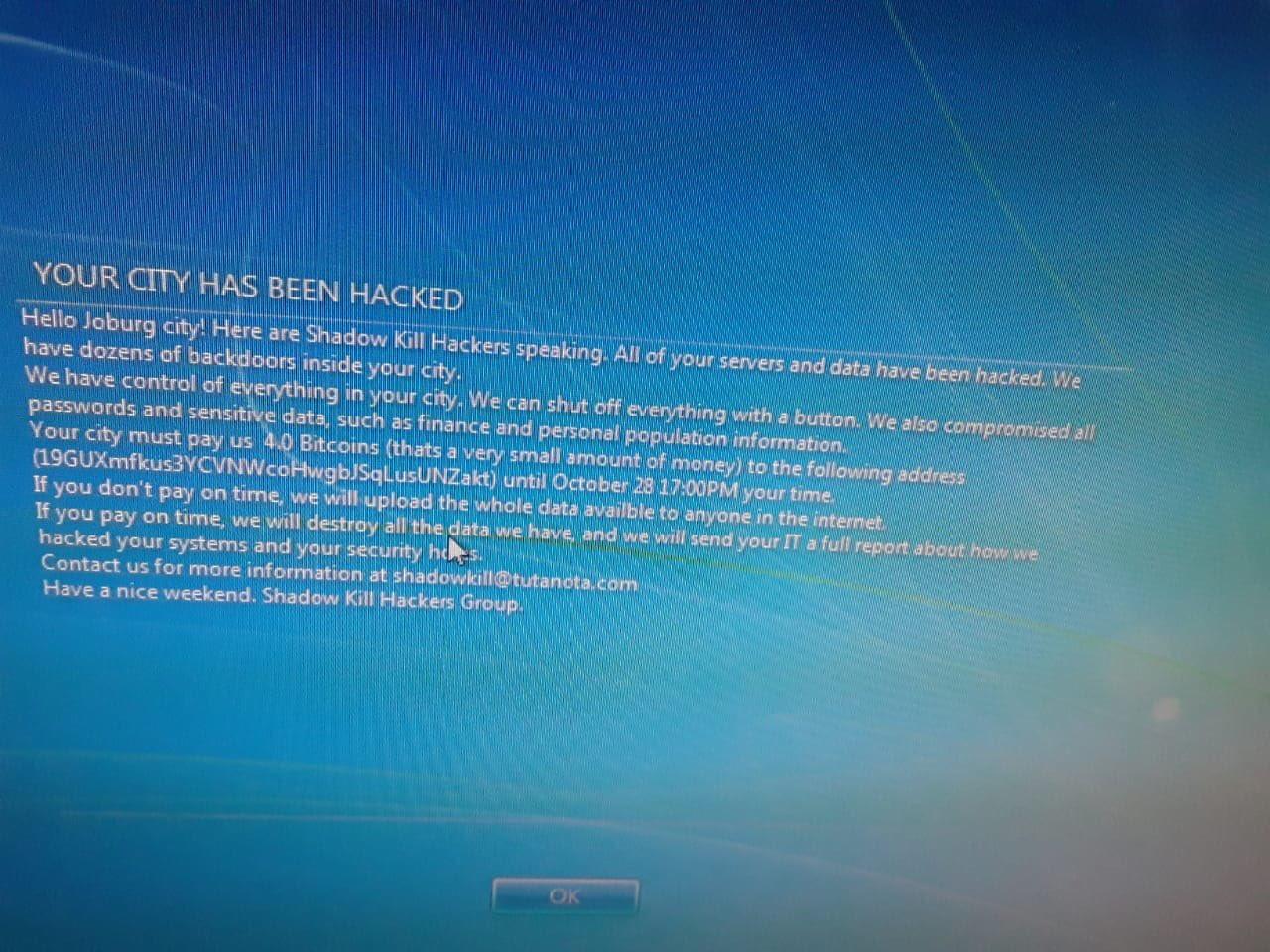

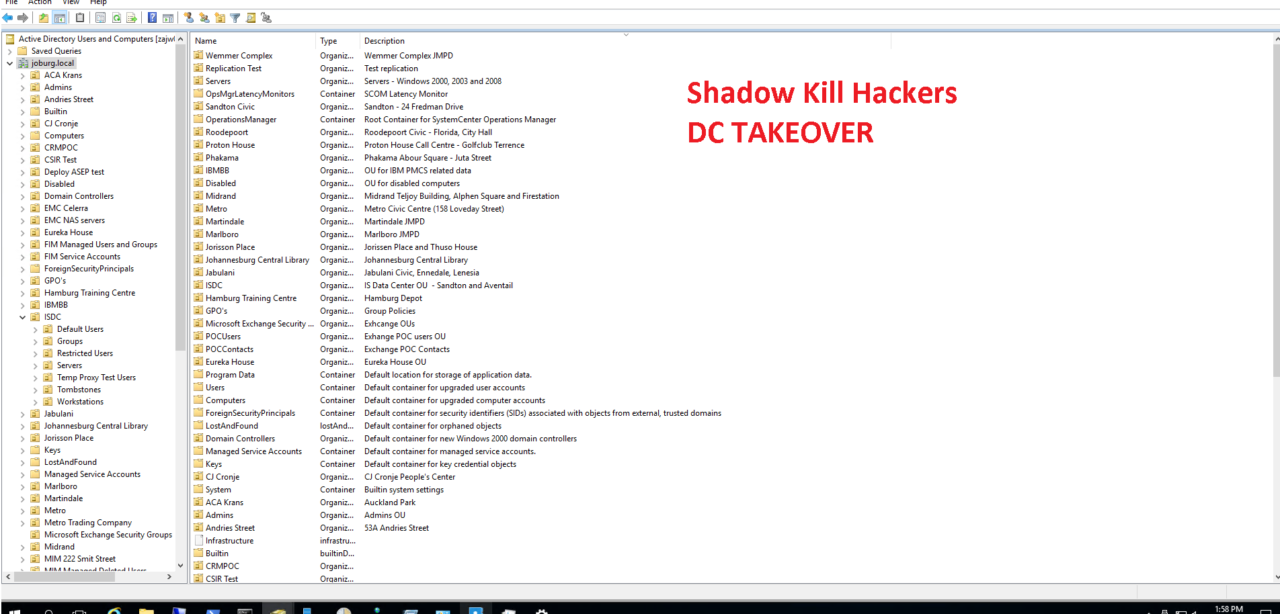

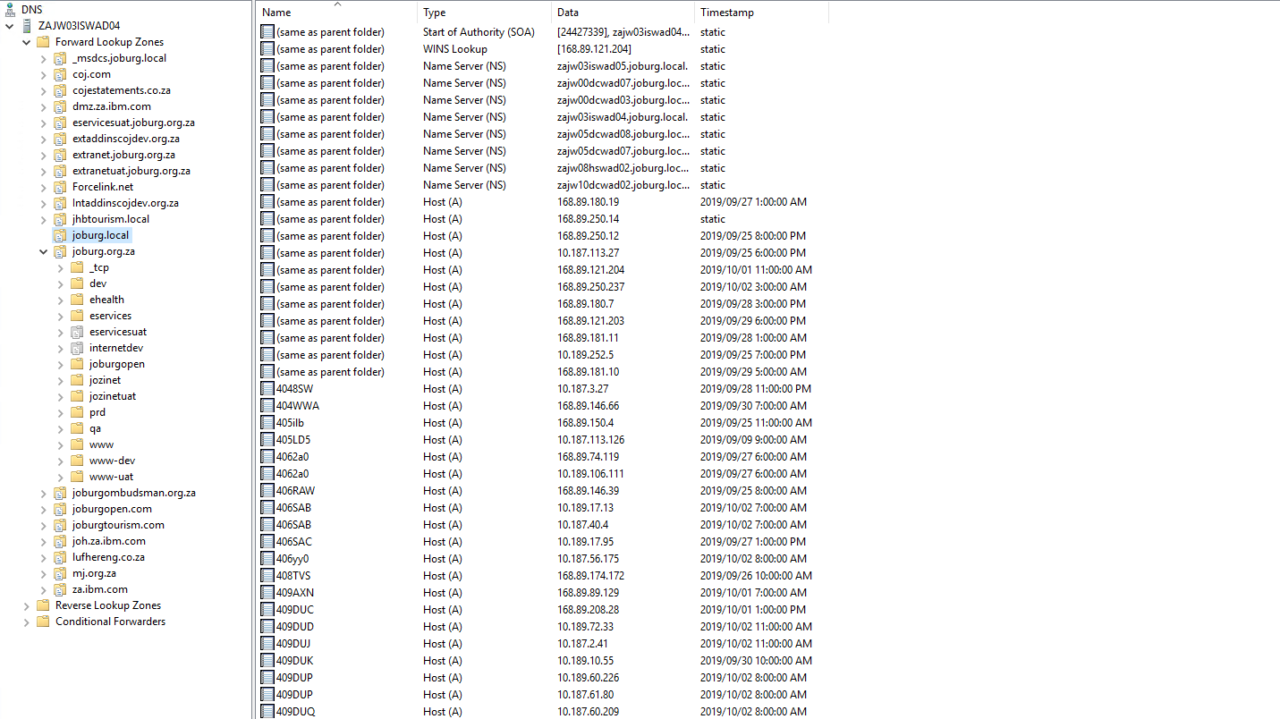

Примечательно, что контроль над сетью города был захвачен с помощью десятков бэкдоров, а не шифровальщика.

Преступники захватили контроль на DNS и Active Directory и похитили конфиденциальные финансовые данные. Если власти города не выплатят выкуп, злоумышленники угрожают опубликовать их в открытом доступе. Если же выкуп заплатят, хакеры обещают уничтожить похищенное и объяснить ИТ-персоналу города, какие уязвимости в системах необходимо устранить.

Latest update by MMC for Finance, cllr @FunzelaZA after @CityofJoburgZA detected a network breach in its systems last week. ^KO@HermanMashaba @JoburgFinance pic.twitter.com/1aGWcHKYZj

— Leader of Executive Business: City Of Johannesburg (@LOEB_COJ) October 28, 2019

Власти Йоханнесбурга отказались платить выкуп и планируют восстановить ИТ-инфраструктуру города своими силами.

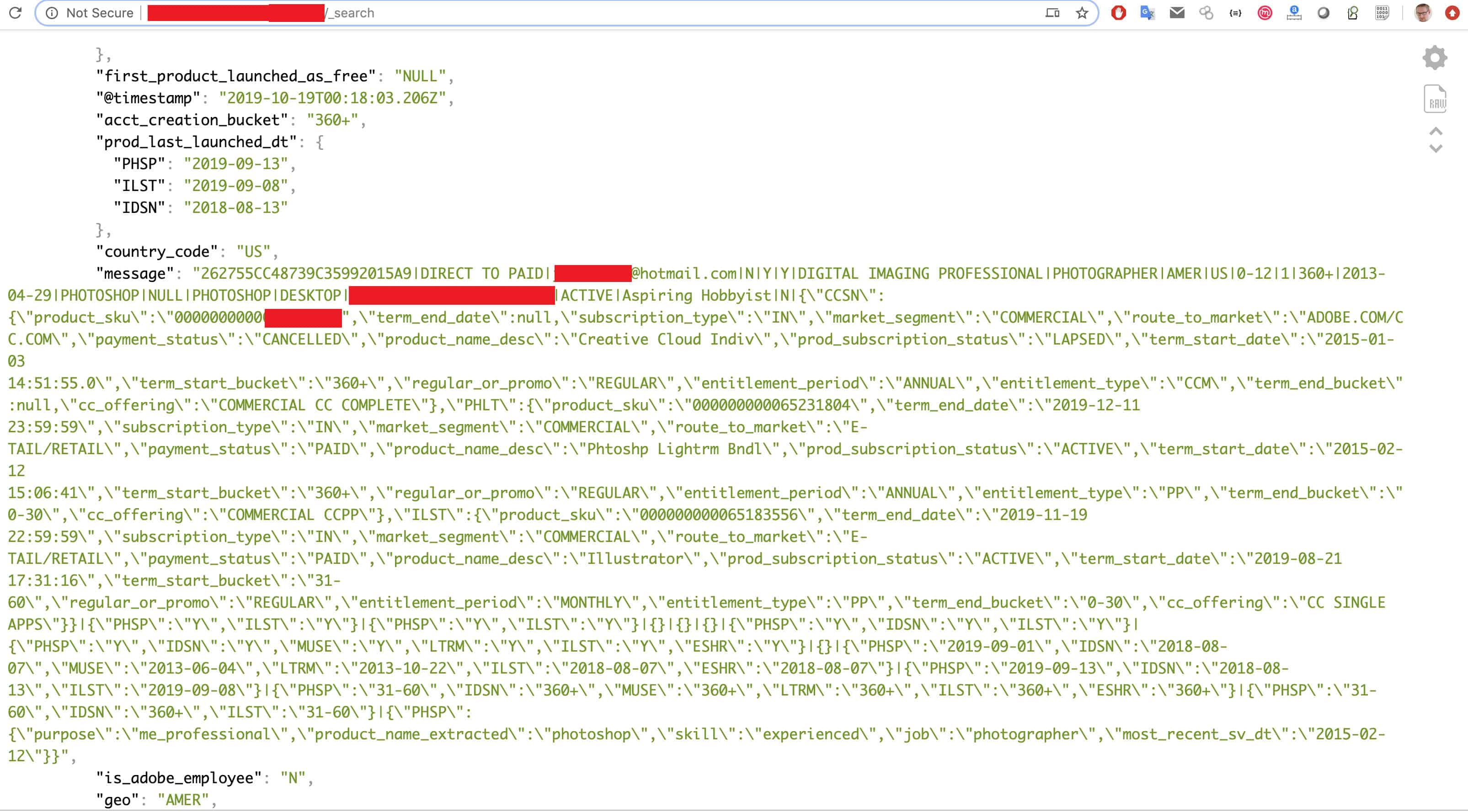

В базе можно было найти адреса email, Adobe ID, информацию о стране проживания пользователя и о том, какие продукты Adobe тот использует, а также сведения о дате создания учетной записи, дату последнего входа в систему, статус подписки и оплаты и отметку о принадлежности аккаунта сотруднику Adobe. Утечка не коснулась паролей и финансовой информации.

Представители Adobe признали вину в случившемся и обещали пересмотреть процессы разработки, чтобы подобные ситуации не возникали.

Мобильная безопасность

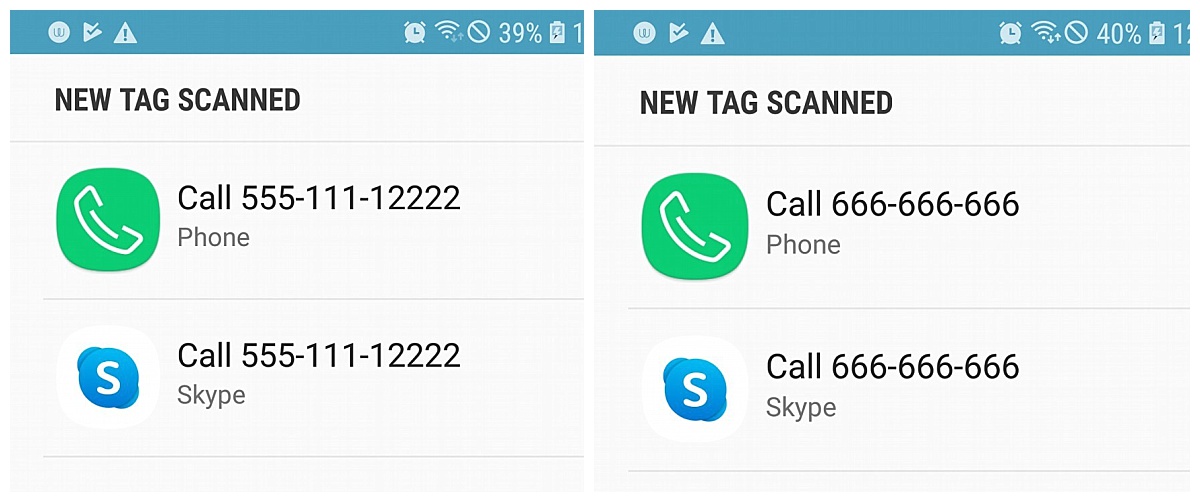

Приложение Tags обрабатывает сигналы от NFC-меток. Обнаружив в радиусе действия другой NFC-чип, программа предлагает пользователю произвести какое-то действие, например, перейти по ссылке или совершить звонок. Используя уязвимость, киберпреступник самостоятельно выводить такие сообщения:

Это позволяет провести два варианта атаки:

- открытие диалогового окна без обнаружения NFC-метки;

- изменение содержания оригинального сообщения.

Таким образом хакер получает возможность направить пользователя на фишинговый сайт или заставить позвонить на платный номер.

Эксплуатация уязвимости требует установки вредоносного приложения и взаимодействия с жертвой атаки, поэтому Google не считает угрозу критической и не планирует исправлять ошибку в версиях Android ниже 10.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.