Антифишинг-дайджест №141 с 11 по 17 октября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 11 по 17 октября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

Проблему обнаружила женщина, которая после покупки защитной пленки за ?2.70 смогла разблокировать свой телефон пальцем, отпечатка которого она не сохраняла. После этого ее муж смог сделать то же самое.

Дело в том, что, когда защитная пленка расположена над ультразвуковым сканером отпечатков пальцев, он находится в прямом контакте с дисплеем, но клей, используемый для фиксации плёнки, создает очень тонкий зазор, который сбивает функциональность сканера. Сканер использует ультразвук для считывания рельефа поверхности пальца, но зазоры между пленкой и дисплеем искажают звуковые волны.

Чтобы решить эту проблему, производители разработали гелевую пленку, которая запоминает отпечатки пальцев пользователя для гарантированной разблокировки устройства. Однако в результате доступ к телефону с такой плёнкой может получить любой.

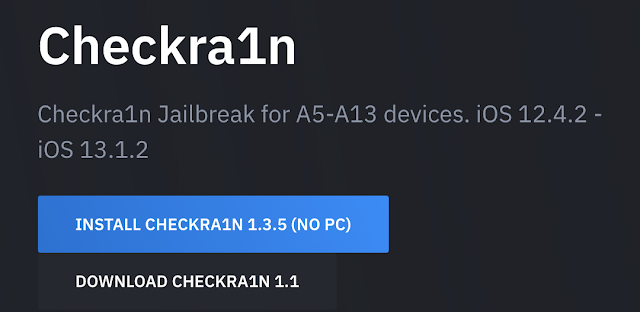

Мошеннический сайт маскируется под официальный сайт с джейлбрейками для устройств Apple.

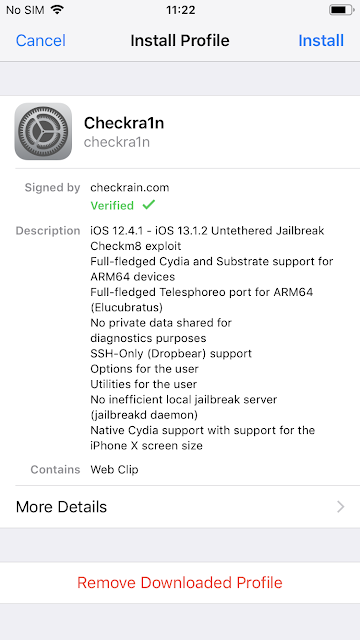

Мошеннический сайт устанавливает на устройство жертвы файл конфигурации .mobileconfig. Этот файл создаёт на экране устройства ярлык, при нажатии на который запускается браузер без элементов пользовательского интерфейса:

В окне браузера отображается замаскированная под обычное приложение страница, которая с помощью анимацию JavaScript и CSS имитирует процесс джейлбрейка устройства.

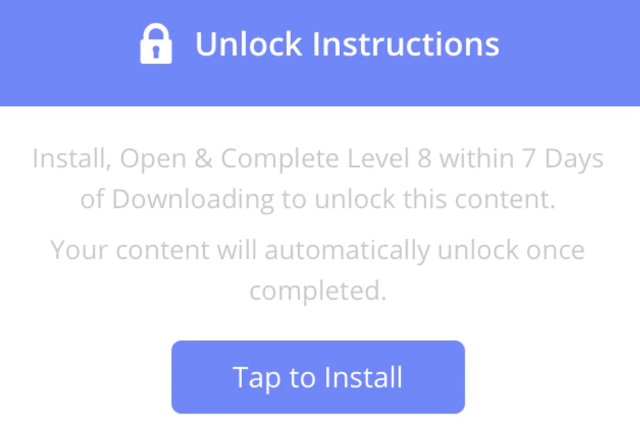

Когда анимация заканчивается, сайт просит пользователя установить игровой автомат под названием «POP! Slots» и за неделю достичь в нём восьмого уровня якобы для завершения процесса джейлбрейка и разблокировки устройства:

С помощью этой «легенды» жертвами могут предложить установить несколько легитимными приложений, размещенными в App Store. Так мошенническая схема используется для заработка операторов сайта и их партнеров, которые разрабатывают эти игры и покупают себе такую «рекламу».

Вредоносное ПО

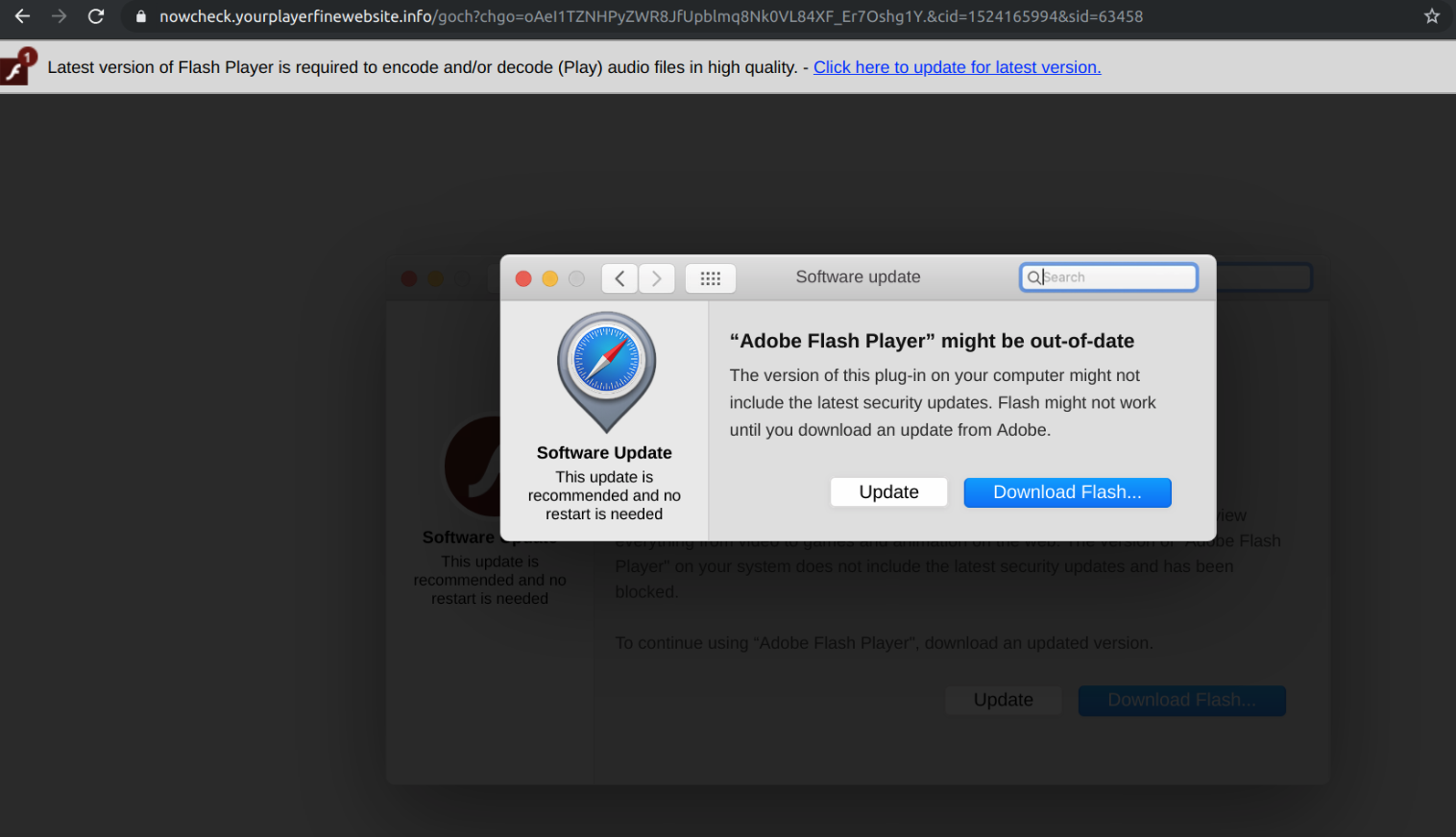

Атака начинается с того, что вредоносная реклама перенаправляет жертву на сайт, который показывает реалистичное, оформленное под системное сообщение о необходимости срочно установить обновление ПО, как правило Adobe Flash Player:

Если пользователь согласится на установку обновления, на его компьютер будут установлены два вредоноса: OSX/Shlayer и OSX/Tarmac.

Shlayer — это загрузчик для рекламного ПО. Задачи, которые решает Tarmac, пока не выяснены за исключением того, что он собирает информацию о системе, отправляет её на управляющий сервер и ожидает поступления команд.

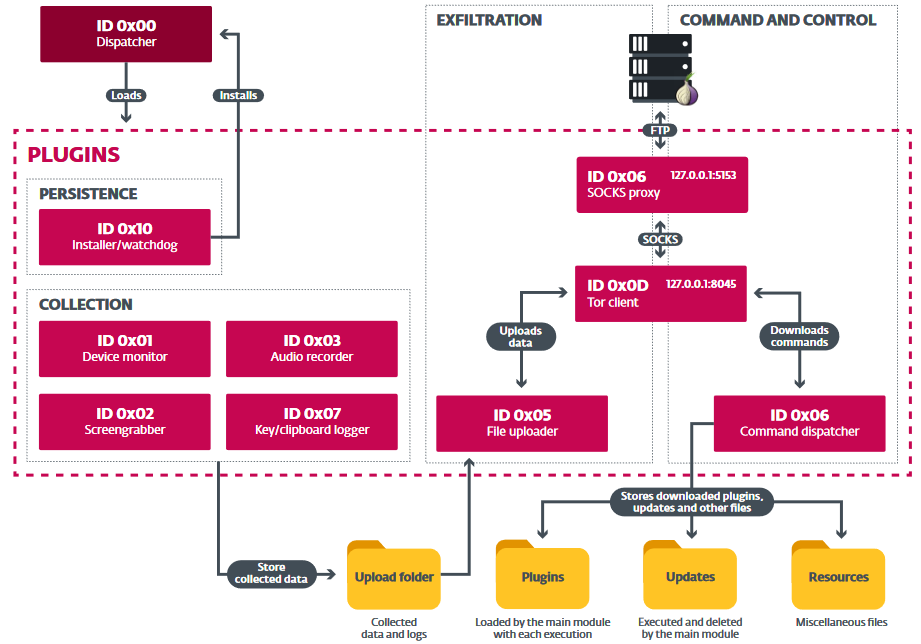

Командный сервер Attor размещен в защищенном пространстве сети TOR. Центральный компонент зловреда — диспетчер — отвечает за загрузку и установку плагинов, определяющих функциональность каждого конкретного экземпляра программы. Плагины хранятся на диске в закодированном и сжатом виде и расшифровываются непосредственно в памяти целевой машины при помощи открытого ключа RSA, встроенного в диспетчер. Такой механизм затрудняет анализ вредоноса.

Среди плагинов Attor имеются

- модуль записи звука;

- компонент для загрузки файлов;

- кейлоггер и программа перехвата буфера обмена;

- утилита для создания скриншотов;

- монитор устройств;

- прокси-сервер;

- установщик полезной нагрузки;

- TOR-клиент.

Наибольший интерес представляет модуль мониторинга, который создаёт цифровой отпечаток подключенных к компьютеру модемов, мобильных телефонов и жестких дисков. Программа отправляет устройствам AT-команды и копирует номера IMEI, идентификаторы IMSI и другие метаданные. И хотя современные смартфоны тоже поддерживают AT-команды, вредоносный модуль игнорирует подключения через USB, начиная работу только после получения сигнала через COM-порт. Предположительно, такое поведение связано с тем, что целевая группа использует для связи устаревшие модели телефонов.

К каждому WAV-файлу прилагается загрузчик для декодирования и выполнения вредоносного контента, незаметно вплетенного в аудиоданные. Загрузчик используется для извлечения из аудиофайла криптовалютного майнера XMRig и кода Metasploit для установки обратной оболочки. Примечательно, что некоторые аудиофайлы с вредоносной начинкой нормально воспроизводятся без проблем с качеством, а во время проигрывания других слышен лишь белый шум.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.