Антифишинг-дайджест №138 с 20 по 26 сентября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 20 по 26 сентября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта и вредоносное ПО

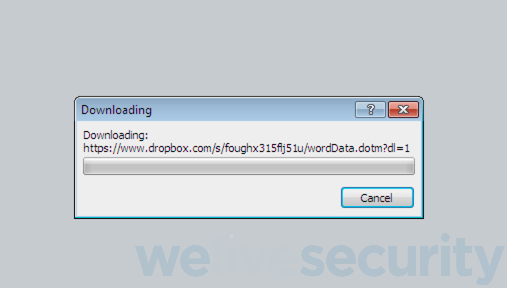

Атака начинается с фишингового письма, содержащего пустой документ MS Word со ссылкой на внешний шаблон wordData.dotm. Если пользователь откроет документ, шаблон начнёт загружаться:

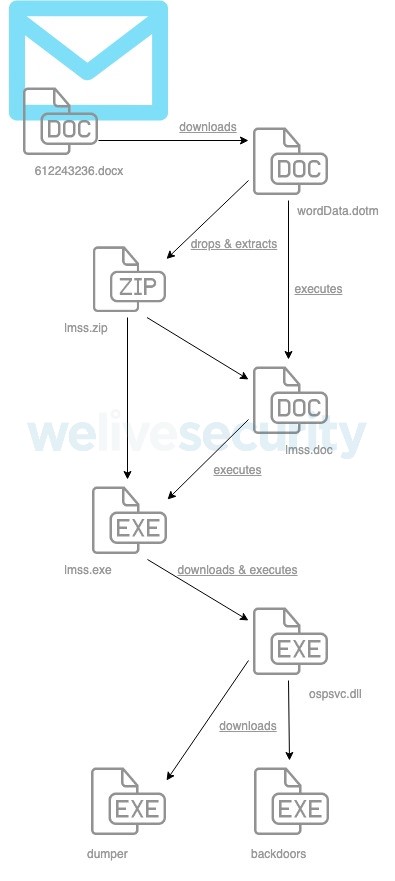

- В шаблоне содержатся вредоносные макросы, поэтому у пользователя будет запрошено разрешение на их выполнение.

- Если пользователь разрешит макросы, из документа будет сохранён и распакован архив lmss.zip, содержащий файлы lmss.doc и lmss.exe

- Макрос в файле lmss.doc запускает на выполнение lmss.exe — загрузчик, который скачивает с управляющего сервера вредоносную нагрузку из шести модулей, в числе которых бэкдор и шпион.

- Шпионский компонент собирает информацию о системе, а затем каждые 35 секунд делает снимок экрана и отправляет данные на управляющий сервер.

Общая схема атаки:

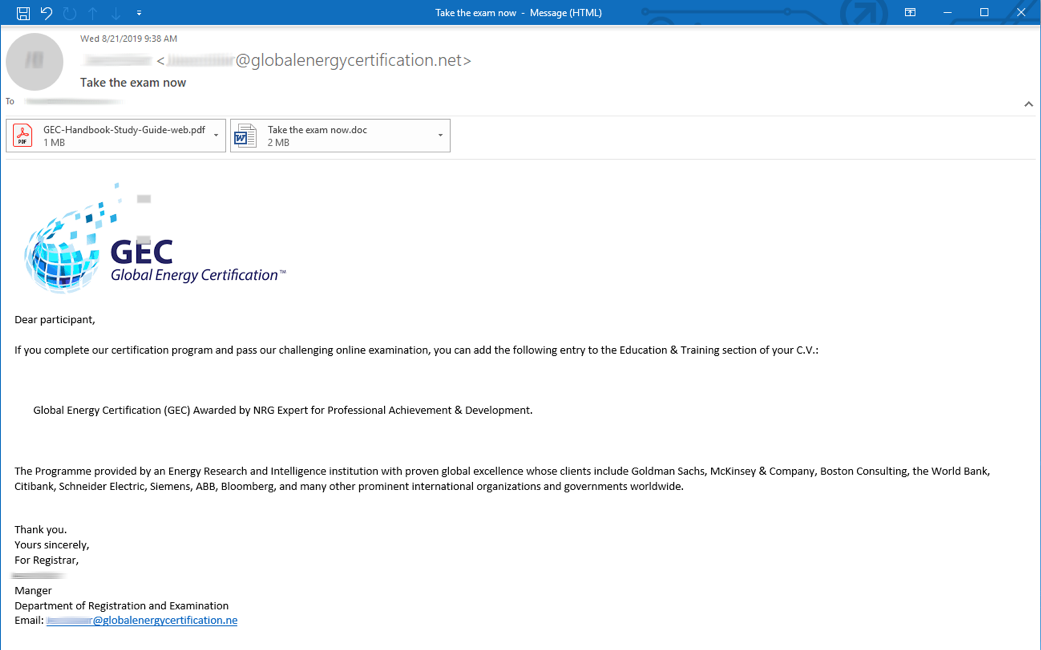

- В начале кампании фишинговые письма маскировались под сообщения от Национального совета экзаменаторов инженерии и исследований США (NCEES), затем злоумышленники изменили отправителя на организацию Global Energy Certification (GEC).

- Письма содержали как вредоносные, так и обычные документы .

- После открытия вредоносного документа MS Word жертву просили включить макросы.

- Если жертва выполняла эту просьбу, встроенный в документ VBA-скрипт загружал на систему троян LookBack.

Для передачи данных с инфицированного компьютера на удаленный сервер троян использует прокси, позволяет просматривать процессы, информацию о системе и файлы, удалять файлы, выполнять команды, делать снимки экрана, перемещать курсор и кликать мышью, перезагружать компьютер и удалять себя с зараженного хоста.

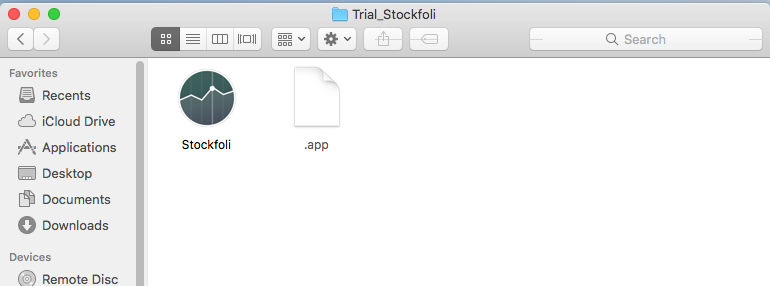

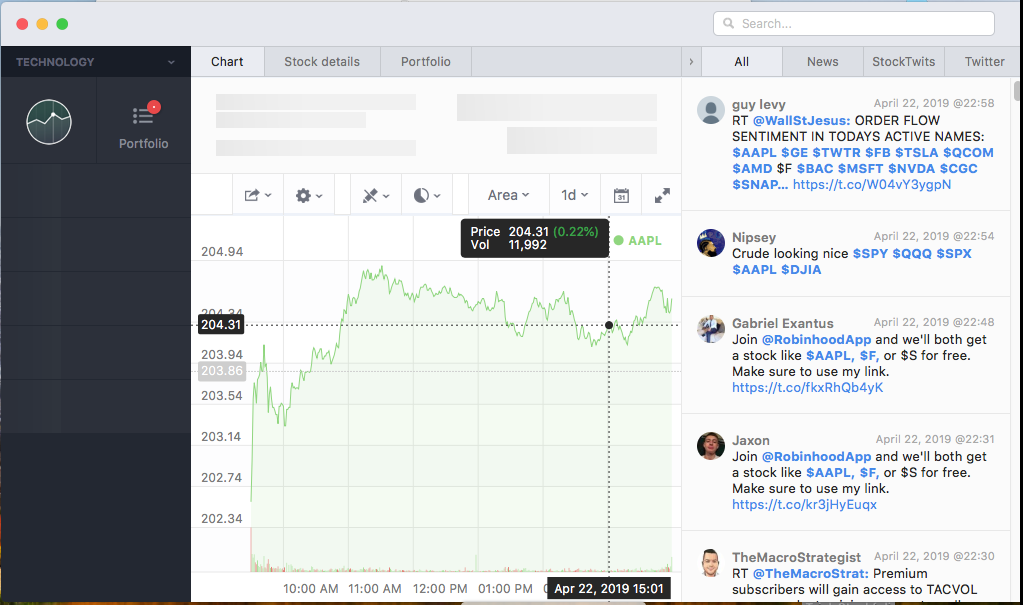

Троян распространяется в ZIP-архиве, содержащем модифицированную копию приложения Stockfoli.app и скрытый зашифрованный файл .app.

Вредонос подписан сертификатом безопасности автора зловреда. После запуска программы пользователю показывался интерфейс биржевого клиента, в то время как троян в фоновом режиме выполнял два вредоносных скрипта.

Мессенджеры и социальные сети

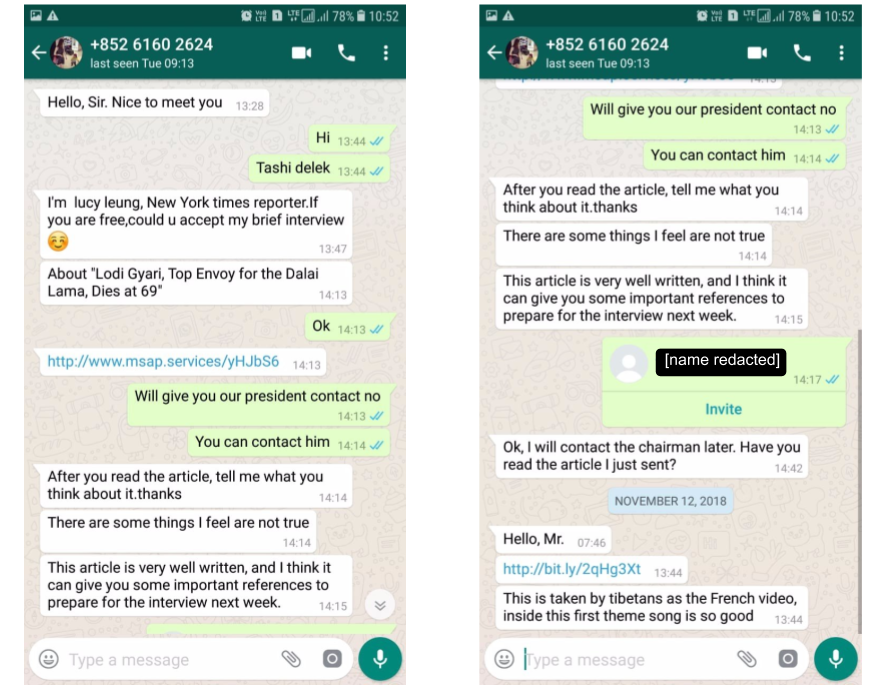

- Каждой жертве злоумышленники писали индивидуальные сообщения от имени сотрудников неправительственных организаций, журналистов и других вымышленных лиц.

- Когда жертва включалась в разговор, ей направляли вредоносную ссылку.

- Установка шпионского ПО на Android-устройства происходило с помощью восьми известных уязвимостей в браузере, а на iPhone — с помощью одной.

- Вредонос представляет собой новое шпионское ПО MOONSHINE, предоставляющее злоумышленникам полный контроль над устройством, в том числе доступ к текстовым сообщениям, журналам звонков, контактам и данные о местоположении, к микрофону и камере, данным в Viber, Telegram, Gmail, Twitter и WhatsApp, а также возможность устанавливать вредоносные плагины.

Рассказ владельца канала, пострадавшего от атаки

1. Жертвы получали письма с упоминанием других каналов аналогичной тематики и сообщением о выигрыше в конкурсе со ссылкой на ресурс злоумышленников.

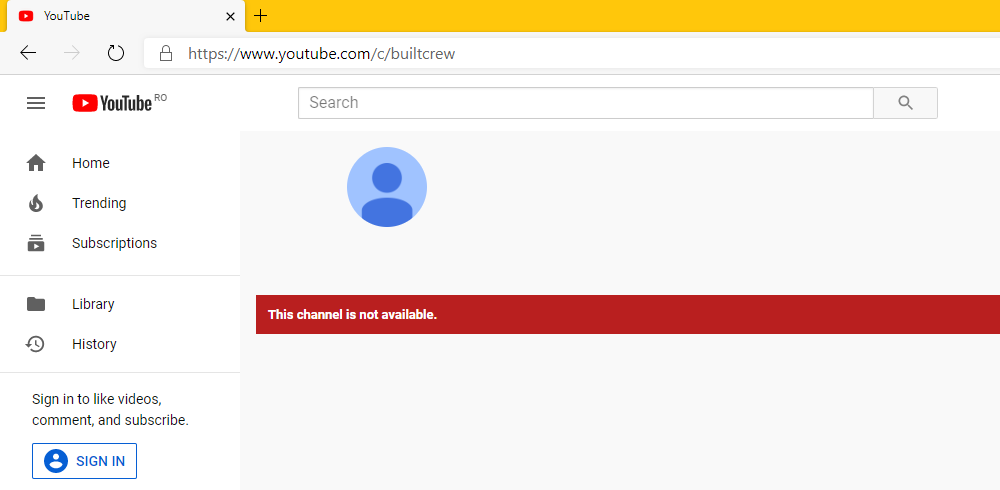

2. После того как владелец канала вводил свои учетные данные на поддельной странице авторизации, мошенники заходили в его аккаунт, меняли логин, пароль и электронную почту владельца, а также адрес канала.

3. Если пострадавший пользователь YouTube пытался открыть свою страницу, используя прежний URL, он видел сообщение, что такого канала не существует.

4. В некоторых случаях киберпреступники сумели обойти двухфакторную аутентификацию и перехватить код подтверждения из SMS. Предположительно, для этого мог использоваться один из фишинговых наборов на базе реверс-прокси.

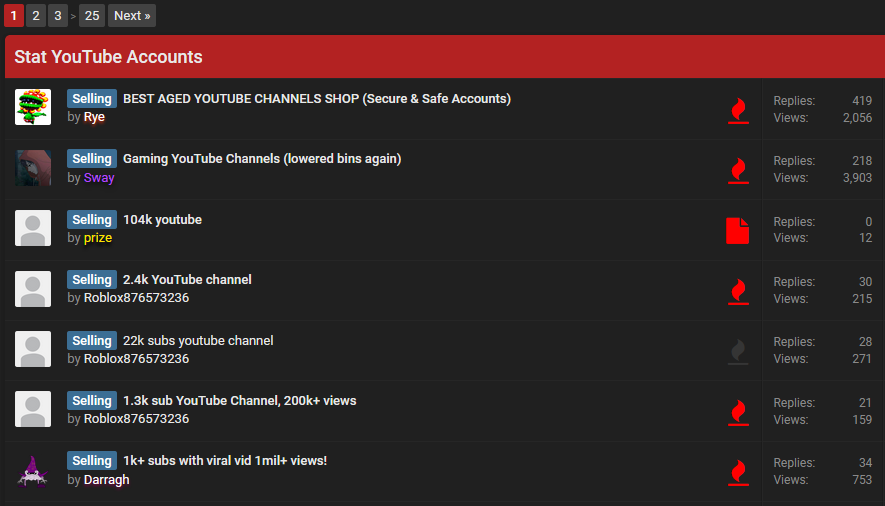

5. Похищенные каналы предлагаются к продаже на форумах Даркнета:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.