Антифишинг-дайджест №136 с 6 по 12 сентября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 6 по 12 сентября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

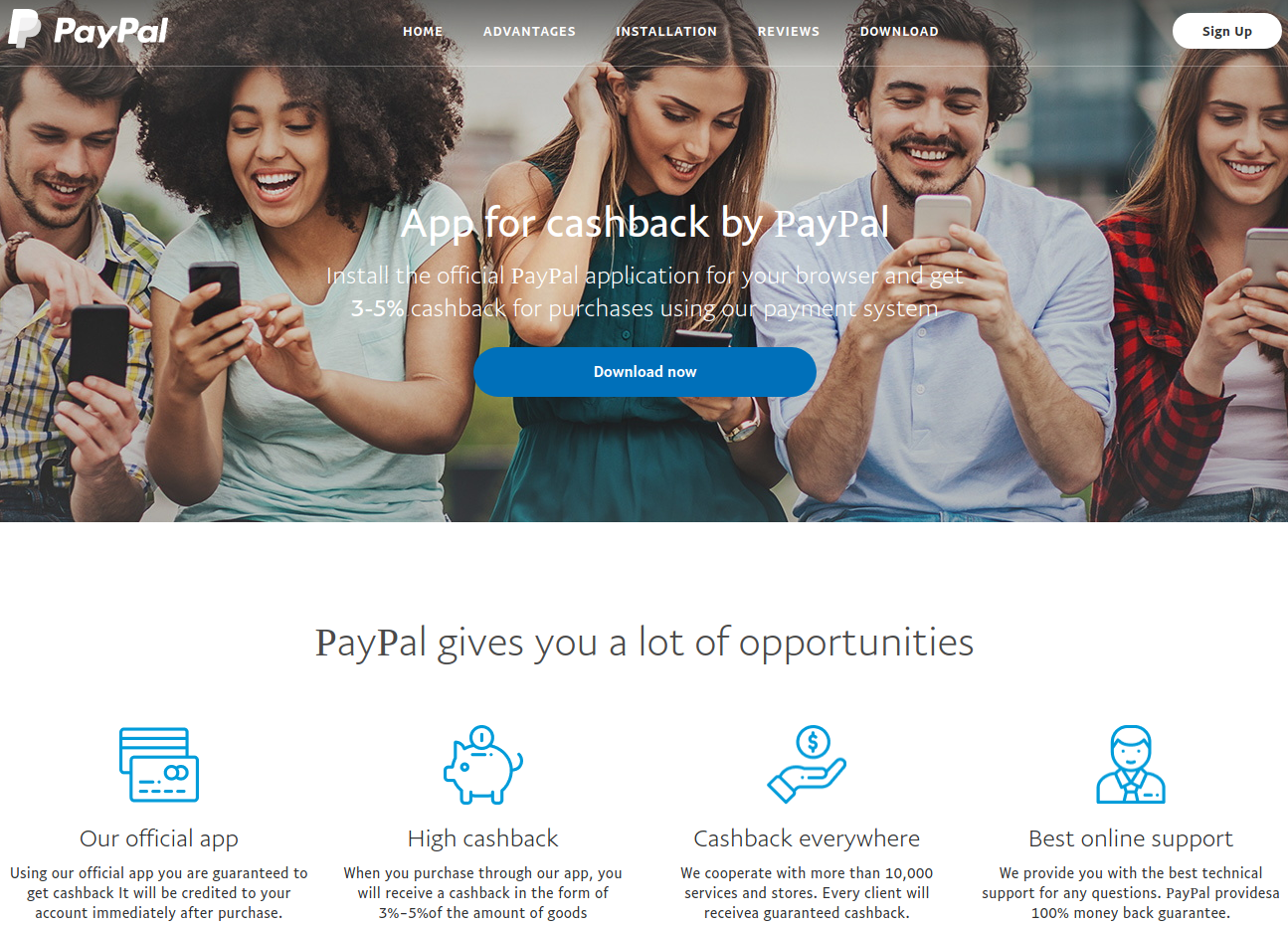

Новая версия шифровальщика Nemty распространяется через фишинговый сайт, имитирующий PayPal.

- Мошенники создали полную копию сайта PayPal, зарегистрировав для неё домен pаypаl.com, имя которого содержит Unicode-символы из другого языка. В кодировке Punycode это имя выглядит как „xn—ayal-f6dc.com“

- Сайт предлагает пользователям получить кэшбек в 3-5% от суммы покупок через PayPal.

- Для получения кэшбека нужно скачать и установить на компьютер файл cashback.exe.

- Как только пользователь запустит «программу для кэшбека», она начнёт шифровать его файлы и удалять теневые копии. В среднем на шифрование одного компьютера Nemty тратит около 6 минут.

- Закончив шифрование, вредонос требует выкуп в размере 1000 долларов США в биткоинах.

Авторы очередной фишинговой кампании используют CAPTCHA, чтобы скрывать поддельные страницы авторизации в сервисе Microsoft от шлюзов безопасности электронной почты.

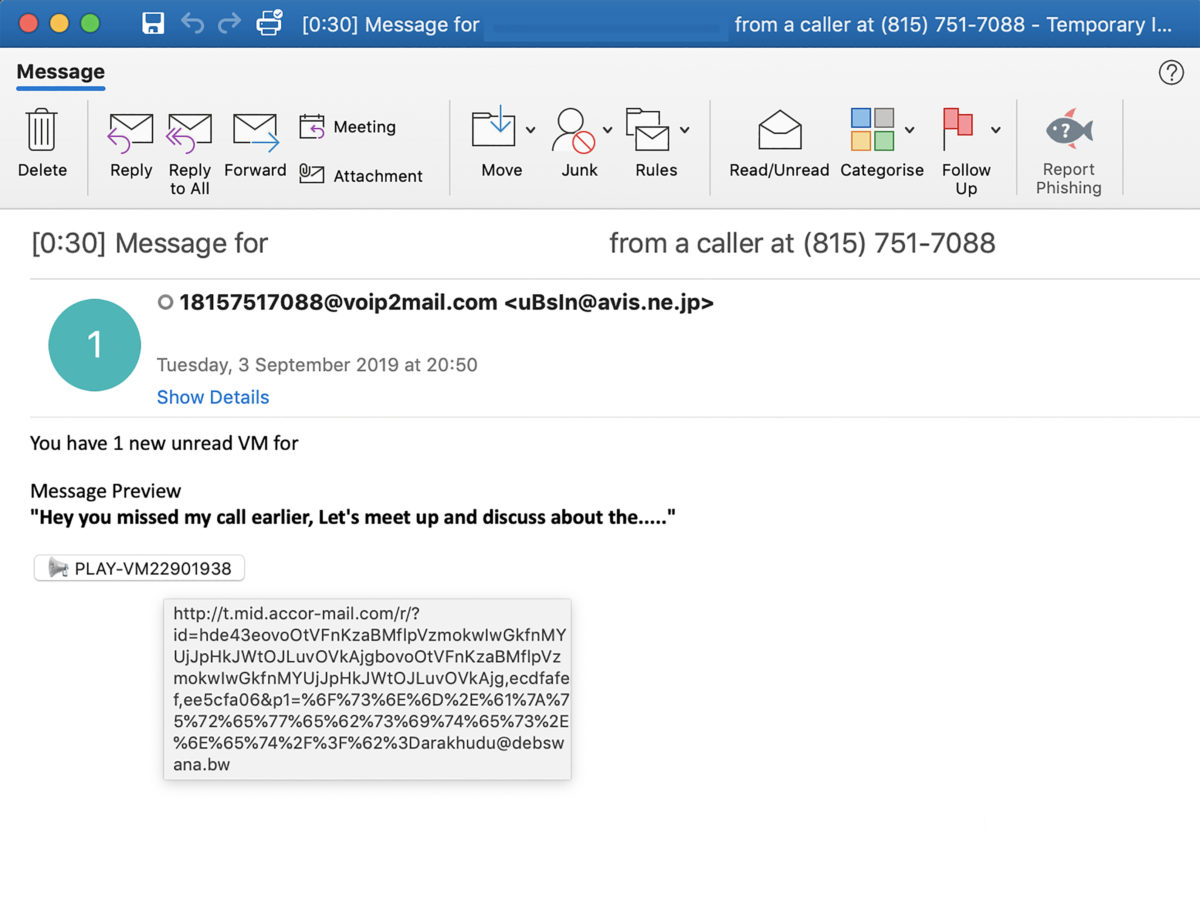

1. Пользователь получает письмо с уведомлением о новом голосовом сообщении. Чтобы прослушать его, нужно перейти по ссылке:

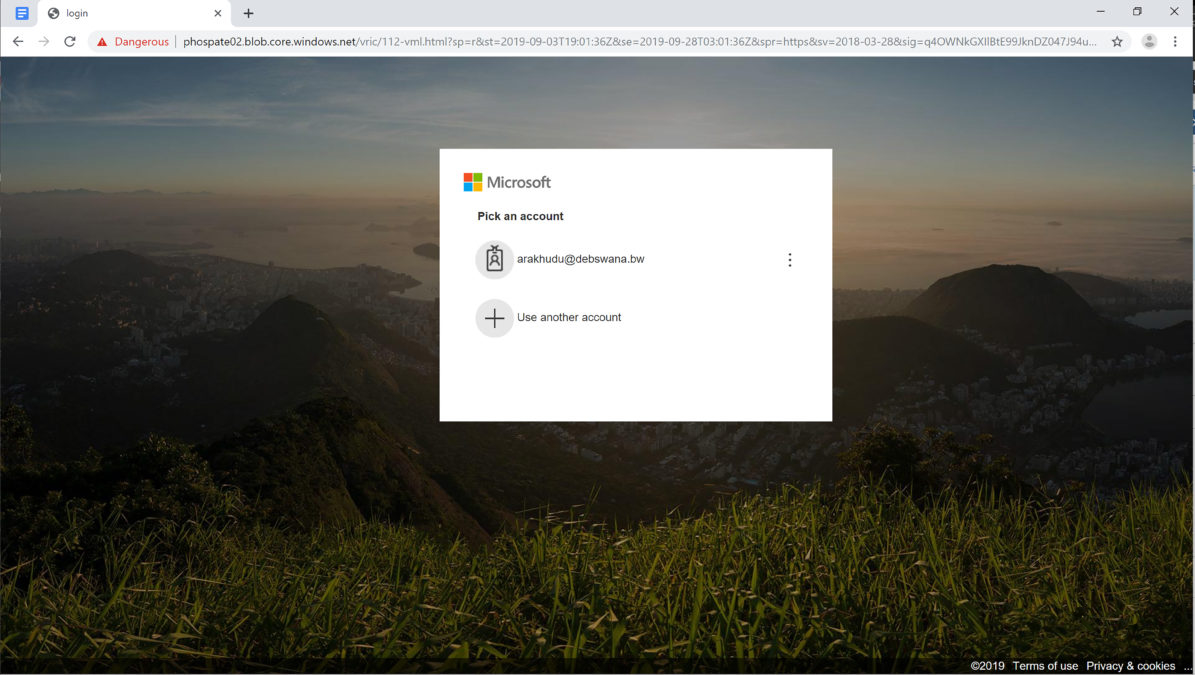

2. По ссылке пользователь попадает на страницу с CAPTCHA: нужно нажать галочку в подтверждение, что являешься человеком. Эта страница не имеет вредоносного контента, поэтому помечается как безопасная.

3. Затем пользователь попадает на фишинговую страницу, имитирующую страницу авторизации Microsoft:

4. Введённые на этой странице учётные данные отправляются к злоумышленникам.

5. Поскольку защитное решение, проверяющее безопасность электронной почты, не может нажать галочку и попасть на фишинговую страницу, а страница размещается в инфраструктуре Microsoft, атака проходит успешно, и техническая защита не обнаруживает проблем.

Схема атаки:

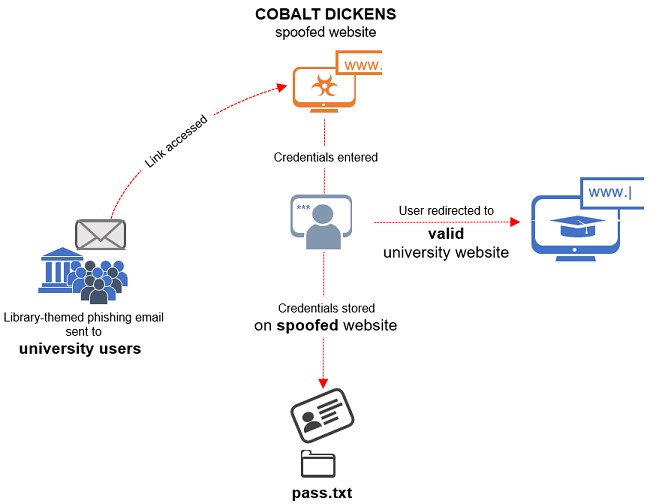

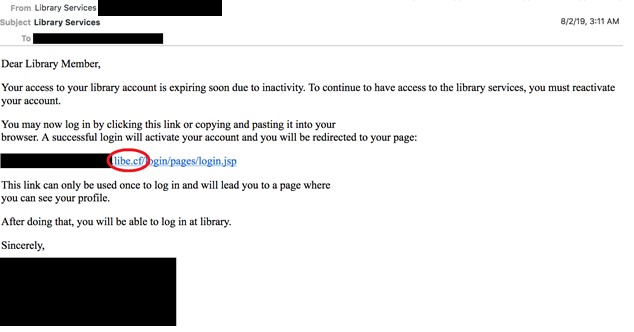

Атака начинается с фишингового письма, замаскированного под письмо от университетской библиотеки:

- В письме сообщается, что доступ к ресурсам библиотеки приостановлен из-за неактивности пользователя. Для восстановления нужно заново активировать учётную запись: перейти по ссылке в письме ввести свои учётные данные.

- Когда пользователь переходит по ссылке, он попадает на поддельную страницу логина университетской библиотеки, скопированную с оригинальной.

- Мошеннические страницы размещаются на доменах в зонах .ml, .ga., .cf, .gq, .tk. Имена доменов совпадают с оригинальными доменами университетов.

- Когда пользователь вводит свои данные, скрипт на странице сохраняет их в текстовый файл, а затем перенаправляет его на оригинальный сайт библиотеки.

Инциденты

Благодаря фотографической памяти японец запоминал номер карты, имя владельца, дату действия и код безопасности, пока покупатель расплачивался ей. Заказанные товары он сдавал в ломбард, а выручку тратил на еду и аренду жилья.

Сотрудники компании получили письмо от мошенников с указаниями об оплате и, поскольку письмо не вызвало подозрений, отправили оплату.

Детали атаки не сообщается, вернуть похищенные средства пока не удалось.

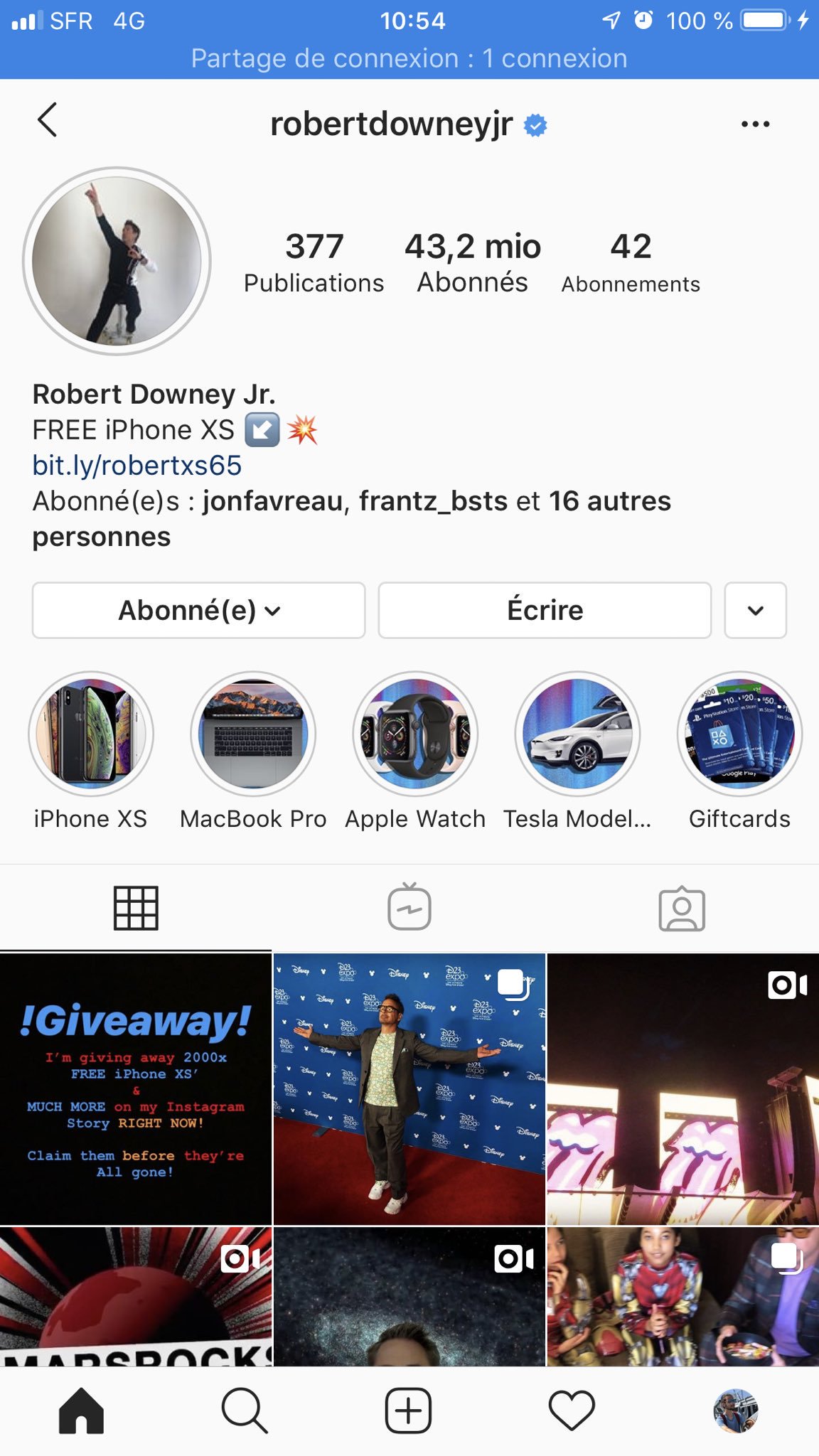

Для привлечения внимания мошенники разместили в аккаунте несколько постов, содержащих сведения о бесплатной раздаче 2 тысяч смартфонов Apple iPhone XS, а также автомобиля Tesla, Apple Watch, MacBook Pro и подарочных сертификатов.

Для сбора данных злоумышленники добавили в биографию актёра ссылку на страницу, собирающую персональные данные, сокращённую с помощью сервиса bit.ly.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.