Антифишинг-дайджест №133 с 16 по 22 августа 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 16 по 22 августа 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

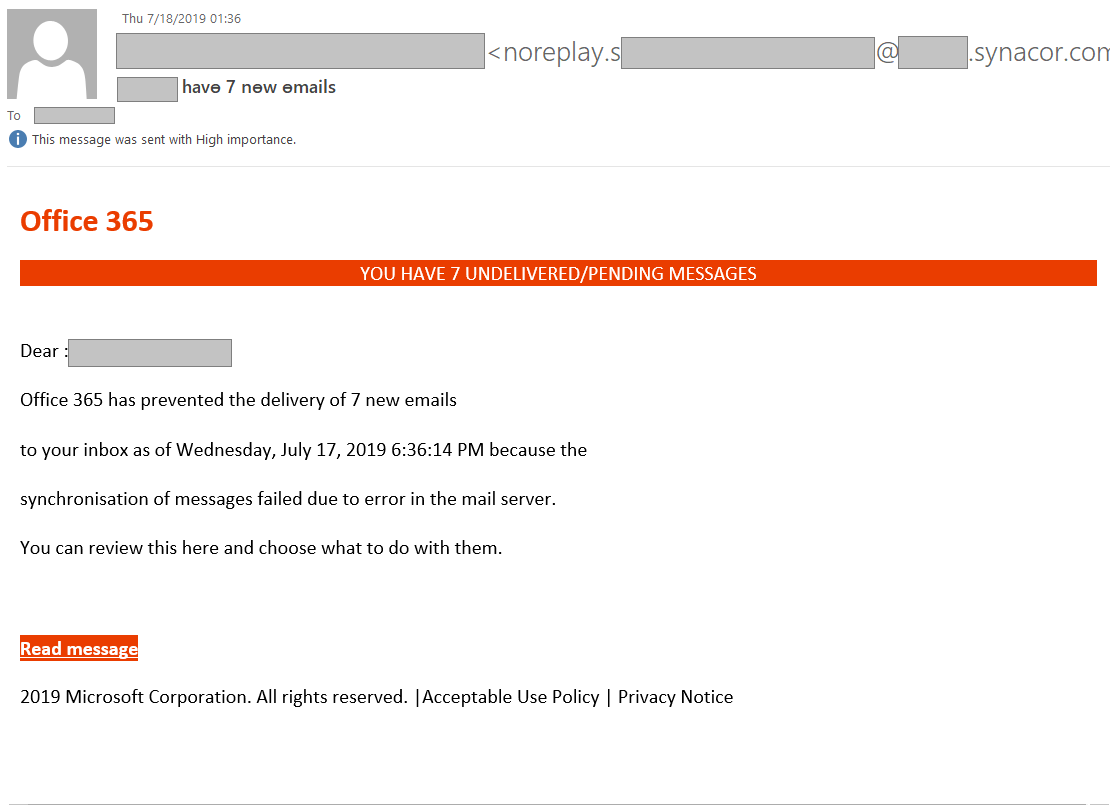

- Атака начинается с фишингового письма, сообщающего о непрочитанных сообщениях. Чтобы прочитать их, нужно перейти по ссылке.

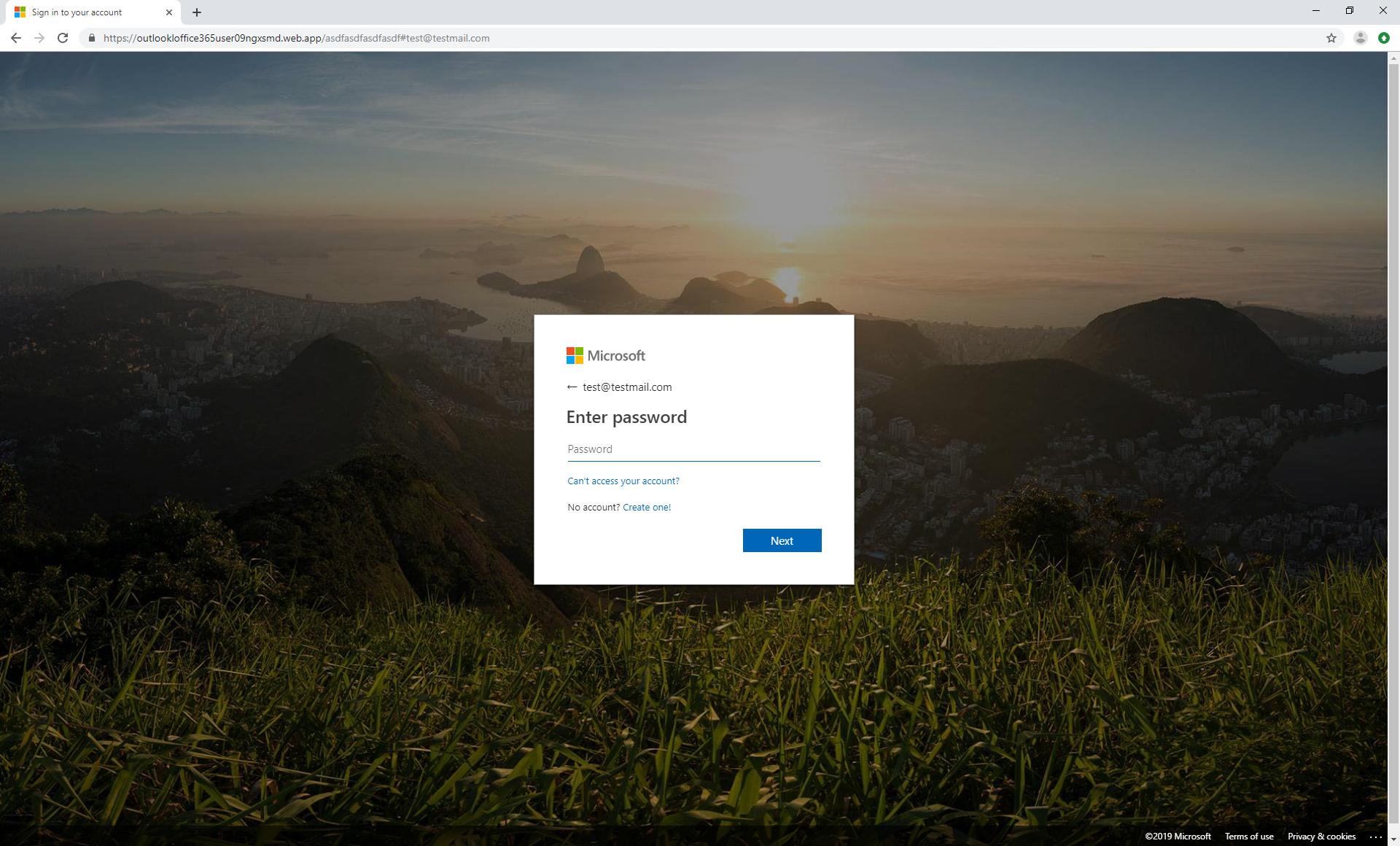

- Фишинговые страницы размещаются в облачных хранилищах Microsoft Azure Blob Storage и Microsoft Azure Web Sites, чтобы замаскировать сайт под официальную страницу входа Microsoft, защищённую сертификатом SSL.

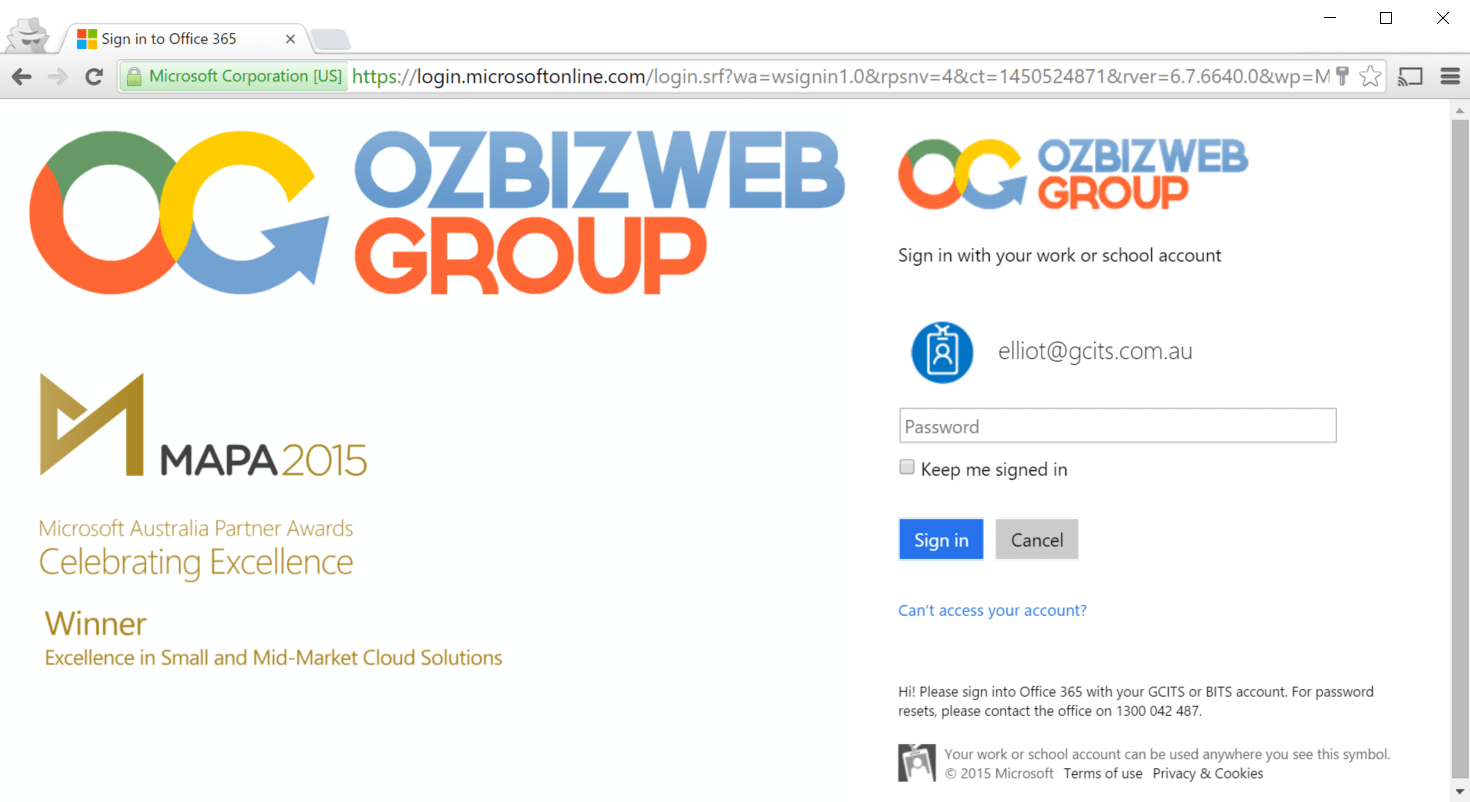

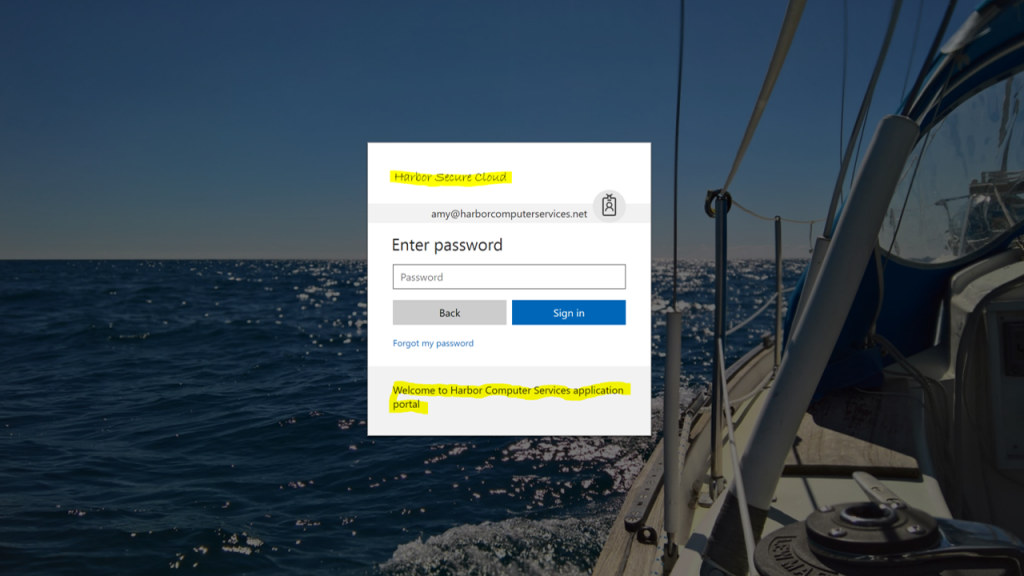

- Для каждой из потенциальных жертв мошенники сверяют адреса пользователей со своей базой данных, чтобы добавить на фишинговую страницу логотип и фирменный фон компании-владельца почтового домена. Таким образом создаётся довольно убедительная страницу сбора учетных данных, привычную для пользователя:

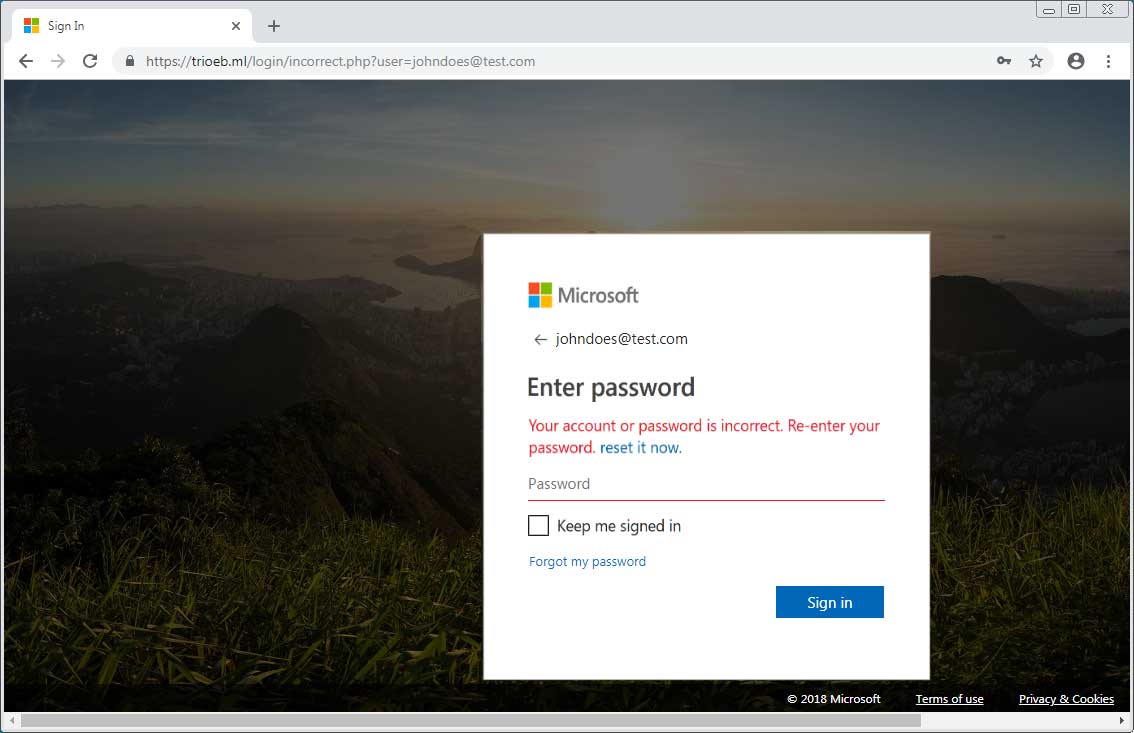

- Мошенники регистрируют домен, но размещают на нём не обычную фишинговую страницу, а специальную страницу 404, которая отображается, если веб-сервер не может найти запрошенный адрес.

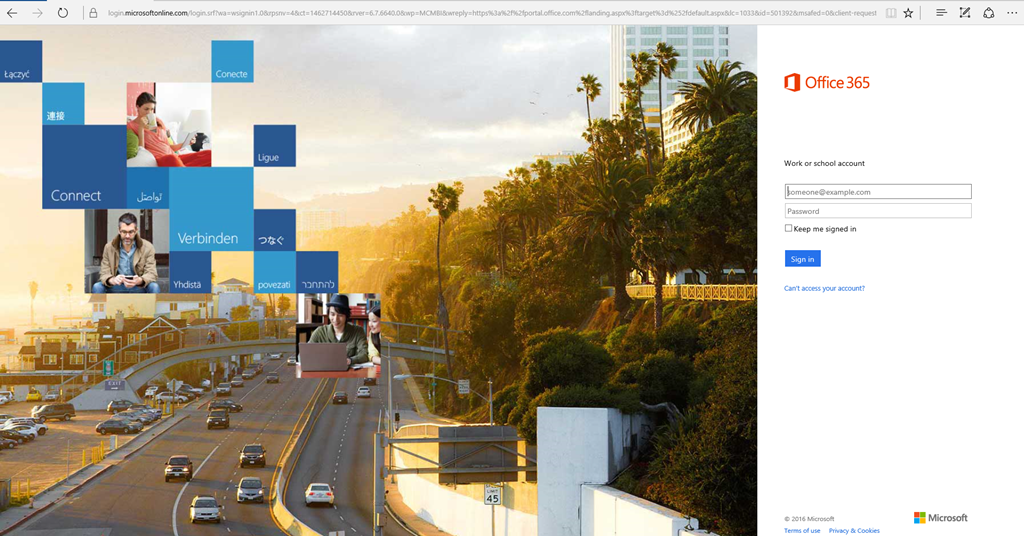

- Вместо сообщения 404 Not Found показывается фишинговая страница в форме поддельного окна аутентификации в учетной записи Microsoft, которое совпадает с легитимной страницей вплоть до мельчайших деталей.

- Единственные элементы, которых нет на фишинговой странице — ссылка «Параметры входа» над кнопкой «Далее» и уведомление о файлах cookie в верхней части.

- В результате злоумышленники имеют бесконечное количество URL-адресов фишинговых страниц, созданных с помощью одного зарегистрированного домена.

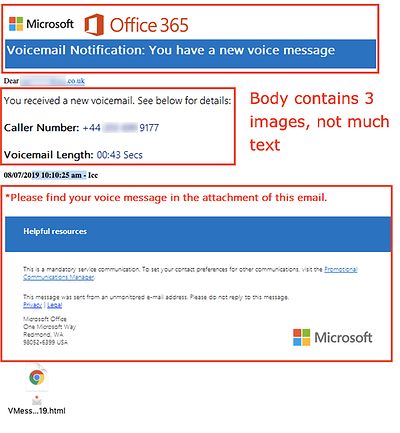

Атака начинается с электронного письма, имитирующего уведомление голосовой почты Office 365:

Чтобы затруднить выявление опасного контента, большая часть текста в теле сообщения располагается в изображениях, а получателю предлагают открыть приложенный к письму HTML-файл, чтобы прослушать послание.

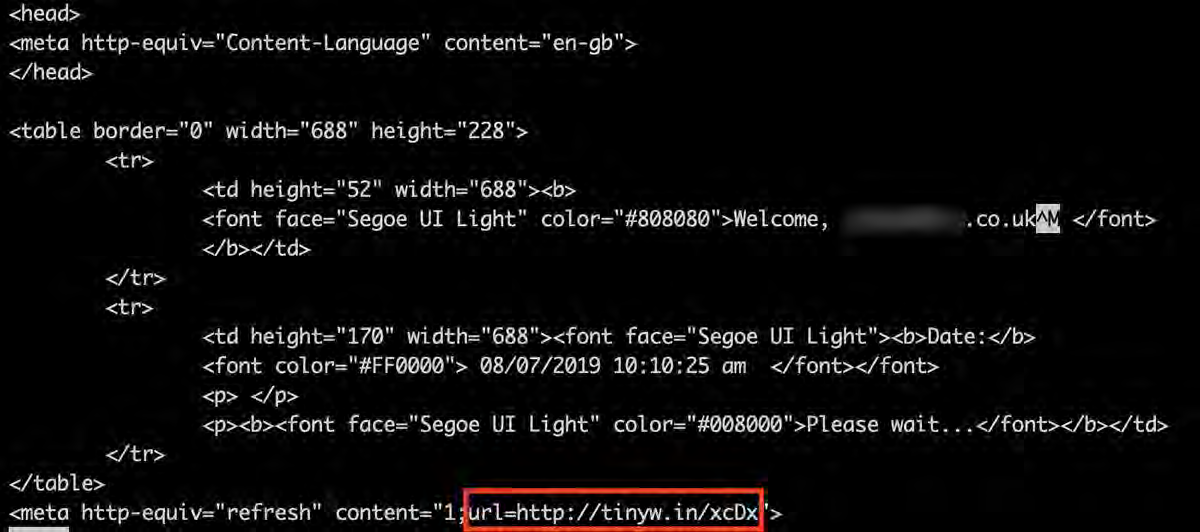

Обычно злоумышленники размещают адрес страницы в специализированных HTML-тегах типа «a href» (ссылка) или «script» (JavaScript-сценарий). Документы с подобными вложениями легко выявляются и блокируются встроенными в MS Office средствами защиты. В случае с MetaMorph Obfuscation киберпреступники используют оператор «meta» с параметром http-equiv=«refresh», который позволяет принудительно открыть целевой сайт:

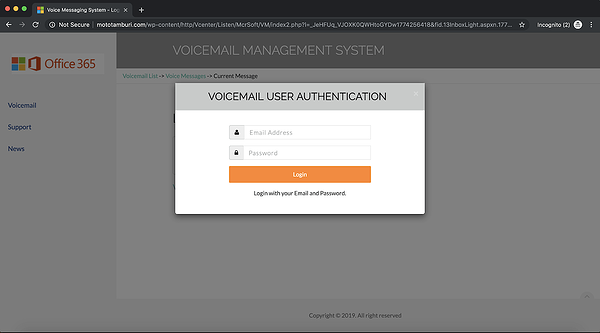

Вредоносный документ запускается в браузере и переадресует жертву на принадлежащий мошенникам ресурс.

Сайт, копирующий оформление страницы авторизации Office 365, предлагает посетителю ввести логин и пароль своей учетной записи.

Чтобы убедиться, что логин и пароль введены правильно, страница запрашивает повторный ввод пароля, уведомляя о том, что в первый раз что-то введено неправильно. Полученные данные пересылаются на сервер злоумышленников.

Весь алгоритм не вызывает подозрения у защитных систем, поскольку вредоносная ссылка скрыта в метатеге документа.

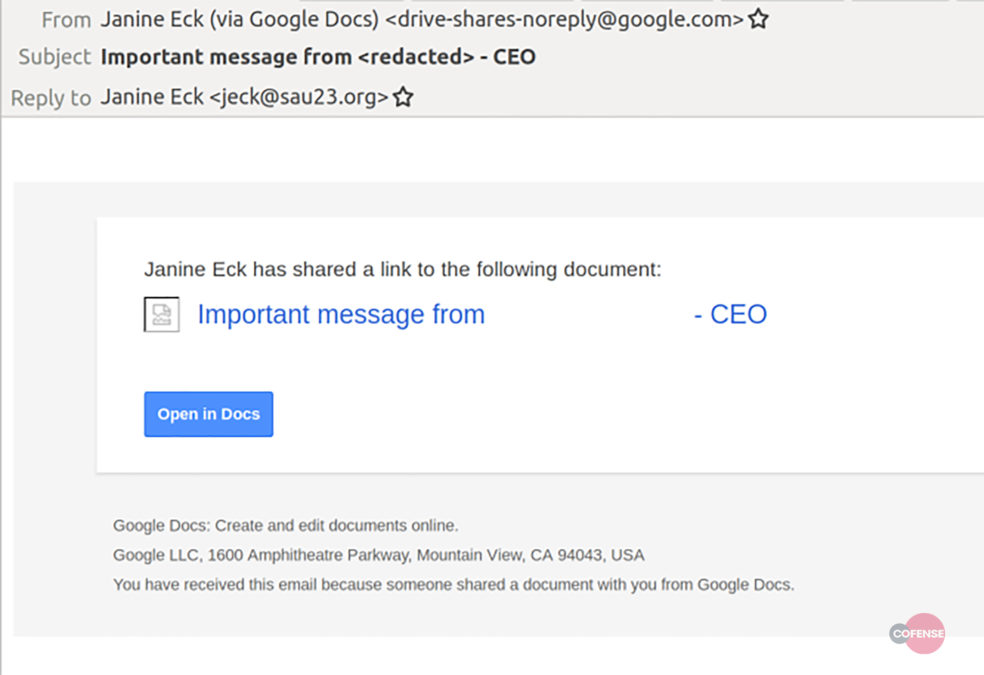

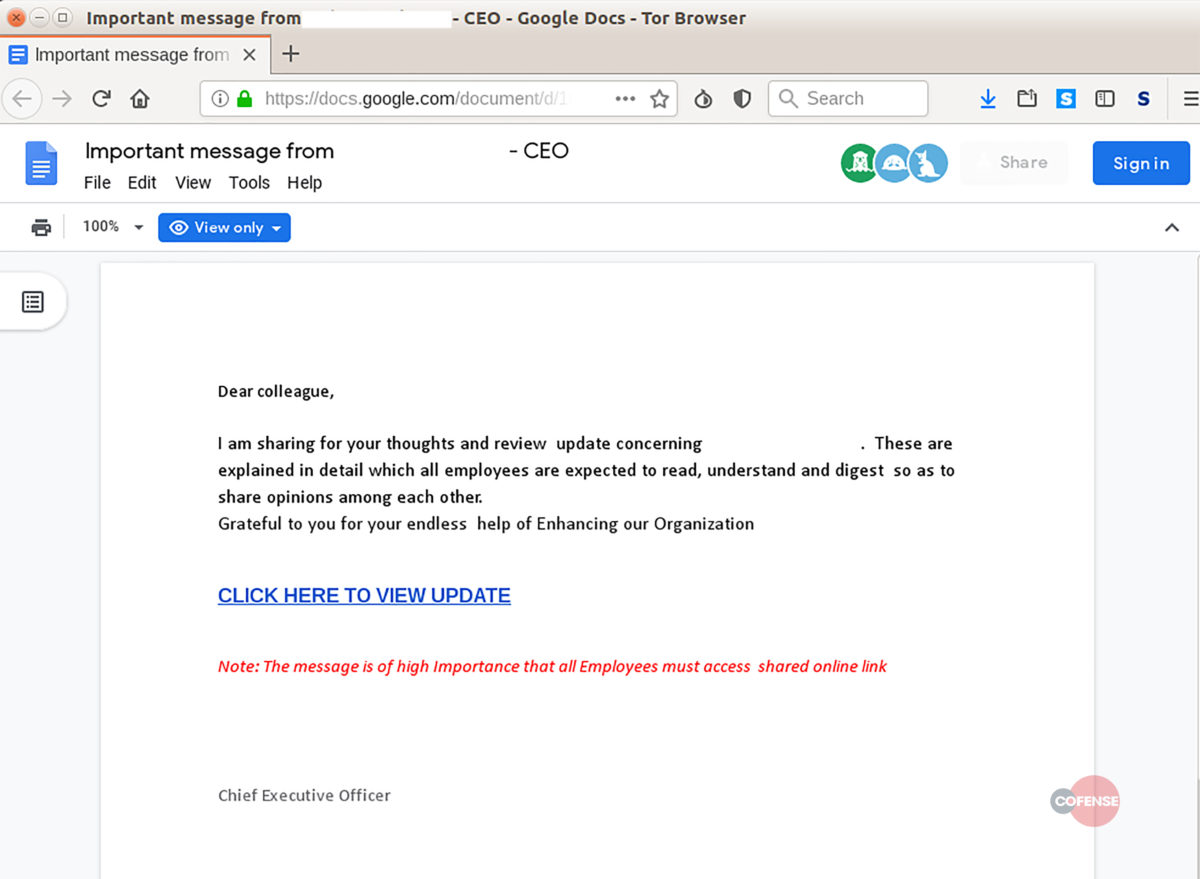

Злоумышленники разместили на облачном сервисе Google сообщение якобы от главы атакуемой организации с описанием бизнес-проекта, к обсуждению которого приглашались сотрудники. За подробностями обсуждения нужно было перейти на страницу с фишинговой формой и ввести свои учётные данные.

Ссылку на файл отправили всем пользователям через функцию Google Drive «Поделиться». Этот легитимный механизм не вызывает вопросов у почтовых фильтров, а системы защиты от фишинга не могут проверить контент, на который ведут такие уведомления.

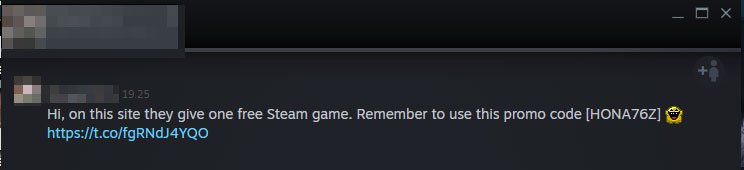

Кибермошенники воруют учетные записи Steam с помощью фишингового сайта с «бесплатными раздачами игр».

Преступники рассылают сообщения о возможности получить бесплатную игру в Steam. Для этого предлагается зайти на сайт steamsafe.fun и ввести промо-код:

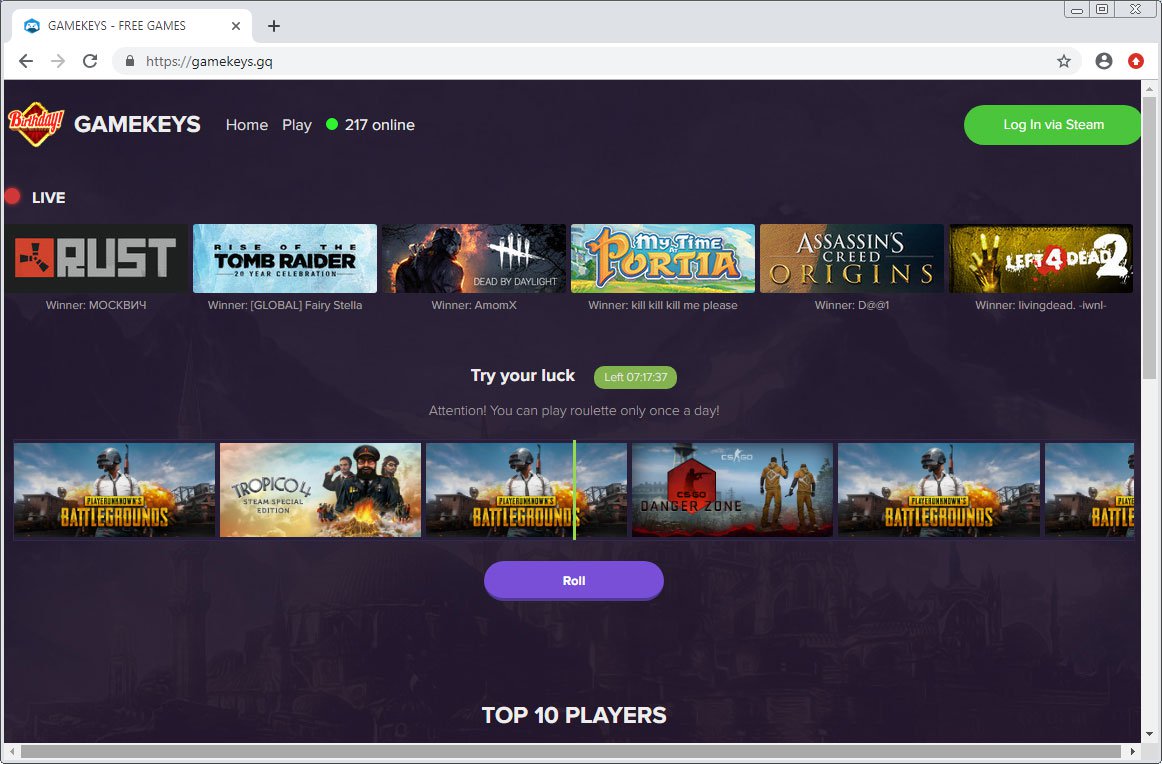

Сайт steamsafe.fun перенаправляет жертву на один из сайтов злоумышленников с бесплатными раздачами игр в Steam.

Пользователю предлагают нажать кнопку «Roll», чтобы покрутить рулетку и случайно выиграть бесплатную игру. В числе возможных выигрышей PUBG, CSGO, Tropico 4, ARK: Survival Evolved, Assassin’s Creed и другие.

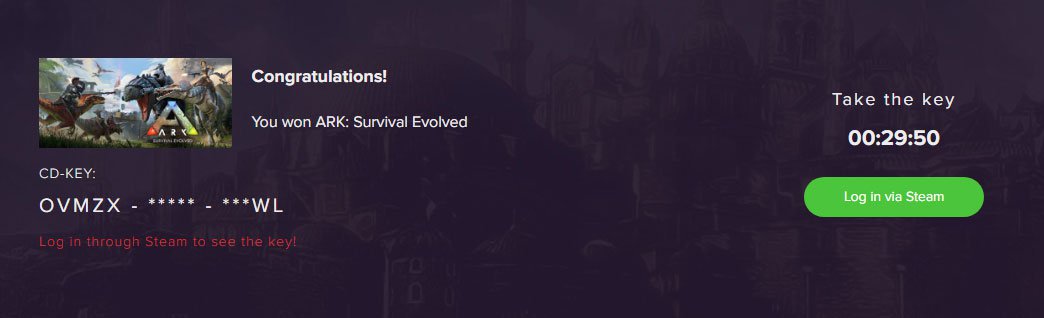

После «выигрыша» сайт отобразит часть ключа игры. Для его получения требуется авторизация в Steam.

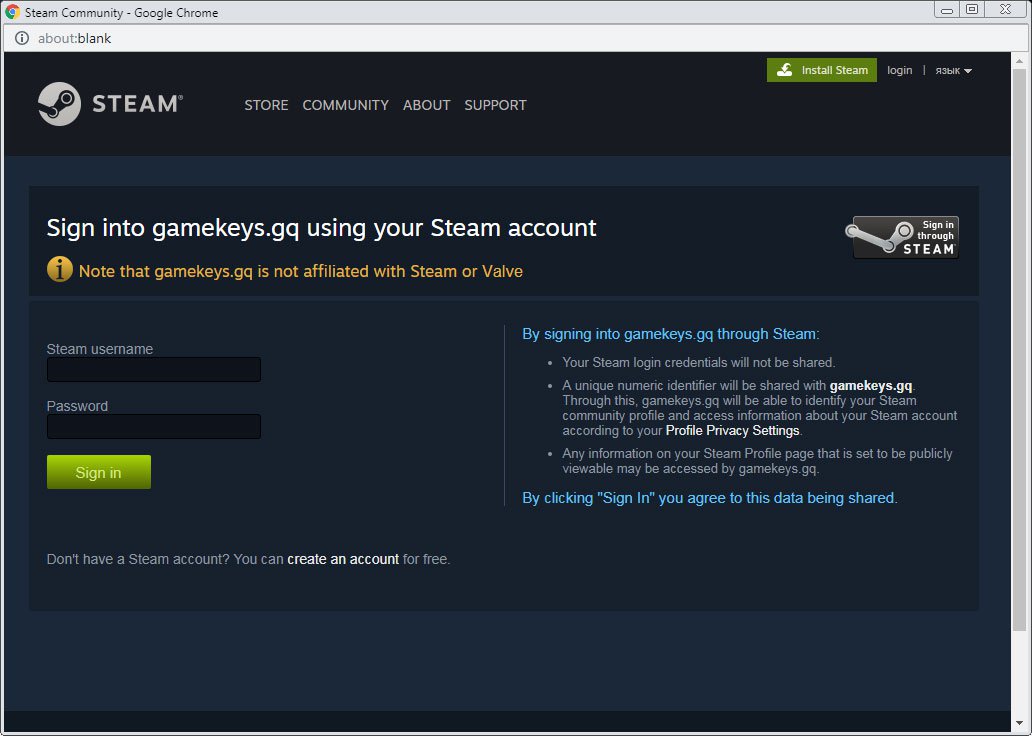

Как только пользователь нажмет кнопку входа в систему, отобразится поддельная страница авторизации в учетную запись Steam (Steam single sign-on), размещенная на сайте мошенников.

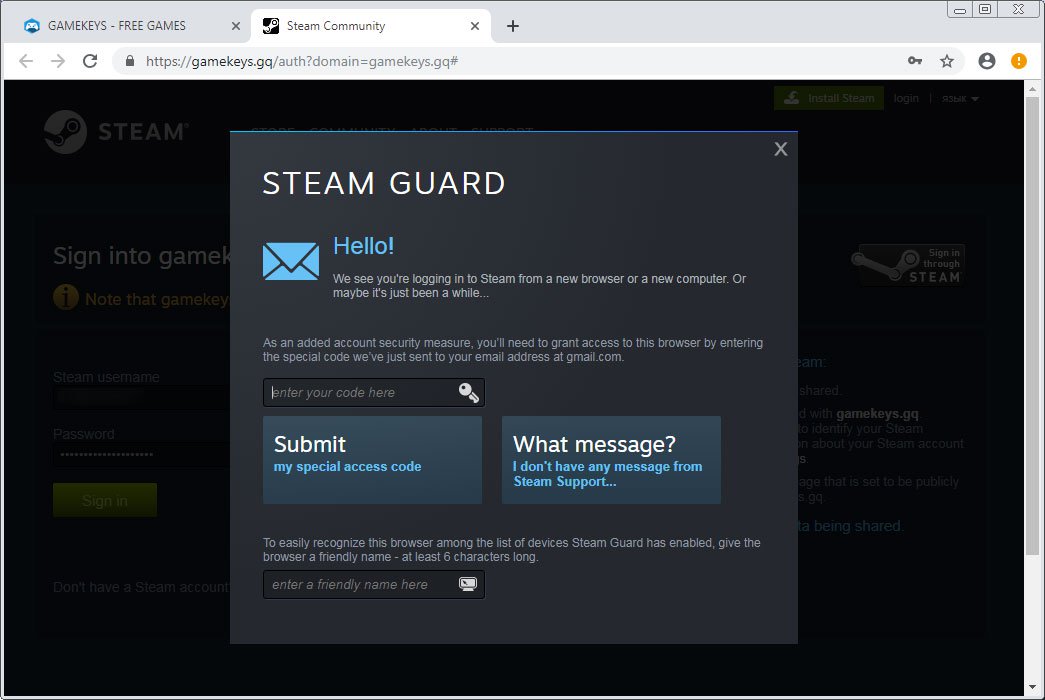

Если жертва введет учетные данные, мошенники используют их для авторизации в учетной записи Steam пользователя, после чего появится окно мобильного аутентификатора Steam Guard и запросит специальный код. Таким образом преступники обоходят двухфакторную аутентификацию и получают полный доступ к аккаунту.

Далее атака выполняется автоматически: мошеннический сайт самостоятельно входит в учетные записи, меняет пароль, привязанный адрес электронной почты и номер телефона. После этого злоумышленники используют украденную учетную запись для дальнейшего распространения мошенничества среди друзей жертвы и для потенциальной кражи предметов из инвентаря пользователей в Steam.

«Умные» устройства

Обнаружена мошенническая кампания с использованием особенностей работы голосовых помощников.

- Мошенники создают поддельные номера поддержки для известных брендов и оплачивают их попадание в верхние позиции поисковой выдачи.

- Жертва просит Siri, Google Home или Алексу найти номер телефона компании, которой принадлежит бренд.

- Голосовой помощник запускает поиск, находит вместо правильного телефона номер мошенников и звонит им.

- Мошенники общаются с жертвой, пока не добьются получения денег.

Приводятся реальные случаи:

Женщину, которая пыталась позвонить в авиакомпанию, чтобы поменять место, заставили заплатить 400 долларов США подарочными картами, убедив её, что авиакомпания проводит акцию.

Другой человек с помощью Siri позвонил в «службу технической поддержки», чтобы получить помощь с принтером, но добился лишь уменьшения денег на счёте.

Атаки и уязвимости

В эксперименте, воспроизводящем реальную жизненную ситуацию, в конференц-зале разместили несколько человек, которые разговаривали друг с другом и делали заметки на ноутбуке. На одном столе с ноутбуком или компьютером находилось до 8 смартфонов, расположенных на расстоянии от нескольких сантиметров до нескольких метров. Участники эксперимента могли исправлять ошибки набора или исправлять их по своему усмотрению.

Оказалось, что использование стандартных сенсоров смартфона в сочетании со специальной программой позволяет за несколько секунд распознать набираемый текст с точностью до 41%. Для успешной атаки требуется знать, из какого материала изготовлена столешница, на которой размещена клавиатура, поскольку деревянные и металлические поверхности звучат по-разному.

Эта разновидность атак чрезвычайно опасна, поскольку у жертвы нет даже теоретической возможности понять, что набранный ей текст перехвачен.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.