Антифишинг-дайджест №13 c 20 по 26 апреля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 20 по 26 апреля 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

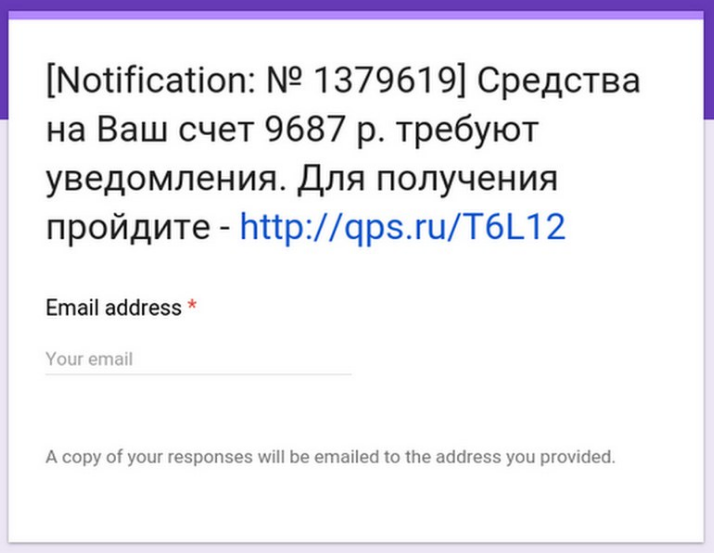

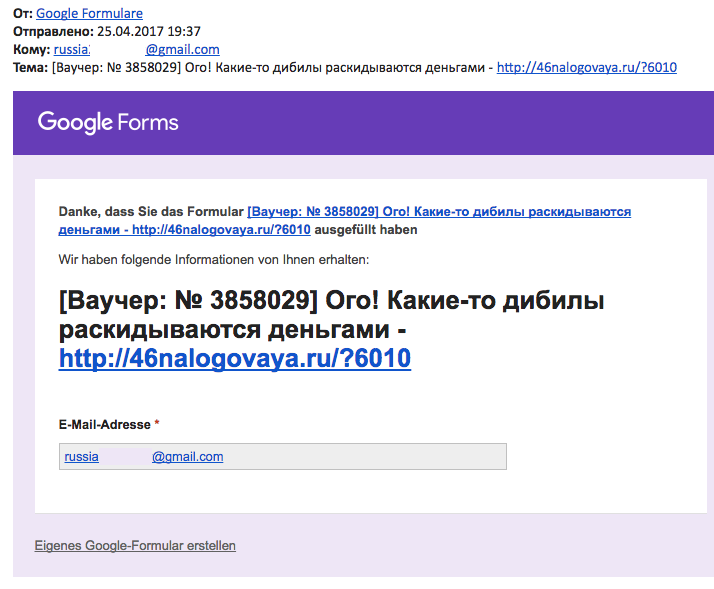

Мошенники использовали «Гугл Формы», чтобы обойти почтовые фильтры и разослать вредоносные ссылки на почту пользователям:

Они создавали форму с вредоносной ссылкой в заголовке, и единственным полем: адресом электронной почты, в которое вводили адреса жертв:

После отправки такой формы жертва получала ссылку через письмо-уведомление от «Гугла».

Судя по заголовку, мошенники ориентировались на русскоговорящих пользователей, но «Гугл Формы» создавались на иностранном языке, например немецком или испанском. Очевидно, это сделано специально: средний пользователь не сможет быстро прочитать служебный текст о том, что это уведомление о заполнении формы, но заметит логотип и адрес Гугла, а также текст на русском языке и ссылку.

Смартфоны, банкоматы и «умные» устройства

Датчики освещенности на ноутбуках и мобильных телефонах могут использоваться для похищения данных истории браузера. Жертва должна зайти на вредоносный сайт, и через него атакующие могут узнать, какие сайты пользователь посещал ранее:

Атака строится на данных, полученных от датчиков внешней освещенности: они фиксируют даже незначительные изменения и могут «заметить» изменение цвета ссылок посещённых пользователем сайтов.

Вредоносное приложение SMSVova три года скрывалось в Google Play под видом приложения System Update:

![]()

На самом деле SMSVova предназначено для отслеживания местоположения пользователей в текущем времени и перехвата входящих SMS-сообщений.

Другое приложение, содержащее новую версию вымогателя Charger, также находилось в Google Play и было скачано по крайней мере 5 тысяч раз. Новый вариант зловреда маскировался под внешне легитимное приложение-фонарик Flashlight LED Widget. Обновленный Charger отображает фишинговые экраны, имитирующие функциональность легитимных приложений, перехватывает текстовые сообщения и временно блокирует устройство, чтобы не допустить попыток пресечь вредоносные процессы:

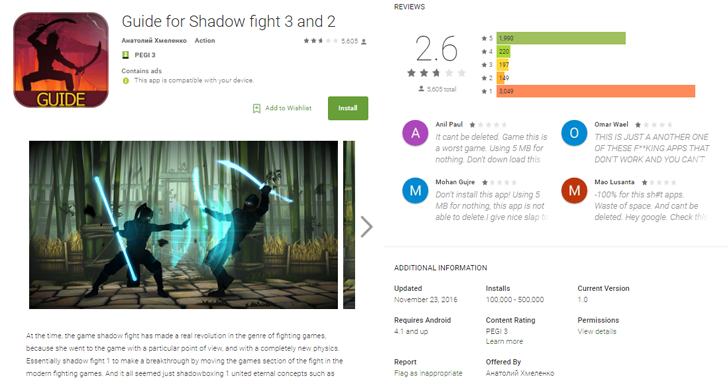

И еще один вредонос, FalseGuide, распространялся через приложения в Google Play, которые на этот раз выдавали себя за популярные игры, к примеру, Pokemon GO, FIFA Mobile и другие:

Изначально FalseGuide была обнаружена в составе более чем 40 приложений, самое старое из которых было загружено в Google Play еще в феврале 2017 года. Суммарное количество зараженных устройств специалисты оценили примерно в 600 тысяч.

Арестована преступная группа из пяти человек, которая занималась распространением мобильных банкеров и последующими хищениями средств с банковских счетов жертв. У преступников изъяли 20 компьютеров и ноутбуков, порядка 4 тысяч SIM-карт, 65 сотовых телефонов, 13 банковских карт и другие средства для распространения вредоносного ПО и вывода наличных. Предполагается, что жертвами стали по меньшей мере 3 тысячи человек.

Израильская компания удалённо взломала приложение Drivelog Connector фирмы Bosch и получила полный контроль над движущимся автомобилем. Специалисты использовали две уязвимости в процессе аутентификации между ключом доступа и смартфонным приложением Drivelog Connect, а также ошибки в реализации фильтра сообщений ключа Drfivelog Connector.

Вредоносные программы, уязвимости и эксплойты

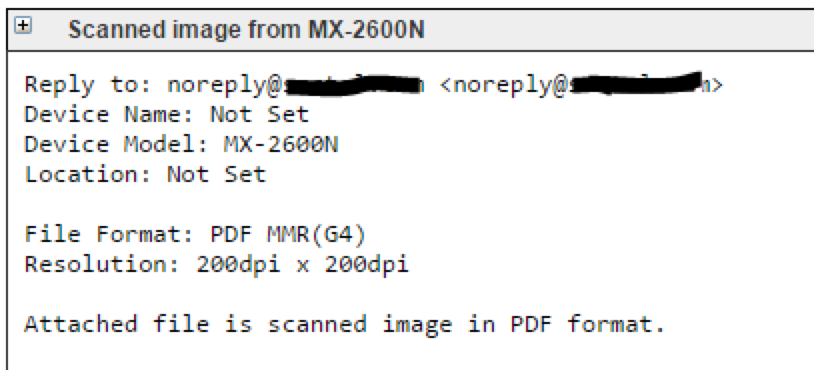

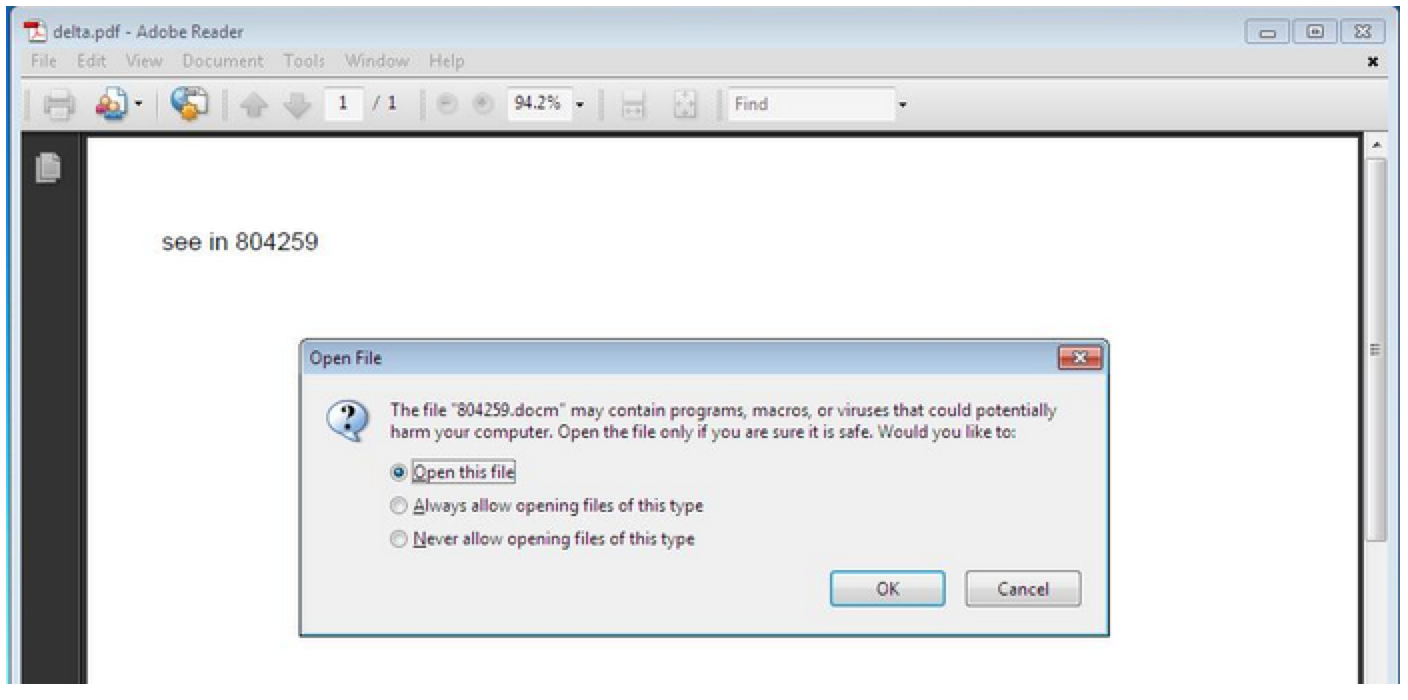

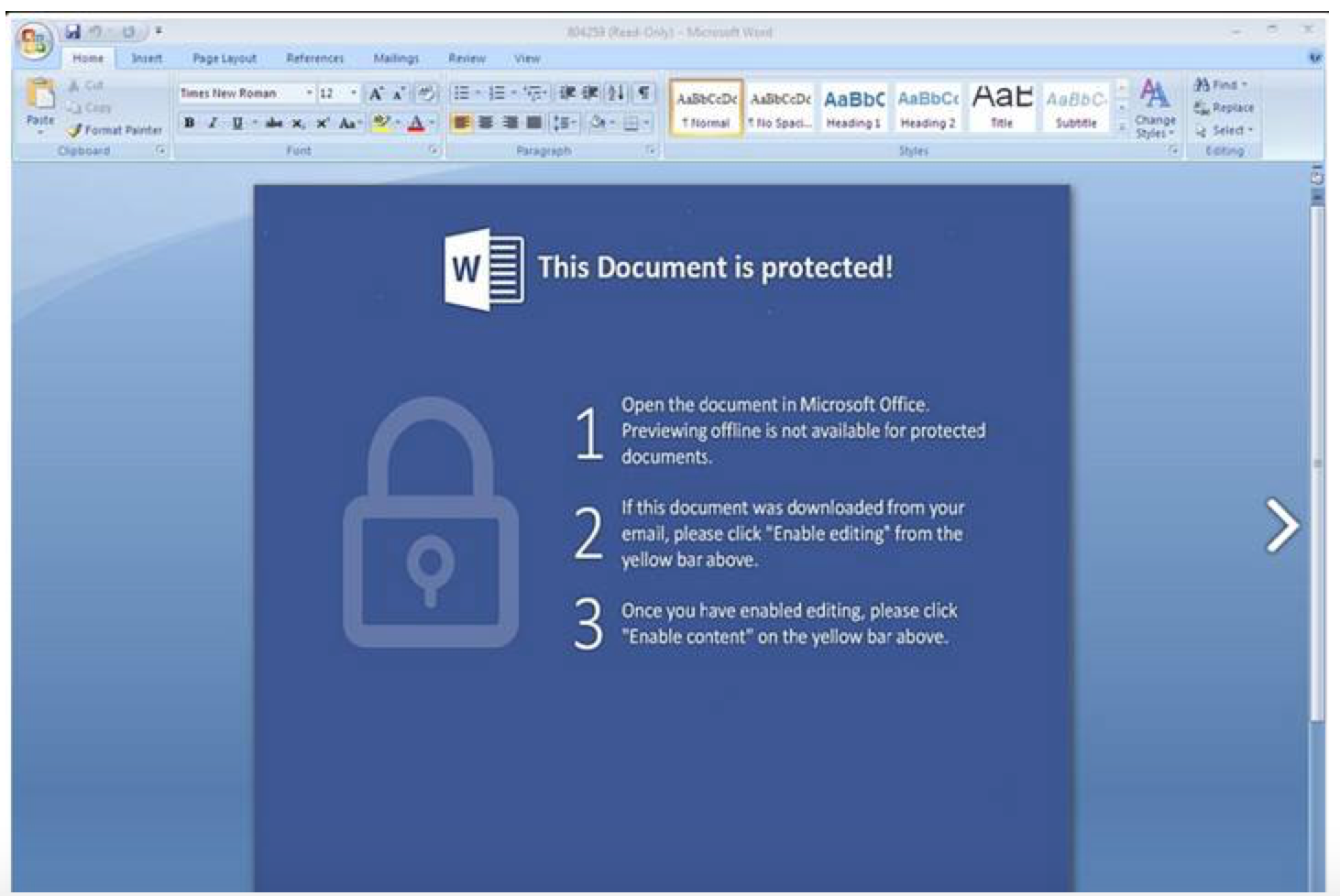

Обнаружена разновидность вымогателя Locky, которая скрывается внутри документа MS Word, вложенного в PDF.

Для распространения используется почтовая рассылка с PDF-вложением:

Внутри PDF-документа находится вложенный документ, который Adobe Reader предлагает открыть:

При открытии документа в «Ворде» пользователя убеждают отключить защищенный режим просмотра:

Если пользователь сделает это, запустится VBA-макрос, который загрузит и запустит шифровальщик.

Антивирус Webroot начал определять системные файлы Windows как троян W32.Trojan.Gen и переносить некоторые из них в карантин, выводя систему из строя. Вскоре разработчик исправил проблему, однако многие пользователи так и остались с сотнями, а то и тысячами файлов в карантине.

Кроме того, антивирус принял Facebook за фишинговый сайт и заблокировал к нему доступ. Отдел по связям с общественностью Webroot в ответ на жалобы по поводу странного поведения антивируса присылал пользователям ссылку на презентацию, посвященную вымогателям.

Зловред RawPOS похищает данные водительского удостоверения, которое в США является самым распространенным способом подтверждения личности. Пока карта прокатывается на терминале, RawPOS модифицирует строку с регулярным выражением, чтобы получить возможность собирать расширенный спектр данных, а также сканирует процессы в системе, чтобы обнаружить в коде строки, содержащие «track data».

В менеджере паролей LastPass исправлена уязвимость, позволяющая обойти механизм двухфакторной аутентификации. Закрытые криптографические ключи LastPass хранились в виде QR-кода по URL-адресу, созданному на основе пароля. Атакующему, которому известен пароль, достаточно было вычислить URL, получить код двухфакторной аутентификации и открыть чужой LastPass.

Киберпреступники до сих пор эксплуатируют уязвимость, используемую еще в атаках с применением червя Stuxnet. Эксплойт осуществляется с помощью специально созданных файлов .lnk, которые обрабатываются с ошибкой в ходе отображения иконок в Windows Explorer.

Сайты, мессенджеры и почта

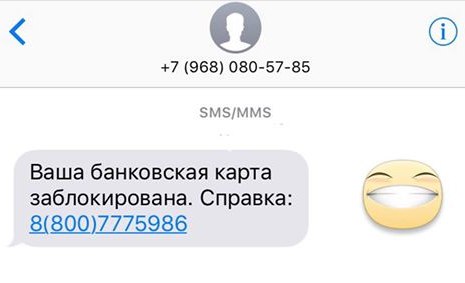

Мошенники, рассылающие СМС от имени банков, используют все более продвинутые технологии: например, номера 8-800 и автоматические автоответчики, которые имитируют некие «службы финансовой безопасности» платежных систем:

Майкрософт исправила уязвимость в Skype, которая могла привести к выполнению произвольного кода, похитить учётные данные и аварийно завершить мессенджер. Ошибка была вызвана некорректным кодом во встроенном в Skype браузере Internet Explorer:

Выпущено обновление «Гугл Хрома», в котором исправлена уязвимость с отображением фишинговых сайтов.

Теперь адреса в Punycode URL не читаются как легитимные ресурсы.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы первыми узнать об актуальных технологиях фишинга и других атаках на человека.