Антифишинг-дайджест №128 с 12 по 18 июля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 12 по 18 июля 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

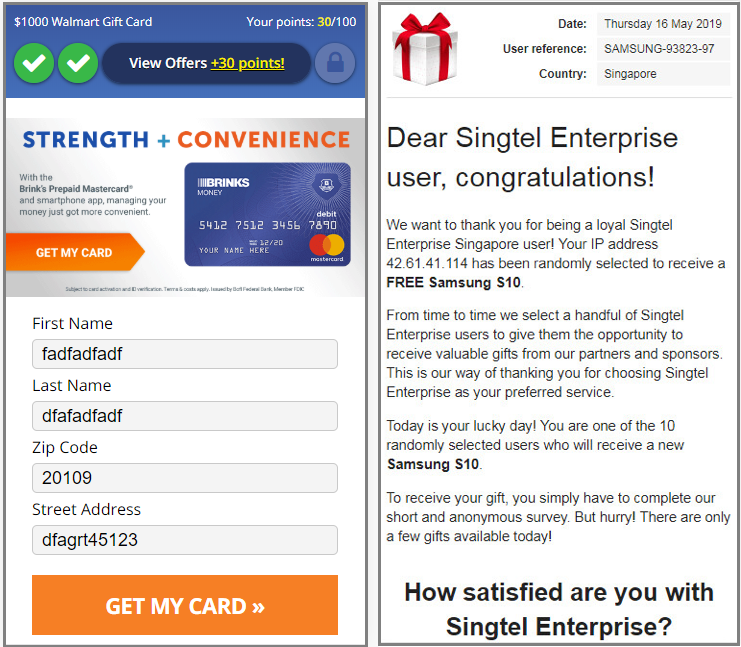

На деле программа скрытно запускала несколько процессов, а также открывала множество вредоносных веб-сайтов:

Попав на смартфон, приложение ожидает одного из трех событий — загрузки устройства, установки или обновления какого-либо приложения, — после чего инициирует пять фоновых процессов. Если какой-либо из них принудительно завершает пользователь или система, через два часа он запускается вновь.

- Приложение обращается к командному серверу и получает от него JSON-файл, содержащий URL сайта, строку с переменной User-Agent и три JavaScript-сценария.

- Пытается открыть целевой веб-ресурс, используя заданные параметры заголовка, и выполняет это действие в бесконечном цикле, отправляя запросы сам на себя.

- Предположительно, скрипты предназначены для кликов по рекламным баннерам, а цель авторов приложения — получение дохода от криминальных партнерских схем.

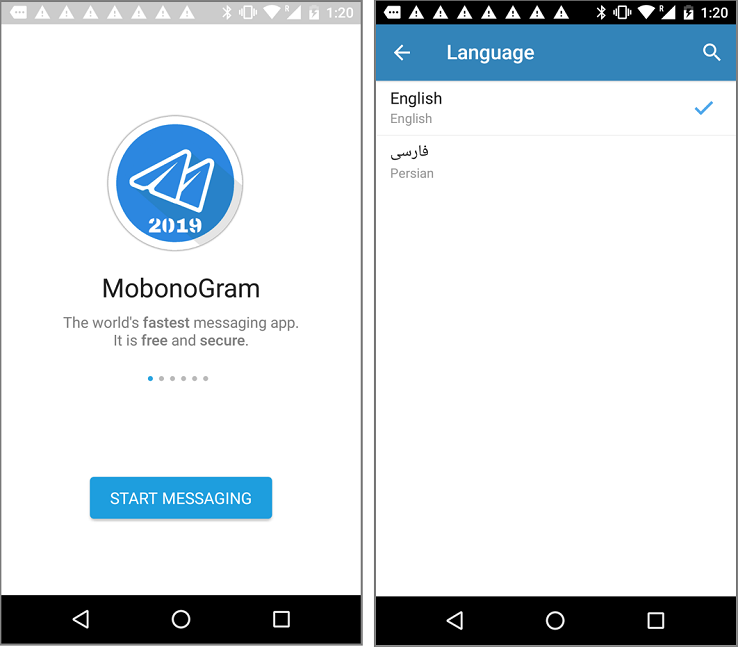

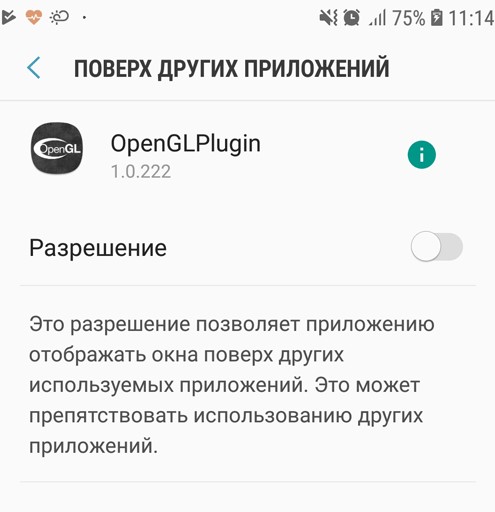

Программа распространялась под видом приложения OpenGL Plugin, якобы предназначенного для проверки версии графического интерфейса OpenGL ES и загрузки его обновлений:

При запуске приложение запрашивает доступ к нескольким важным системным разрешениям, которые позволят ему собирать конфиденциальную информацию и работать с файловой системой. Кроме того, пытается получить допуск к показу экранных форм поверх интерфейса других программ.

Основной вредоносный функционал трояна позволяет выполнять следующие действия:

- передать на сервер информацию о контактах из телефонной книги, SMS,

телефонных вызовах и местоположении устройства; - загрузить и запустить apk- или dex-файл с использованием класса DexClassLoader;

- передать на сервер сведения об установленных программах;

- скачать и запустить исполняемый файл;

- загрузить файл с сервера;

- отправить заданный файл на сервер;

- передать на сервер информацию о файлах в заданном каталоге или о файлах на карте памяти;

- выполнить shell-команду;

- загрузить и установить Android-приложение;

- показать уведомление, заданное в команде;

- запросить заданное в команде разрешение;

- передать на сервер список разрешений, предоставленных троянцу;

- не позволять устройству переходить в спящий режим в течение заданного времени.

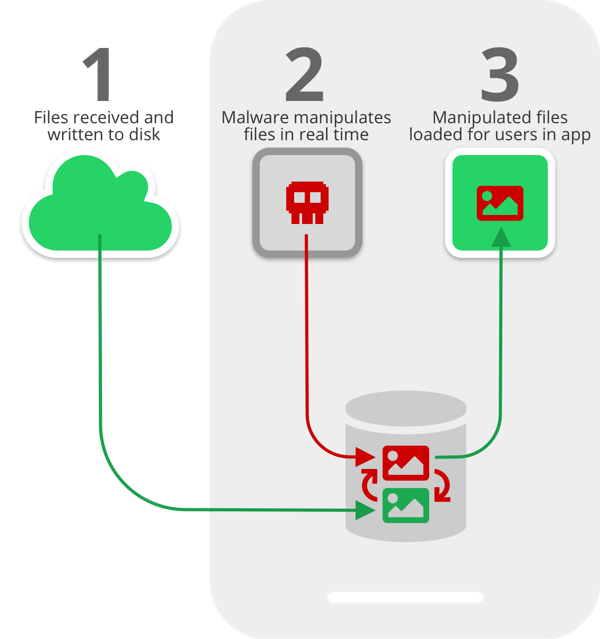

Злоумышленники могут подменить медиафайлы, сохранённые WhatsApp и Telegram через уязвимость в Android-клиентах, что позволяет подставить свои реквизиты в чужие финансовые документы или подделать голосовые сообщения.

Проблема — в излишних правах доступа к файлам во внешней памяти Android-устройств (external storage). В отличие от данных во внутреннем хранилище (internal storage), к этому содержимому могут обращаться сторонние приложения. Более того, они способны модифицировать и подменять полученные файлы еще до того, как их увидит пользователь.

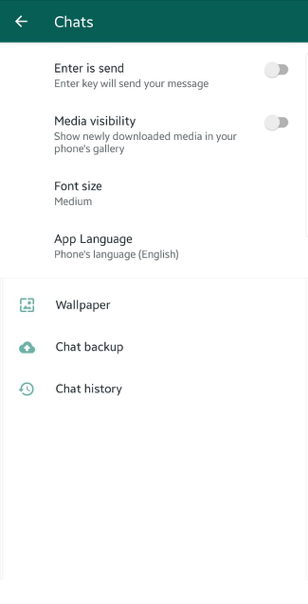

Уязвимость WhatsApp связана с тем, что он автоматически помещает полученные файлы во внешнюю память, Telegram же отправляет содержимое в общий доступ, если включена функция сохранения в Галерею:

Пользователи без сомнений выдают разрешение на запись во внешнее хранилище, поскольку такие права запрашивает каждое второе приложение в Google Play.

Пример с подменой файла, например, счета на оплату:

Подмена голосового сообщения:

Чтобы защититься от подобных атак, эксперты рекомендуют отключить хранение медиа-файлов во внешнем хранилище в настройках WhatsApp:

Настройки -> Чаты -> Видимость медиа

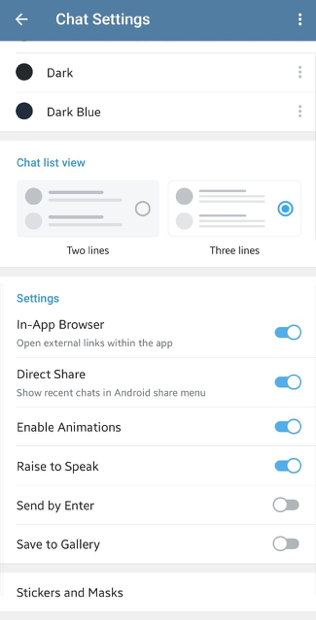

и Telegram:

Настройки -> Настройки чата -> Сохранять в галерею

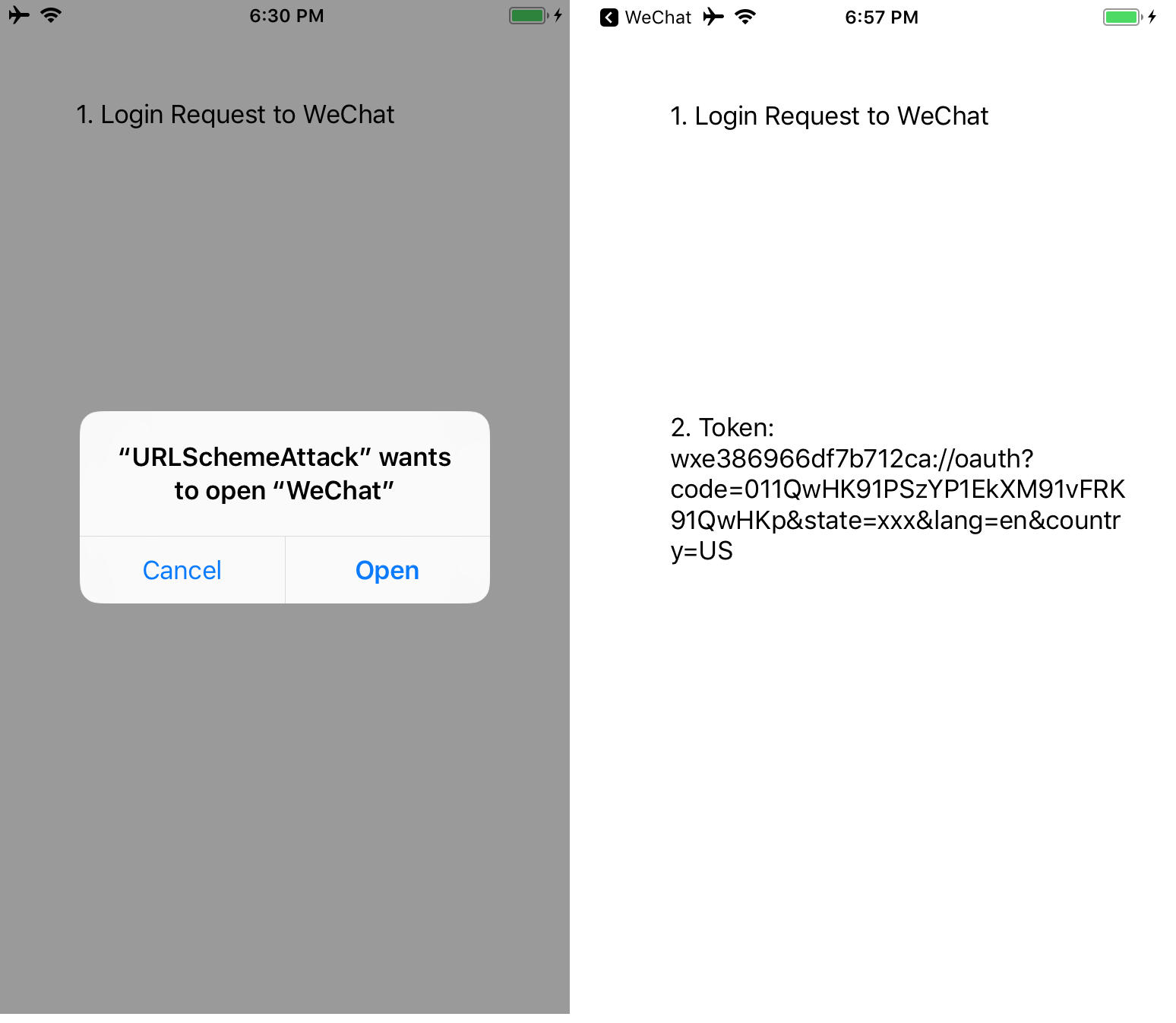

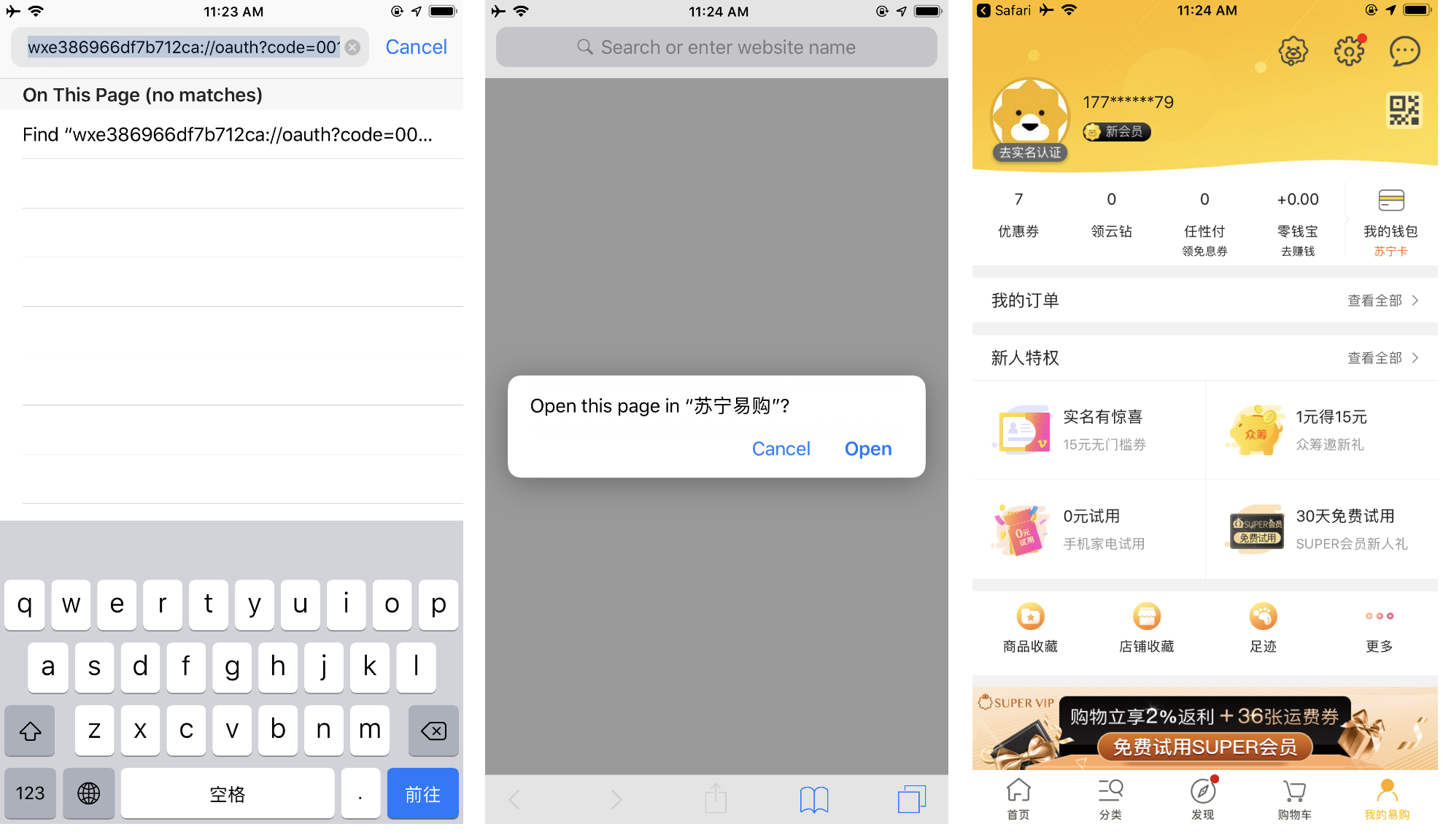

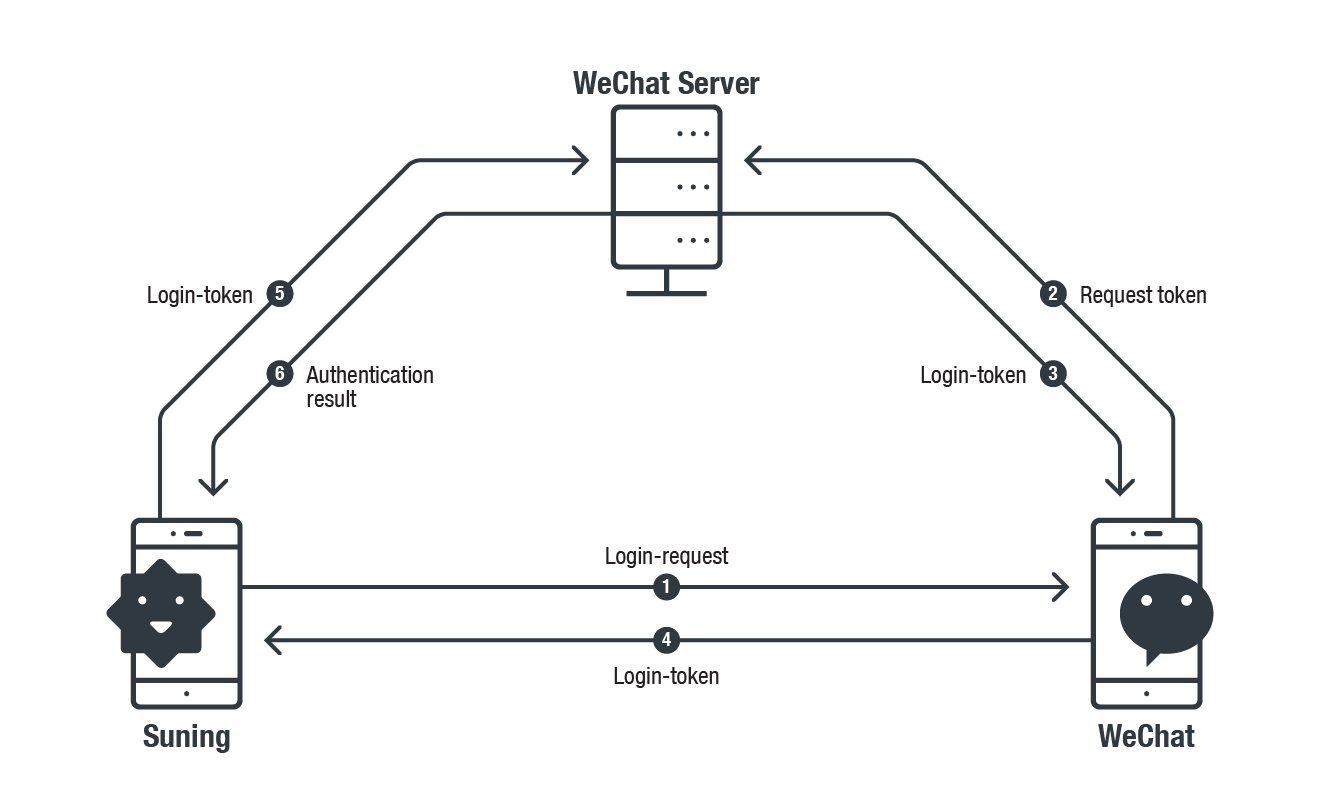

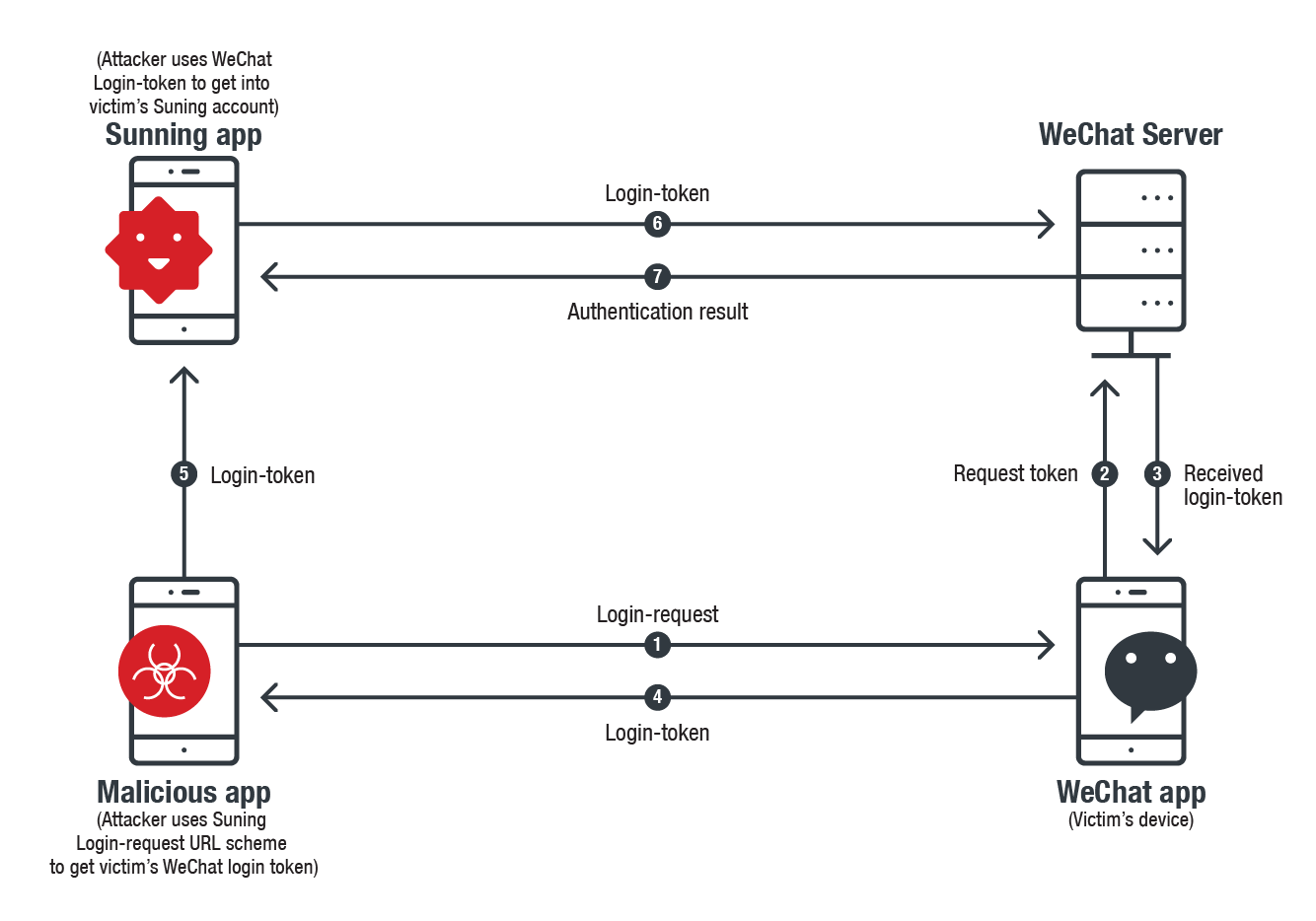

Продемонстрирован новый метод атаки, с помощью которого вредоносное приложение, установленное на iOS-устройстве, может получить доступ к важной информации в другом приложении, эксплуатируя реализации пользовательских схем URL.

Атака основана на том, что в iOS используется специальная песочница, которая не позволяет установленным приложениям получать друг у друга данные, Apple позволяет программам обмениваться ограниченным набором данных с помощью URL-схем типа facetime:, whatsapp:, fb-messenger://. В результате если пользователь в окне браузера нажмёт на ссылку «Связаться с нами по Whatspp», запустится мессенджер, в который будет передана информация о номере телефона:

Проблема состоит в том, что iOS позволяет нескольким приложениям привязывать одну схему URL. В результате схему example:// могут использовать два разных приложения, что позволяет вредоносу вклиниться в процесс обмена между легитимными приложениями и перехватить учётные данные.

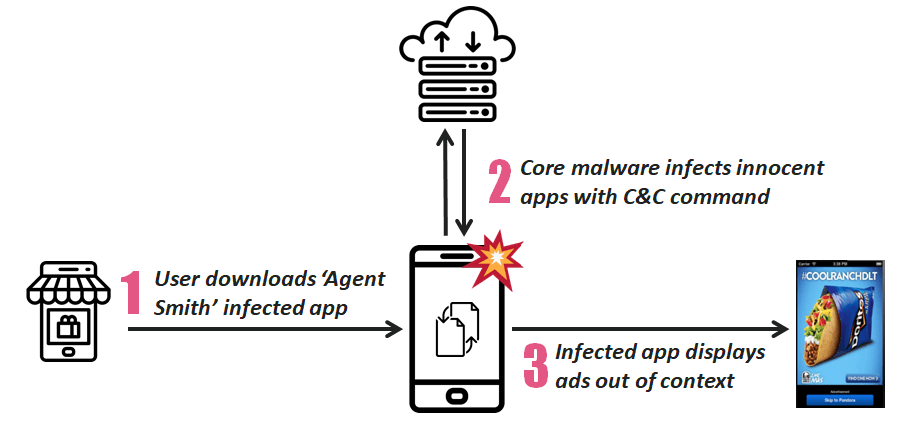

- Установщик попадает на целевое устройство под видом графического редактора, игры или порнографического приложения из репозитория 9App.

- После распаковки дроппер загружает основной модуль, замаскированный под Google Update или другое легитимное приложение, а затем скрывает свой значок.

- Agent Smith сканирует смартфон в поисках приложений, для которых у нападающих есть дистрибутивы с полезной нагрузкой.

- Обнаружив их, Agent Smith связывается с командным сервером и загружает на устройство фальшивые обновления.

Чтобы обойти системы безопасности, злоумышленники используют уязвимость Janus, позволяющую внедрить сторонний скрипт в APK с действительным сертификатом безопасности. Баг известен с 2017 года, однако некоторые смартфоны все еще не получили патч.

Чаще всего зловред встречается на устройствах под управлением Android 5.0 — 40% заражений приходится на пользователей этой ОС. Еще 34% составляют владельцы телефонов с релизом 6.0, а версия 8.0 фигурирует лишь в 9% инцидентов.

Атаки и уязвимости

В мобильном приложении Instagram обнаружена уязвимость, которая позволяла сбросить пароль для любой учетной записи Instagram и получить полный контроль над ней.

- В Instagram для сброса пароля пользователи должны в течение 10 минут ввести шестизначный код, отправленный на номер мобильного телефона или адрес электронной почты, привязанный к учётной записи.

- С помощью атаки методом перебора можно разблокировать любую учетную запись в Instagram, использовав одну из миллиона возможных комбинаций.

- Для предотвращения таких атак включено ограничение по скорости перебора, но, если отправлять запросы с разных IP-адресов, это ограничение не работает.

- Злоумышленнику требуется около 5 тысяч IP-адресов для взлома одной учетной записи.

При этом если использовать облачные сервисы Amazon или Google, атака становится технически осуществимой и обойдется примерно в 150 долларов США.

Правда, перед атакой целевую систему нужно каким-то образом заразить вредоносной программой.

- Вредонос заставляет светодиоды USB-клавиатур мигать на высоких скоростях, используя собственный протокол передачи данных.

- Злоумышленники могут записать это мигание и затем расшифровать данные.

- Мигание можно запланировать на определенное время дня или ночи, когда пользователей нет рядом, и никто не заметит подозрительной активности.

В зависимости от обстоятельств, атакующие могут использовать для записи мигания камеру смартфона или умных часов, камеры видеонаблюдения. Также запись может произвести кто-то из подкупленного обслуживающего персонала.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.