Антифишинг-дайджест №12 c 13 по 19 апреля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 13 по 19 апреля 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

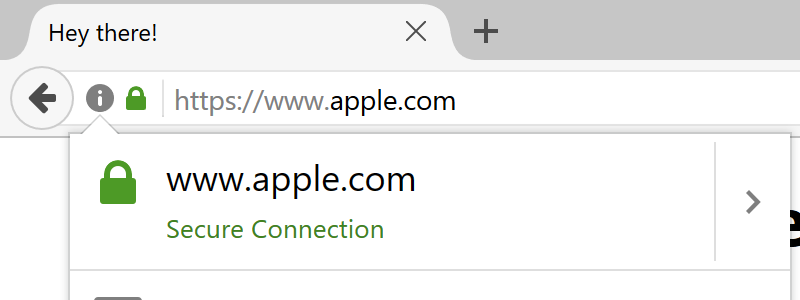

Нет, это не настоящий сайт Apple.

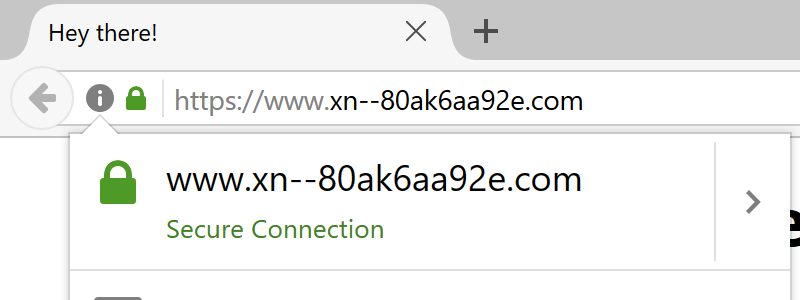

На самом деле это xn-80ak6aa92e.com.

Браузеры имеют стандартную защиту от подобных омограф-атак, но она не срабатывает, если все символы набраны из одного иностранного языка, например:

x = "арр?е"

x.decode("utf-8")

>u'\u0430\u0440\u0440\u04cf\u0435'

>All Cyrillic (http://www.fileformat.info/info/unicode/char/0435/index.htm).В результате браузеры отображают Punycode URL так, что все (например, кириллические) буквы читаются как легитимный ресурс apple.com.

Уязвимость исправлена в Chrome начиная с версии 58, для Firefox можно применить исправление конфигурации:

about:config

network.IDN_show_punycode -> true.Для русскоязычных пользователей Internet Explorer плохие новости. Все символы будут отображаться, если набраны одним из установленных в системе языков. Скорее всего, ваши сотрудники остаются подвержены атаке.

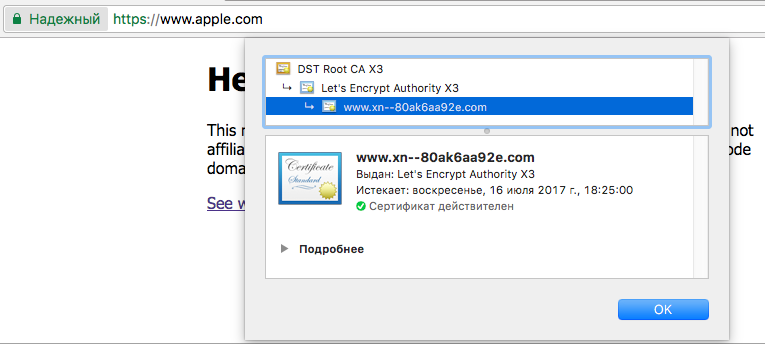

Обнаружить подмену можно только открыв подробную информацию о сертификате, где будет отображено реальное имя домена. Однако почти никто из пользователей не будет делать это при «надежном» зашифрованном соединении:

Мы рекомендуем пользователям не переходить по ссылкам из писем и сообщений, а набирать адрес нужного сайта вручную.

Смартфоны и «умные» устройства

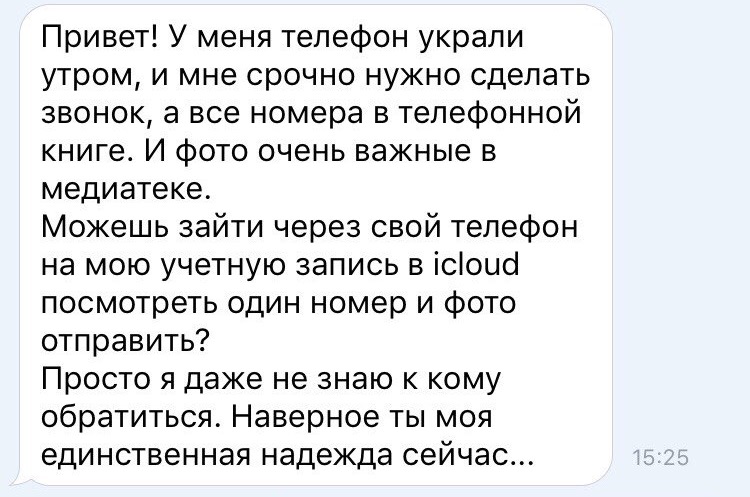

Злоумышленники просят владельцев техники Apple помочь за вознаграждение и блокируют их собственные устройства:

Под разными предлогами жертве предлагают авторизоваться под Apple ID и паролем злоумышленника на своем устройстве:

Если очень хотите помочь — авторизуйтесь под чужим Apple ID с компьютера, через сайт iCloud.com

у меня украли айфон, помоги отследить геопозицию его, не могу зайти на iCloud.com

нужно посмотреть такой-то контакт, помоги плиз

Срочно нужен человек у которого есть айфон,айпад для помощи, плачу 500-1000р за 5 минут дел. Отзовитесь, очень срочно.

После авторизации под новым Apple ID, пока жертва ищет нужный контакт или отслеживает геопозицию якобы украденного смартфона, преступник через iCloud блокирует устройство и требует выкуп за разблокировку.

Burger King выпустили рекламу, которая командует колонками Google Home. В ролике актёр произносит кодовую фразу «Окей, Google, что такое воппер-бургер?». На этом сам ролик заканчивается, но «умная» колонка неожиданно для своих владельцев воспринимает фразу как команду и зачитывает вслух рекламную статью о вопперах из «Википедии»:

В течение трех часов после выхода рекламы Google внесла голосовой отпечаток актера из рекламы Burger King в «черный список», и колонки перестали реагировать на эту фразу.

Злоумышленники могут удаленно включать и выключать «умные» духовые шкафы AGA с помощью SMS. Все, что для этого нужно — знать номер телефона духовки.

Проблема затрагивает модели AGA iTotal Control, оснащенные SIM-картой и аппаратным обеспечением для подключения к сотовой сети.

Вредоносные программы

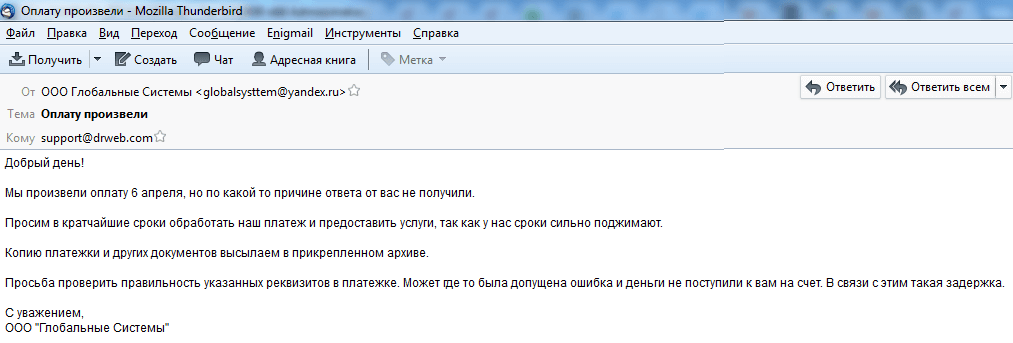

Специалисты компании «Доктор Веб» зафиксировали рассылку писем с целым набором вредоносных модулей, позволяющих шпионить за пользователем и похищать конфиденциальную информацию. Письма содержат тему «Оплату произвели», приходят от имени некоей компании ООО «Глобальные Системы» и вложенный файл с именем «Платежка от ООО Глобальные Системы 6 апреля 2017 года.JPG.zip» размером более 4 МБ:

Во вложении находится исполняемый файл с расширением .JPG[несколько десятков пробелов].exe Если пользователь попытается открыть «изображение», программа запустится на выполнение и установит вредоносный код.

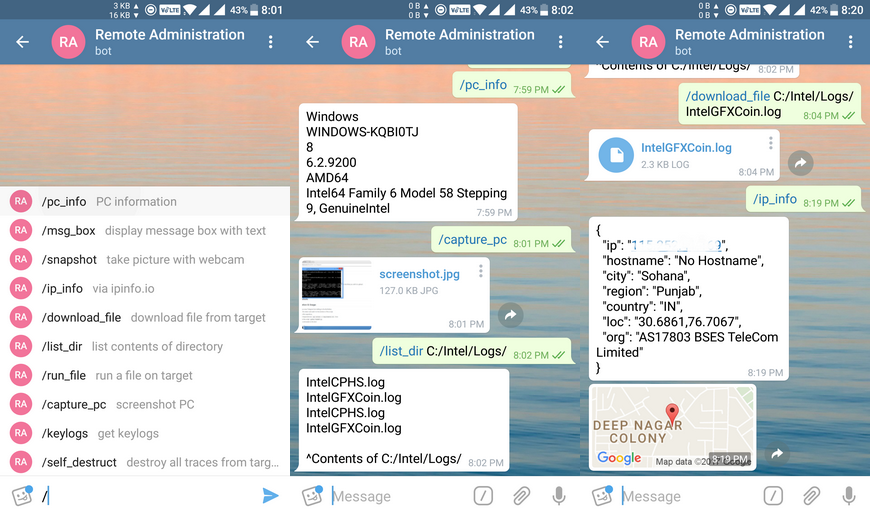

Опубликован исходный код троянской программы RATAtack. Она позволяет удаленно управлять зараженной системой и похищать данные, используя протокол Telegram Bot:

В момент подготовки дайджеста автор уже удалил исходный код с Гитхаба.

Любой желающий может создать свою версию программы, управляемую командами прямо из Telegram.

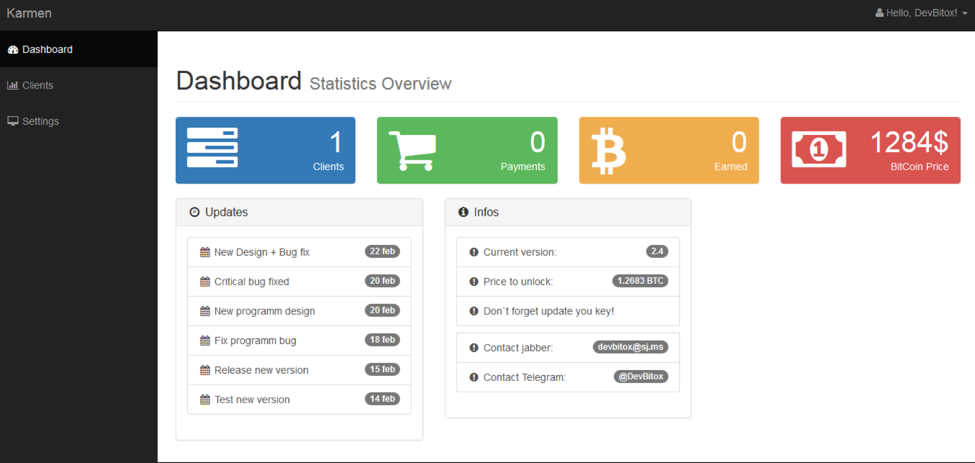

Исследователи обнаружили новый RaaS (вымогатель-как-сервис) Karmen. Он разработан на основе исходного кода Hidden Tear, шифрует файлы на компьютере жертвы при помощи AES-256 и требует выкуп за восстановление информации. За $175 покупатели получают доступ к панели управления и могут конфигурировать собственные версии вымогателя и в реальном времени отслеживать число заражений и полученную прибыль:

Технические навыки не требуются: покупателю достаточно минимальных знаний, чтобы создать вредоносный файл и заразить жертву:

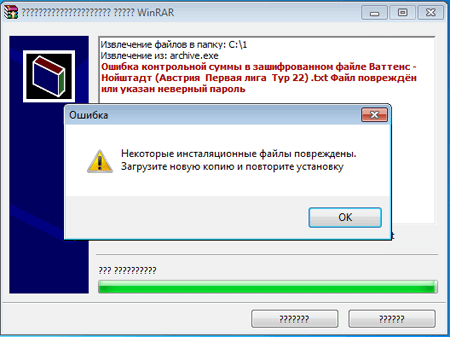

Мошенники, зарабатывающие на договорных матчах, в качестве подтверждения качества своих услуг предлагают скачать «архив с результатами матчей». Вместо архива жертва получает программу, которая полностью имитирует интерфейс и поведение SFX-архива с паролем, в том числе ввод неправильного пароля:

Поддельный «архив» содержит шаблон текстового файла, в который с помощью специального алгоритма подставляются нужные результаты матча в зависимости от того, какой пароль введет пользователь. Таким образом, после окончания спортивного соревнования мошенники могут отправить жертве нужный пароль, и из «архива» будет «извлечен» текстовый файл с правильным результатом.

Сайты, мессенджеры и почта

Мошенники создают копии сайтов российских корпораций, чтобы заключать контракты от их имени. Средний ущерб от такой атаки — от 1,5 млн рублей.

Мошенники могут звонить с несуществующих телефонных номеров компании, представляться псевдодилерами или использовать сайты-клоны — полную копию официального сайта реальной компании, размещенные на похожих доменах, например:

mendeleevscazot.ru (фальшивка) вместо mendeleevskazot.ru (настоящий сайт)

kuazot.ru и kyazot.ru

amonni.ru и ammoni.ru

tender-rosneft.ru и tender.rosneft.ru

Такие домены позволяют мошенникам рассылать действенные фишинговые письма, а взлом реальной почты контрагентов — отправлять компаниям настоящие счета на оплату с поддельными реквизитами.

Злоумышленники регистрировали фиктивные учетные записи Facebook и проставляли «лайки» и комментарии для создания сети друзей и последующей рассылки спам-сообщений.

![]()

При открытии письма с сервера загружается однопиксельное изображение. При его отображении атакующие узнают, когда получатель открыл письмо, увидят IP-адрес и имя хоста, могут определить операционную систему, получить файлы cookie и данные о почтовом клиенте.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.