Антифишинг-дайджест №119 с 10 по 16 мая 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 10 по 16 мая 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Преступники использовали метод «смежного взлома»:

- Сначала был взломан один из социальных сервисов, не связанный с «Кукурузой», но содержащий данные о владельцах карт этой системы.

- Затем злоумышленники проверяли, логин и пароль на сервисе с логином и паролем в мобильном или интернет-банке «Кукурузы».

- Обнаружив совпадение, они входили в интернет-банк, подключали Apple Pay и выводили деньги на номер Tele2.

- Все жертвы указывают, что СМС или пуш-уведомлений с кодом подтверждения для подключения Apple Pay они не получали, поскольку мобильное приложение «Кукурузы» позволяло подключть Apple Pay без этих подтверждений.

Предполагаемая сумма ущерба составляет несколько миллионов рублей.

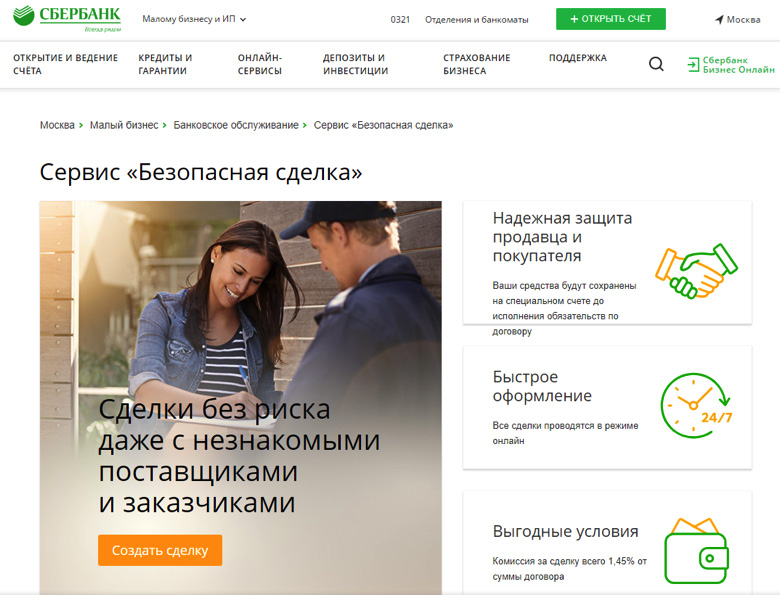

Мошенники создали фишинговый ресурс для сервиса «Безопасная сделка» через неделю после его открытия.

6 мая Сбербанк открыл сервис «Безопасная сделка», который гарантирует оплату сделки ее участниками и защищает их права:

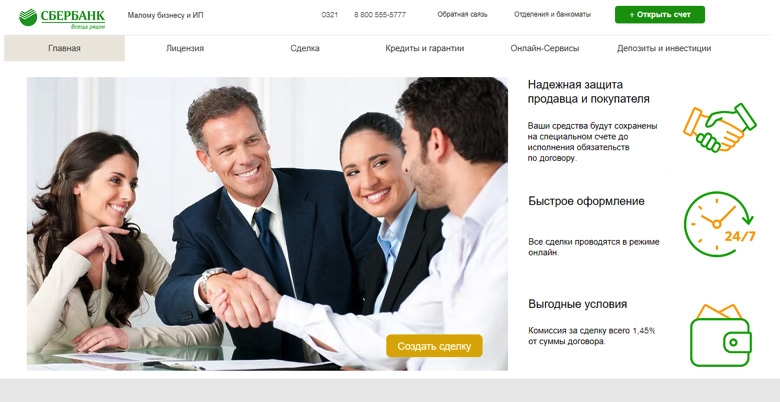

13 мая в интернете появился ресурс sberbank-service.online, имитирующий сервис Сбербанка:

Мошенники пока не довели сайт до рабочего состояния, но их оперативность позволяет ожидать появления целой сети аналогичных ресурсов для обмана людей.

Для осуществления атаки злоумышленникам нужно всего лишь позвонить предполагаемой жертве, используя функцию звонков в мобильном приложении WhatsApp. Под угрозой оказались пользователи WhatsApp и WhatsApp Business для iOS, Android, Windows Phone и Tizen. Шпионскую программу можно «подсунуть» даже тем пользователям, которые не ответили на звонок.

Причина уязвимости — ошибка CVE-2019-3568 в стеке WhatsApp VOIP, которая приводит к переполнению буфера и открывает возможность для внедрения стороннего кода.

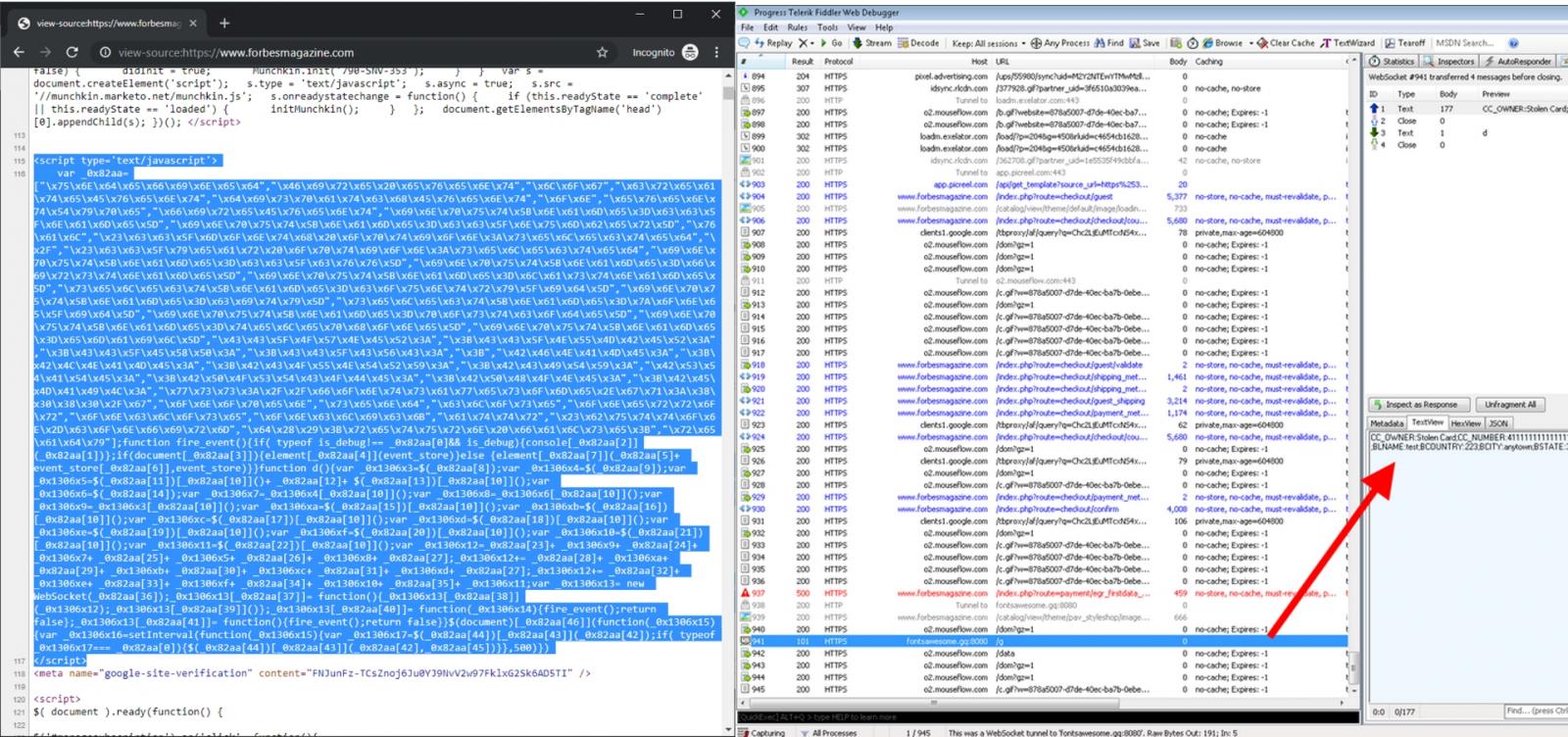

Magecart может собирать платежную информацию клиентов и отправлять ее на сервер киберпреступников. Код собирает данные банковских карт, а также сведения об их владельцах: имена клиентов, их физические адреса, номера телефонов и адреса электронной почты.

Вредоносное ПО

AZORult — шпион, который крадёт логины и пароли, данные кредитных карт и криптокошельков, истории браузеров, файлов cookie и другие сведения. Кроме того он может служить загрузчиком для других зловредов.

- Мошенники распространяли программу через поддельное обновление Adobe Flash Player и вредоносную рекламу.

- При переходе по ссылке человек попадал на типичную продающую страницу, где помимо описания утилиты размещались FAQ, политика конфиденциальности и пользовательские соглашения:

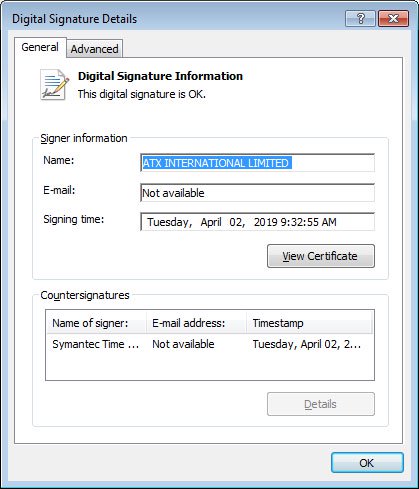

- Исполняемые файлы были подписаны сертификатом британской компании ATX International Limited.

- После открытия Pirate Chick VPN связывался с удаленным сервером, загружал в папку %Temp% полезную нагрузку в виде .txt-файла и декодировал ее, превращая в исполняемый файл AZORult, который запускался в фоновом режиме.

Утечки информации

Исследователь проанализировал данные с сайтов информационных систем госорганов, среди которых

- портал государственного и муниципального заказа федерального казначейства (300 тысяч записей),

- реестр субсидий федерального бюджета Минфина (50 тысяч),

- реестр отчётов некоммерческих организаций Минюста (10 тысяч).

По мнению экспертов утечки возникают из-за недостаточно продуманной работы регулирующих и контролирующих органов и ошибок в законодательстве. Так, в реестре Минюста персональные данные появляются из-за требований предоставлять отчёт, содержащий паспортные данные, Ф.И.О и дату рождения.

Уязвимости

По опасности ошибка сравнима с набором уязвимостей протокола SMB, спровоцировавшим глобальную эпидемию вируса WannaCry. Используя ошибку, неавторизованный автор атаки может удаленно выполнить код на уязвимой системе с включенным протоколом удаленного рабочего стола.

Свидетельством чрезвычайной опасности уязвимости может служить тот факт, что Microsoft выпустила исправления для Windows XP и Server 2003, которые можно найти в каталоге Центра обновления Windows.

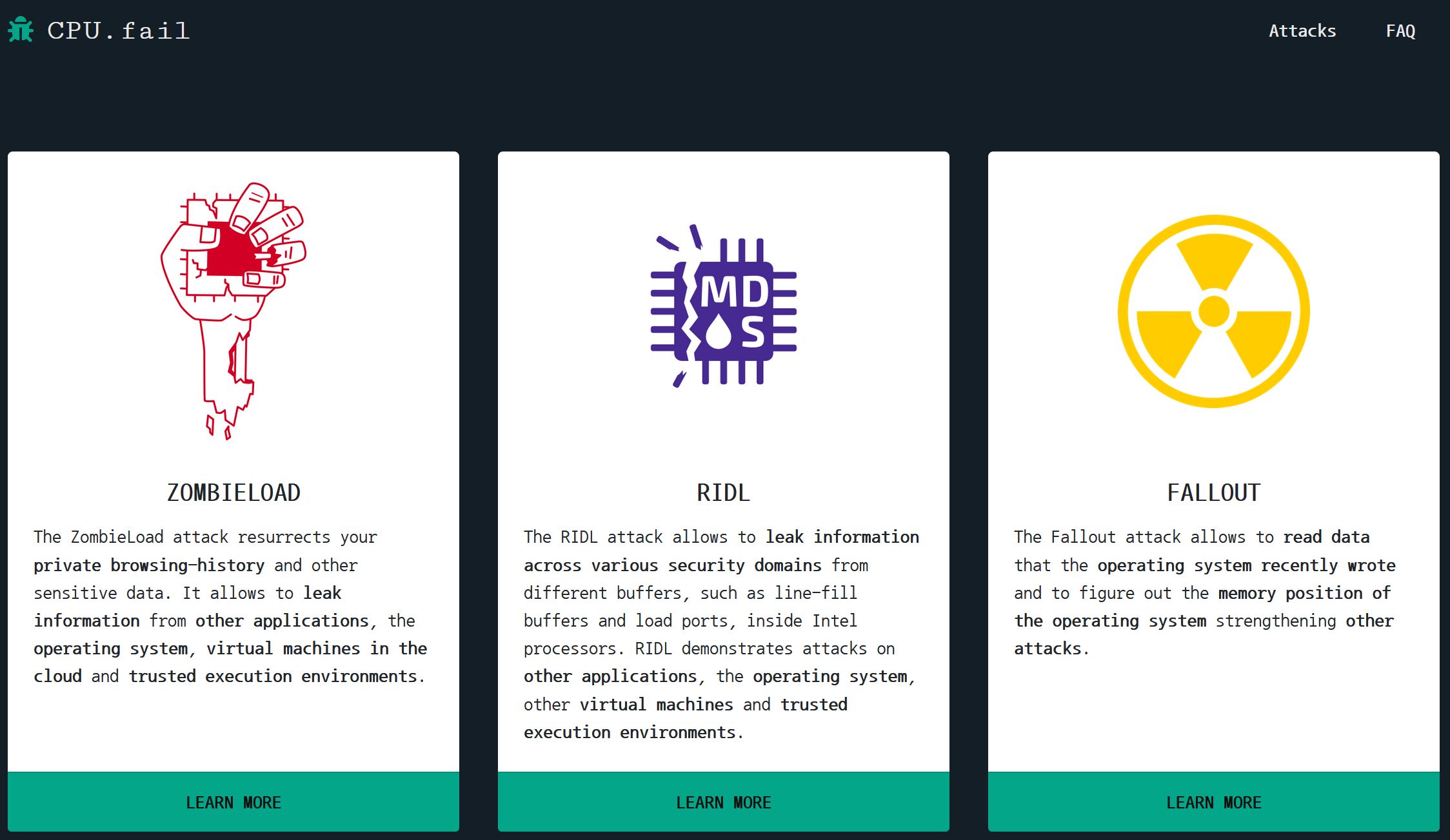

В процессорах Intel обнаружен новый класс уязвимостей, который позволяет извлечь данные, которые обрабатывает чип. Проблему назвали Microarchitectural Data Sampling (MDS), поскольку она позволяет атаковать микроархитектурные структуры данных, используемые процессором для быстрого чтения-записи.

Всего описано четыре типа атак:

- Fallout (CVE-2018-12126) — восстановление содержимого буферов хранения. Даёт возможность прочитать данные, недавно записанные ОС, и определить раскладку памяти для подготовки к другим атакам;

- RIDL (CVE-2018-12127, CVE-2018-12130, CVE-2019-11091) — восстановление содержимого портов загрузки, буферов заполнения и некэшируемой памяти. Атака позволяет организовать утечку информации между различными изолированными областями в процессорах Intel, такими как буферы заполнения, буферы хранения и порты загрузки;

- Zombieload (CVE-2018-12130) — восстановление содержимого буферов заполнения. Атака позволяет восстановить историю браузеров и другие данные, организовать утечку информации из приложений, ОС, облачных виртуальных машин и сред доверенного исполнения.

- Store-To-Leak Forwarding — эксплуатирует средства оптимизации работы с буфером хранения. Может применяться для обхода механизма рандомизации адресного пространства ядра (KASLR), для мониторинга состояния ОС или организации утечек в сочетании с гаджетами на базе методов Spectre.

Для нового типа атак уязвимы все модели процессоров Intel, выпущенные с 2011 года, в том числе для ПК, ноутбуков и облачных серверов. Новейшие модели процессоров уязвимостям не подвержены, поскольку поставляются с защитой от атак спекулятивного исполнения.

Чтения хэша пароля суперпользователя в Linux с помощью RIDL:

Чтение строки из другого процесса с помощью JavaScript и RIDL:

Чтение данных ядра Linux с помощью RIDL:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.