Антифишинг-дайджест №116 c 19 по 25 апреля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 19 по 25 апреля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

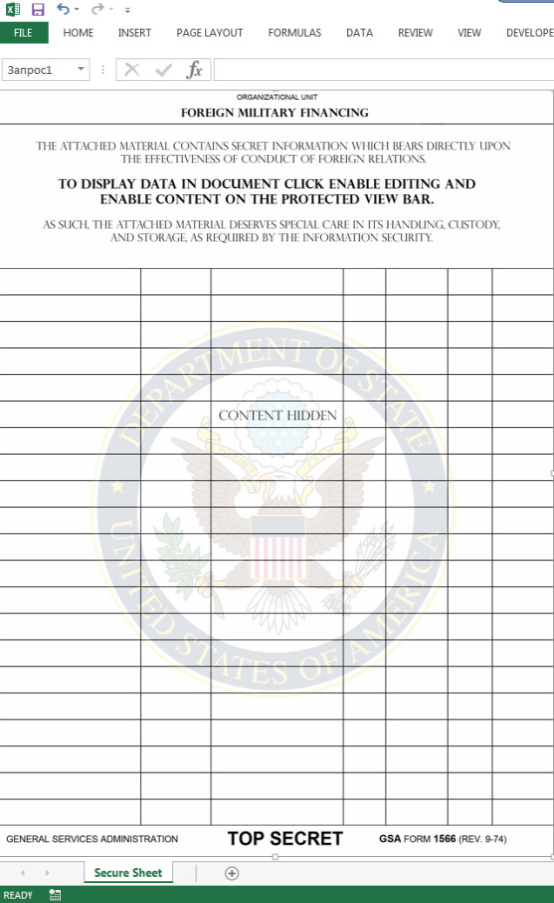

Основным вектором атак являются классические фишинговые письма, якобы содержащие во вложениях секретные документы США.

- Во вложении был вредоносный XLSM-документ.

- Если при открытии файла пользователь разрешал работу макросов, из таблицы выгружался зашифрованный код для скачивания остальных компонентов — легитимной программы AutoHotkeyU32 и рабочего скрипта к ней.

- Сценарий обращался к удаленному серверу за дополнительными модулями, которые исполнялись через ту же программу.

- Дополнительные модули позволяли операторам получать с зараженных машин скриншоты и системную информацию, загружать и устанавливать на компьютер TeamViewer вместе с вредоносной DLL-библиотекой, которая скрывает программу от жертвы и позволяет запускать полученные извне файлы EXE и DLL.

Мобильная безопасность

Злоумышленники угнали 100 автомобилей Mercedes-Benz, используя каршеринговое приложение Car2Go.

- Сервис Car2Go запустила в 2008 году немецкая компания Daimler, производитель автомобилей Mercedes-Benz и Smart.

- Клиенты сервиса могут арендовать автомобиль обоих брендов в странах Европы, Китае, Канаде и США. Чтобы арендовать машину, необходимо установить мобильное приложение.

- Злоумышленники воспользовались уязвимостями в нём, получили доступ к автомобилям и угнали их.

- Приложение позволяет пользователям обмениваться паролям к беспроводным сетям, чтобы быстро подключаться к ближайшим точкам доступа.

- Для этого WiFi Finder запрашивает разрешение на сбор сведений о подключении и собирает информацию в свою базу.

- База хранилась на серверах Digital Ocean в открытом виде, и скачать её мог любой желающий.

- Приложение собирало информацию не только о публичных, но и о домашних сетях. Самое неприятное, что владельцы точек доступа не могли ни отследить работу WiFi Finder, ни запретить сбор информации.

Если бы эта информация попала к злоумышленникам, они бы смогли менять настройки целевой сети, перенаправлять пользователей на поддельные сайты, заражать их устройства вредоносным ПО и перехватывать трафик.

В списке вредоносов: Pro Piczoo, Photo Blur Studio, Mov-tracker, Magic Cut Out, Pro Photo Eraser и другие. В общей сложности пользователи загрузили эти приложения более 30 млн раз:

Все вредоносы связаны между собой через сторонние библиотеки, которые обходят реализованные в последних версиях Android ограничения для фоновых сервисов. Они отображают рекламу на весь экран и в некоторых случаях обманом заставляют пользователей установить дополнительное рекламное ПО.

После загрузки приложения выглядят вполне легитимными, но отображают на домашнем экране рекламу и ссылки на мошеннические сайты. Некоторые приложения также добавляют ссылку на Game Center, ведущую на страницу с предложениями различных игр, и иногда даже загружают на устройство дополнительные ненужные программы.

Биометрия и искусственный интеллект

Этот факт обнаружил Мэтт Карти, ирландский политик и депутат Европарламента. Сын депутата использовал для разблокировки журнал, на обложке которого была напечатана фотография отца.

Проблема систем биометрической идентификации в том, что ваше лицо или отпечатки пальцев используются в качестве ключа доступа, но при этом не являются настолько уж секретными. Если ваш смартфон или ноутбук не в состоянии отличить ваше фото от вас или ваш отпечаток пальца от напечатанной на 3D-принтере копии, ваша конфиденциальность под угрозой.

Мэтт Карти

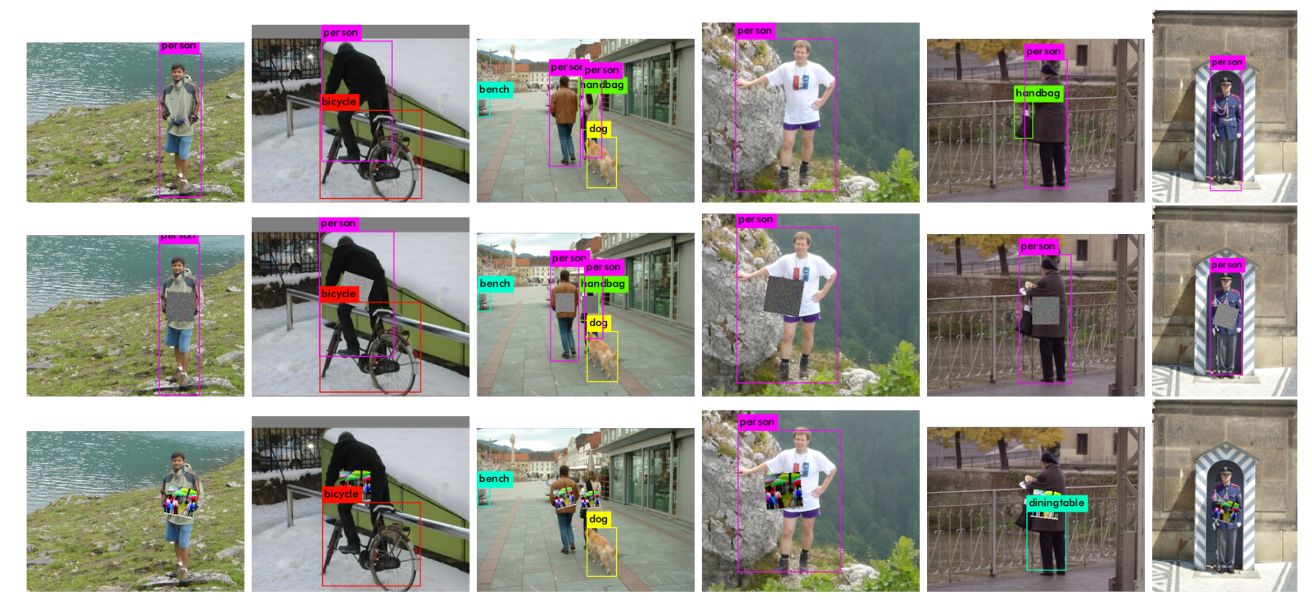

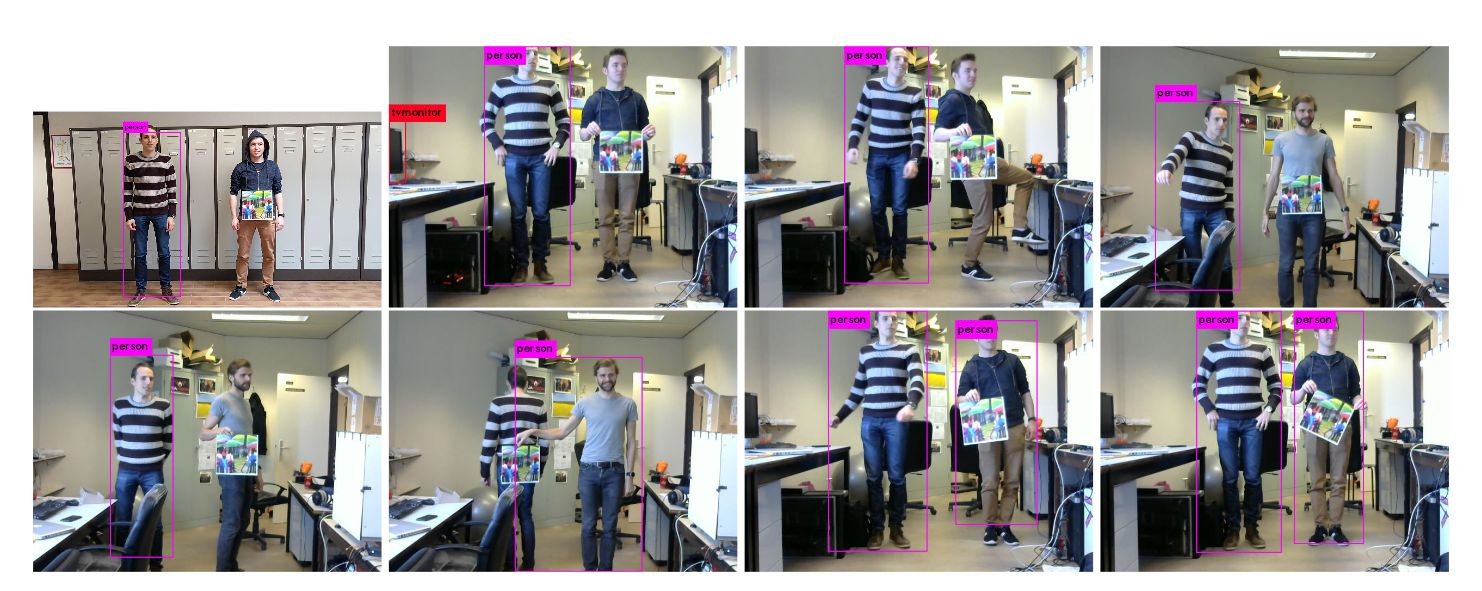

Чтобы добиться такого результата, человеку достаточно взять в руки картинку размером 40х40 см и постоянно оставаться в поле зрения камеры. Лучше всего в качестве такой картинки подходят фотографии случайных объектов, прошедшие различную обработку.

Авторы исследования пытались создать универсальное изображение, которое скроет человека от нейросети, выявляющей объекты на видео. В дальнейшем ученые планируют доработать алгоритм и улучшить изображение, чтобы его можно было напечатать на одежде, позволяя людям оставаться невидимками для камер видеонаблюдения.

«Идея заключается в том, чтобы обмануть системы видеонаблюдения, использующие датчики для оповещения в момент, когда человек входит в поле зрения камеры. Мы хотели создать окклюзию, которая скрывала бы человека от детектирующего датчика».

Вибе ван Ранст (Wiebe Van Ranst).

Видео: демонстрация обмана камер

Проблема заключается во встроенном в экран смартфона сканере отпечатков. После установки новой версии прошивки чувствительность сенсора повысилась, но вместе с этим увеличилось количество ложно-позитивных срабатываний. По данным экспертов, некорректная разблокировка происходит в 80% случаев.

Из-за ошибки компании Kube Data, выполняющей кодирование биометрических данных, в паспортах граждан Дании оказались перепутаны отпечатки пальцев правой и левой руки.

Система, используемая для встраивания данных, ошибочно сохранила отпечатки пальцев левой руки владельцев паспортов как отпечатки правой и наоборот. Проблема затронула примерно 228 тыс. паспортов, выданных в период с 2014 по 2017 годы.

С 2011 года во все датские паспорта встраивается чип для хранения биометрических данных: фотографии, отпечатков пальцев и подписи. В компании Kube Data не считают ситуацию критичной, поскольку возможность расшифровки данных в паспортах есть только у Национальной полиции Дании.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.