Антифишинг-дайджест №114 c 5 по 11 апреля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 5 по 11 апреля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

Ультразвуковой сканер отпечатка пальца Samsung Galaxy S10 удалось обмануть с помощью 3D-модели.

Пользователь Reddit Darkshark сфотографировал свой отпечаток на бокале, отредактировал снимок, улучшив насыщенность и контрастность, чтобы выделить объект на фоне. Затем с помощью программы 3ds Max он добавил отпечатку объём и распечатал модель на 3D-принтере. Через 13 минут печать закончилась, и полученный отпечаток легко разблокировал его смартфон.

Видео: разблокировка смартфона с помощью 3D-модели.

Исследователи опубликовали документ под названием DragonBlood, в котором описали следующие виды атак:

- Атака по побочному каналу на основе кеша CVE-2019-9494

- Атака по побочному каналу на основе синхронизации, также имеет идентификатор CVE-2019-9494 из-за сходства реализации атаки.

- WPA3 downgrade, принудительное включение режима совместимости с WPA2.

Сайты, почта и мессенджеры

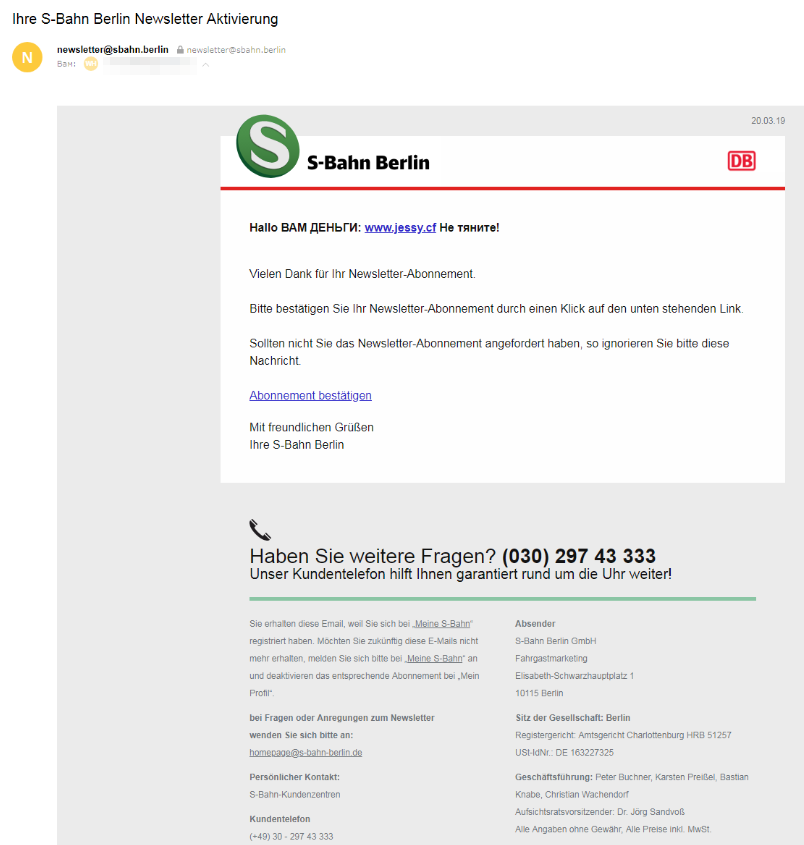

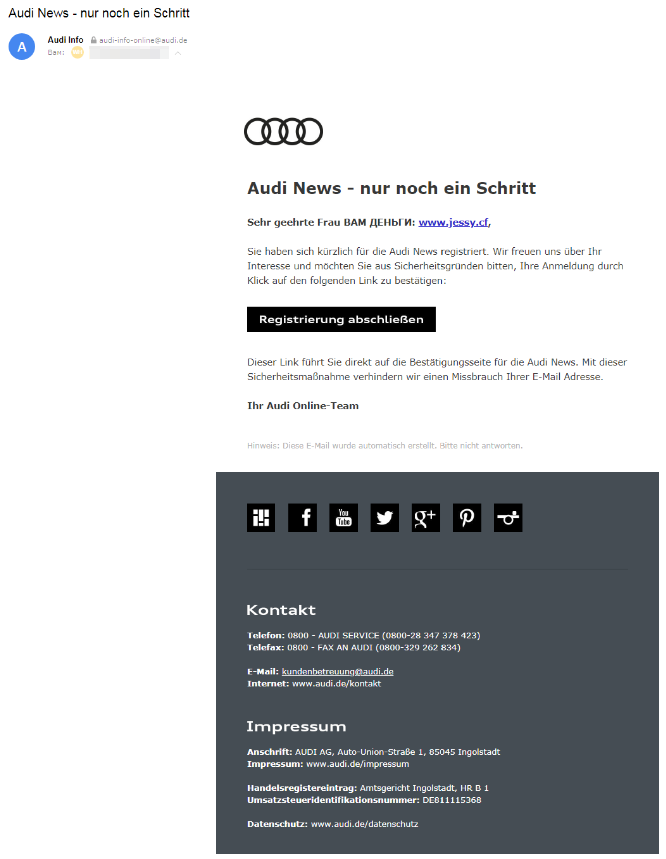

Хакеры используют сайты известных иностранных компаний для рассылки фишинговых писем.

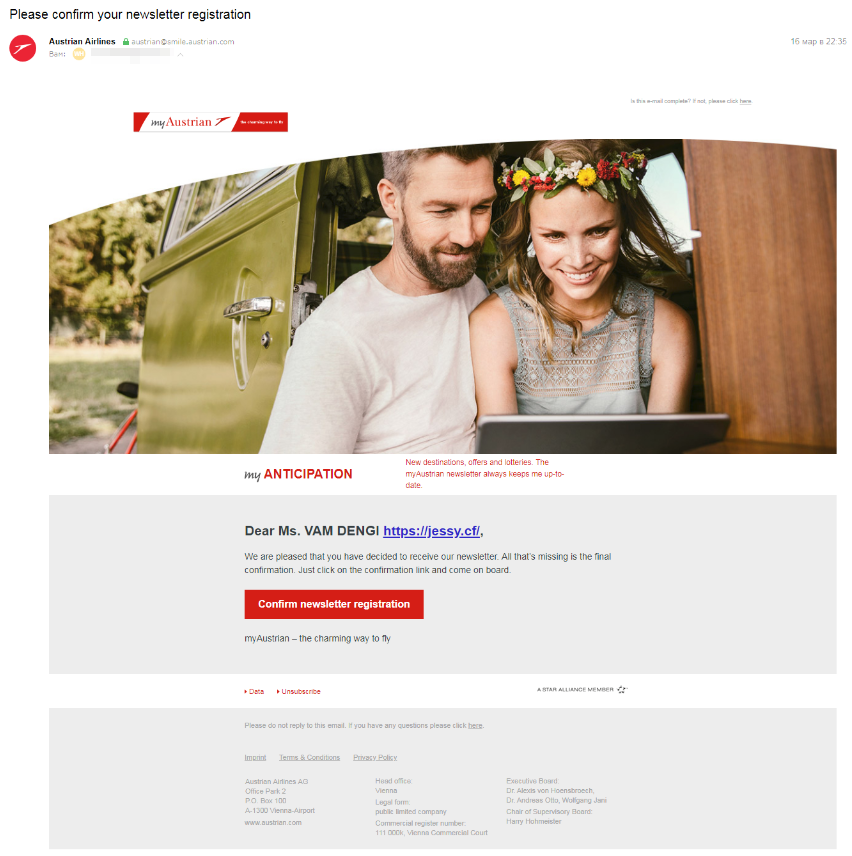

Письма отправлены с официальных почтовых адресов компаний Audi, Austrian Airlines и S-Bahn Berlin. Заголовки и текст написаны на английском или немецком, но в тексте выделяется фраза «ВАМ ДЕНЬГИ»:

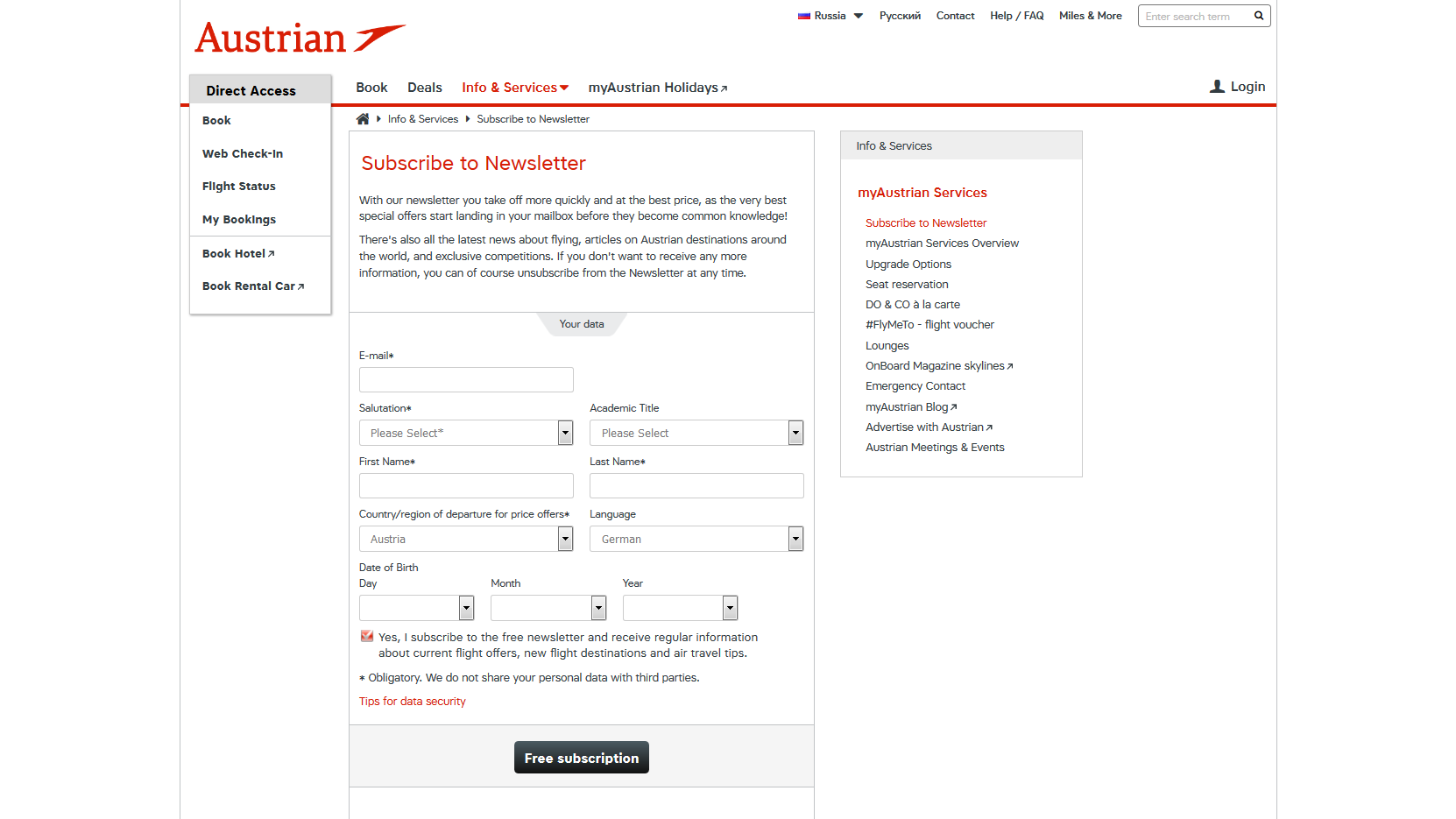

Для отправки используются формы подписки на рассылки на официальных сайтах компаний. В графе «Имя» указывается «ВАМ ДЕНЬГИ», а вместо фамилии — ссылка на фишинговый сайт. В результате жертва получает письмо для подтверждения подписки на рассылку с официальной почты компании:

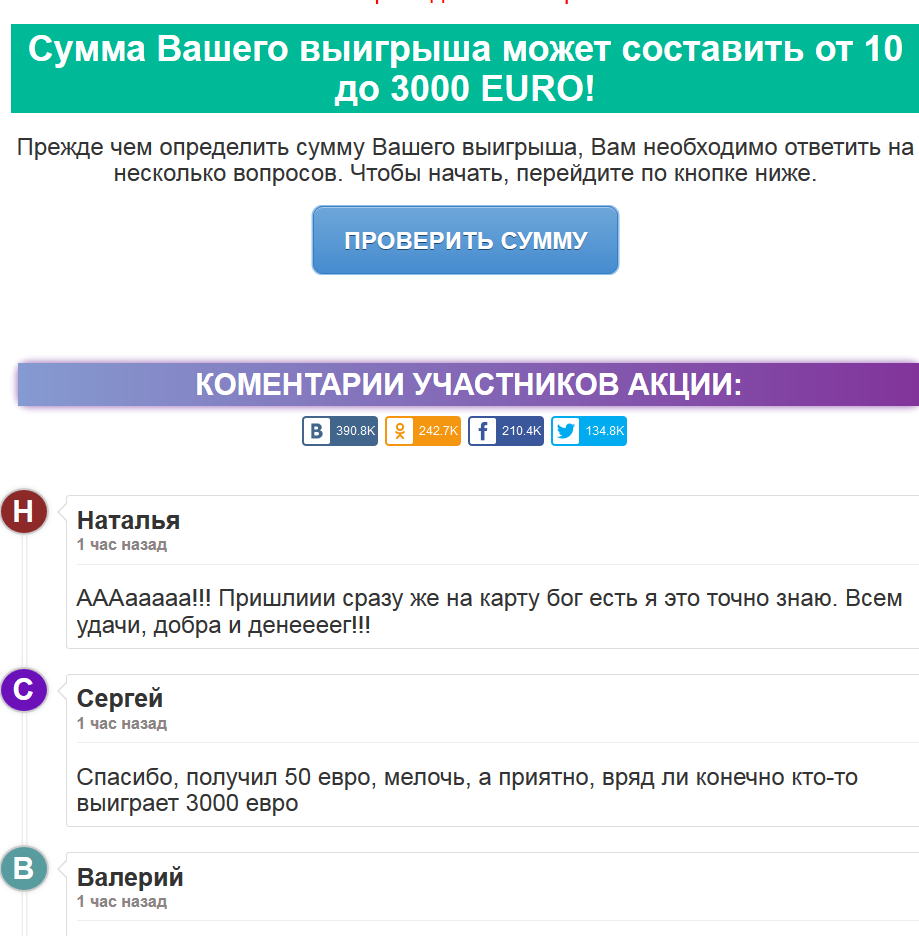

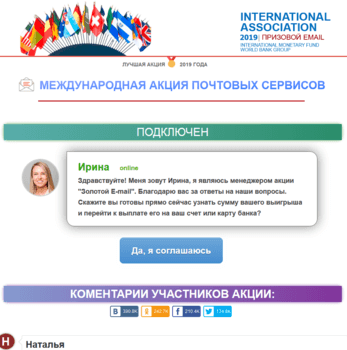

При переходе по ссылке пользователь через цепочку переадресаций попадает на фишинговый ресурс, где ему сообщают, что его электронный почтовый адрес выиграл возможность участвовать в международной акции «Счастливый e-mail». Там же предлагается пройти опрос для получения вознаграждения от 10 до 3000 €:

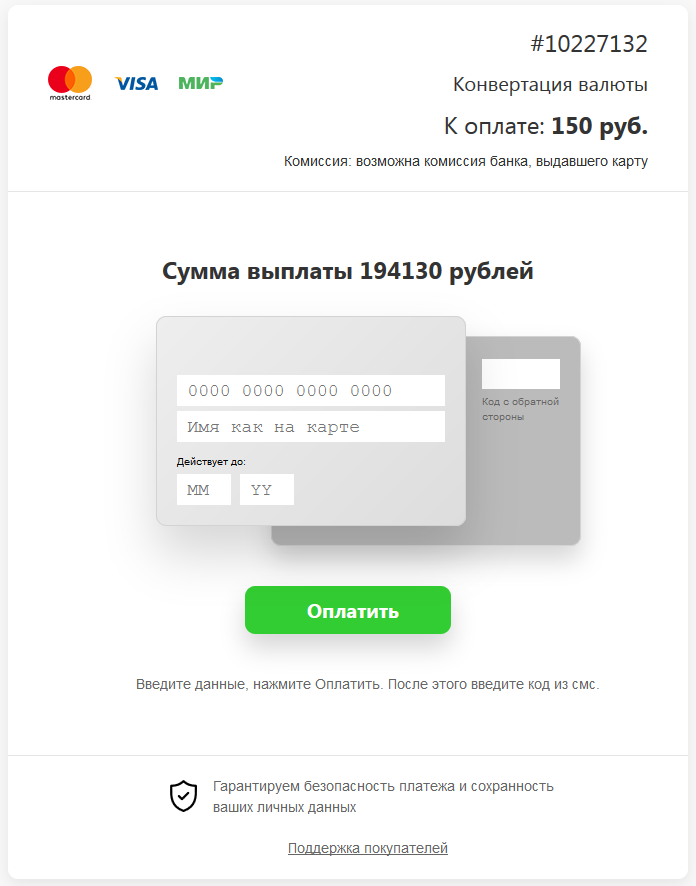

После ответов на несколько вопросов отображается сумма выигрыша и условия вывода средств, в числе которых требование оплатить комиссию за конвертацию € в ?.

Для оплаты комиссии пользователя перенаправляют на специальную страницу, где помимо данных банковской карты предлагается указать и проверочный код из SMS:

Когда пользователь ввёдет все данные, с его счета списываются средства, а данные банковской карты остаются у мошенников. Разумеется, никакого выигрыша жертва не получает.

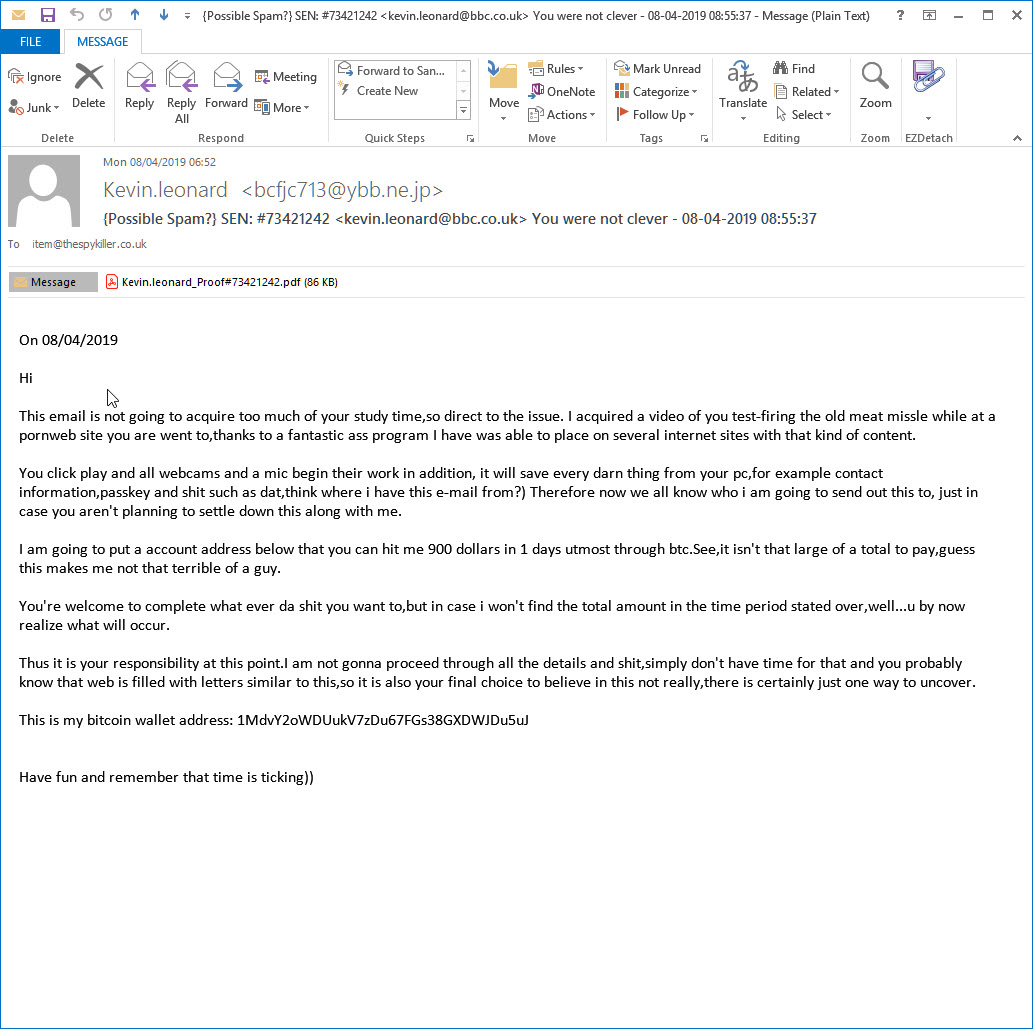

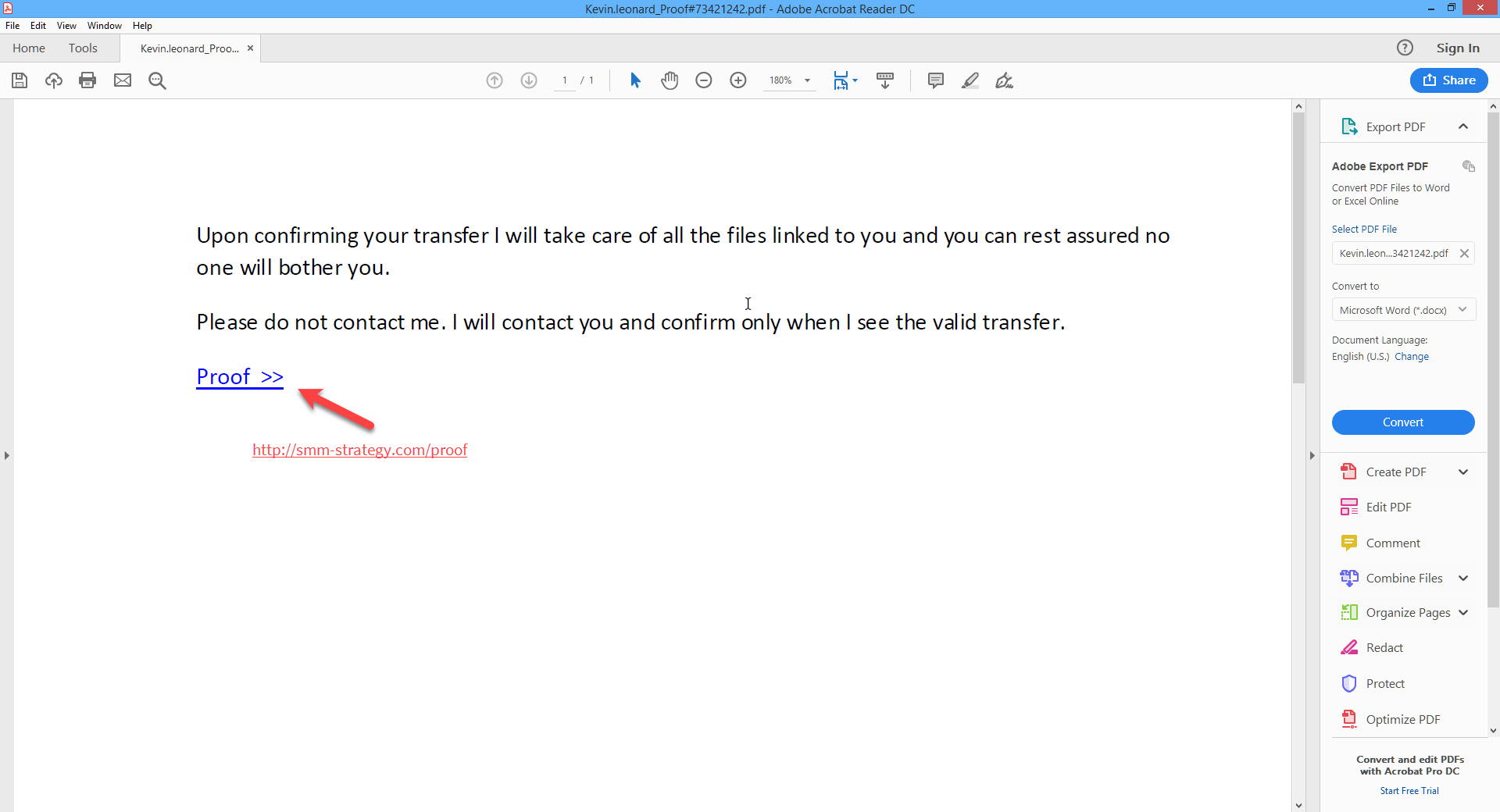

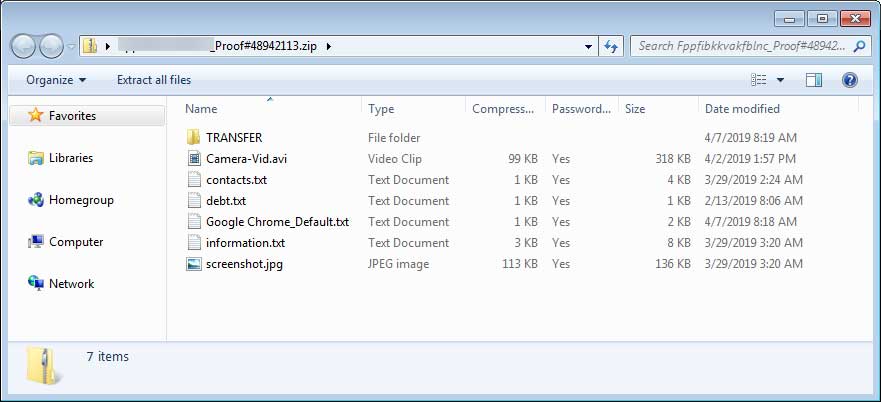

Запароленные архивы содержат файлы Camera-Vid.avi, contacts.txt, debt.txt, Google_Chrome_Default.txt, information.txt и screenshot.jpg.

- Злоумышленники рассчитывают, что имена файлов и невозможность просмотреть их содержимое без пароля напугают пользователя в достаточной степени, чтобы он заплатил шантажистам деньги.

- Чтобы порочащие материалы не рассылались членам семьи, друзьям и знакомым, нужно заплатить выкуп в размере 660 долларов США в биткоинах.

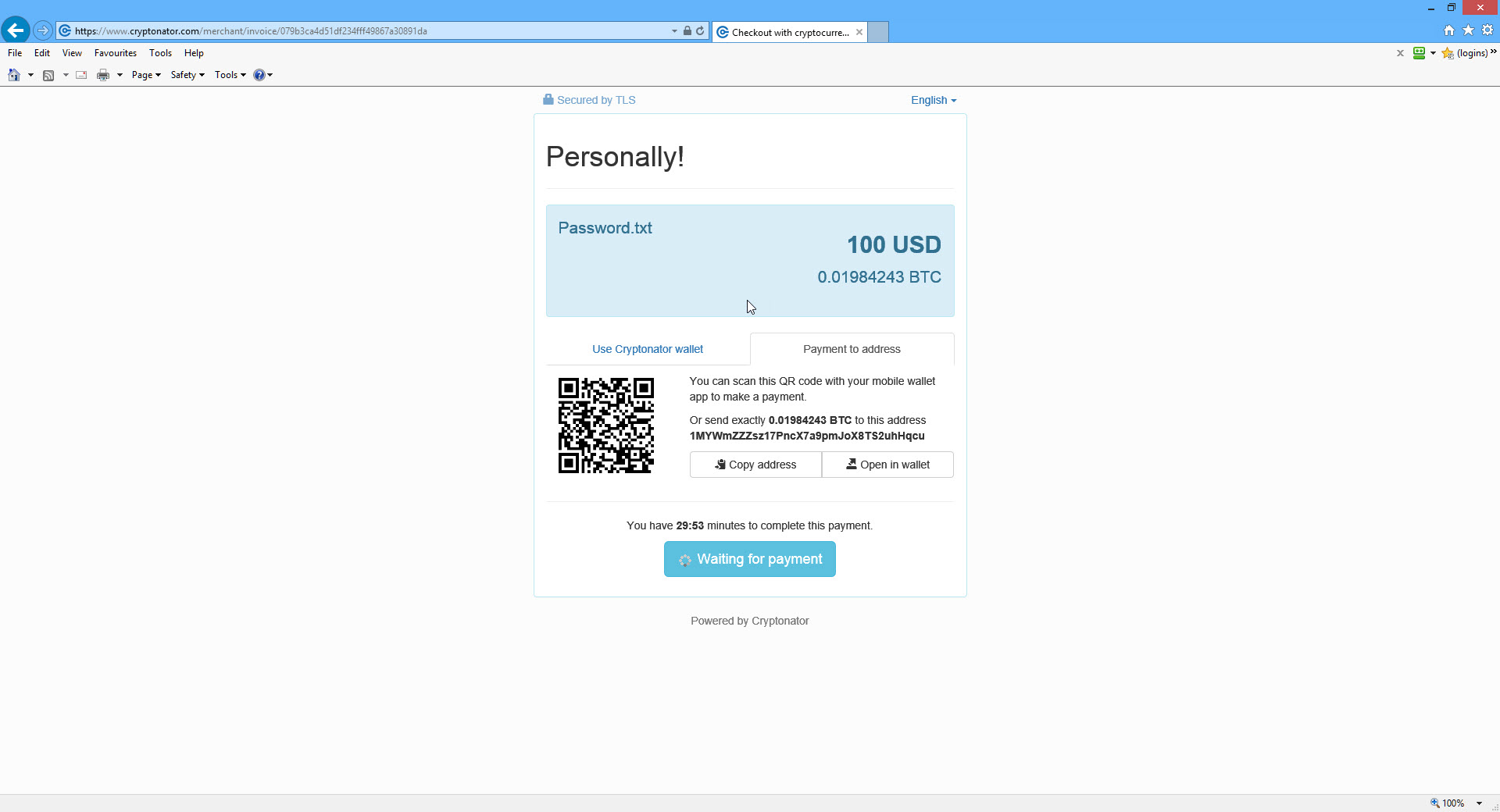

- В виде отдельного одолжения жертве предлагалось за 50 долларов США купить на сайте cryptonator.com пароль от архива.

- Ссылки из PDF-вложений напрямую вели на форму оплаты:

Атаки, утечки и уязвимости

- База содержит сведения о пациентах скорой помощи из Долгопрудного, Балашихи, Королева и других подмосковных городов: даты вызовов, имена, адреса и контактные телефоны пациентов.

- По каждому выезду имеется заключение врачей с описанием состояния человека, обратившегося за помощью.

Вероятно, злоумышленники украли порядка 18 Гб данных из незащищенной базы MongoDB, которая отличается слабыми настройками безопасности по умолчанию. Скорее всего, ИТ-специалисты скорой помощи просто забыли защитить базу паролем.

- На первом этапе вирус похищал данные сотрудников для входа в систему, на втором должен был скачать и запустить майнер криптовалюты.

- Работники завода обратили внимание на резко увеличившуюся нагрузку на серверы и передали информацию об этом в ИБ-отдел, сотрудники которого устранили угрозу.

- Атака поразила около 100 компьютеров и в результате снизила производственные обороты предприятия на 60%.

- С помощью электронного терминала, позволяющего делать и оплачивать заказ без очереди в кассу, два друга заказали десять гамбургеров по цене 1 доллар за каждый.

- С помощью опции «Customize» они отказались от котлет, снизив тем самым стоимость заказа на 1,1 доллар за каждый гамбургер. В результате к оплате получилось отрицательное число, а именно —1 доллар.

- Когда они заказали один обычный гамбургер, больше не отказываясь от котлеты, итоговая сумма вышла 0 долларов.

Умные устройства

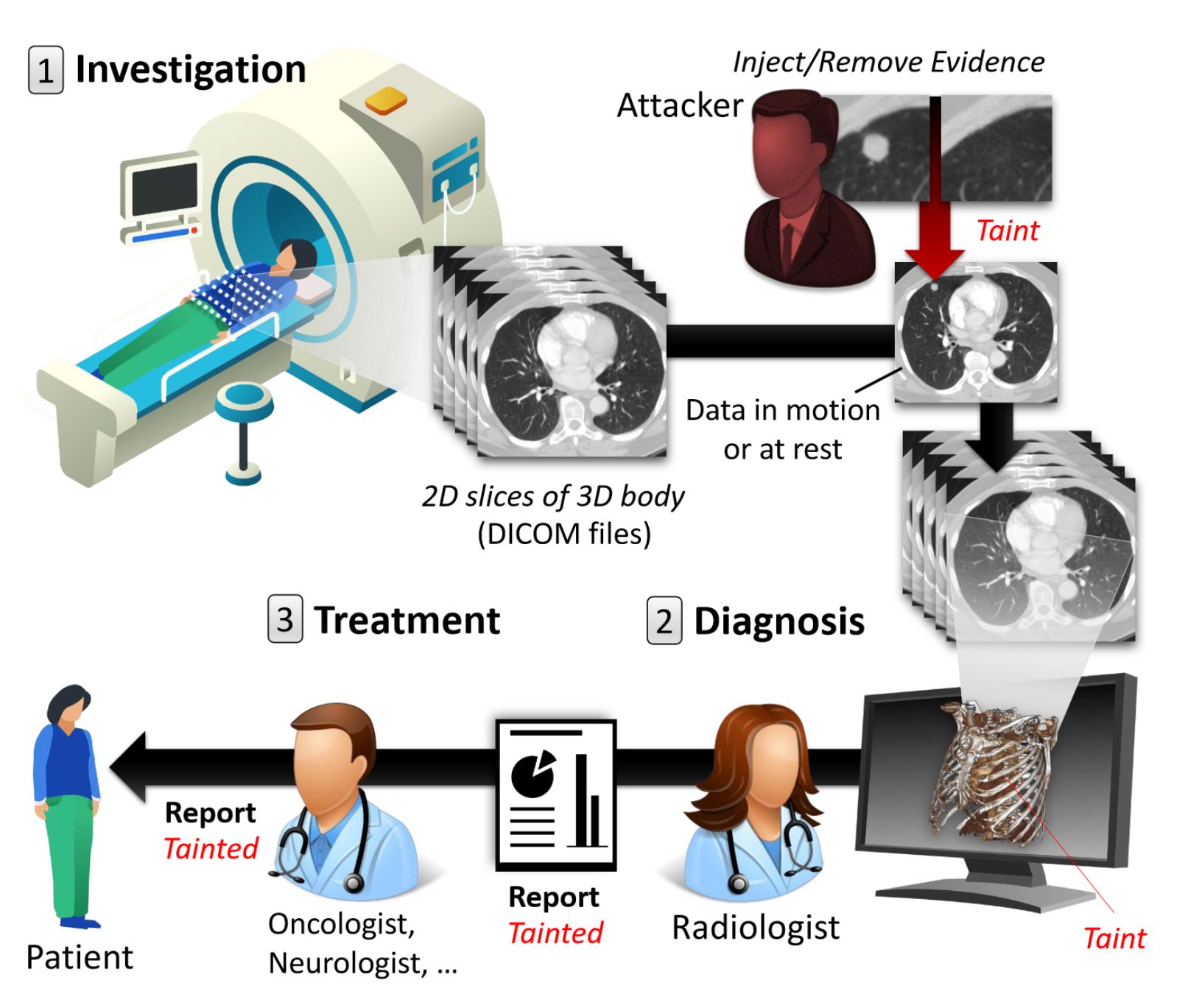

- Современные томографы взаимодействуют с системой архивации и передачи изображений (PACS), отправляя ей результаты сканирования в формате DICOM.

- Трехмерная томограмма представляет собой множество 2D-изображений, которые позже собираются в объемную картинку.

- Созданная учеными программа использует генеративно-состязательную сеть для редактирования таких данных. Эксперты изменили результаты 70 сканирований и, добавив к ним 30 реальных томограмм, передали для анализа.

- В рамках слепого теста врачи не смогли выявить 99% 3D-изображений с искусственно добавленной опухолью и 94% снимков, где признаки онкологического заболевания стерли исследователи.

- После того, как диагностам сообщили о наличии отредактированных изображений, они не нашли фальшивки в 60% и 87% случаев соответственно.

Разработчик мобильного приложения оставил в нём вшитые учётные данные. Любой желающий мог извлечь их из исходного кода и перехватить контроль над автомобилем: прогревать или охлаждать салон, открывать и закрывать двери, включать и отключать противоугонные системы, открывать багажник и даже находить автомобиль на переполненной стоянке.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.