Антифишинг-дайджест №110 c 8 по 14 марта 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 8 по 14 марта 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

«Умные» устройства

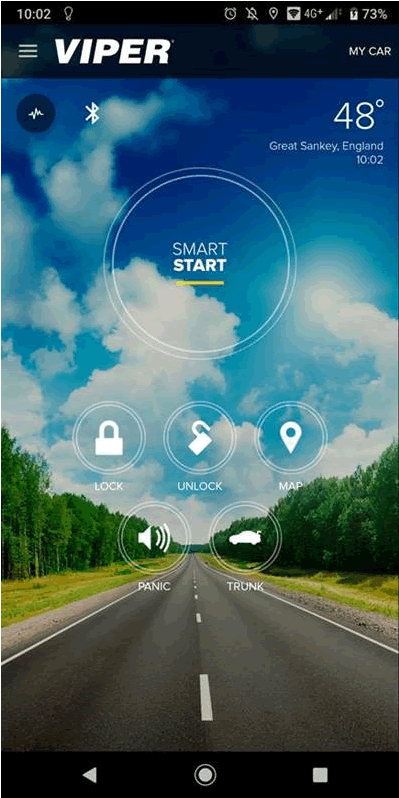

Исследователи обнаружили в программном интерфейсе противоугонных систем уязвимости, которые позволяют менять настройки, сбрасывать аккаунты пользователей, взламывать учётные записи и многое другое.

Компрометация систем позволяет:

- похитить данные о машине и владельце,

- открыть автомобиль,

- отключить сигнализацию,

- прослушивать микрофоны,

- отключить иммобилайзер

- отслеживать передвижение автомобиля,

- вывести из строя мотор во время его работы.

Многие медицинские приборы, в частности, устройства для ультразвуковых исследований (УЗИ) до сих по работают под управлением ОС Windows 2000. С одной стороны, для медицинского оборудования не так важно наличие последней версии модной ОС. С другой — при подключении такого устройства к локальной сети его можно взломать и получить полный доступ к результатам исследований, удалить или модифицировать полученные результаты и использовать их для шантажа. Также злоумышленник может заразить аппарат вымогательскими программами.

Мобильная безопасность

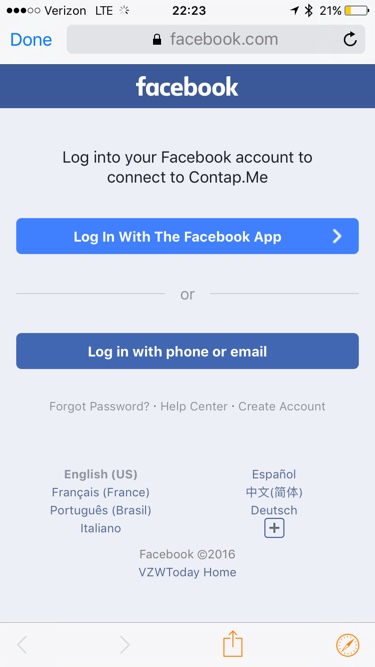

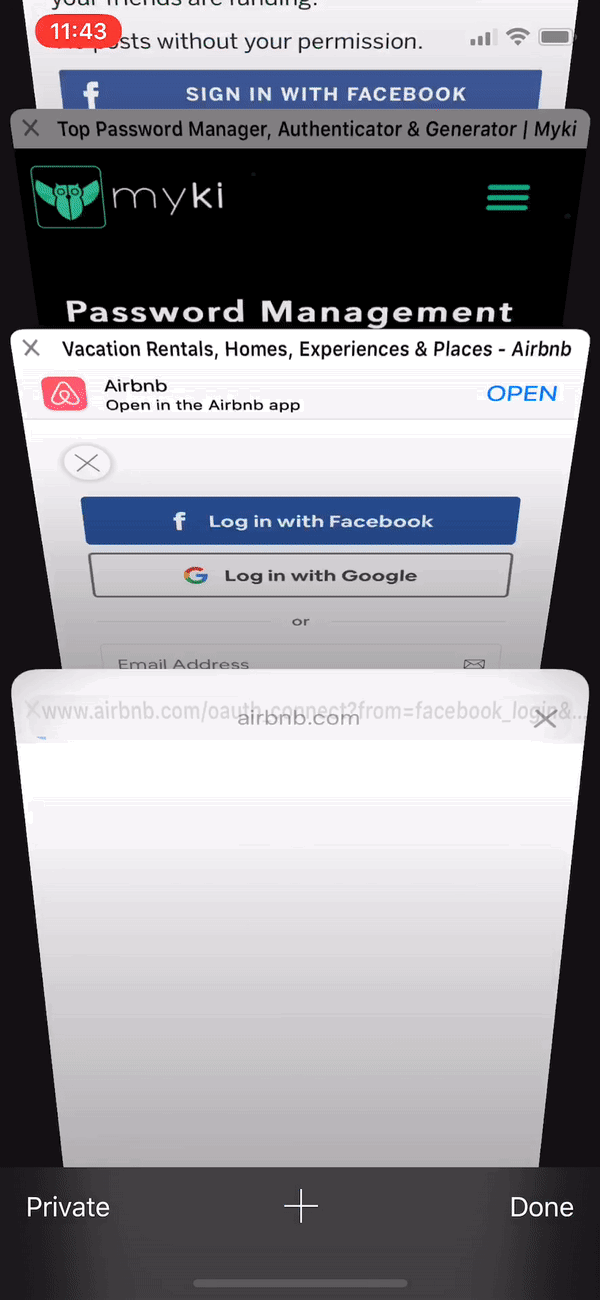

Для проведения атаки преступники создают мошенническую страницу входа в социальную сеть, которая выглядит неотличимо от настоящей. Если невнимательный пользователь введёт свои данные, они отправятся к злоумышленникам.

Все атаки имеют общую особенность: когда пользователь нажимает кнопку «Login with Facebook», запускается видеоролик, имитирующий открытие новой вкладки в Safari, в которой выводится страница входа в учётную запись Facebook.

Функцию Face Unlock в Samsung Galaxy S10+ удалось обмануть тремя разными способами.

Во-первых, Galaxy S10+ разблокирует устройство по фотографии владельца, причём ее даже не нужно распечатывать, достаточно показать на экране другого смартфона:

Во-вторых, новинку от Samsung можно разблокировать, демонстрируя YouTube-видео, в котором есть его владелец. Таким образом смартфон удалось разблокировать в трёх случаях из трёх.

И самое забавное: Galaxy S10+ любезно снимает блокировку для родственников, похожих на своего владельца. Причём сходство может быть весьма отдалённым:

Вредоносное ПО

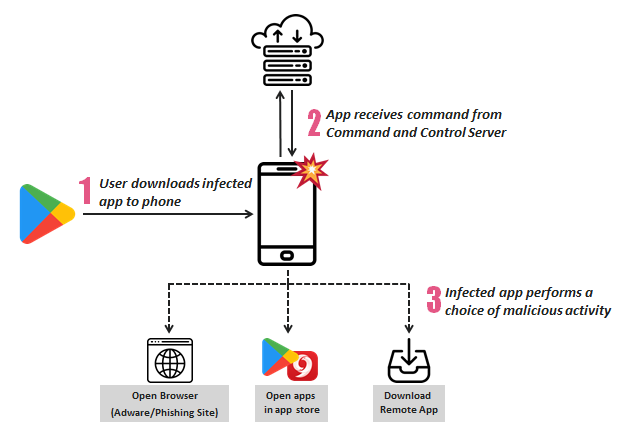

Используя эту маскировку, злоумышленники взламывали устройство и показывали жертве рекламные объявления. Кроме этой функциональности вредонос умеет создавать фишинговые страницы и открывать их в браузере, а также выполнять команды злоумышленников, отправленные через управляющий сервер.

Чтобы расширить количество взломанных устройств, мошенники активно рекламировали вредоносный SDK, призывая других разработчиков зарабатывать больше денег в своих приложениях. Всего в Play Store было обнаружено 210 приложений, в которых использовался SimBad. В общей сложности их скачали около 150 млн пользователей.

Инфицирование происходит в несколько этапов:

- Через уязвимость в VBScript на компьютер загружается DLL-файл, который запускается с помощью команд PowerShell.

- DLL проверяет атакуемую систему на наличие антивируса, и если обнаруживает его, завершает работу.

- Если антивируса в системе нет, DLL загружает второй исполняемый файл, содержащий бэкдор.

- Бэкдор пытается подключиться к платформе Slack, которая обычно используется для корпоративных коммуникаций. Вредонос получает через приватный канал в Slack команды от своих владельцев .

- DLL эксплуатирует уязвимость CVE-2015-1701 для локального повышения привилегий.

Атаки, уязвимости и утечки

Атака базируется на работе системы обратной связи, которая используется для позиционирования магнитных головок. Эта система компенсирует паразитные вибрации головок, вызванные в том числе звуковыми волнами. Компенсационные токи цепей управления, формируемые для компенсации, можно зафиксировать и расшифровать.

По утверждению авторов исследования, точность получаемой записи настолько высокая, что после расшифровки звуковую композицию можно «узнать» с помощью Shazam, однако для этого требуется, чтобы звуковой сигнал был достаточно громким — на уровне 85дБ. Более тихие звуки придётся предварительно очистить с помощью специального ПО.

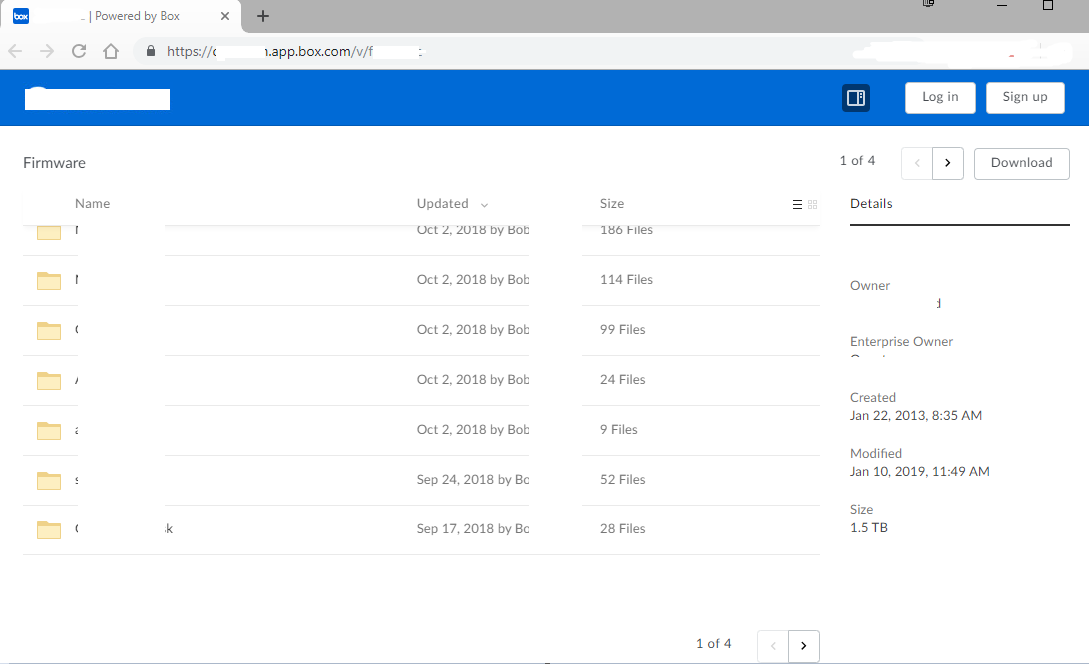

На облачном хранилище Box.com обнаружены десятки корпоративных аккаунтов, в которых хранились доступные для всех файлы со сканами паспортов, номерами банковских счетов, паролями и другой чувствительной информацией.

Для поиска использовался специальный скрипт, перебирающий аккаунты на Box, с применением словаря английских слов и набором шаблонов.

URL для расшаренных файлов на Box имеет вид:

https://[name].app.box.com/v/

Сначала по словарю подбирается имя компании, затем имя файла или папки.

Всего было найдено более 90 компаний, среди которых Apple, система бронирования билетов Amadeus, телеканал Discovery, Herbalife, Schneider Electric и даже сама компания Box.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.