Антифишинг-дайджест №103 c 18 по 24 января 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 18 по 24 января 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Вредоносное ПО

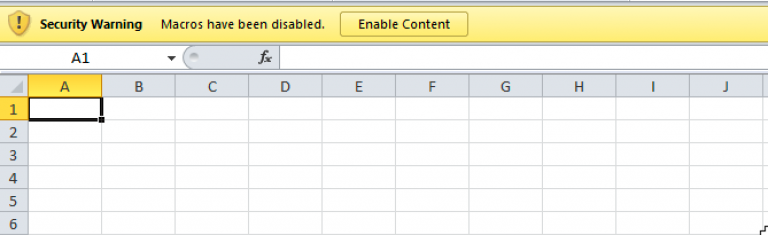

- Вредонос распространяется через рассылку с вредоносным документом MS Excel с поддержкой макросов (.xlsm).

- При открытии документа пользователю предлагают включить макросы.

- Макрос загружает файл .txt и запускает его на выполнение с помощью системной программы regsvr32.exe.

- После нескольких этапов взаимодействия с управляющим сервером на систему загружается бэкдор, написанный на C#.

- Троян использует для получения инструкций DNS-туннель и Google-Диск.

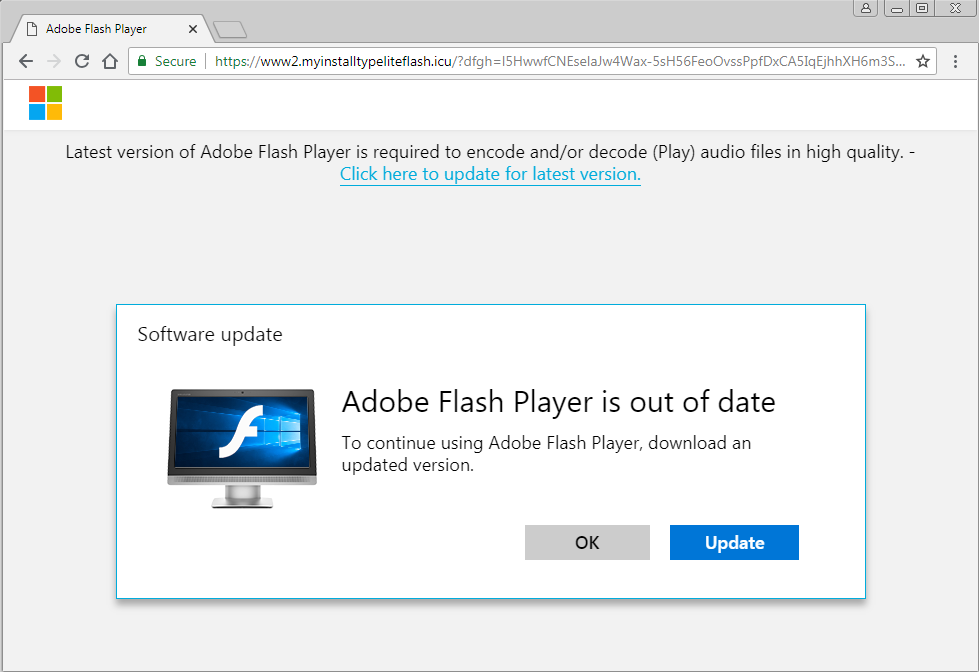

В начале атаки жертве традиционно предлагают обновить Flash Player:

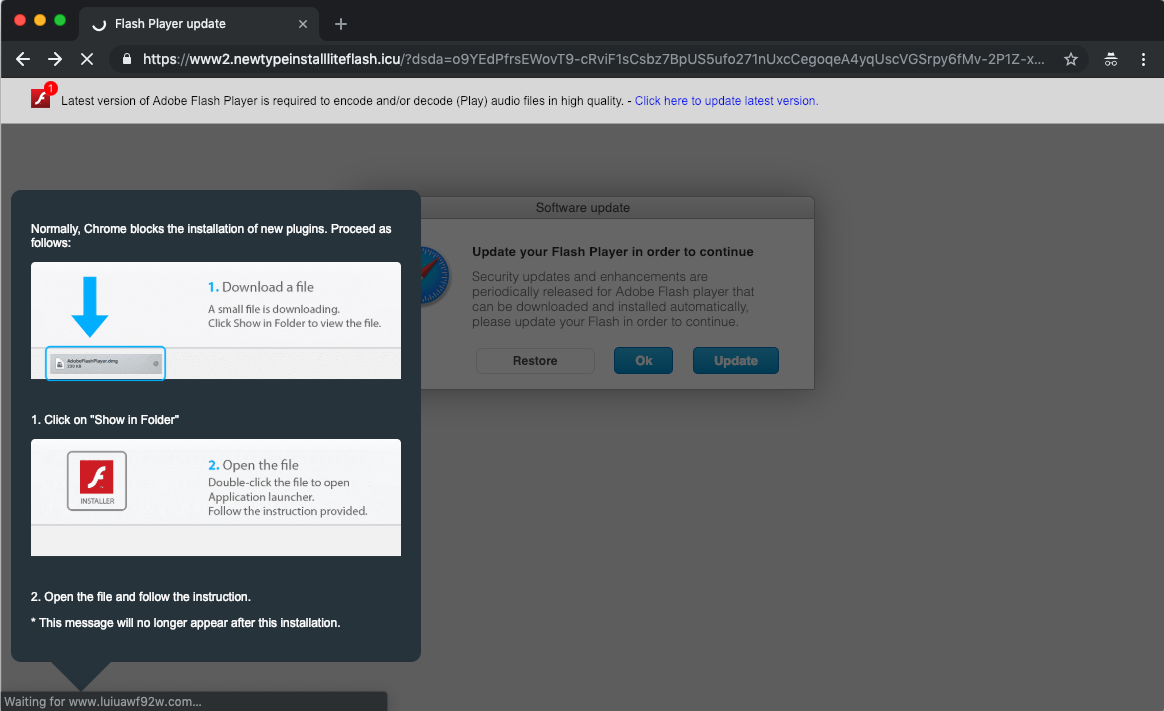

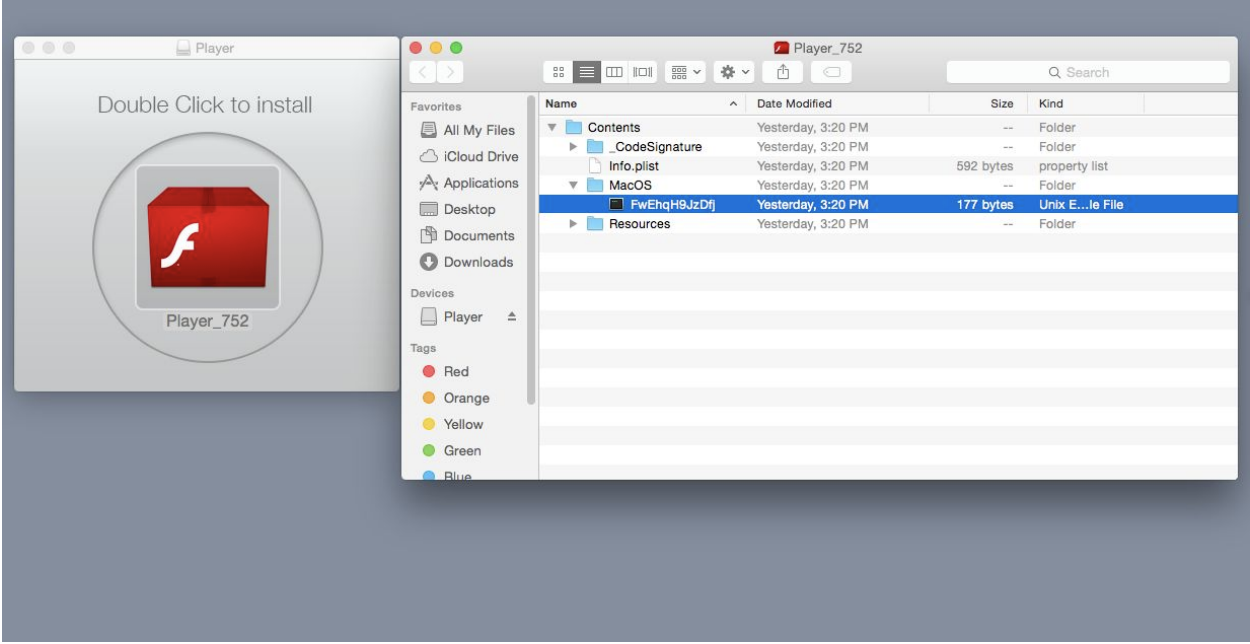

На компьютер загружается поддельный образ Flash Player, но сам он не является вредоносным:

При запуске образа происходит обращение к внешнему изображению, код которого считывается и как раз содержит вредоносный функционал:

В результате на компьютер под видом обновления для Adobe Flash Player загрузится троян Shlayer.

Сайты, почта и мессенджеры

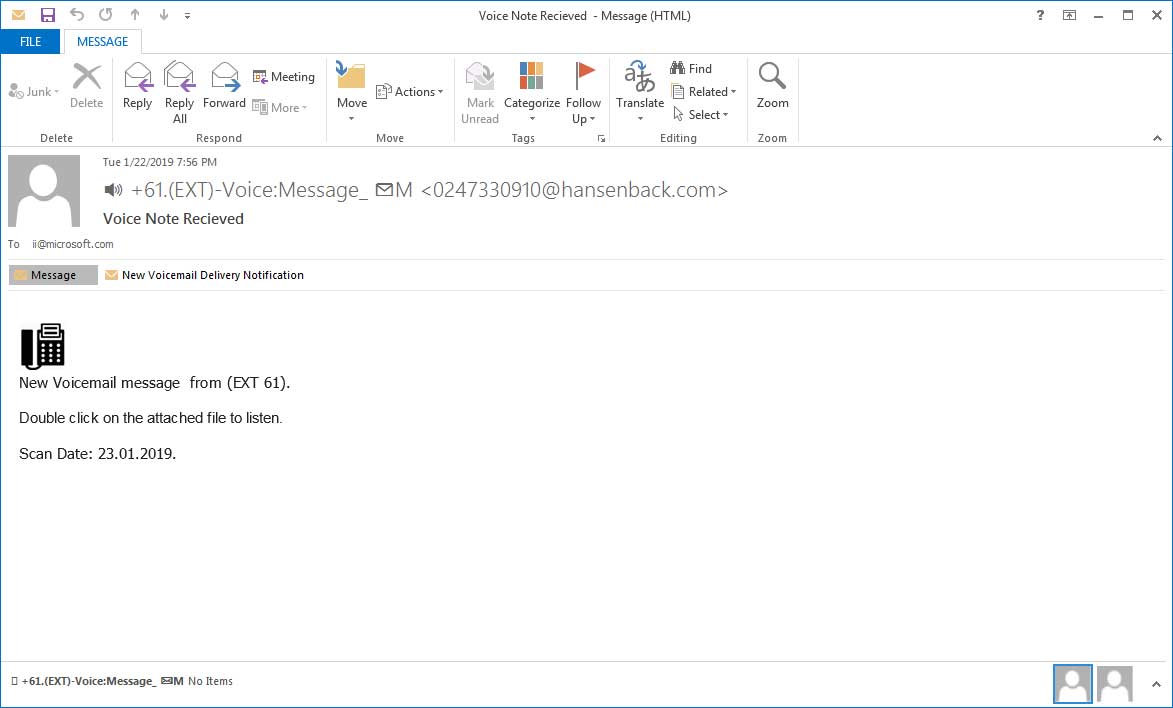

Мошенники используют фишинговую рассылку от сервиса голосовой почты для кражи учётных данных.

- Пользователь получает письмо от сервиса голосовых сообщений с EML-вложением.

- Во вложении содержится уведомление с подробными сведениями о полученном сообщении.

- Для прослушивания сообщения нужно перейти по ссылке.

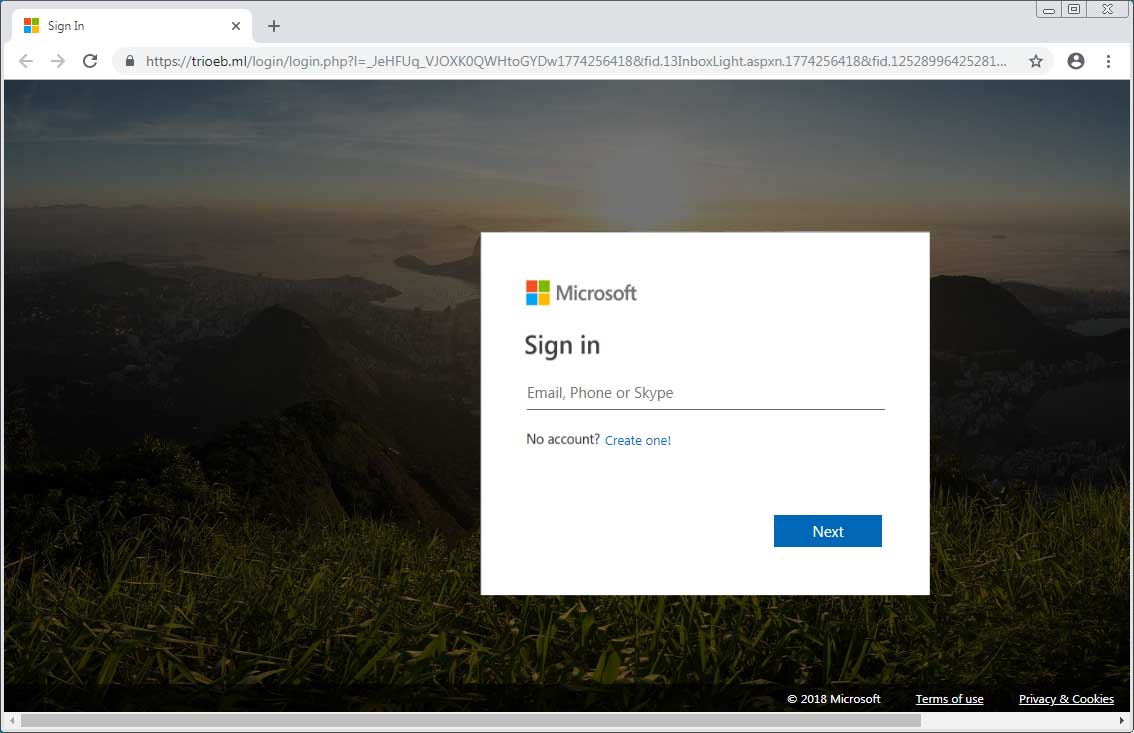

- После перехода пользователь попадает на фишинговый сайт, имитирующий сайт Microsoft, который запрашивает логин и пароль от учётной записи:

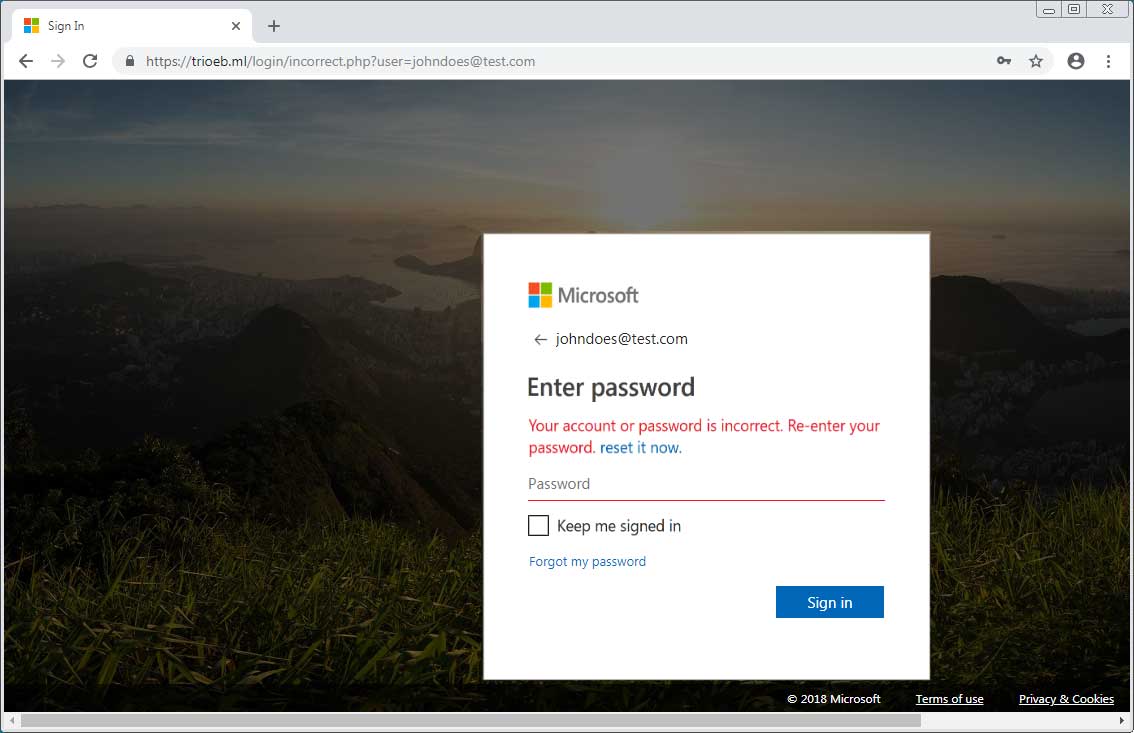

Фишинговый сайт сообщает, что введённый пароль — неправильный, и требует ввести его повторно. Таким образом мошенники проверяют, что жертва корректно ввела свой настоящий пароль.

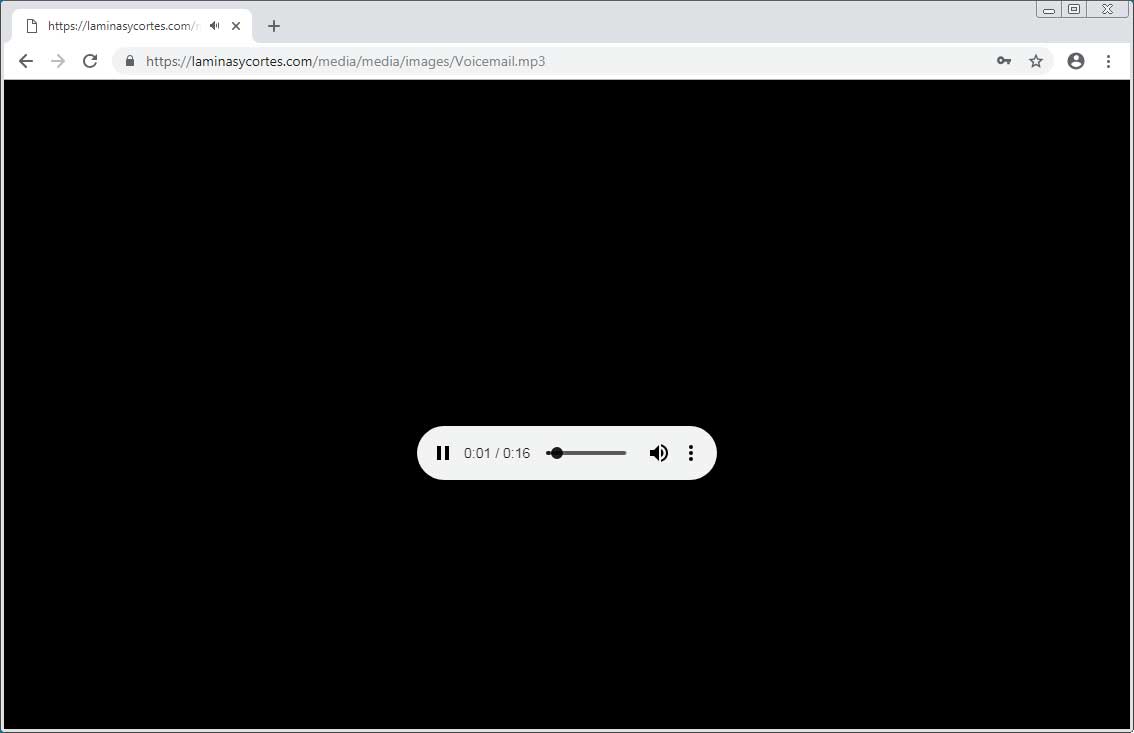

Получив учётные данные, мошенники переадресуют пользователя на страницу с голосовым сообщением, одинаковым для всех:

Уязвимость на сайте крупного регистратора GoDaddy позволяла перехватывать управление чужими доменами.

Используя эту уязвимость, злоумышленники угнали несколько тысяч доменов и использовали их для спам-рассылок, в которых сообщалось о заложенных бомбах. Преступники требовали выкуп в 20 тыс. долларов США, угрожая взрывом.

Мобильная безопасность

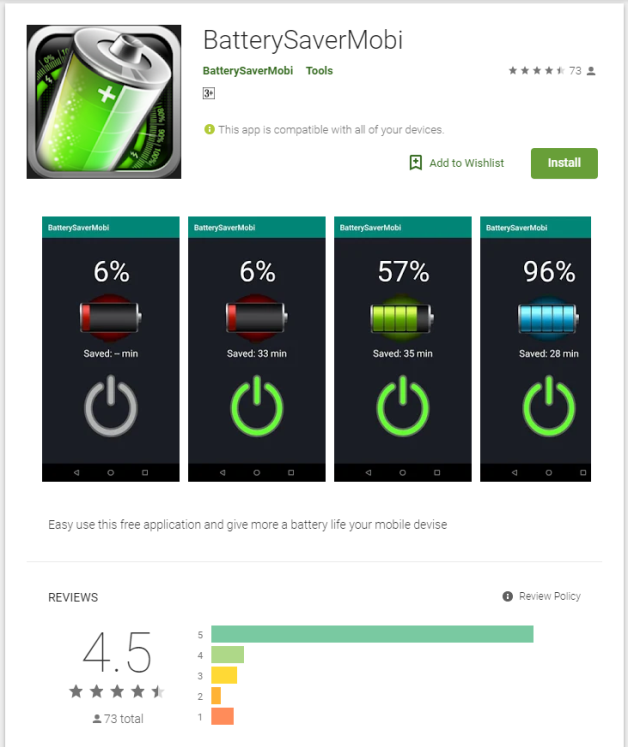

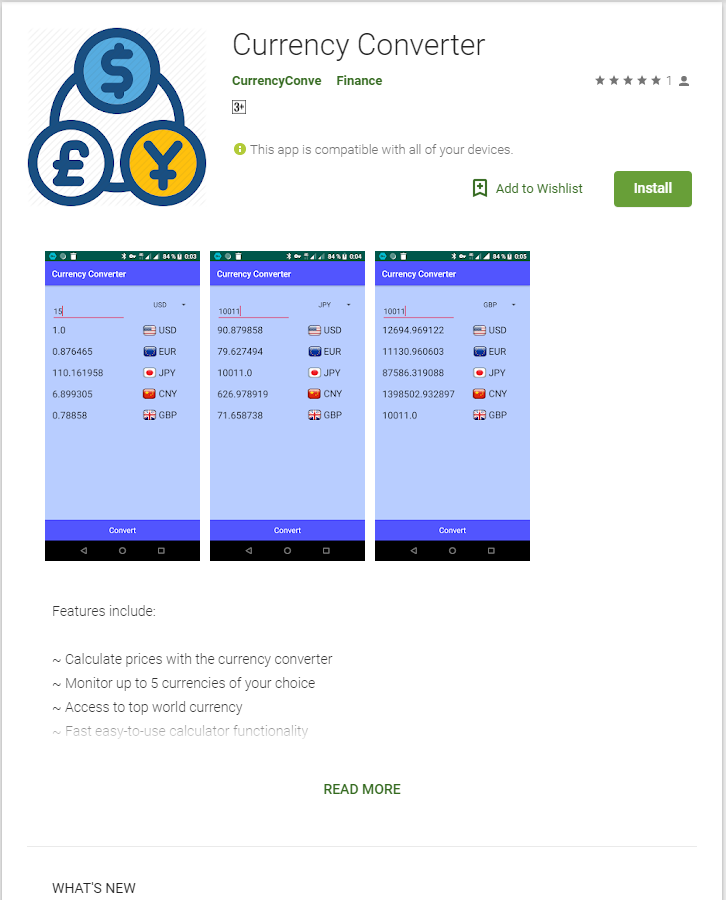

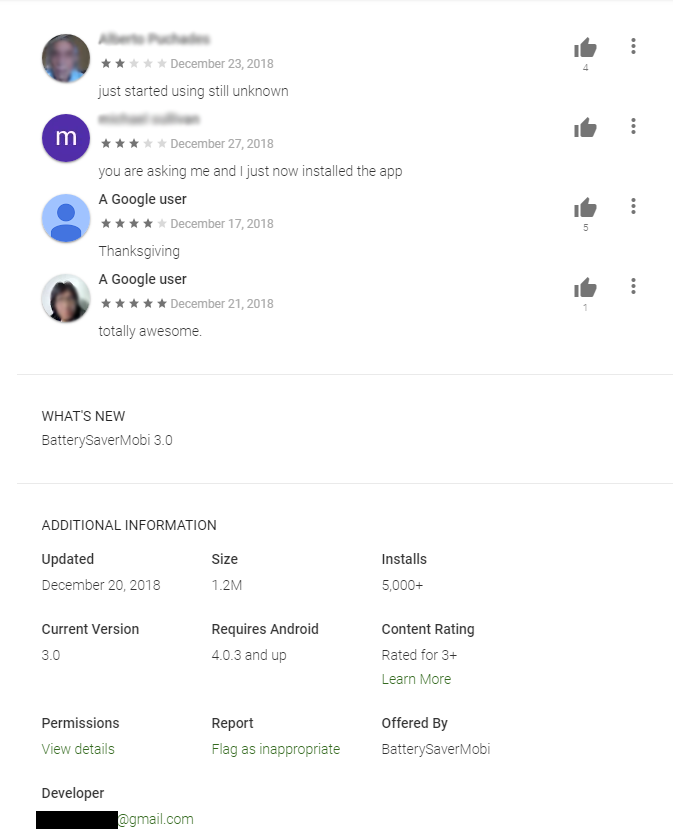

Оба приложения имели хороший рейтинг и много положительных отзывов, были загружены более 5000 раз.

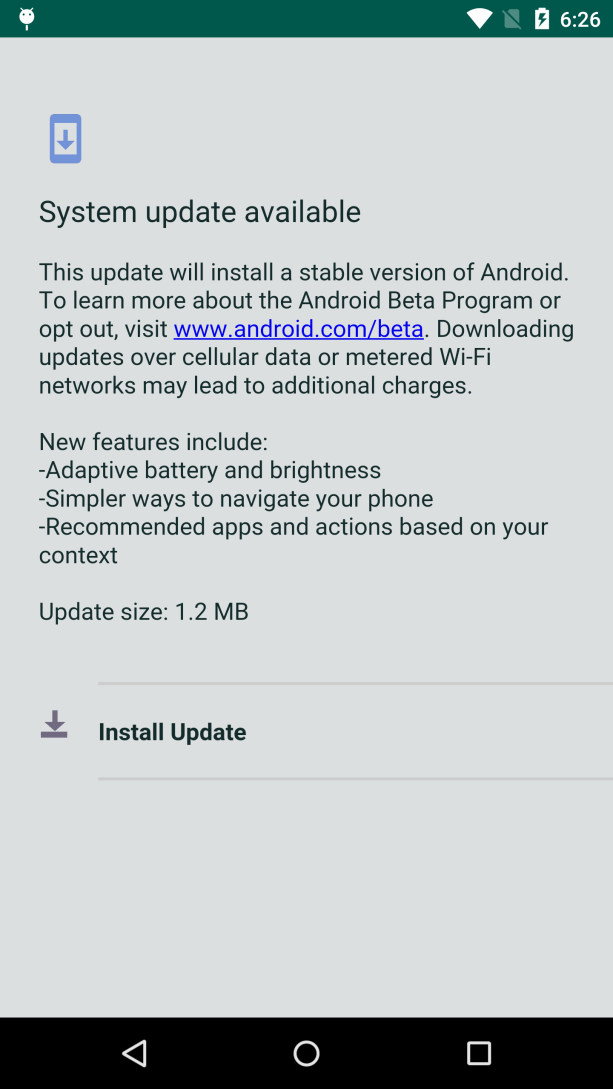

Чтобы получить права администратора, вредоносы демонстрировали жертвам фальшивое сообщение о необходимости обновления ПО:

Получив права, приложения связывались с управляющим сервером через Twitter или Telegram и загружал сам вредонос:

Чтобы убедиться, что запуск вредоноса происходит на реальном устройстве, приложения обращались к датчикам движения. Если гаджет действительно двигался в пространстве, приложения продолжали работу, а иначе прекращали любую активность.

Учётные данные пользователя в банковских приложениях собирались с помощью кейлоггера или скриншотов.

Несмотря на полное отсутствие полезного действия, фальшивки были загружены более 50 миллионов раз.

Одно из приложений (Maps & GPS Navigation: Find your route easily!) требовало от пользователя оплатить полную версию для отключения рекламы, несмотря на то, что Google Maps бесплатен. Другие приложения запрашивали доступ к управлению звонками и текстовыми сообщениями.

- 85% приложений запрашивают избыточные права, злоупотребление которыми может нарушить приватность пользователя; например, некоторые приложения запрашивали использование камеры и микрофона устройства или могли скрытно отправлять SMS-сообщения,

- 57% приложений содержали код для сбора данных о последнем местоположении пользователя,

- 38% запрашивали доступ к информации о статусе устройств,

- 25% имеют проблемы с утечкой DNS-запросов,

- 20% потенциально могут содержать вредоносный код,

- в 18% приложений зафиксировано присутствие вирусов или вредоносного ПО.

Атаки через социальные сети и мессенджеры

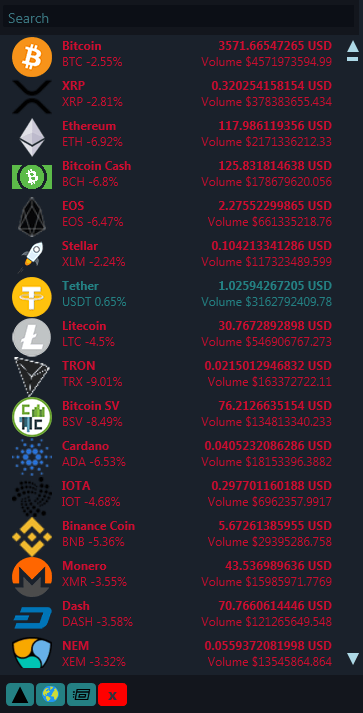

В виджете для отслеживания изменений курсов криптовалют обнаружен троян AZORult.

Программа рекламировалась как многофункциональный полезный виджет в группах ВК, посвященных криптовалютам:

- У программы есть действительная цифровая подпись и она показывает актуальную информацию о курсе криптовалют.

- При установке программа скачивает исходный код с личного аккаунта разработчика на Github, компилирует его и запускает на выполнение.

- Скомпилированный модуль загружает Trojan.PWS.Stealer.24943 — вредоносную программу, которая крадёт личные данные и пароли от криптокошельков.

Источник уязвимости — в слабом шифровании, которое используется для защиты сообщений, которыми обменивается бот и его пользователи. Если для обычных пользовательских сообщений используется шифрование MTProto внутри трафика TLS, то для сообщений Bot API в качестве защиты используется только уровень HTTPS.

- Для проведения атаки «человек посередине» достаточно токенов API и ID чата.

- API-токены имеются в сообщениях и в программах, использующих Bot API, а ID чата отправляется в запросах к Bot API.

- Перехватив эту информацию, злоумышленник может использовать API-метод forwardMessage() для пересылки любому пользователю сообщений, к которым у бота есть доступ.

Уязвимость проявлялась в официальном Twitter-клиенте для Android при включенной опции «Ограничить доступ к твитам», если пользователь менял связанный с учётной записью е-мейл или номер телефона в период с 3 ноября 2014 по 14 января 2019 года.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.