Антифишинг-дайджест №101 c 28 декабря 2018 по 10 января 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 28 декабря 2018 по 10 января 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

- Автоматизированные телефонные звонки часто используются для сброса паролей и верификации учётных записей в таких сервисах, как WhatsApp, PayPal, Linkedin и Netflix.

- Если в момент телефонный номер жертвы окажется недоступен, звонок может быть перенаправлен на голосовую почту.

- При этом PIN-код для доступа к голосовой почте состоит всего из 4 символов и может быть легко подобран:

Разработанный исследователем Мартином Виго скрипт Voicemailcracker.py использует VoIP-сервис Twilio, чтобы произвести сотни звонков для взаимодействия с голосовой почтой и подбора PIN-кода.

Далее можно перехватить контроль над учётными записями жертвы, используя взломанную голосовую почту для воспроизведения тонального сигнала и сброса пароля.

Skype на Android позволяет ответить на звонок без разблокировки смартфона, поэтому даже совершенно посторонний человек может отвечать на звонки Skype, а затем просматривать фотографии и списки контактов из приложения, отправлять текстовые сообщения и даже открывать браузер, нажав на ссылку в сообщении. Уязвимость может быть использована ворами, недоброжелателями и ревнивыми супругами.

Проблема исправлена в версии Skype от 23 декабря 2018 года.

Социальные сети

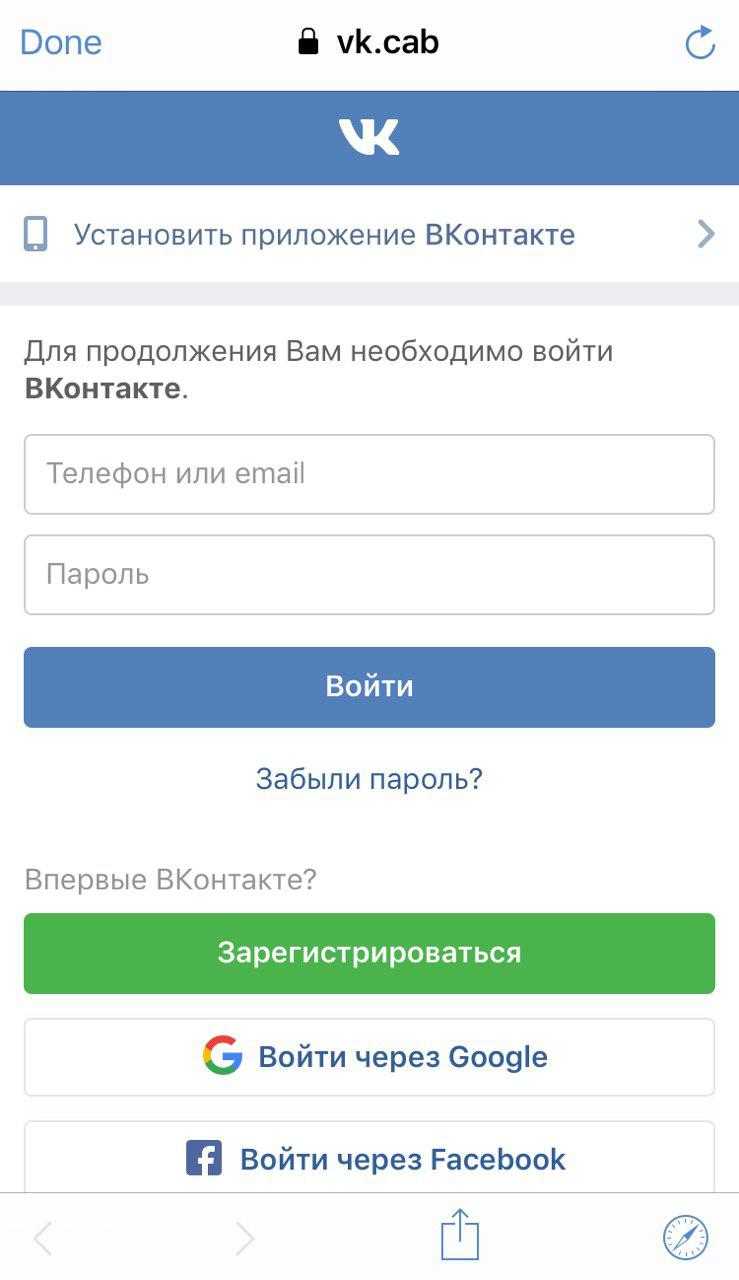

Подписчики Антифишинга сообщают о новых атаках на администраторов групп «Вконтакте»:

Ссылка в сообщении перенаправляет администратора на внешний фишинговый сайт https:// vk.cab /login?m=1&email=, где мошенники собирают логины и пароли жертв.

Дополнительный фальшивый параметр в URL ticket9321894 помогает мошенникам скрыть реальный адрес фишингового сайта в сообщении.

Умные устройства

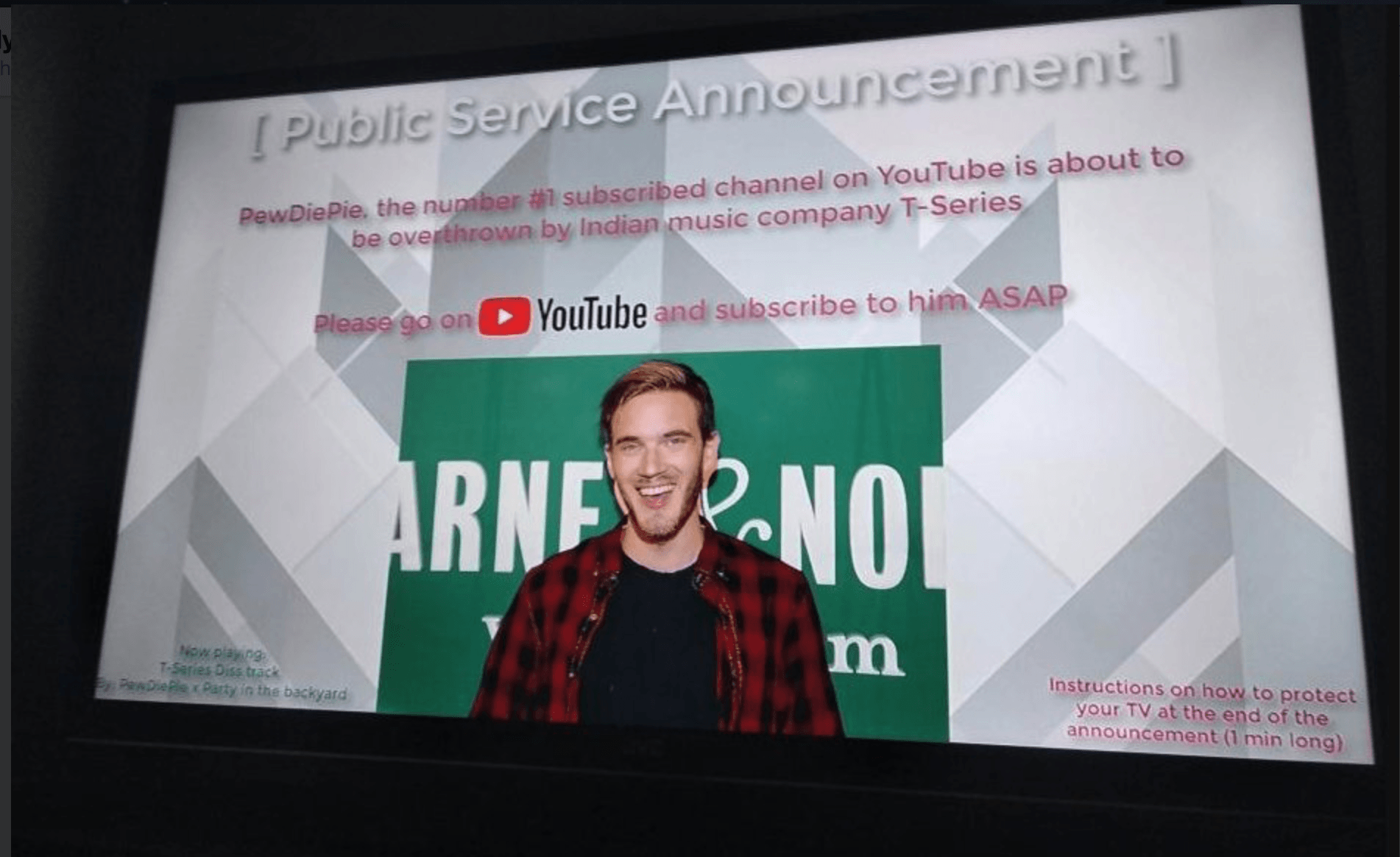

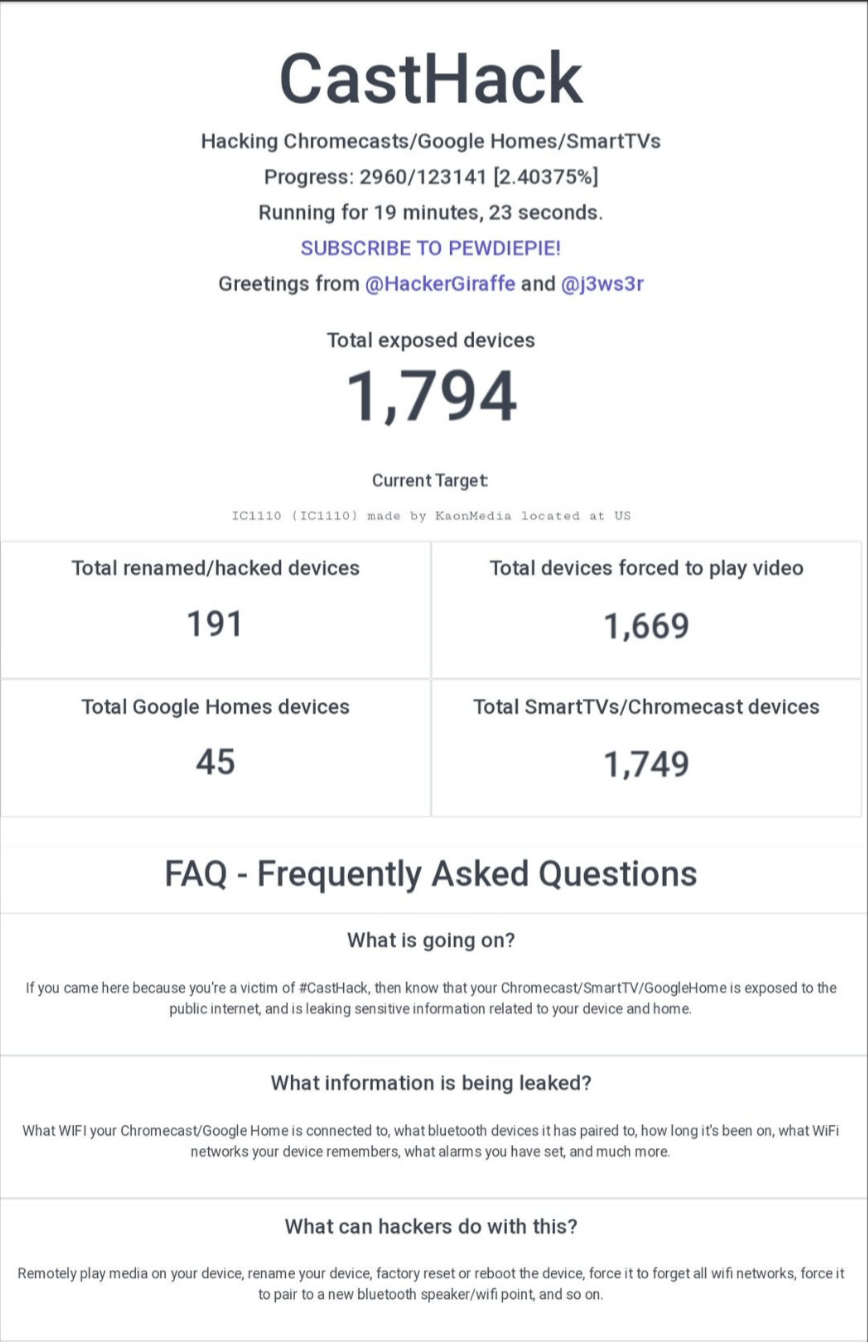

Ответственность за атаки взяли на себя хакеры — @TheHackerGiraffe и @j3ws3r. Они запустили сайт под названием CastHack, на котором демонстрируется статистика о ходе атаки:

Хакеры заявили, что у них не было злого умысла, но рассказали, что могли бы собрать всю личную информацию пользователей, например о провайдере Wi-Fi или используемых Вluetooth-устройствах.

Также они могли бы переименовать систему и переустановить устройства.

Сайты, почта и мессенджеры

Описан новый метод фишинга с использованием Fullscreen API.

В реальной атаке, разумеется, мошенники постараются избежать возможных всплывающих предупреждений, которые покажут настоящее окно браузера.

Fullscreen API предоставляет нативный способ для браузера отобразить веб-страницу в полноэкранном режиме.

Злоумышленники могут воспользоваться этим, отобразив в полноэкранном режиме изображение фальшивого окна браузера с адресом легитимного сайта, в то время как пользователь будет оставаться и вводить данные на мошенническом сайте.

Не переходите по ссылкам на важные ресурсы, а набирайте адрес вручную, либо пользуйтесь «избранным».

Опасность атаки в том, что традиционные советы «внимательно смотреть на адресную строку» и «проверять зеленый значок HTTPS» в этом случае не будут эффективны.

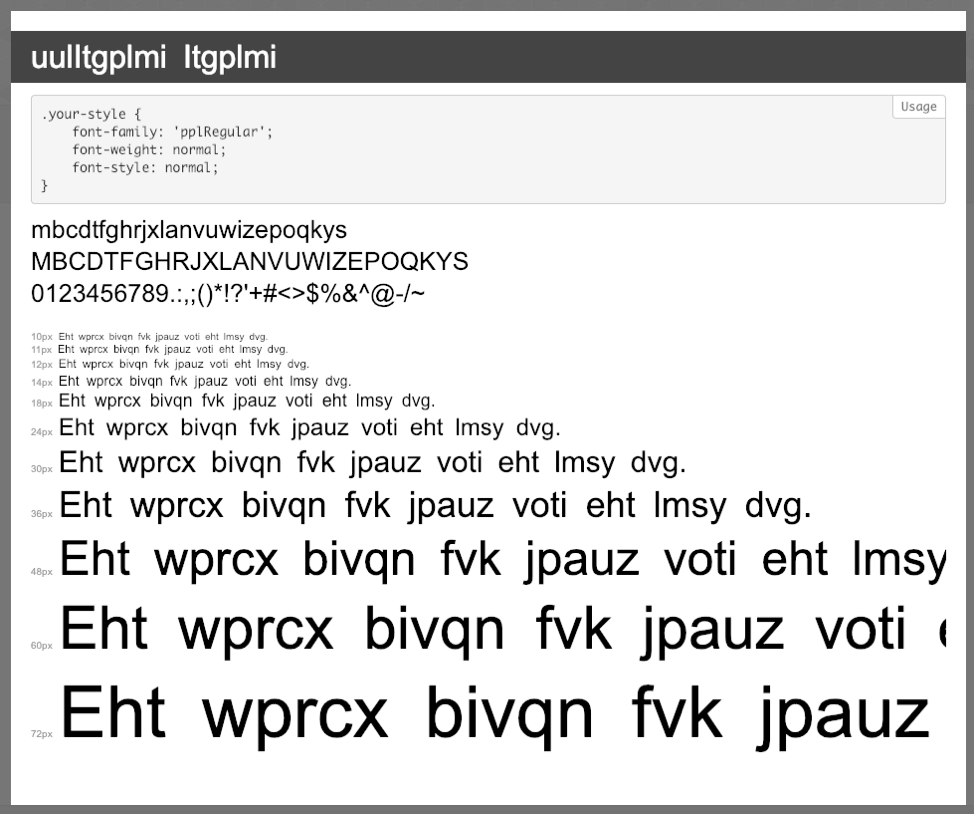

Обнаружен новый способ маскировки фишинговой страницы с помощью комплекта фальшивых шрифтов.

Шаблон фишинговой страницы имитирует сайт одного из банков и предназначен для кражи учётных данных.

Для отображения информации вредоносная страница использовала модифицированные веб-шрифты, которые вместо обычной последовательности символов содержали оригинальный ряд букв для подстановки:

В результате бессмысленный набор знаков в коде шаблона превращался в читаемый текст в браузере, но не распознавался системами безопасности.

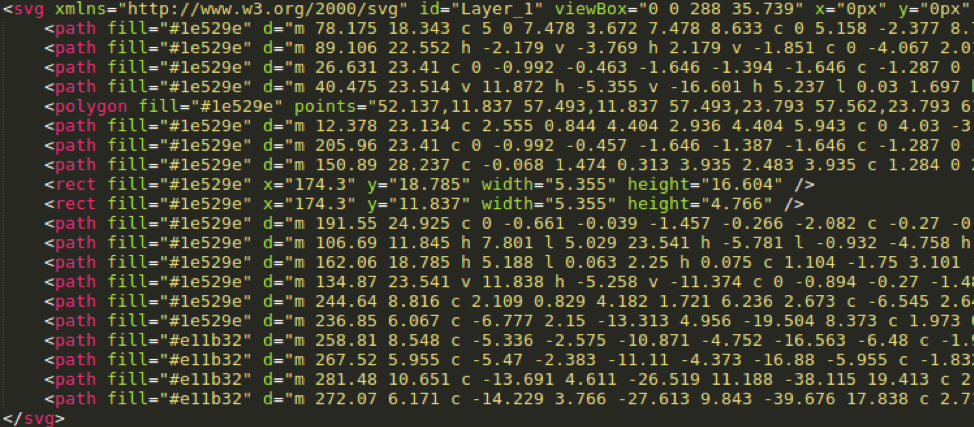

В качестве логотипа мошенники использовали векторное изображение в формате svg, которое также не поддаётся сравнению с образцами и идентификации системами безопасности:

Атаки, уязвимости и утечки

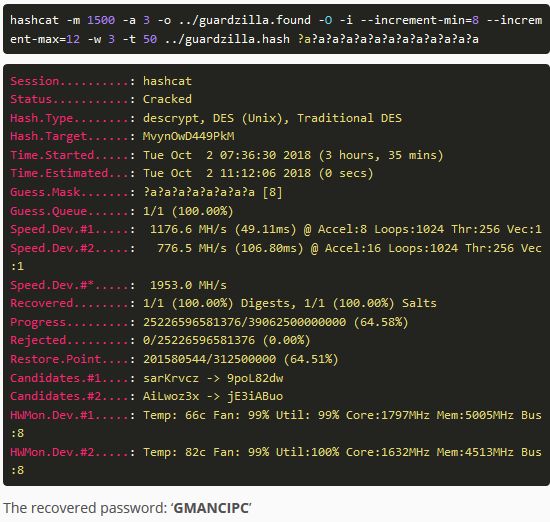

Особенности уязвимости:

- Параметры учётной записи облака Amazon Web Services, в котором хранятся видеозаписи пользователей системы, содержатся прямо в коде прошивки видеокамер.

- Несмотря на то, что параметры учётной записи зашифрованы, для шифрования использован устаревший алгоритм DES, который легко взломать на бытовом оборудовании.

- Производитель системы не разграничивает права доступа в облаке, поэтому все видеозаписи владельцев системы доступны всем, кто узнал пароль.

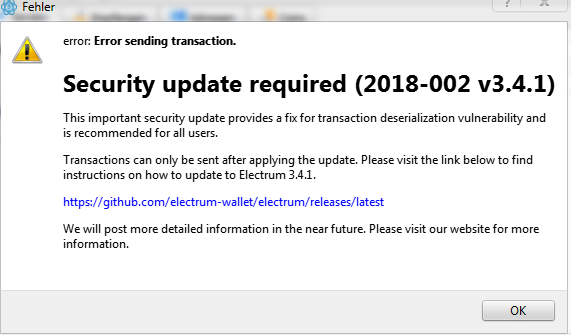

- Для проведения атаки преступники внедрили в сеть сервиса Electrum около 50 собственных серверов.

- Если при совершении операции кошелёк обращался к одному из вредоносных серверов, ему выдавалось сообщение об ошибке с предложением установить обновление для решения проблемы.

- Уведомление содержало ссылку на GitHub-аккаунт с фальшивой версией кошелька, которая загружалась поверх легитимного варианта.

- После установки вредоносной программы пользователь получал запрос на двухфакторную аутентификацию, якобы необходимую для запуска приложения.

- Получив от жертвы одноразовый SMS-пароль, зловред обнулял баланс аккаунта .

Систему биометрической аутентификации по рисунку сосудов обманули с помощью воскового слепка руки.

- Для изготовления слепка использовали снимок руки, сделанный фотокамерой, из которой удалили инфракрасный фильтр.

- На подбор подходящего варианта у исследователей ушёл месяц, в течение которого они сделали более двух тысяч снимков.

- В дальнейшем для изготовления поддельной руки понадобится значительно меньше времени, причём фотографировать можно с расстояния до 5 метров.

Разработанный метод использует системные вызовы QueryWorkingSetEx в Windows и mincore в Linux, которые дают разработчику или приложению возможность проверить наличие страницы в кэше.

- Запустив вредоносный процесс, можно вытеснить из кэша старые страницы памяти, при этом они будут записываться на диск.

- В процессе записи данных система страничных кэшей генерирует ошибки и загружает к кэш новые страницы.

- Анализирую эту активность, можно получить содержимое страничного кэша, даже если оно использовалось другими процессами.

Атака позволяет разом извлекать большой объем данных и может использоваться для обхода песочниц, модификации пользовательского интерфейса и записи нажатий клавиш.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.