Антифишинг-дайджест №100 c 21 по 27 декабря 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 21 по 27 декабря 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Умные устройства

Тысячи джакузи оказались уязвимыми для удалённых атак.

Исследователь Ken Munro демонстрирует BBC взлом джакузи

Без аутентификации пользователя мобильного приложения для управления устройством посторонний человек может обнаружить джакузи с помощью вардрайвинга, а затем удалённо захватить контроль над гидромассажной ванной: регулировать температуру воды, управлять насосами и подсветкой.

Атаки, уязвимости и утечки

Базой для атаки служит тот факт, что из кода, выводящего текст на экран, можно получить некий набор сведений об обрабатываемой информации. С помощью таких «утечек» удаётся с высокой точностью определить, какой символы ввёл пользователь.

В сравнении с классическими кейлоггерами новый метод более перспективен, поскольку позволяет определять нажатия клавиш на экранной клавиатуре, а не только на физической. Кроме того, он работает на любой ОС, включая мобильные.

Кроме того, атакующий может отключить двухфакторную аутентификацию в настройках безопасности аккаунта.

Демонстрируя уязвимость, эксперт опубликовал твит от имени журнала ComputerWeekly

По словам эксперта, для использования уязвимости не нужно никакого процесса взлома: из-за логической ошибки в коде соцсети любая запись, к которой привязан номер телефона, уязвима. Зная номер телефона, атакующий может твитить и ретвитить, отправлять сообщения и публиковать медиаматериалы.

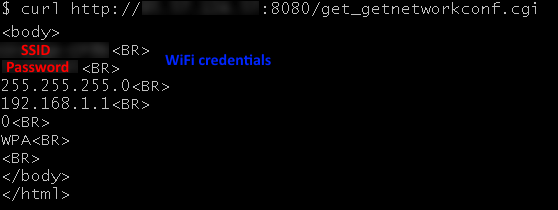

Обычный HTTP GET-запрос по адресу /get-getnetworkconfig.cgi возвращает SSID и пароль на Wi-Fi

Атакующие эксплуатируют уязвимость CVE-2018-20377: она позволяет удалённо получить доступ к паролю Wi-Fi и SSID устройства.

Это даёт возможность злоумышленникам вычислить географические координаты сети и проникнуть в неё. Если модемы Orange расположены в корпоративных сетях, злоумышленники могут похитить конфиденциальную информацию.

Сайты, почта и мессенджеры

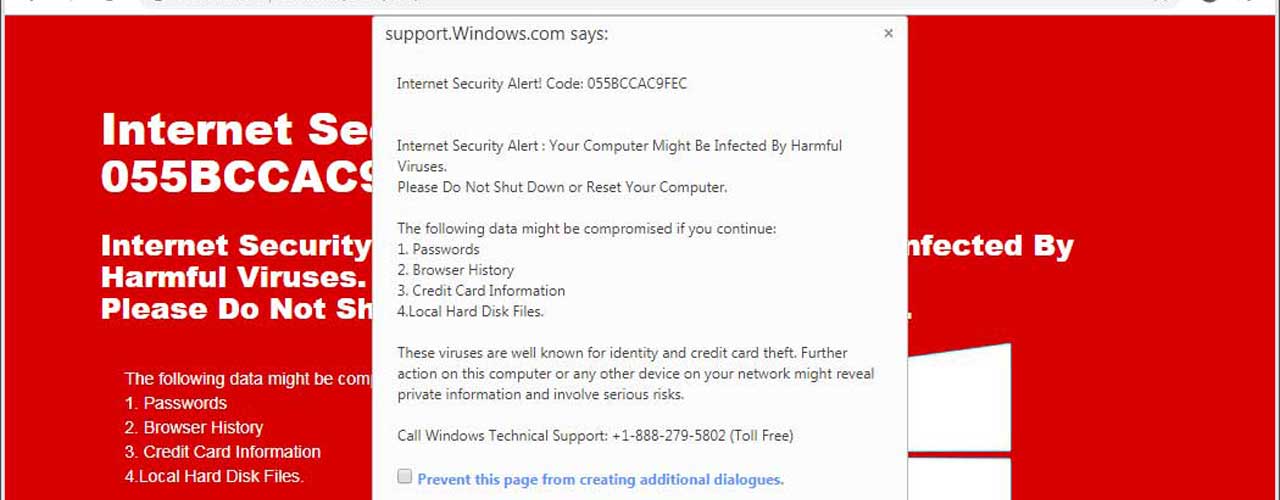

После перехода по вредоносной ссылке пользователь попадает на страницу фальшивой «техподдержки». Страница замаскирована под уведомление Windows об ошибке «Internet Security Alert! Code: 055BCCAC9FEC» и предлагает позвонить для решения проблемы.

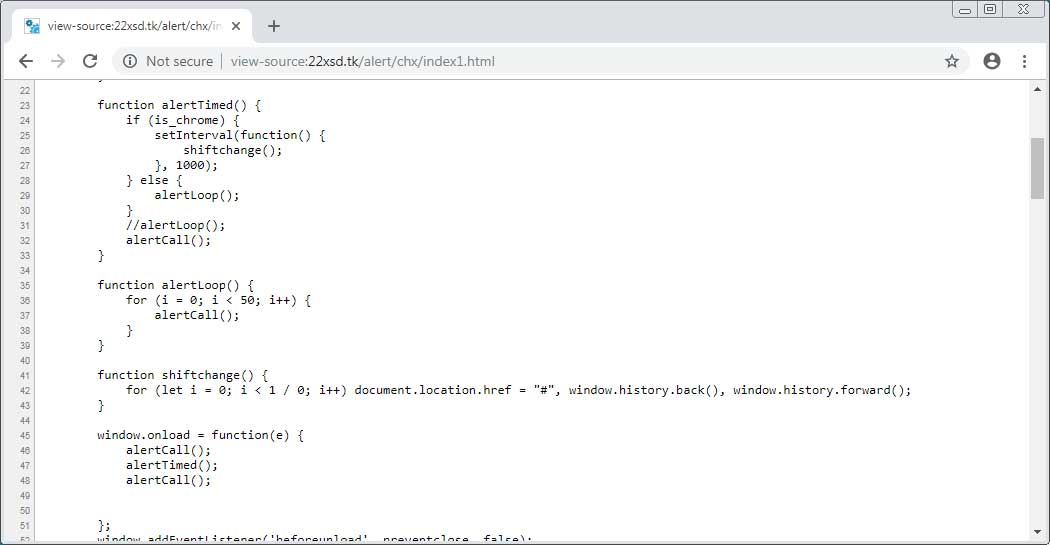

Страница содержит код JavaScript, заставляющий браузер в бесконечном цикле обращаться к URL и переходить назад:

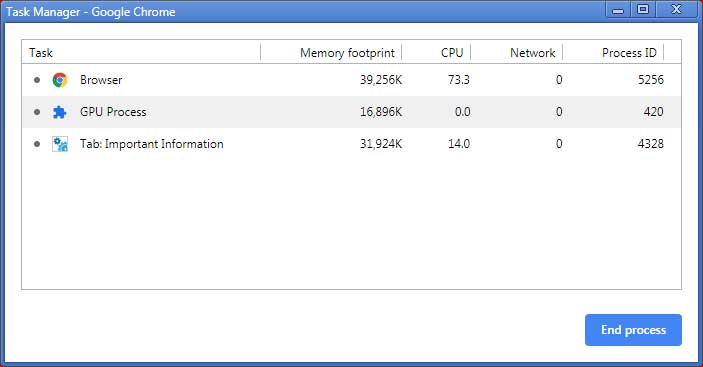

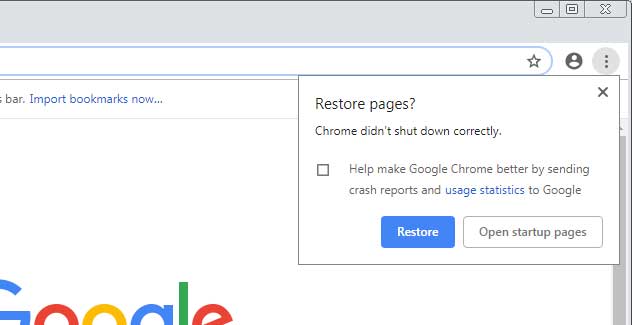

Петля заставляет браузер расходовать все ресурсы центрального процессора, в результате чего он «зависает» и пользоваться компьютером становится невозможно:

Если завершить процесс, а потом снова открыть браузер, Chrome автоматически восстановит открытые вкладки. Вредоносная страница откроется снова, и JavaScript снова запустит петлю:

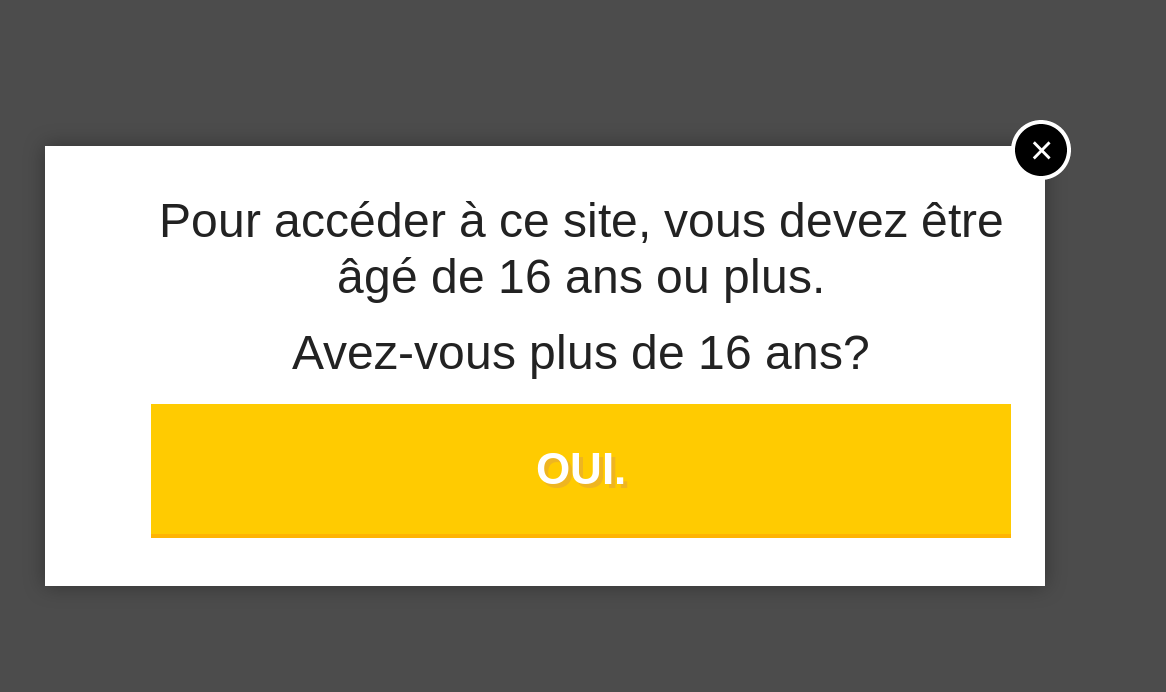

Пользователю приходила ссылка на сайт с комиксами:

По ссылке он попадал на страницу с просьбой подтвердить возраст:

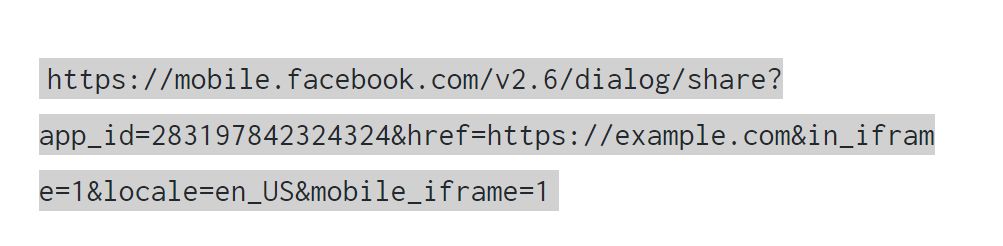

Страница содержала iframe с цепочкой ссылок, которые переадресовывали пользователя до команды на новую публикацию в Facebook, причём сценарий срабатывал только в мобильном приложении:

В результате, если пользователь кликал на кнопку подтверждения возраста, в его хронике появлялась спамерская публикация.

Причина ошибки в том, что мобильный клиент Facebook игнорировал ограничение на работу iframe. Функция в настройках приложения отключала блокировку всплывающих невидимых окон, позволяя загрузить дополнительные элементы поверх страницы и опубликовать пост без согласия пользователя.

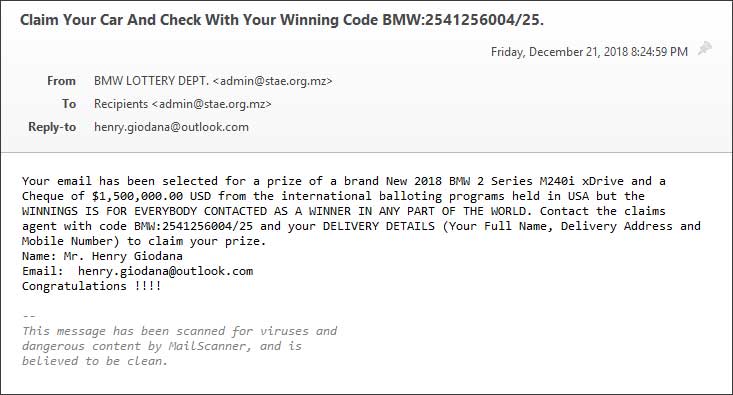

- Жертве приходит письмо с сообщением о том, что компания BMW проводит лотерею, и пользователь выиграл автомобиль BMW серии 2 M240i.

- В письме указывается код, который пользователь должен представить, чтобы затребовать свой выигрыш.

- Помимо кода требуется сообщить полное имя, домашний адрес и номер телефона.

- Следующим этапом, предположительно, мошенники запросят другие конфиденциальные данные, получив которые, смогут перехватить контроль над платёжными сервисами жертвы и похитить деньги с её счетов.

Друзья!

Это был юбилейный, сотый выпуск дайджеста и последний выпуск в 2018 году.

Весь год мы работали для вас. Спасибо, что читаете и остаетесь с нами!

В новом году желаем вам новых достижений, грамотных пользователей и коллег, и пусть ваши родные и близкие всегда остаются в безопасности!

— команда Антифишинга.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.