Антифишинг-дайджест №10 с 30 марта по 5 апреля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 30 марта по 5 апреля 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Злоумышленники использовали всплывающие окна в мобильном Safari, чтобы заблокировать браузер и вымогать деньги у жертвы через подарочные карты iTunes:

Safari обрабатывал всплывающие диалоговые окна одного сайта, блокируя все приложение, а не только вкладку, на которой открыт сайт. Ошибка устранена в версии iOS 10.3. Пользователи более старых iOS могут очистить кеш, чтобы восстановить работу браузера.

Тем, кто обновился на iOS 10.3, рекомендуем не задерживаться и обновляться сразу до iOS 10.3.1. В нем исправлена критическая уязвимость в драйвере чипа Broadcom, которая позволяла выполнить произвольный код при подключении к беспроводной сети на iPhone, iPad, iPod. Уязвимость также актуальна для Android-смартфонов на этом чипе.

Samsung Galaxy S8 с функцией разблокировки по лицу владельца можно обмануть с помощью фотографии. Достаточно держать фото так, чтобы глаза на изображении были на уровне камеры:

Брайан Кребс рассказывает, почему важно внимательно осматривать банкоматы. Преступники устанавливают скиммеры для кражи данных карт так, что отличить обычный банкомат от «модернизированного» очень сложно:

90% «умных» телевизоров можно взломать и шпионить за зрителями. Взлом возможен через обычный телевизионный сигнал DVB-T (Digital Video Broadcasting — Terrestrial), который телеканалы обычно транслируют на своих частотах. Вредоносный сигнал позволяет направить встроенный браузер «умного» телевизора на страницу с эксплойтом в Adobe Flash или JavaScript, что приводит к получению полных прав на телевизоре. После этого злоумышленник может использовать телевизор как угодно: от шпионажа до проведения DDoS-атак.

В качестве вектора авторы рассматривают возможность перезаписи сигнала DVB-T более мощным сигналом (например, трансляцией с дрона) или вмешательство в DVB-C (IPTV), например, через интернет.

Взломщики могут подключиться к камере и смотреть записи с «умного» вибратора Svakom Siime Eye. Устройство работает как точка доступа и позволяет в режиме реального времени передавать изображение на компьютер, смартфон или планшет по Wi-Fi. Все устройства используют одинаковый SSID и пароль по-умолчанию 88888888:

Вредоносные программы

Обнаружена новая атака на пользователей Skype. При запуске программы на домашнем экране отображается рекламный баннер с предложением установить «критическое обновление Adobe Flash Player», вместо которого загружается вымогательское ПО:

Запуск приложения приводит к выполнению обфусцированного JavaScript, который запускает команду PowerShell, загружающую JSE-файл с уже несуществующего домена. По словам представителя Microsoft, пользователи столкнулись с сомнительными рекламными баннерами, сам Skype не скомпрометирован.

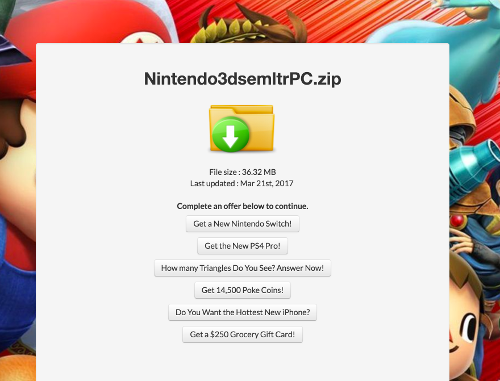

Мошенники распространяют вредоносные программы под видом эмулятора игровой приставки Nintendo Switch:

Вместо эмулятора пользователи получают большое количество вредоносных программ, наполняющих систему рекламными баннерами.

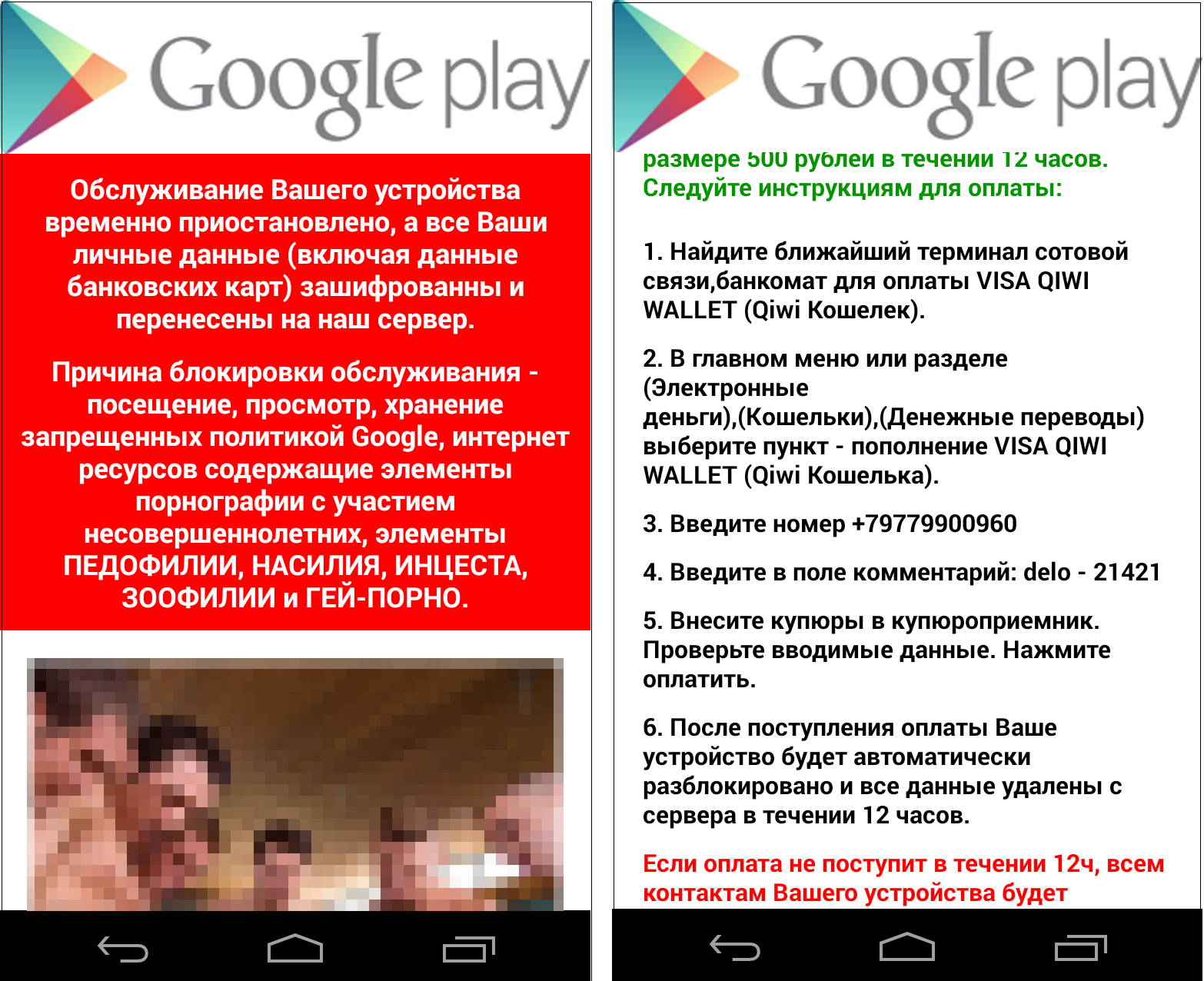

Вирус-вымогатель для Android маскируется под приложение «Одноклассники». Пользователь может скачать вредоносное ПО в нескольких неофициальных магазинах приложений. Вирус имитирует работу «Одноклассников», но спустя три-четыре часа после установки начинает запрашивать права администратора и не дает пользователю спокойно продолжить работу. Как только пользователь выдаст нужные права, устройство заблокируется:

Сайты, мессенджеры и почта

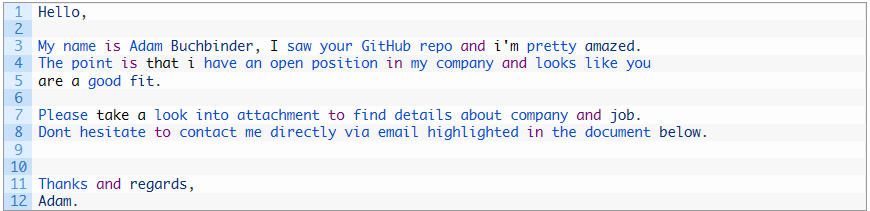

Обнаружена фишинговая кампания против разработчиков на GitHub.

Злоумышленники рассылают электронные письма с предложениями о работе и «подробностями во вложении»:

В прикрепленном файле находится архив, после распаковки открывающий Word-документ с макросами. После запуска макросы выполняют команды PowerShell для загрузки и установки трояна Dimnie.

Обнаружен фальшивый WordPress-плагин для поисковой оптимизации «WP-Base-SEO», который имитирует легальный плагин WordPress SEO Tools и открывает злоумышленникам удаленный доступ к целевому сайту. Для убедительности плагин содержит ссылку на официальную базу плагинов для WordPress и техдокументацию настоящего плагина. Плагин содержит обфусцированный в base64 вызов php-функции eval(), которая выполняет произвольный код на веб-сервере.

Компания Barracuda Networks сообщает о фишинговых атаках на клиентов авиакомпаний. Злоумышленники рассылают сообщения, содержащие либо вредоносные .pdf и .doc-документы, либо ссылку на взломанный сайт. Темы и содержания писем тщательно подбираются под получателей (Fwd: United Airlines: Confirmation — Flight to Tokyo — $3,543.30). По данным исследователей, речь идет о целевых атаках для получения личных и корпоративных учетных данных клиентов авиакомпаний.

Сбербанк опубликовал на своей странице ВКонтакте памятку пользователям мобильного банкинга о девяти самых распространённых способах мошенничества:

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.