Антифишинг-дайджест №7 с 10 по 15 марта 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 10 по 15 марта 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

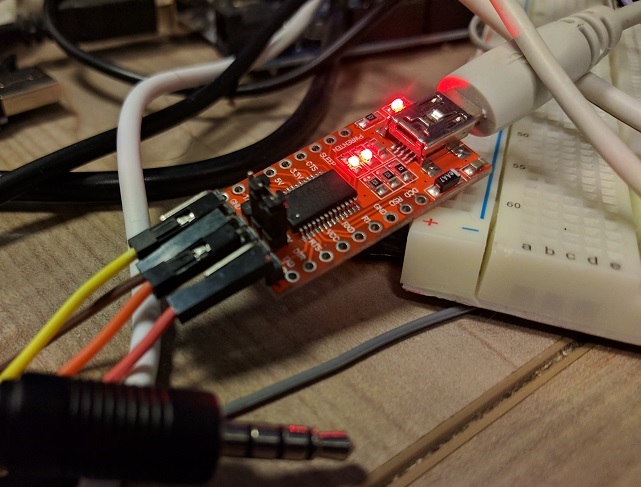

Специалисты Aleph Security продемонстрировали, как с помощью модицифированного UART-кабеля можно подключиться к гнезду наушников и получить полный доступ к Андроид-смартфону:

Google уже выпустила патч для уязвимости.

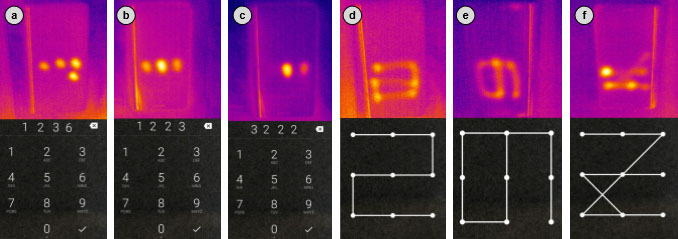

После разблокировки экрана на дисплее смартфона ещё 45 секунд остаётся тепловой след от пальцев, который можно увидеть через тепловизор. Мошенник с таким устройством может подсмотреть код, обойти защиту устройства и извлечь нужные данные. Для этого достаточно сделать снимок теплового следа и преобразовать данные специальной программой:

Эксперименты показали, что сканирование устройства через 15 секунд после разблокировки дает шанс распознавания в 90%. После 30 секунд точность распознавания снижается до 80%, а после 45 секунд и более падает до 35% и ниже.

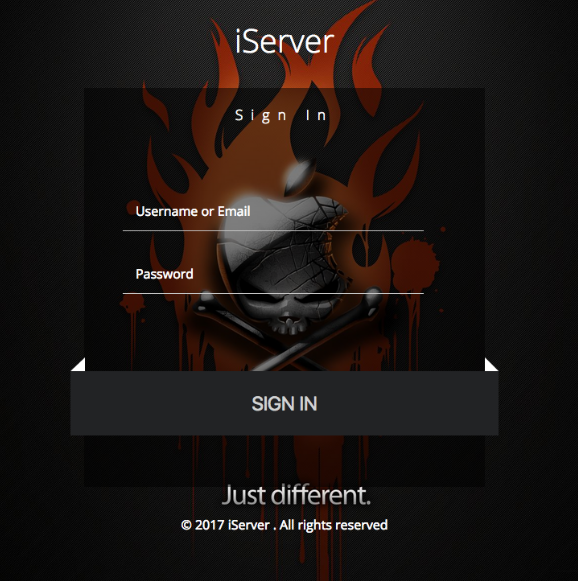

Брайн Кребс опубликовал продолжение истории с бразильскими мошенниками, которые, похитив Айфон, пытались украсть Apple ID жертвы с помощью фишинга. Обнаружена целая империя фишинговых сайтов, предоставляющих услугу «фишинг-как-сервис»:

Профиль одного из преступников, который похитил Apple ID у 65 жертв:

Вредоносные программы

Исследователи обнаружили предустановленные вредоносные программы на новых Андроид-смартфонах Samsung, LG, Xiaomi, ZTE, Asus и других производителей. Программы не были установлены производителем, и попали на устройства по пути с заводов. Точный способ заражения пока не определен.

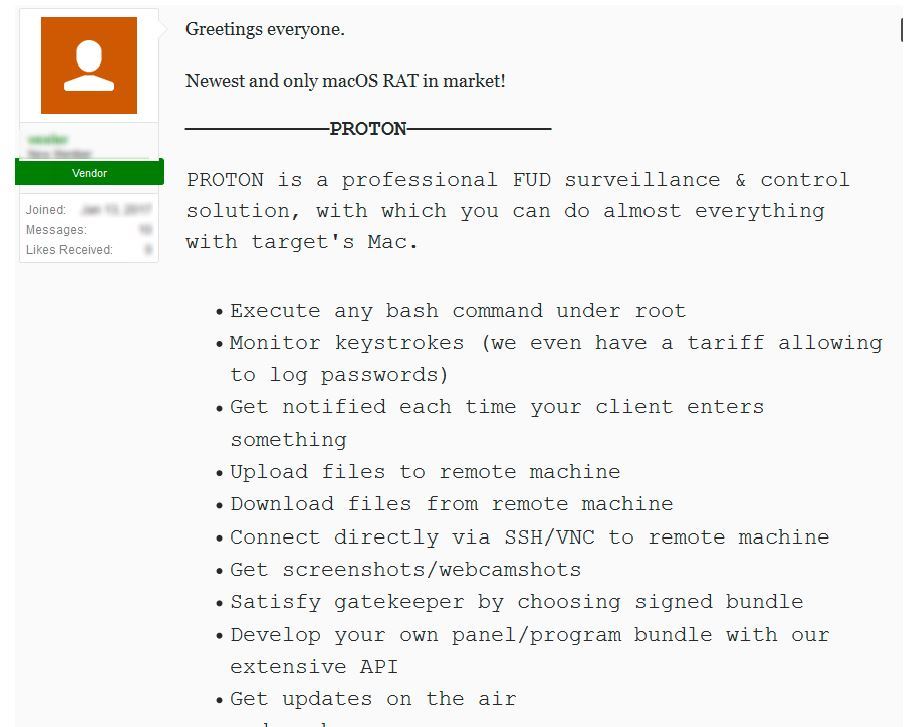

Группировка хакеров рекламирует вредоносную программу Proton RAT, которая обеспечивает удалённый доступ к компьютерам с macOS:

Программа не обнаруживается ни одним антивирусом для macOS. Функционал включает удалённое исполнение команд, доступ к вебкамере, кейлоггер, запись снимков экрана и многое другое.

Обнаружено новое семейство вымогателей, которое содержит ошибки в реализации процесса шифрования. Часть кода шифровальщика напрямую скопирована с GitHub. Исследователи уже успели создать два дешифратора.

Арестованы мошенники, которые похитили несколько миллионов евро с банковских счетов с помощью мобильного троянца. Первичное заражение происходило через фишинговые рассылки. Троянец на зараженном устройстве перехватывал смски от систем онлайн-банкинга и направлял их злоумышленникам. Транзакции перенаправлялась на сеть дропов для вывода средств.

Сайты, мессенджеры и почта

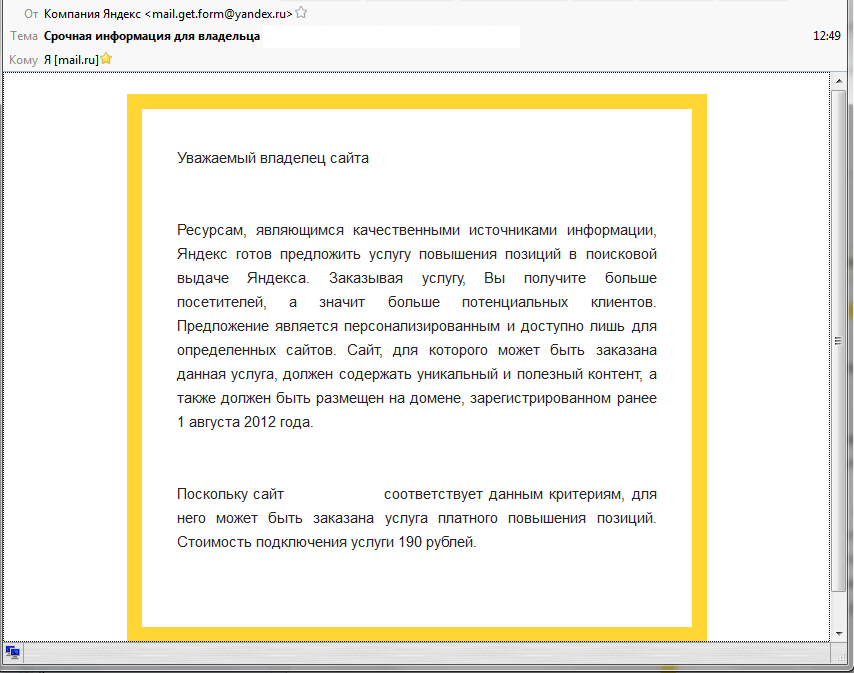

Мошенники рассылали от имени Яндекса письмо, в котором предлагали владельцу сайта «повысить позиции в поисковой выдаче»:

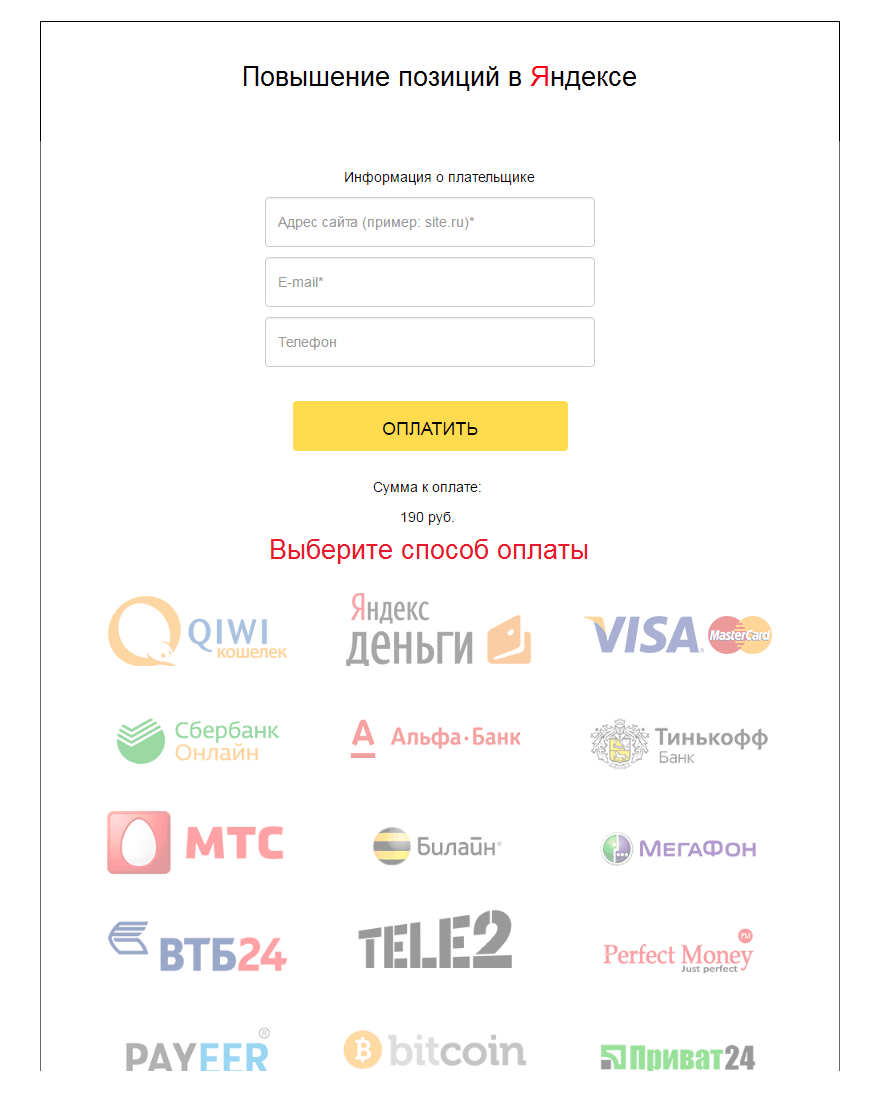

Письмо содержит ссылку на сайт с оплатой мошеннической услуги:

На нескольких публичных IP-адресах размещались больше 500 подобных сайтов для оплаты.

WhatsApp и Telegram исправили уязвимость, из-за которой злоумышленники могли завладеть учётной записью собеседника. От жертвы требовалось открыть специально сформированную картинку с эксплойтом:

Ошибка присутствовала только в веб-версиях, мобильные и десктоп-версии мессенджеров не были подвержены атаке.

Основы безопасности

Основатель сервиса Stack Overflow Джефф Этвуд раскритиковал современные парольные политики. По его мнению, основное правило для хорошего пароля — «никаких правил», а «использовать пароль из 8 или менее символов — практически то же самое, что не использовать его вообще».

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.