Антифишинг-дайджест №6 со 2 по 9 марта 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 2 по 9 марта 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Алексей Лукацкий напоминает, что пользоваться публичными зарядными устройствами может быть небезопасно — при зарядке смартфона через кабель можно получить доступ к данным на устройстве:

Ведь обычно для зарядки используется тот же самый кабель, что и для синхронизации, а он подразумевает двустороннее взаимодействие со всеми вытекающими отсюда угрозами. Правда, для этого, вы должны «доверять» компьютеру, который захочет получить доступ к информации на вашем компьютере, что требует определенных действий от пользователя (по крайней мере на iOS это так). Но где гарантия, что этот механизм «доверия» нельзя обойти? А может быть на мобильном устройстве его и вовсе нет?

— А. Лукацкий, «Зарядка смартфона как угроза утечки информации»

На конференции DEF CON демонстрировали практическую реализацию угрозы: фальшивые зарядные устройства, которые перехватывали пароли, картинки и все остальное, что отображается на экране подключенного мобильного устройства:

Проверьте, уязвимо ли ваше устройство.

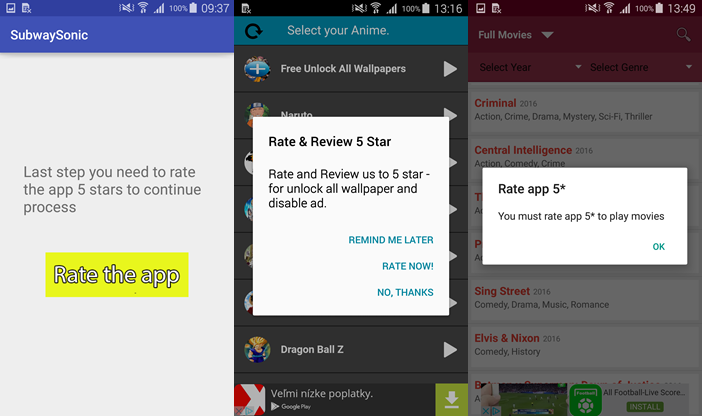

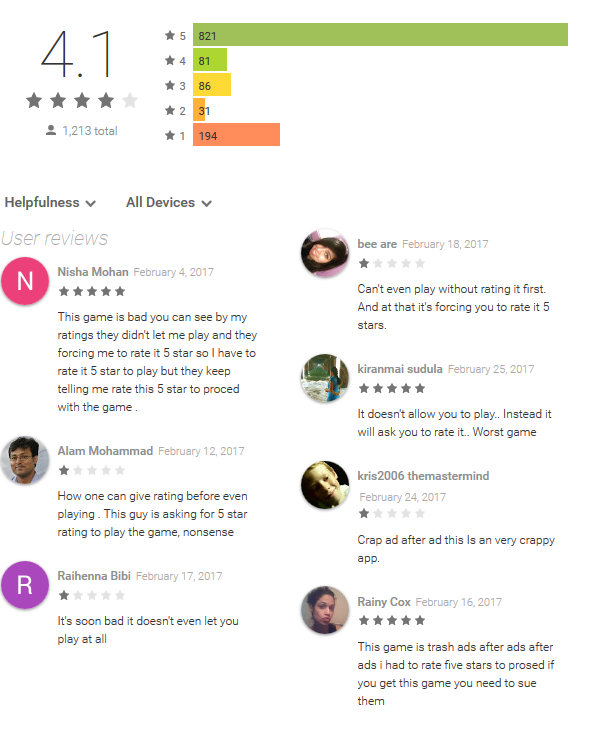

Обнаружены вредоносные программы под Андроид, которые используют агрессивную рекламу для получения высоких рейтингов в Google Play Market. Авторы заставляют пользователей поставить программе высокий рейтинг и написать положительный отзыв:

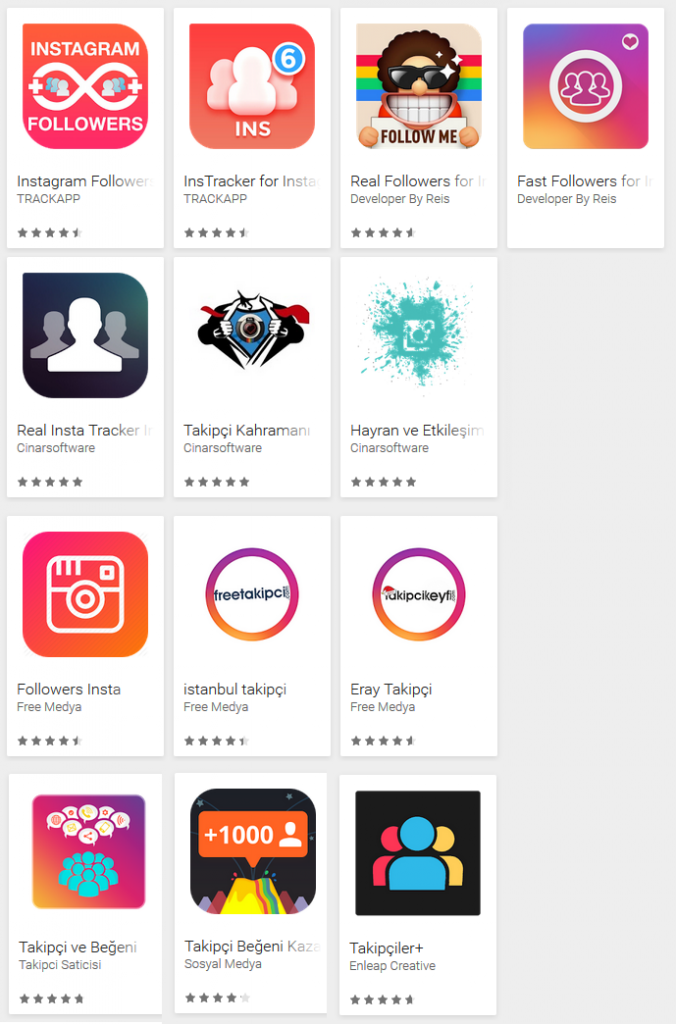

Исследователи обнаружили в Google Play Market приложения, созданные специально для кражи аккаунтов пользователей Инстаграма. До момента удаления их установили больше 1 миллиона пользователей:

Сайты, социальные сети и почта

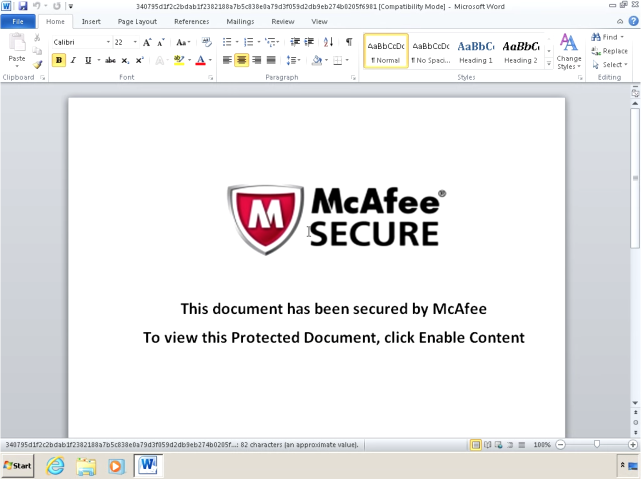

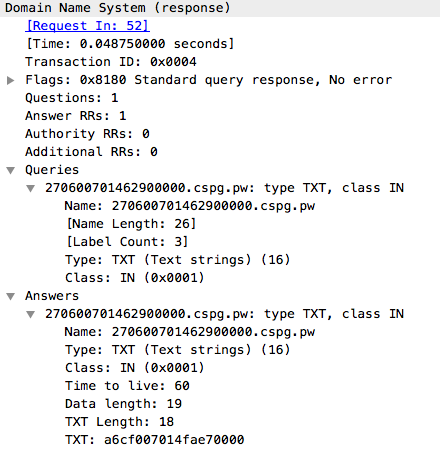

Специалисты Cisco’s Talos Intelligence описали работу вредоносной программы DNSMessenger, которая использует протокол DNS для взаимодействия с управляющим центром. Первичное заражение происходит через фишинг с вложением в виде «защищенного» документа Microsoft Word, для просмотра которого жертве предлагают разрешить активное содержимое:

За вредоносную функциональность отвечает запускаемый Powershell-скрипт. Для обмена сообщениями используются TXT-записи DNS:

Создан конструктор вирусов-вымогателей «Филадельфия». За $400 долларов любой желающий получает обновляемую копию программы для создания собственных вредоносных программ.

Авторы даже сняли рекламный видео-ролик:

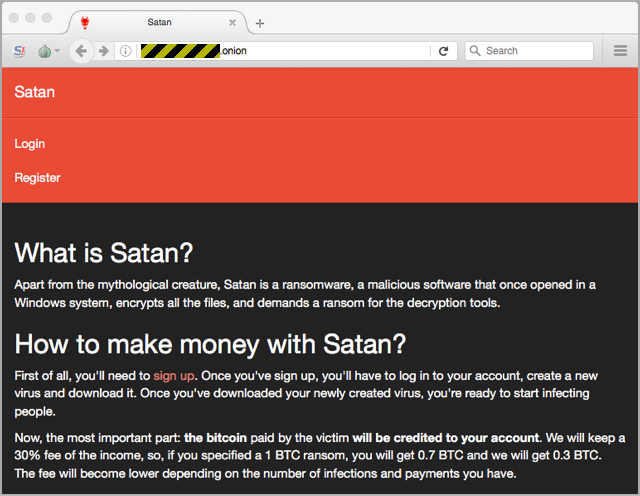

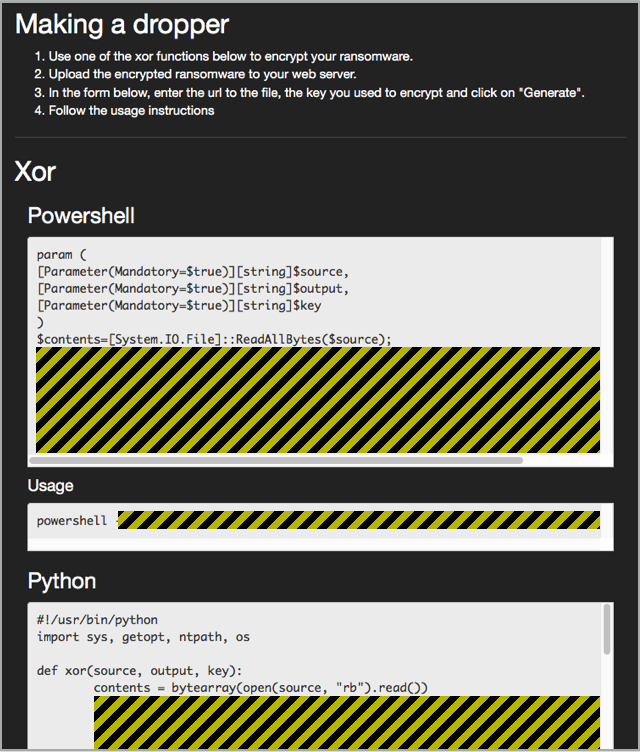

Исследователи опубликовали отчёт о другом конструкторе — Satan, с помощью которого можно создать собственную версию вымогателя:

Вымогатель может работать на базе макровируса для документа Word или файла CHM.

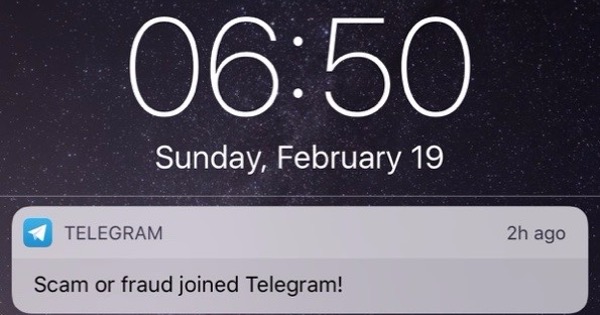

Телеграм может стать дополнительным вектором атаки на пользователя, если мошенники знают номер его телефона:

Если [мошенники] зарегистрируются в Телеграм, и ваш номер есть у них в списке контактов, они получат уведомление, что вы тоже пользуетесь Телеграм. Это позволит им напрямую связаться с вами и попытаться обмануть вас.

— Джон Бамбенек, Fidelis Cybersecurity.

Согласно отчёту AT&T, более 50% компаний не заботятся об эффективной защите данных и не модернизируют свои стратегии безопасности более трех лет. Современные технологичные атаки, такие как целевой фишинг, могут стать существенной проблемой для таких компаний.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.