Антифишинг-дайджест №5 с 23 февраля по 1 марта 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 23 февраля по 1 марта 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Лаборатория Касперского опубликовала отчет о вредоносных программах для мобильных платформ за 2016 год. Обман пользователей и социальная инженерия — главные способы распространения. Многие троянцы скачивались под видом игр, видео-плееров и других полезных программ в официальном магазине приложений Google Play Market:

По данным отчета, в России были атакованы от 20 до 30% всех мобильных пользователей.

При этом Россия находится на первом месте по числу атак мобильных банковских троянцев:

Бразильские преступники украли Айфон и прислали жертве фальшивое сообщение от сервиса «Найти мой iPhone». По ссылке находилась фишинговая копия настоящей страницы входа на сайт Эпла:

The Hacker News опубликовали рассказ хакера Джейсона Стрита о том, как легко можно взломать мобильные устройства и ноутбуки людей в публичных местах. Для взлома достаточно, чтобы на устройствах был включен вай-фай и было разрешено автоматическое подключение к открытым сетям. Хакер создаёт поддельную точку доступа на своём смартфоне и получает полный доступ к трафику подключившихся устройств.

Запретите автоматическое подключение к открытым сетям: на Айфоне, в Андроиде

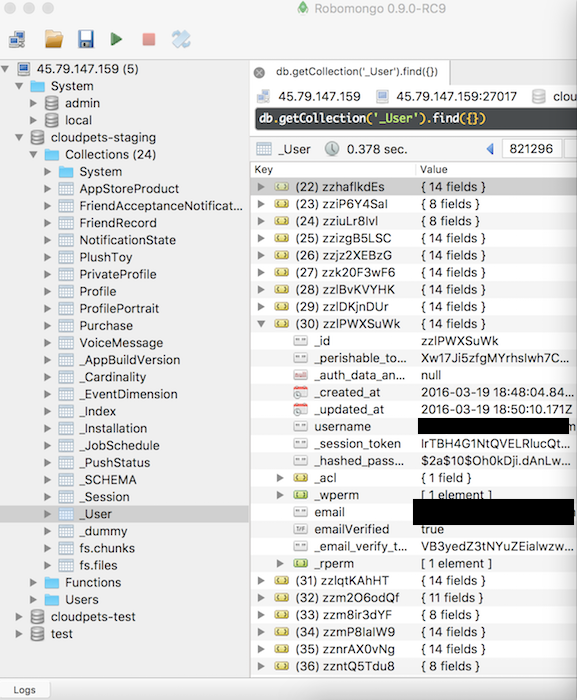

Хакеры выложили в интернет два миллиона разговоров между родителями и детьми, которые были записаны на подключенные к интернету игрушки CloudPets.

База данных компании-производителя в течение двух недель находилась в открытом доступе, не защищённая ни файрволлом, ни даже паролем:

Сайты, социальные сети и почта

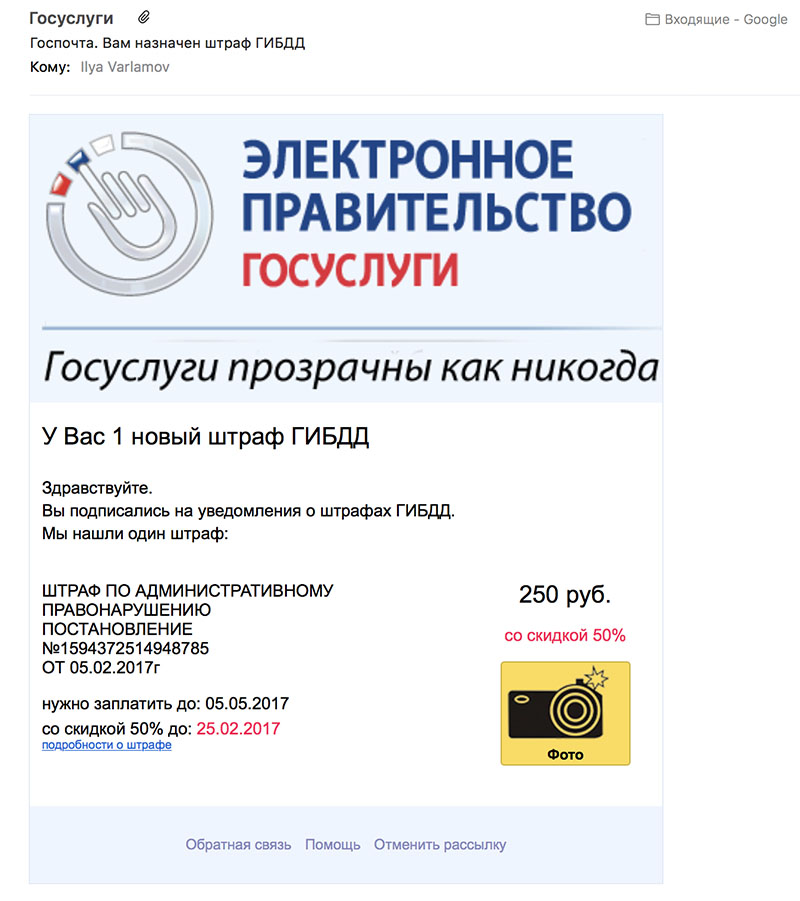

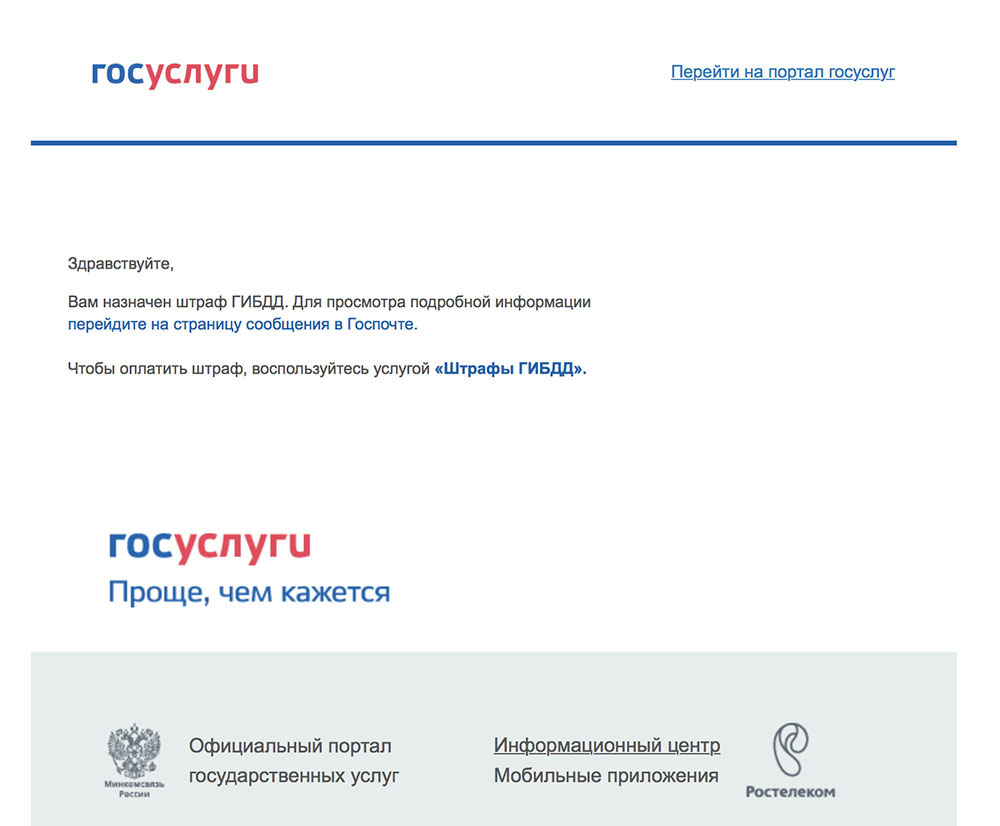

Илья Варламов рассказал о фишинговом письме с уведомлением о штрафе от сайта Госуслуг. Мошенники использовали старый логотип сервиса и отправляли письма с адреса no-reply@gosuslugi-gov.ru.

Сравните фишинговое и настоящее письмо от сайта Госуслуг:

Многофункциональная вредоносная программа Adwind Remote Access Tool обнаружена в атаках на 1 500 организаций в 100 странах мира. По данным Лаборатории Касперского, главным способом распространения стали поддельные письма от банка HSBC, содержащее zip-архив и вложенный в него jar-файл, который при запуске устанавливает бэкдор. Благодаря использованию Java, вредоносный код может успешно работать на Windows, macOS и Linux.

В блог Cisco Talos опубликовано подробное исследование атаки на пользователей, у которых установлен текстовый редактор Hangul Word Processor — популярный в Корее аналог Microsoft Office:

Атака начинается с получения письма «от корейского Министерства» с вложенным HWP-документом. По клику на ссылке внутри документа из встроенного OLE-объекта запускается исполняемый файл, который скачивает основной вредоносный файл со скомпрометированного правительственного сайта Кореи kgls.or.kr (Korean Government Legal Service).

Блог MalwareBytes опубликовал инструкцию для жертв вымогателя Findzip, которая позволяет попробовать расшифровать файлы у жертв на macOS. Понадобится работающий компьютер, среда разработки Xcode или редактор TextWrangler, исходный код утилиты pkcrack, один из зашифрованных файлов и этот же файл в расшифрованном виде.

Банки и платёжные системы

Задержаны хакеры, похитившие со счетов российских банков более 100 миллионов рублей. Хищения со счётов осуществлялись с использованием вредоносного программного обеспечения для удаленного управления банковскими счетами юридических лиц.

Для распространения троянских программ злоумышленники создали сеть фишинговых сайтов, осуществляли спам-рассылки, а также использовали методы социальной инженерии, что позволило им заразить вредоносными программами компьютеры более чем 20 организаций, находящихся в разных городах. Общий ущерб от деятельности группы превысил 100 миллионов рублей.

— Ирина Волк, МВД РФ

Мошенница похитила 9,5 миллионов рублей со счетов граждан через сим-карты, приобретённые в салонах сотовой связи. После покупки она запрашивала информацию о подключенной услуге «мобильный банк» предыдущего владельца номера, и переводила деньги на свой счёт.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.

Свежий выпуск дайджеста придет на электронную почту. Без спама.