Дайджест Start X № 382

Обзор новостей информационной безопасности со 2 по 8 августа 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

- Киберпреступники создают поддельные сайты, имитирующие настоящий сайт Loom.

- Пользователи, переходящие по рекламе, попадают на эти фальшивые ресурсы и загружают обновлённую версию Atomic Stealer.

- Это ПО способно похищать данные из браузеров, учётные записи, пароли, а также опустошать криптовалютные кошельки.

- Новая версия Atomic Stealer имеет уникальные функции, включая замену легального приложения Ledger Live на его вредоносную копию. Ledger Live предоставляет доступ к криптовалютам, NFT и DeFi, что делает его привлекательной целью для злоумышленников. Исследователи также обнаружили поддельные версии других популярных приложений, таких как Figma и TunnelBlick.

- Хакеры используют тактику клонирования для обхода защитных механизмов Apple App Store, которые предотвращают загрузку вредоносных приложений.

22 июля этого года, за несколько часов до выступления Маркоса с ежегодным обращением, в сети появилось видео, на котором он якобы принимает запрещённые вещества. Видео было сделано с использованием технологии deepfake и быстро разоблачено филиппинскими властями. Тем не менее, ролик стремительно распространялся в соцсетях, подогрев интерес недоброжелателей Маркоса.

Распространением видео занималась сеть поддельных аккаунтов в соцсетях и YouTube. Эксперты считают, что эта кампания является частью более широкой стратегии Китая по дестабилизации филиппинского правительства.

Распространение ролика началось с видеоблогера Клэр Контрерас, которая известна своими критическими высказываниями в адрес Маркоса и поддержкой Родриго Дутерте, бывшего президента Филиппин. Контрерас опубликовала видео на своей странице в соцсети и позже показала его на митинге в Лос-Анджелесе. Видео быстро стало недоступным, но его копии продолжали распространяться.

Расследование выявило 80 поддельных аккаунтов, связанных с китайской сетью Spamouflage, которые активно распространяли данный deepfake. Аналогичная активность наблюдалась и на YouTube, где 11 видео были загружены, но позже удалены.

Хакерская группа Bloody Wolf распространяет вредоносное ПО STRRAT среди организаций Казахстана.

Схема кампании

- Атаки начинаются с фишинговых писем, которые выглядят как сообщения от Министерства финансов Республики Казахстан и других государственных ведомств.

- Эти письма содержат PDF-файлы, маскирующиеся под уведомления о несоответствии работы организации-жертвы различным требованиям.

- Для придания атакам легитимности, одна из ссылок ведёт на веб-страницу, связанную с правительственным сайтом, призывающую установить Java для обеспечения работы портала. Однако вредоносное ПО STRRAT размещено на веб-сайте, лишь имитирующем официальный сайт правительства Казахстана (egov-kz[.]online).

- Вредонос закрепляется в системе Windows с помощью изменения реестра и запускает JAR-файл каждые 30 минут.

- Копия этого файла также дублируется в папку автозагрузки Windows, чтобы обеспечивать автоматический запуск при перезагрузке системы.

- После установки STRRAT соединяется с сервером Pastebin для кражи конфиденциальной информации с заражённого устройства. Среди похищенных данных — информация об операционной системе, установленном антивирусном ПО, а также учётные данные из Google Chrome, Mozilla Firefox, Internet Explorer, Foxmail, Outlook и Thunderbird.

- Вредоносное ПО также может получать дополнительные команды с сервера для загрузки и выполнения новых вредоносных файлов, записи нажатий клавиш, выполнения команд через cmd.exe или PowerShell, перезапуска или выключения системы, установки прокси и самоуничтожения.

- Использование JAR-файлов позволяет хакерам обходить многие защитные механизмы, а применение легитимных веб-сервисов, таких как Pastebin, для связи с заражённой системой помогает избегать обнаружения сетевыми решениями безопасности

Инциденты

Зловред мог выгружать с заражённого устройства пользователя конфиденциальные и платёжные данные, запускать DDoS-атаки на интернет-ресурсы, а также распространяться на другие устройства. Атака могла быть направлена на подрядчиков и партнёров организации.

Злоумышленники подменили на сайте энергетической компании около двух десятков ссылок, по каждой из которых скачивался самораспаковывающийся архив. Он содержал в себе исходный документ, а также один и тот же исполняемый файл.

Червь мог искать и отправлять на сервер злоумышленников файлы из пользовательских папок Desktop, Documents, Photos, Downloads и с внешних носителей, содержащие в тексте подстроки «секрет», «служебн», «парол» и другие ключевые слова — это является признаком целевой атаки. Также могли скачиваться файлы со сведениями о защите системы, действиях пользователя и его учётных данных. Кроме того, зловред мог делать скриншоты экрана.

Из веб-браузеров могли собираться файлы, содержащие сохранённые пароли, файлы cookie, закладки, история посещений, а также сведения для автозаполнения форм, включая данные о кредитных картах.

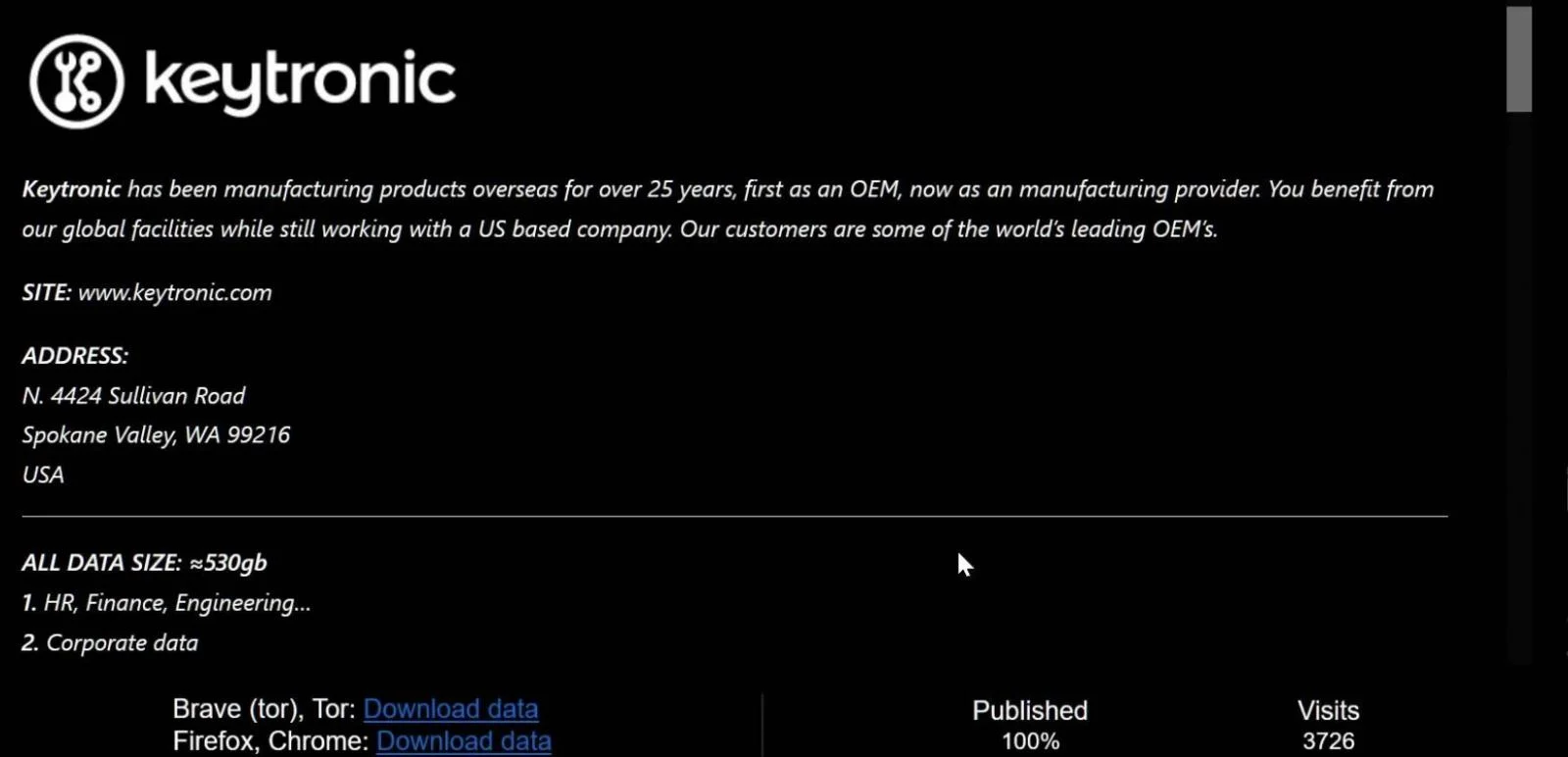

Атака была обнаружена 6 мая, когда сбои на объектах в Мексике и США нарушили работу бизнес-приложений компании. В результате инцидента Keytronic понесла дополнительные расходы в размере примерно 2,3 млн долларов США и потеряла около 15 млн долларов США дохода в четвёртом квартале. Часть расходов была компенсирована страховым возмещением в размере 0,7 млн долларов США.

Сразу после атаки Keytronic приостановила работу своих предприятий в США и Мексике на две недели. Компания подтвердила, что во время взлома были похищены персональные данные из её систем.

Ответственность за нападение взяла на себя вымогательская группировка Black Basta, опубликовавшая украденные документы компании. Среди похищенной информации оказались личные данные сотрудников, финансовые и инженерные документы, а также корпоративные файлы.

Mobile Guardian — кроссплатформенное решение для школ с полным набором функций для управления устройствами, родительского мониторинга и контроля, веб-фильтрации, управления классом и коммуникаций.

Работа сервиса была приостановлена, поэтому пока пользователи не могут войти в Mobile Guardian, а учащиеся ограничены в доступе к своим устройствам.

Хотя в Mobile Guardian утверждают, что инцидент затронул лишь «небольшой процент устройств», Министерство образования Сингапура заявило, что злоумышленники использовали полученный доступ, чтобы полностью обнулить iPad и Chromebook 13 000 учащихся в стране. Точное количество затронутых устройств пока неизвестно.

Власти Сингапура приняли решение удалить приложение со всех учебных устройств в стране.

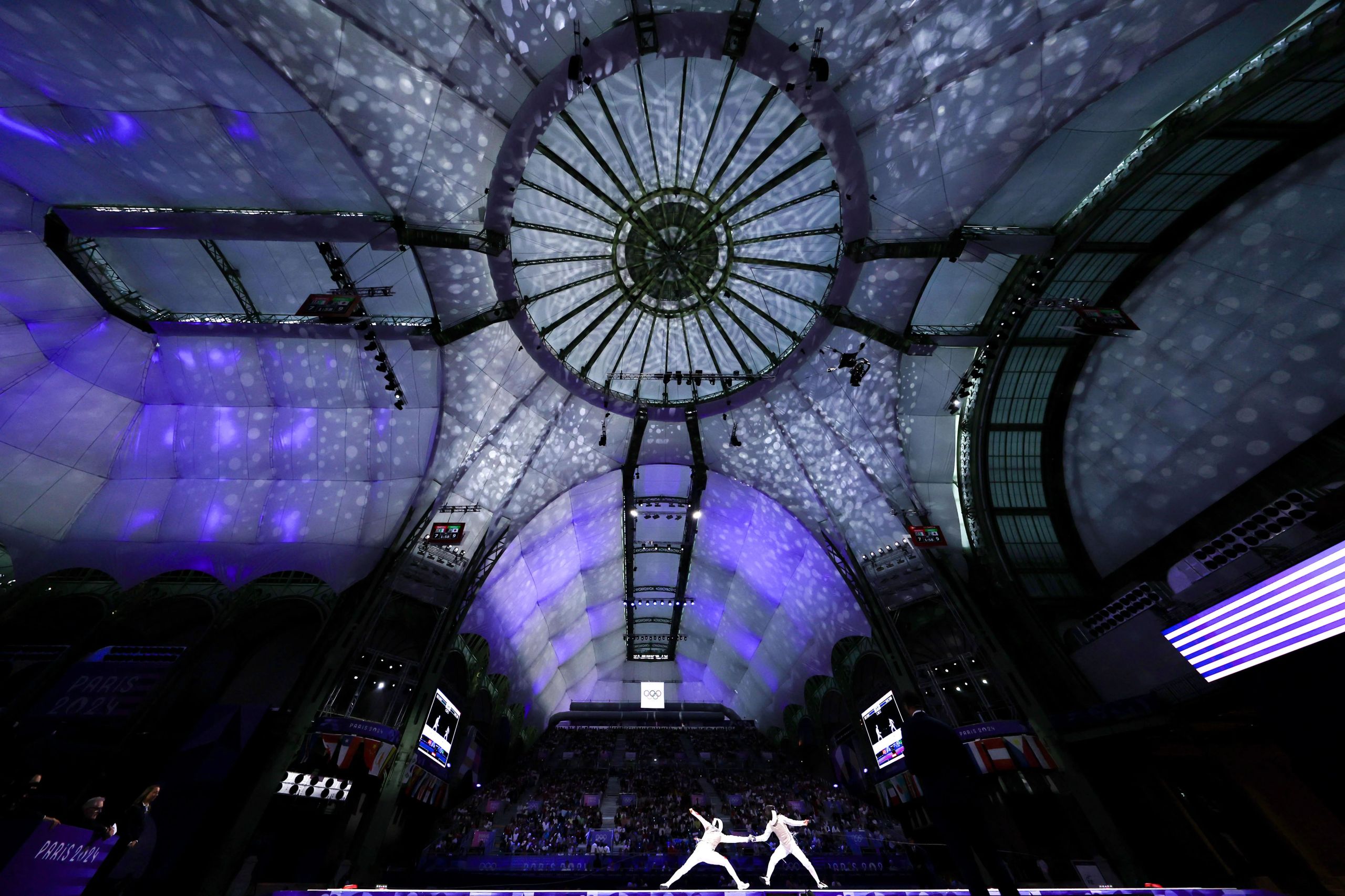

Среди пострадавших Гран-Пале и Шато де Версаль, где сейчас проходят олимпийские мероприятия. В Гран-Пале проводятся соревнования по фехтованию и тхэквондо, а в Версале — состязания по современному пятиборью и конному спорту.

Злоумышленники требуют выкуп в течение 48 часов, угрожая опубликовать зашифрованные финансовые данные, полученные из сети музеев.

Парижские власти заверили, что атака не повлияла на проведение олимпийских мероприятий.

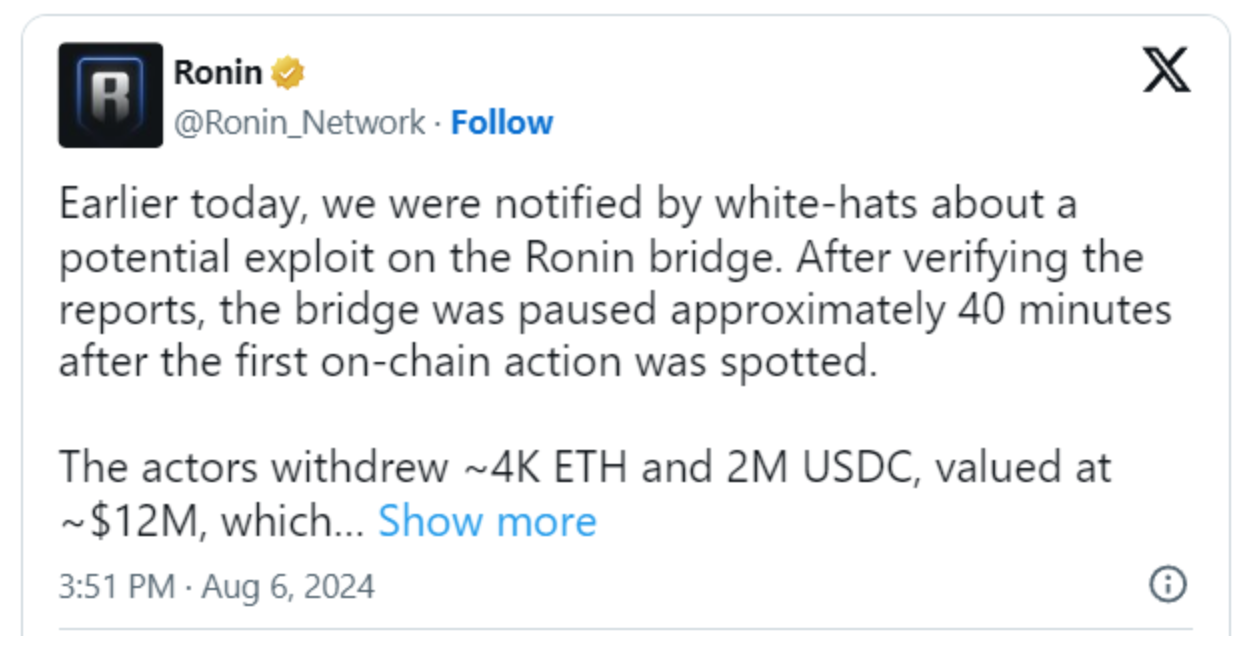

6 августа белые хакеры вывели с платформы Ronin Bridge токены на сумму 12 млн долларов США.

Руководство Ronin Network сообщило, что ранним утром они были уведомлены о возможной уязвимости в системе. После проверки сообщений мост был приостановлен примерно через 40 минут после обнаружения первых признаков подозрительной активности. В процессе обновления моста возникла ошибка, которая привела к неверной интерпретации требуемого порога голосов операторов моста, необходимых для вывода средств.

В результате инцидента с платформы было выведено 4 000 ETH (около 9,8 млн долларов США), и токены USDC на сумму 2 млн долларов США.

После переговоров с разработчиками Ronin Network хакеры вернули полную сумму украденных средств и получат щедрое вознаграждение в размере 500 000 долларов США за свой «принудительный аудит».

Хакеры завалили центры вызовов фальшивыми звонками, вызвав перебои в работе системы. Атака повлияла на работу службы вызовов в 7 из 10 округов, входящих в юрисдикцию CAPCOG, затронув 21 правоохранительное и экстренное агентство Центрального Техаса, включая полицейскую службу, пожарную службу, скорую помощь, а также районные офисы шерифа.

На время перебоев CAPCOG предоставила гражданам альтернативный телефон для связи с экстренной службой в случае возникновения опасных для жизни чрезвычайных ситуаций.

Около 13:00 центр вызовов 911 уведомил CAPCOG о начале атаки. Эксперты быстро выяснили, что звонки поступают с номеров AT&T, и в сотрудничестве с провайдером смогли идентифицировать и отключить номера. Восстановить нормальную работу системы удалось к 20:00.

15 июля фирма получила электронное письмо от «поставщика» с просьбой отправить оплату на новый банковский счет, расположенный в Восточном Тиморе. Письмо пришло с мошеннического аккаунта, адрес которого был изменен по сравнению с официальным адресом поставщика. Не подозревая о мошенничестве, компания перевела 42,3 млн долларов США на поддельный счет 19 июля. Только через 4 дня, когда настоящий поставщик сообщил, что не получил оплату, стало ясно, что произошла кража.

24 июля сингапурская полиция связалась с властями Восточного Тимора, которые отследили и заморозили 39 млн долларов США на банковском счете мошенника, а в период с 24 по 26 июля арестовали 7 подозреваемых и изъяли ещё 2 млн долларов США, предположительно связанных с кражей. Предпринимаются шаги для возврата украденных средств жертве в Сингапуре.

Масштабная утечка данных в компании Rabbit в мае 2024 года произошла в результате действий сотрудника, который передал конфиденциальные API-ключи группе хактивистов. Хактивисты восползовались этими ключами, чтобы получить доступ к внутреннему исходному коду Rabbit.

После обнаружения утечки сотрудника немедленно уволили. Rabbit оперативно отозвала и обновила все скомпрометированные ключи, а также перенесла секретные данные в более защищенное хранилище AWS Secrets Manager.

Компания подчёркивает, что утечка произошла не из-за взлома их систем безопасности, а вследствие незаконных действий бывшего сотрудника. В ответ на инцидент Rabbit инициировала масштабную проверку своих систем безопасности.

8 апреля группа киберпреступников под названием USDoD разместила на форуме в даркнете базу данных под названием «National Public Data», заявляя, что в ней содержится 2,9 миллиарда строчек конфиденциальных данных. Злоумышленники выставили эту базу на продажу за 3,5 миллиона долларов США.

Пока неизвестно, когда и как именно произошла утечка из National Public Data. Если факт утечки подтвердится, это будет одна из крупнейших утечек данных в истории.

Для своей деятельности National Public Data собирает личные данные людей из непубличных источников, что означает, что пользователи не предоставляли компании свои данные напрямую и добровольно. Среди утекшей информации: номера социального страхования, адреса, полные имена, информация о родственниках и многое другое. National Public Data пока не давала комментариев в связи с инцидентом.