Дайджест Start X № 375

Обзор новостей информационной безопасности с 14 по 20 июня 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Как действуют преступники

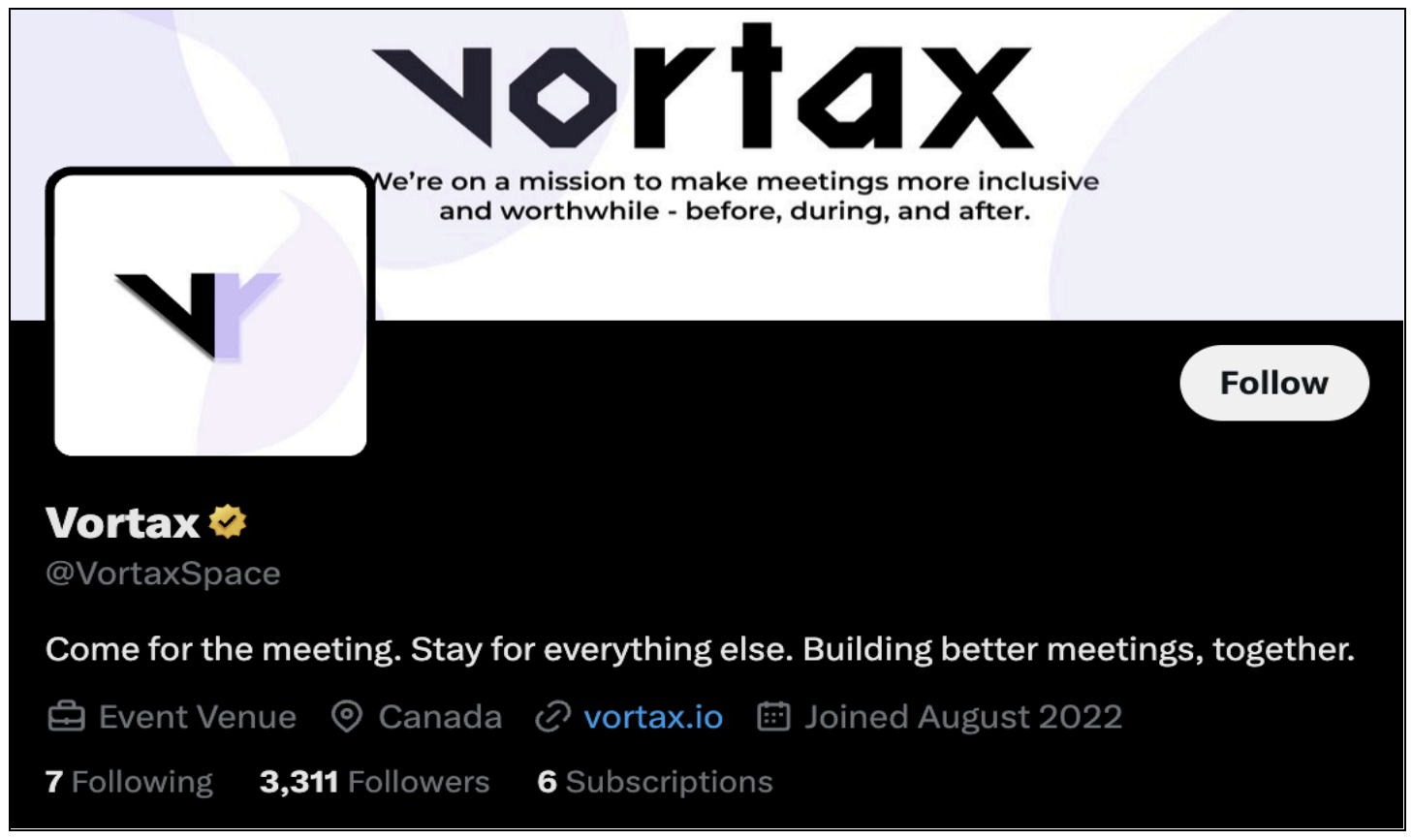

- Для распространения Vortax злоумышленники поддерживают блог на Medium, наполненный сгенерированными с помощью ИИ статьями, а также верифицированный аккаунт в соцсети Илона Маска с золотой галочкой.

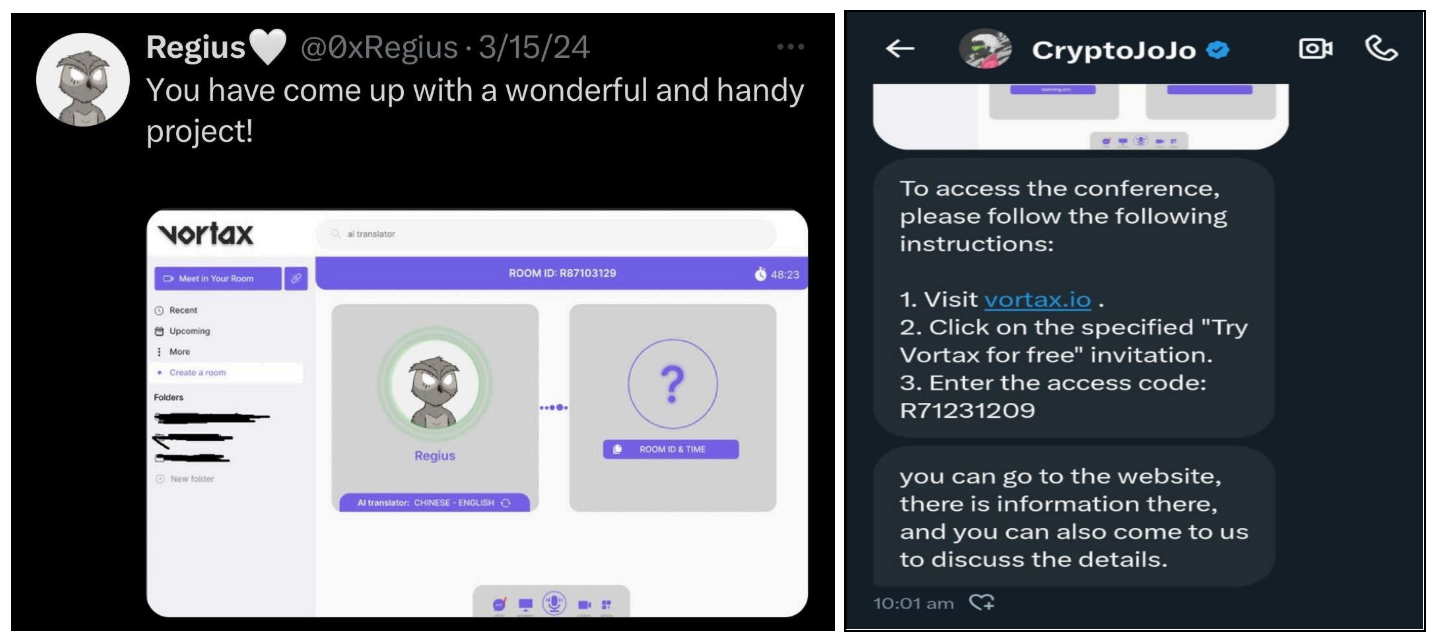

- Чтобы скачать заражённое приложение, жертвы должны предоставить уникальный идентификатор встречи (RoomID), который распространяется через ответы на аккаунт Vortax, личные сообщения и каналы в Discord и Telegram, посвящённые криптовалюте.

- После ввода Room ID на сайте Vortax, пользователи перенаправляются на ссылку Dropbox или внешний сайт, где скачивают установщик, ведущий к загрузке вредоносного ПО — инфостилеров Rhadamanthys, Stealc и Atomic macOS Stealer (AMOS). Это ПО существует не только в версии для macOS, но и для Windows.

Схема кампании

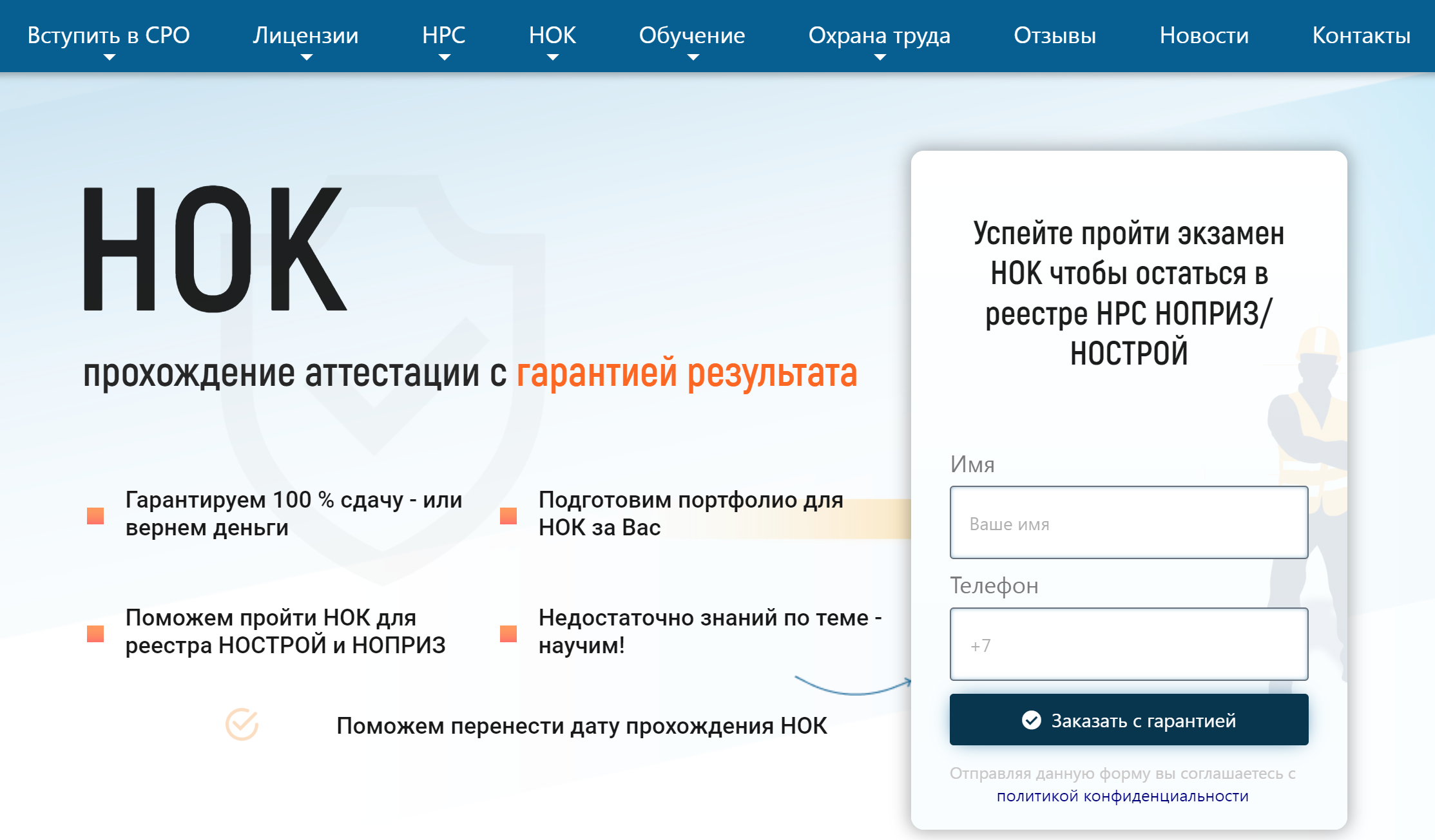

- Мошенники создали более 3800 сайтов, на которых специалистам строительной сферы предлагается помощь в прохождении различных аттестаций, позволяющих продлить права на профессиональную деятельность. Строительным компаниям предлагают помочь вступить в СРО (саморегулируемые организации).

- В качестве приманки преступники используют приказ Минстроя России от 30.06.2022 № 529/пр, согласно которому включённые в отечественные реестры НОСТРОЙ и НОПРИЗ специалисты должны проходить независимую оценку квалификации (НОК).

- Злоумышленники маскируют свои ресурсы под сайты консалтинговых компаний, на которых гарантируется положительный результат при тестировании и предлагается комплексная поддержка, включая отправку учебных материалов.

- Цена за такие услуги начинается от 20 тысяч рублей, а начать можно только после заполнения специальной формы на ресурсе, куда нужно ввести имя, телефонный номер и адрес электронной почты.

- После заполнения формы с жертвой связывается «сотрудник» для уточнения деталей. Если выполнить его указания, можно не только лишиться денег, но и скомпрометировать свои персональные данные.

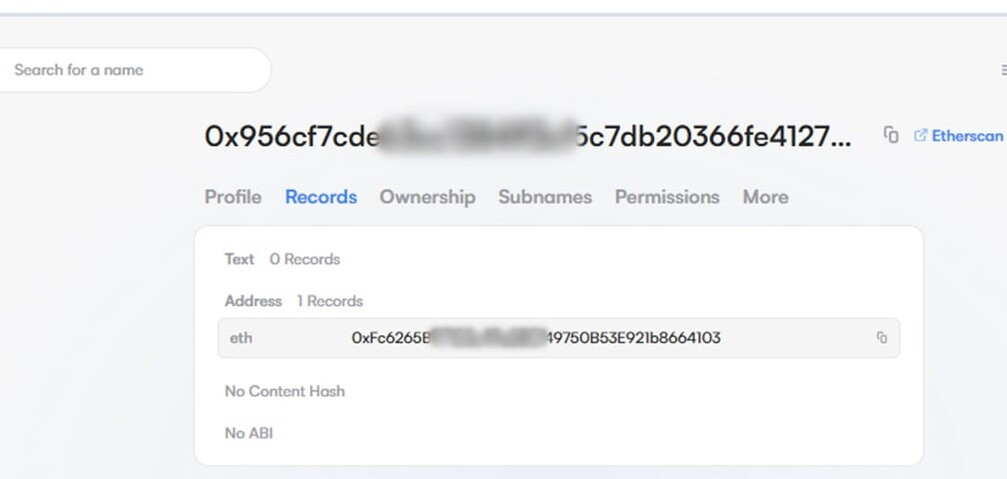

Обнаружена направленная на сотрудников криптобирж и криптоэнтузиастов мошенническая схема с использованием доменов ENS (системы доменных имен, построенной на блокчейне Ethereum).

Как действуют преступники

- Связываются с потенциальной жертвой и предлагают купить криптовалюту. Предлог — приобретение драгметаллов в странах, где операции с наличными по их словам затруднены, — например в Индии.

- Чтобы войти в доверие, злоумышленники организуют видеозвонок, демонстрируя поддельные документы.

- Во время или после видеозвонка жертву под различными предлогами (например, чтобы доказать чистоту происхождения активов или отсутствие его кошелька в черных списках) убеждают перевести криптовалюту на собственный уникальный адрес, добавив в конце «.eth».

- Ссылка ведет на криптокошелек скамеров. После «тестового» перевода мошенники в ручном режиме возвращают сумму на кошелек отправителя.

- После получения полной оплаты за услугу злоумышленники исчезают, оставляя жертву без криптовалюты.

Инциденты

Компания Life360, поставляющая популярные Bluetooth-трекеры Tile, стала жертвой вымогателей.

Хакеры взломали платформу поддержки клиентов Tile и получили доступ к именам, адресам, адресам электронной почты, номерам телефонов и идентификационным номерам устройств.

В компании подчеркнули, что среди пострадавших данных не было номеров банковских карт, паролей и учетных данных, а также данных о местоположении или удостоверениях личности, поскольку платформа поддержки клиентов Tile не содержит такой информации.

Life360 не раскрыла, каким образом злоумышленники взломали платформу, но компания сообщила, что приняла меры по защите своих систем от дальнейших атак и уведомила о попытках вымогательства правоохранительные органы.

Хотя Life360 не раскрыла подробностей об атаке, издание 404 Media выяснило, что хакеры использовали для получения доступа к нескольким системам компании украденные учётные данные бывшего сотрудника Tile.

Пока неизвестно сколько клиентов пострадали от утечки.

Из-за отключения IT-систем работники не могли отмечать рабочие часы, получать доступ к сервисным инструкциям и, в некоторых случаях, поставлять оборудование.

Crown сообщила, что кибератака была совершена «международной киберпреступной организацией», а для расследования и устранения последствий атаки пришлось приостановить всю операционную деятельность. Также установлено, что хакеры смогли проникнуть в систему из-за нарушения правил безопасности одним из сотрудников, чьё рабочее устройство было скомпрометировано первым.

Компания подчеркнула, что большинство защитных мер оказалось эффективными. Это ограничило объём данных, к которым смогли получить доступ злоумышленники. Пока нет признаков того, что персональные данные сотрудников были скомпрометированы.

ИБ-исследователи похитили 3 млн долларов США в криптовалюте у криптовалютной биржи Kraken, используя 0-day уязвимость. Вернуть украденное они отказались.

По словам CSO Kraken Ника Перкоко (Nick Percoco), 9 июня 2024 года команда безопасности биржи получила туманное сообщение о «чрезвычайно критической» уязвимости, позволяющей любому желающему искусственно увеличить остаток средств в своем аккаунте Kraken.

Специалисты биржи изучили это сообщение и действительно обнаружили ошибку, позволявшую злоумышленникам осуществлять пополнение счета и получать средства, даже если операция по внесению средств не удалась.

Команда безопасности Kraken устранила проблему в течение часа и обнаружила, что причиной ее возникновения стало недавнее изменение пользовательского интерфейса. После исправления ошибки выяснилось, что три пользователя Kraken, связанные с обнаружившим её ИБ-экспертом, использовали уязвимость как 0-day и украли у биржи 3 млн долларов США.

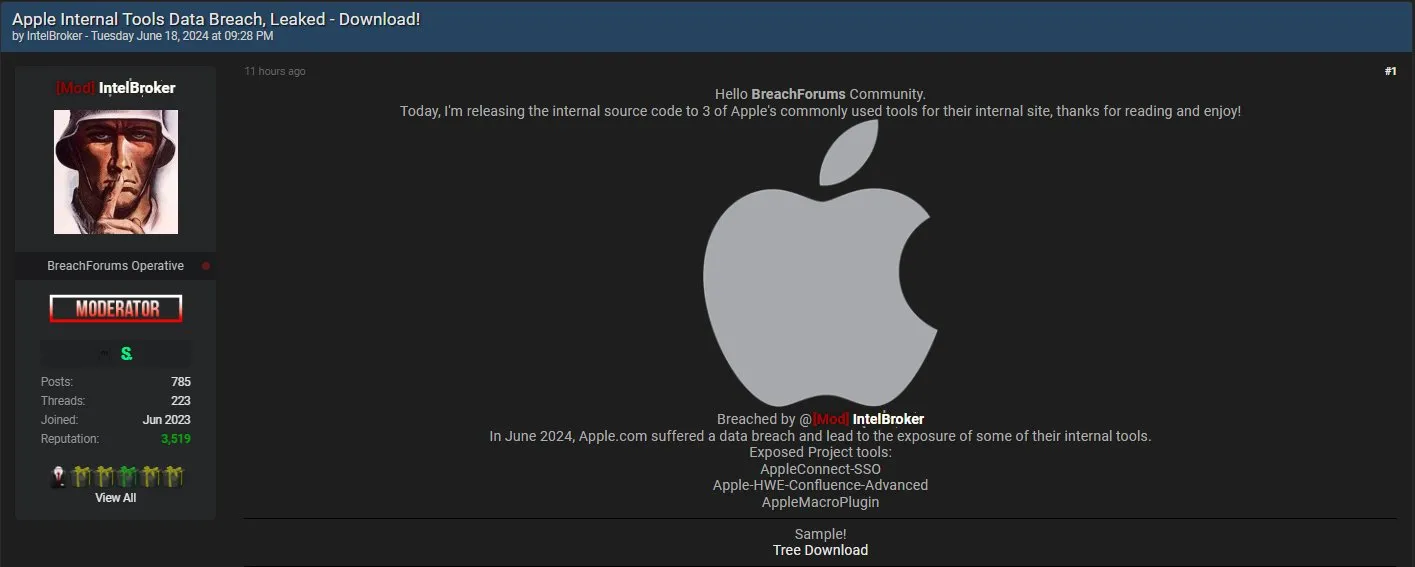

В публикации на хакерском форуме указано, что в июне 2024 года IntelBroker слил у Apple исходные коды следующих утилит:

- AppleConnect-SSO — системs аутентификации, позволяющая сотрудникам Apple получать доступ к определенным приложениям в корпоративной сети. Этот инструмент интегрирован с базой данных Directory Services для обеспечения безопасного доступа к внутренним ресурсам.

- Apple-HWE-Confluence-Advanced;

- AppleMacroPlugin.

Если о двух последних утилитах практически ничего неизвестно, то AppleConnect-SSO активно используется сотрудниками. В iOS эта система может применяться для жестового входа в учетную запись — вместо пароля устанавливается определенный паттерн для удобства.

AppleConnect интегрирована в приложение Concierge для персонала розничных магазинов Apple, а также использовалась в SwitchBoard до прекращения работы этого инструмента в 2021 году.

В своей публикации IntelBroker не раскрыл подробностей относительно условий утечки данных.

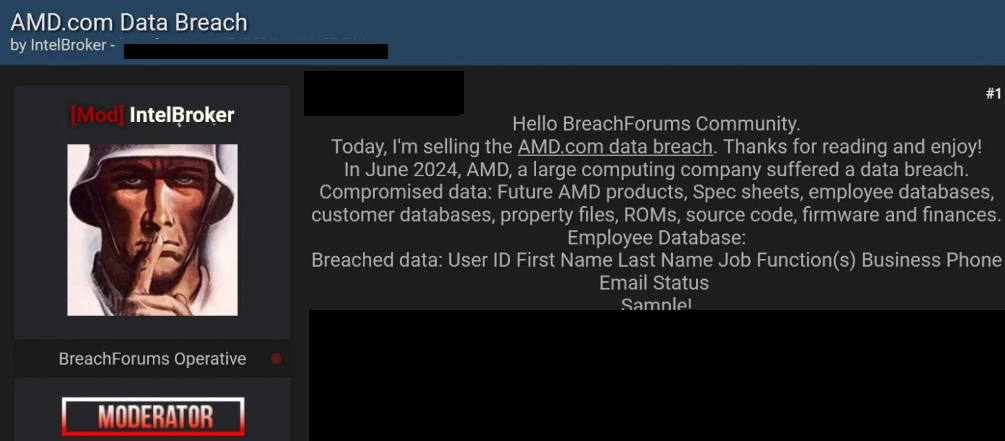

На хакерском форуме выставили на продажу данные компании AMD.

Автор публикации — хакер IntelBroker. В объявлении он поделился скриншотами учетных данных, но пока он не сообщает, за какую сумму рассчитывает продать информацию, и как она была получена.

«В июне 2024 года крупная компьютерная компания AMD пострадала от утечки данных. Среди скомпрометированных данных: будущие продукты AMD, спецификации, БД сотрудников, БД клиентов, проприетарные файлы, ROM’ы, исходный код, прошивка и финансовые данные», — пишет IntelBroker.

Злоумышленник также заявил, что дамп содержит БД сотрудников, в которой представлены ID пользователей, имена и фамилии, должностные обязанности, номера рабочих телефонов, адреса электронной почты и рабочий статус.

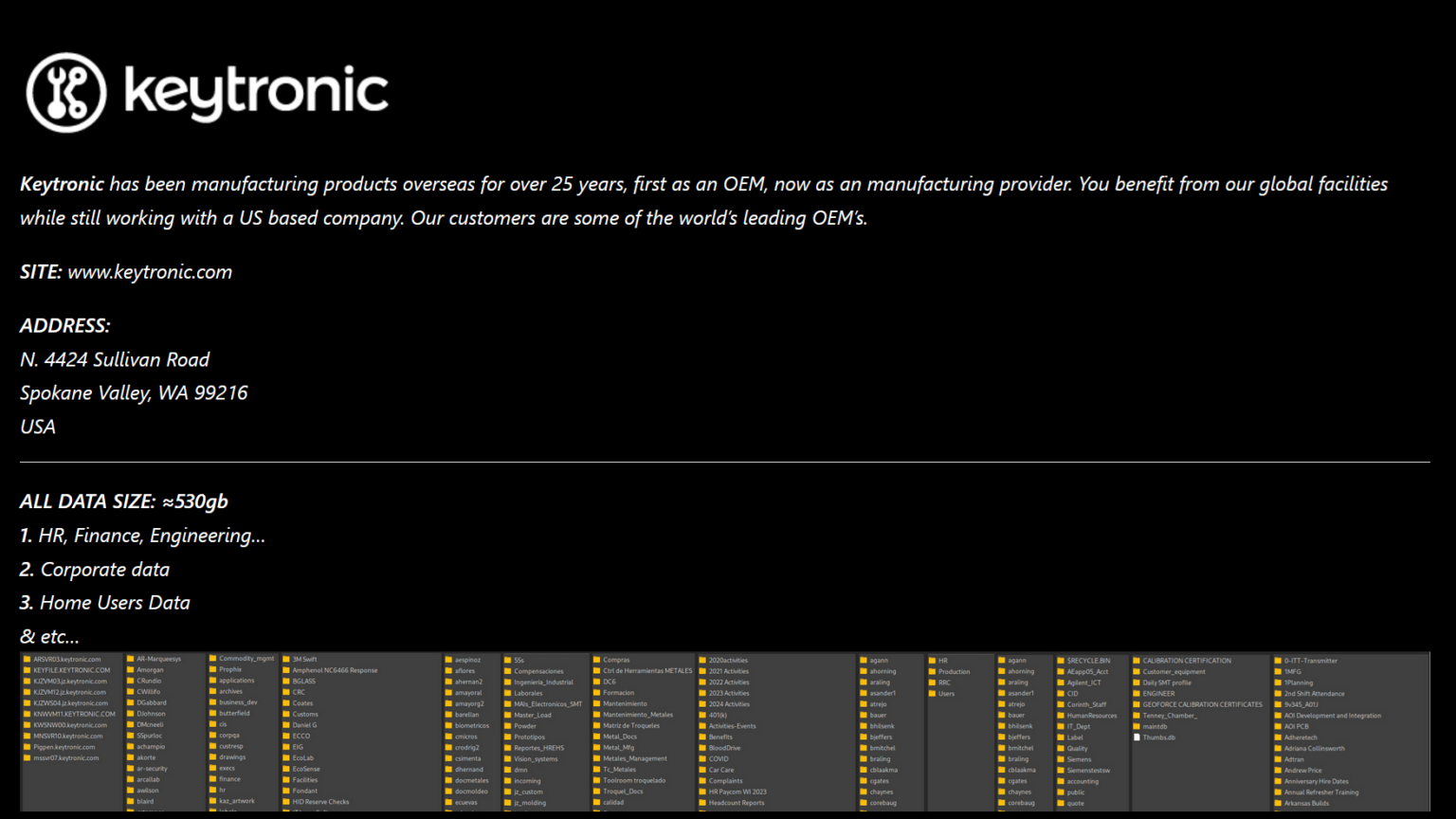

Из-за инцидента Keytronic пришлось на две недели остановить деятельность в США и Мексике, но в настоящее время работа возобновилась в штатном режиме.

Компания установила, что злоумышленники получили доступ к ограниченному количеству данных в среде компании, включая персональные, и похитили их. По словам компании, она уже понесла расходы в размере около 600 000 долларов США, связанные с восстановлением и устранением последствий атаки, а также наймом внешних экспертов по кибербезопасности, и в будущем расходы могут еще увеличиться.

Хотя сама Keytronic не связывает эту атаку с конкретной хак-группой, две недели назад об атаке на Keytronic заявили хакеры из Black Basta. Злоумышленники утверждали, что публикуют на своем сайте в даркнете 100% украденных у компании данных.

Хакеры заявили, что в ходе атаки им удалось украсть кадровые, финансовые, инженерные и корпоративные данные общим объёмом 530 Гб. Они опубликовали скриншоты паспортов и карт социального страхования сотрудников, презентации для клиентов и другие корпоративные документы.

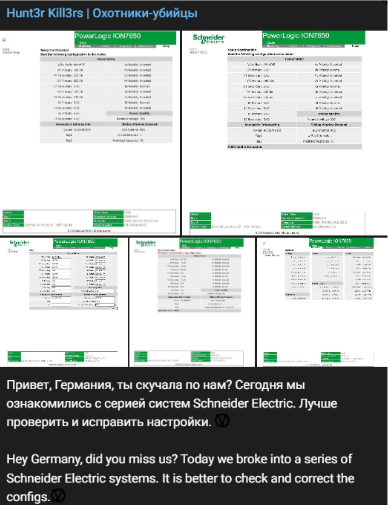

Преступники проникли в корпоративные системы Schneider и скомпрометировали конфигурации интеллектуальных счетчиков PowerLogic ION7650 . Эти устройства играют ключевую роль в регулировании энергопотоков на предприятиях и городских электросетях.

На данный момент Schneider воздерживается от официальных комментариев. Инсайдеры сообщают, что концерн развернул масштабное внутреннее расследование произошедшего при участии ведущих экспертов.

Последствия взлома могут оказаться катастрофическими. В худшем случае хакеры получили возможность вмешиваться в работу энергосистем в режиме реального времени.